Сетевая телеметрия Cisco против киберугроз

Решение Cyber Threat Defense (CTD) способно выявлять и блокировать сложные атаки, включая атаки нулевого дня, утечки конфиденциальной информации и ботнеты. Это новые механизмы борьбы с продвинутыми угрозами с помощью анализа сетевой активности, которые будут раскрыты в статье на примере OpenSSL HeartBleed.Решение коррелирует и анализирует сетевую телеметрию, собираемую интеллектуальным сетевым оборудованием (в частности коммутаторами, маршрутизаторами и межсетевыми экранами Cisco), не требует установки агентов на рабочие станции и сервера и способно масштабироваться для распределенных сетей любого размера. Новые подходы выявления атакТрадиционное выявление атак на уровне сети предполагает сбор и анализ сетевого трафика по определенному набору сигнатур, которые соответствуют известным атакам. Это требует наличия сенсоров (IDS/IPS) на ключевых участках сети, которые пытаются выявить известные плохие паттерны в сетевом трафике. Но по ряду причин данный подход в наше время уже не актуален: во-первых, сигнатуры беспомощны против атак нулевого дня и продвинутых способов маскировок вредоносного кода и каналов управления ботнетами. Во-вторых, современные целенаправленные атаки (APT) способны «обходить» традиционный периметр сети, на котором традиционно устанавливаются сенсоры, и действовать изнутри сети. Внутрисетевое взаимодействие между рабочими станциями и серверами обычно находится вне поля зрения IDS/IPS. Поскольку установка выделенных сенсоров внутри всех сетевых сегментов и мониторинг каждой рабочей стации — технически сложная и финансово затратная задача.Уже около 10 лет в индустрии развиваются новые подходы выявления атак с помощью анализа поведения и аномалий сетевого трафика. Если кратко, то системы анализа поведения выявляют известное «плохое поведение» устройств в сети, анализируя сетевое взаимодействие. Элементарными примерами такого поведения являются сканирование сети или открытие большого количества TCP-сессий.Анализ аномалий выявляет существенные отклонения трафика сетевых устройств от «нормального» профиля трафика для данного устройства или группы устройств. Анализ аномалий предполагает наличие обучения и статистический анализ для построения и обновления «нормального» профиля трафика. Примерами аномалий являются внезапное увеличение интернет-трафика рабочей станции или изменение структуры трафика (например, увеличение шифрованного SSL-трафика) в сравнении с обычными ежедневными показателями для данной рабочей станции. Для выявления плохого поведения и аномалий в большинстве случаев достаточно анализировать основные параметры трафика (телеметрию) и нет нужды пристально изучать содержимое каждого пакета, как это делает IPS.

Новые подходы выявления атакТрадиционное выявление атак на уровне сети предполагает сбор и анализ сетевого трафика по определенному набору сигнатур, которые соответствуют известным атакам. Это требует наличия сенсоров (IDS/IPS) на ключевых участках сети, которые пытаются выявить известные плохие паттерны в сетевом трафике. Но по ряду причин данный подход в наше время уже не актуален: во-первых, сигнатуры беспомощны против атак нулевого дня и продвинутых способов маскировок вредоносного кода и каналов управления ботнетами. Во-вторых, современные целенаправленные атаки (APT) способны «обходить» традиционный периметр сети, на котором традиционно устанавливаются сенсоры, и действовать изнутри сети. Внутрисетевое взаимодействие между рабочими станциями и серверами обычно находится вне поля зрения IDS/IPS. Поскольку установка выделенных сенсоров внутри всех сетевых сегментов и мониторинг каждой рабочей стации — технически сложная и финансово затратная задача.Уже около 10 лет в индустрии развиваются новые подходы выявления атак с помощью анализа поведения и аномалий сетевого трафика. Если кратко, то системы анализа поведения выявляют известное «плохое поведение» устройств в сети, анализируя сетевое взаимодействие. Элементарными примерами такого поведения являются сканирование сети или открытие большого количества TCP-сессий.Анализ аномалий выявляет существенные отклонения трафика сетевых устройств от «нормального» профиля трафика для данного устройства или группы устройств. Анализ аномалий предполагает наличие обучения и статистический анализ для построения и обновления «нормального» профиля трафика. Примерами аномалий являются внезапное увеличение интернет-трафика рабочей станции или изменение структуры трафика (например, увеличение шифрованного SSL-трафика) в сравнении с обычными ежедневными показателями для данной рабочей станции. Для выявления плохого поведения и аномалий в большинстве случаев достаточно анализировать основные параметры трафика (телеметрию) и нет нужды пристально изучать содержимое каждого пакета, как это делает IPS.

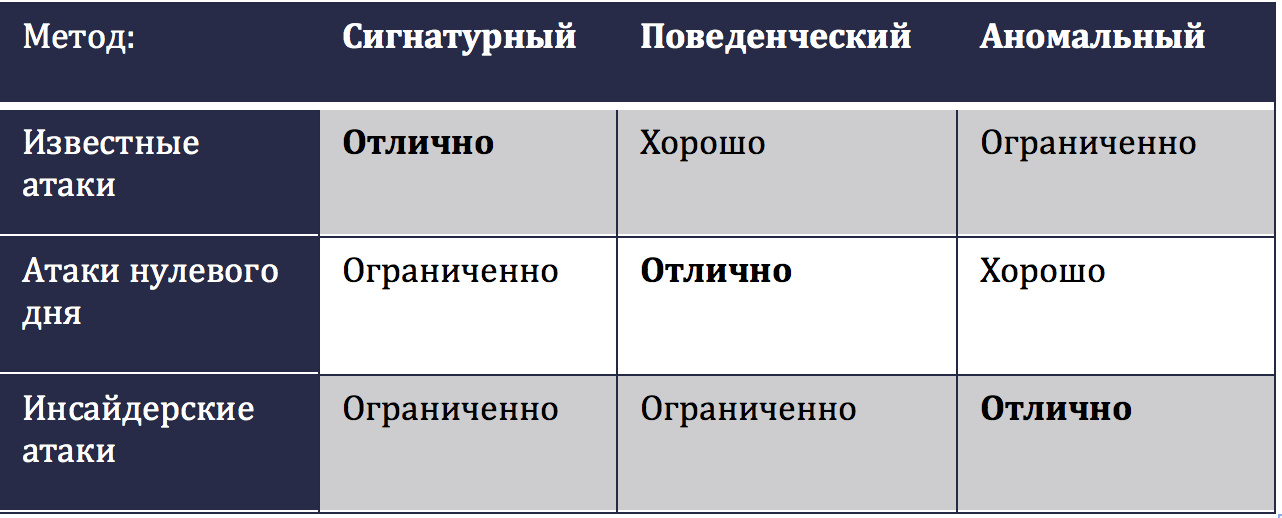

Каждый из этих подходов имеет свои преимущества и ограничения:  Анализ поведения и аномалий во многом перекликается и зачастую эти подходы используются совместно. Системы защиты, которые построены на данных принципах, называются Network Behaviour Anomaly Detection (NBAD). Необходимо отметить, что системы NBAD не заменяют, а дополняют традиционные IDS/IPS в части выявления сложных атак и могут использоваться совместно. IDS/IPS фокусируются на защите периметра и критических точек сети. Системы NBAD «проникают взглядом» вглубь всей сети, собирая телеметрию с устройств сетевой инфраструктуры и устройств безопасности.

Анализ поведения и аномалий во многом перекликается и зачастую эти подходы используются совместно. Системы защиты, которые построены на данных принципах, называются Network Behaviour Anomaly Detection (NBAD). Необходимо отметить, что системы NBAD не заменяют, а дополняют традиционные IDS/IPS в части выявления сложных атак и могут использоваться совместно. IDS/IPS фокусируются на защите периметра и критических точек сети. Системы NBAD «проникают взглядом» вглубь всей сети, собирая телеметрию с устройств сетевой инфраструктуры и устройств безопасности.

NetFlow — ценный источник телеметрии для безопасности

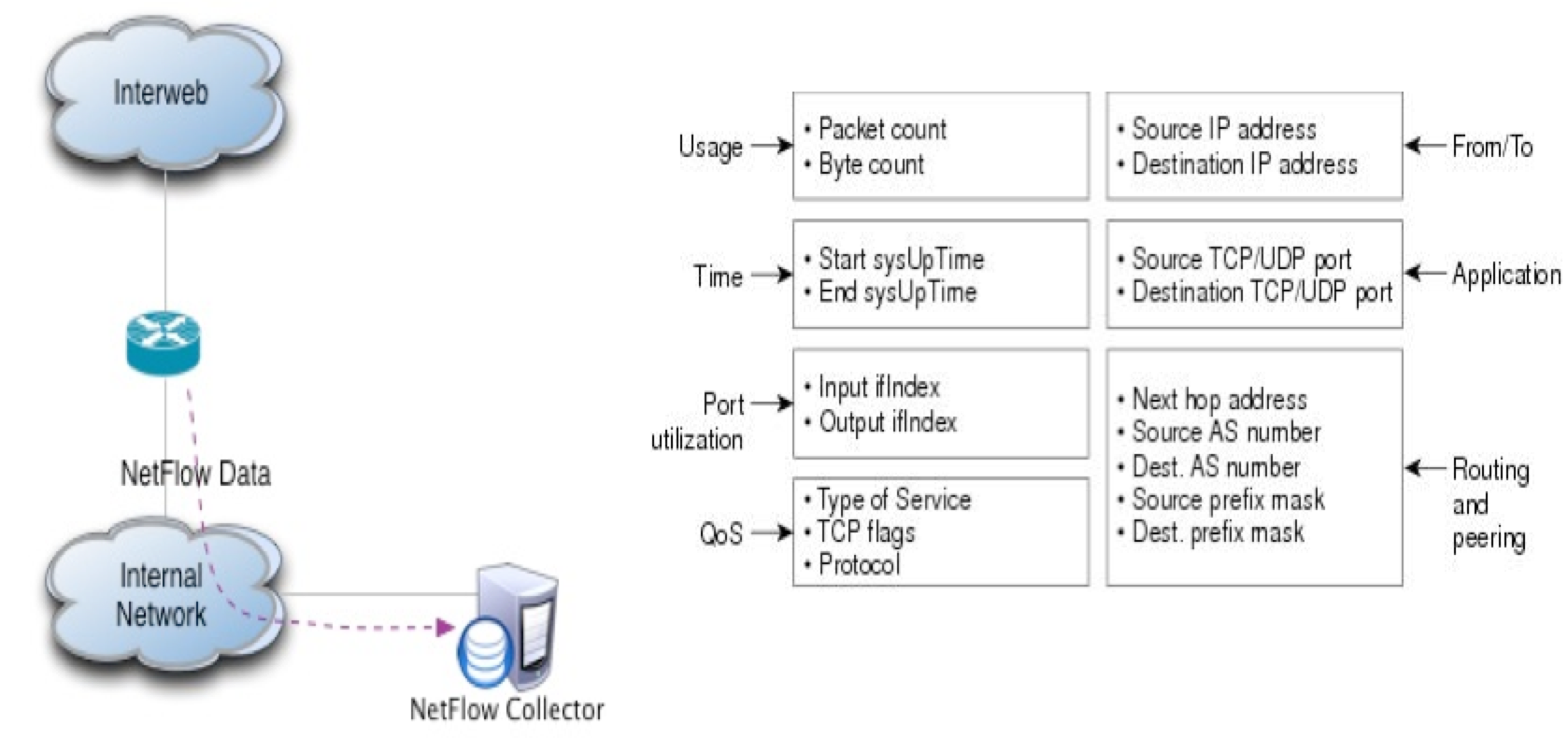

Сетевой протокол NetFlow, является отличным источником информации для задач безопасности. NetFlow был изначально предложен компанией Cisco для учета сетевого трафика и мониторинга еще в 90-е годы. NetFlow собирал статистику сетевых потоков, проходящих через сетевую инфраструктуру. Под потоком понимается набор пакетов, проходящих в одном направлении и имеющих общие параметры: Адрес источника/назначения,

Порт источника/назначения для UDP и TCP,

Тип и код сообщения для ICMP,

Номер протокола IP,

Сетевой интерфейс,

IP Type of Service.

За последние двадцать лет NetFlow был стандартизован как IETF стандарт (протокол IPFIX) и получил множество версий и расширений. NetFlow научился собирать детальную гранулированную статистику о структуре трафика, размерах и характеристиках пакетов, фрагментации и прочее. В NetFlow можно добавляться информация о приложениях, если на сетевых устройствах включен DPI (глубокий анализ пакетов). Таким образом, с помощью NetFlow можно идентифицировать более 1000 приложений и, например, дифференцировать обычный веб-трафик от Скайпа или P2P файлообменников на 80-м порту. Статистика NetFlow может дополняться информацией о соответствии потока политике на межсетевом экране, содержанием HTTP URL и прочей информацией прикладного уровня.Таким образом, информацию полученную от NetFlow можно успешно использовать для анализа сетевого поведения и выявления аномалий безопасности.Еще одно отличие NetFlow — это широта обхвата трафика. NetFlow поддерживается на всех маршрутизаторах Cisco (включая ISR G2 и ASR), межсетевых экранах Cisco ASA и коммутаторах Catalyst 2960-X, 3560, 3750-X, 3850, 4500, 6500 и Nexus 7000. Совсем недавно поддержка NetFlow появилась и на сетевых интерфейсах серверов Cisco UCS, что позволяет собирать телеметрию серверного трафика и трафика виртуальных машин. Также NetFlow и IPFIX поддерживается многими другими вендорами и Open-Source продуктами.Таким образом, протокол NetFlow может собирать телеметрию и обеспечивать видимость атак на всех участках сети — от уровня доступа и ЦОДа до удаленного филиала. Фактически NetFlow позволяет заглянуть в «поведение» отдельной рабочей станции и сервера без необходимости установки программного агента, используя только функционал инфраструктуры.

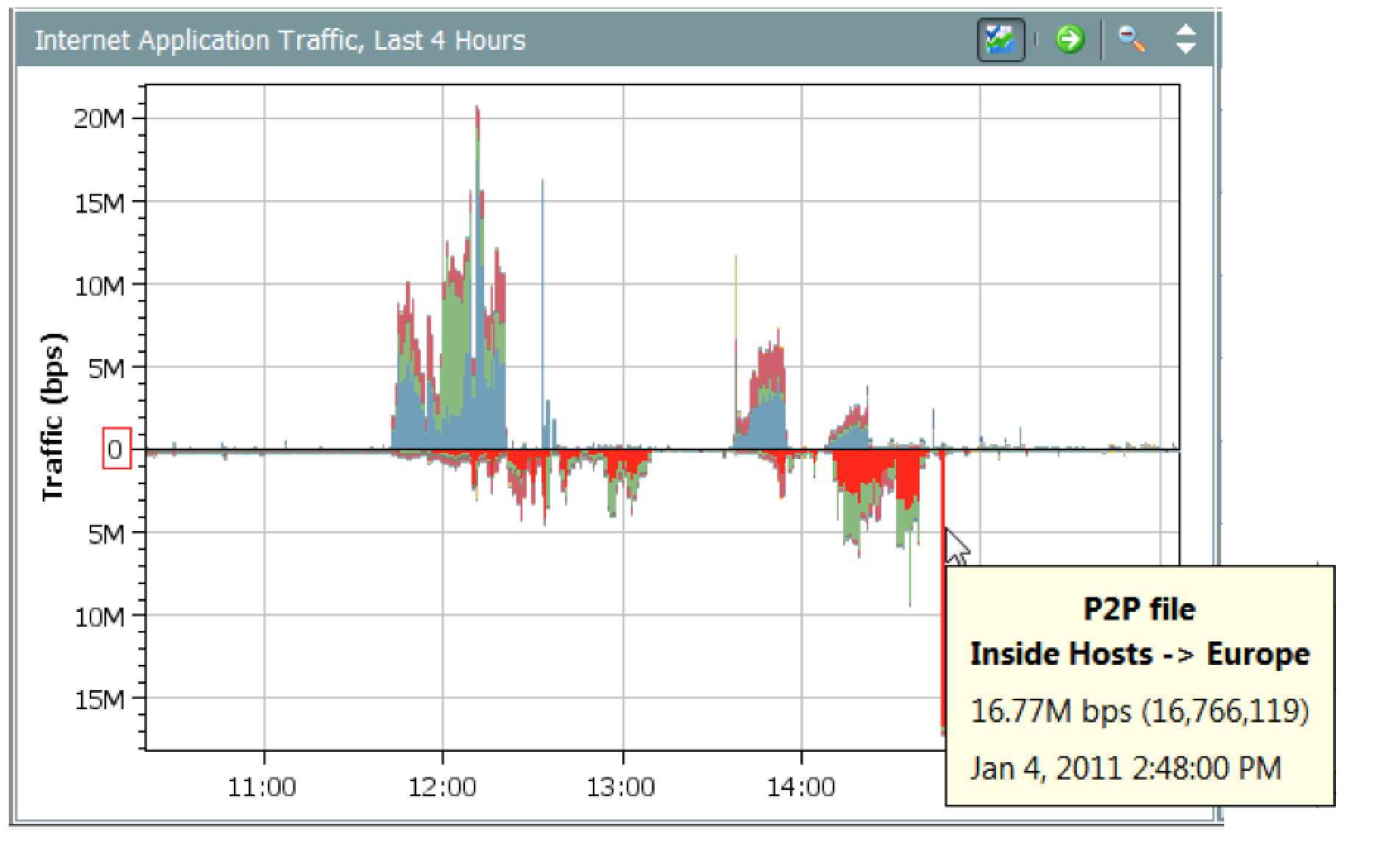

За последние двадцать лет NetFlow был стандартизован как IETF стандарт (протокол IPFIX) и получил множество версий и расширений. NetFlow научился собирать детальную гранулированную статистику о структуре трафика, размерах и характеристиках пакетов, фрагментации и прочее. В NetFlow можно добавляться информация о приложениях, если на сетевых устройствах включен DPI (глубокий анализ пакетов). Таким образом, с помощью NetFlow можно идентифицировать более 1000 приложений и, например, дифференцировать обычный веб-трафик от Скайпа или P2P файлообменников на 80-м порту. Статистика NetFlow может дополняться информацией о соответствии потока политике на межсетевом экране, содержанием HTTP URL и прочей информацией прикладного уровня.Таким образом, информацию полученную от NetFlow можно успешно использовать для анализа сетевого поведения и выявления аномалий безопасности.Еще одно отличие NetFlow — это широта обхвата трафика. NetFlow поддерживается на всех маршрутизаторах Cisco (включая ISR G2 и ASR), межсетевых экранах Cisco ASA и коммутаторах Catalyst 2960-X, 3560, 3750-X, 3850, 4500, 6500 и Nexus 7000. Совсем недавно поддержка NetFlow появилась и на сетевых интерфейсах серверов Cisco UCS, что позволяет собирать телеметрию серверного трафика и трафика виртуальных машин. Также NetFlow и IPFIX поддерживается многими другими вендорами и Open-Source продуктами.Таким образом, протокол NetFlow может собирать телеметрию и обеспечивать видимость атак на всех участках сети — от уровня доступа и ЦОДа до удаленного филиала. Фактически NetFlow позволяет заглянуть в «поведение» отдельной рабочей станции и сервера без необходимости установки программного агента, используя только функционал инфраструктуры.

NetFlow может учитывать каждый обрабатываемый пакет, предоставляя детальный анализ всего трафика. Это отличает NetFlow от аналогичных протоколов таких как sFlow, которые умеют собирать только агрегированную статистику (sampled flow), анализируя каждый n-й пакет. Агрегированный и полный NetFlow можно сравнить с чтением каждой страницы книги и внимательным постраничным чтением. Агрегированная статистика дает быстрый взгляд на трафик, но хуже подходит для задач безопасности. Полный NetFlow дает исчерпывающий обзор сетевой активности с точки зрения безопасности.

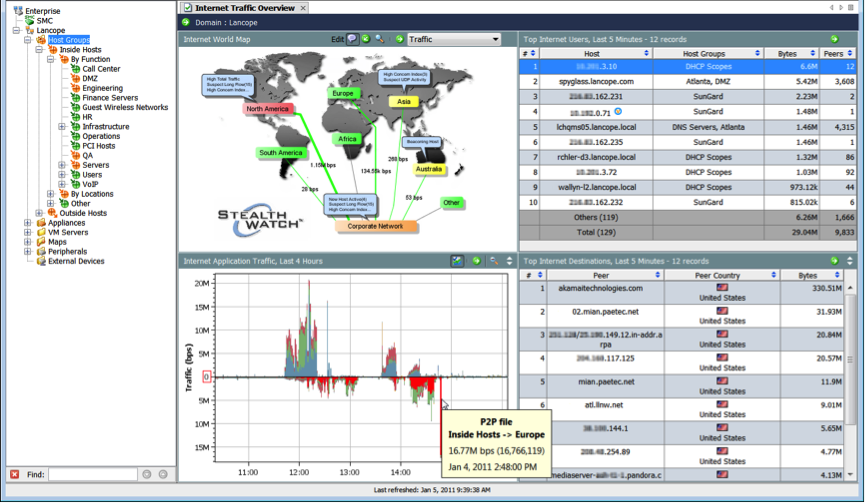

Решение Cisco для защиты от киберугроз Именно на протоколе NetFlow основывается решение Cisco для защиты от киберугроз — Cyber Threat Defense (CTD). Решение состоит из нескольких компонентов: сетевая инфраструктура (коммутаторы, маршрутизаторы, межсетевые экраны) с поддержкой протокола NetFlow, система для анализа сетевого трафика Lancope StealthWatch, опциональная система Cisco Identity Services Engine (ISE), которая добавляет информацию о контексте. Продукт StealthWatch разрабатывается компанией Lancope в партнерстве с компанией Cisco и является одним из старейших на рынке NBAD систем. StealthWatch и ISE доступны как в формате аппаратных, так и виртуальных устройств.На начальном этапе в Cyber Threat Defense необходимо описать зоны, из которых состоит сеть организации. Такими зонами могут быть:

локальная сеть,

филиалы,

рабочие станции, объединенные по назначению или местоположению,

сервера, сгруппированные по доступным сервисам и приложениям и.т.д. Зоны могут быть вложенные друг в друга — например зона дата центр, которая включает зоны для приложений (веб, почтовые сервера, DNS-сервера, ERP). Зона веб серверов, в свою очередь, разбивается на зоны внешних и внутренних веб-серверов.Чем точнее будет проведена сегментация сети на зоны, тем точнее решение сможет анализировать телеметрию и поведение устройств. CTD может подсказывать вероятное назначение устройств и принадлежность устройств определенной зоне. Например, если сервер является источником веб-трафика, то будет предложено отнести данный сервер к группе веб-серверов. На следующем этапе CTD собирает телеметрию NetFlow с сетевой инфраструктуры и выстраивает профили сетевого поведения для зон и отдельных сетевых устройств. Первоначальное самообучение и настройка проходит в первые 7 дней, за последующие 28 дней происходит создание профиля нормального поведения (baseline). Профили автоматически адаптируются при постепенном изменении структуры трафика.При значительном отклонении трафика от нормального или «плохом» поведении будет происходить уведомление о потенциальном инциденте безопасности. При регистрации инцидента ключевыми индикаторами являются числовые значения:

На следующем этапе CTD собирает телеметрию NetFlow с сетевой инфраструктуры и выстраивает профили сетевого поведения для зон и отдельных сетевых устройств. Первоначальное самообучение и настройка проходит в первые 7 дней, за последующие 28 дней происходит создание профиля нормального поведения (baseline). Профили автоматически адаптируются при постепенном изменении структуры трафика.При значительном отклонении трафика от нормального или «плохом» поведении будет происходить уведомление о потенциальном инциденте безопасности. При регистрации инцидента ключевыми индикаторами являются числовые значения:

Индекс тревоги — Concern Index (CI) — индикатор того, что определенный хост является источником недопустимой или аномальной активности; Целевой индекс — Target Index (TI) — индикатор, того что хост является возможной целью атаки или аномальной активности; Индекс файлообмена — File Sharing Index (FSI) — отслеживает потенциальную P2P активность. Данные индексы подсчитываются для всех сетевых хостов, которые находятся под мониторингом CTD, с учетом десятков параметров трафика. Индексы позволяют отследить насколько аномально поведение хостов и уверенность системы в серьезности и достоверности данной аномалии. Также индексы позволяют приоритезировать расследования инцидентов. Чем больше значение индекса, тем опаснее данный инцидент.Приведем пример из жизни. Если случайный прохожий звонит в дверь и потом сообщает, что он ошибся адресом, то нет особых причин волноваться. Но если прохожий таким же образом постучал в десятую по счету дверь, то это повод обеспокоится. Таким образом, индекс обеспокоенности равняется 10.Аналогично поступает и Cyber Threat Defense — в случае превышения индексами порогового значения генерируется соответствующий сигнал тревоги. В системе существует большое количество стандартных политик для генерации сигналов тревоги и есть возможность создавать пользовательские политики, которые описывают недопустимую активность с точки зрения конкретной организации.

Добавляем контекст

В работе решения важное значение имеет контекст. Протокол NetFlow обычно оперирует IP-адресами и номерами портов. Знание контекста позволяет Cyber Threat Defense понимать: какой пользователь и какое устройство скрываются за тем или иным IP-адресом,

какое приложение использует данный порт,

какая репутация IP-адреса или доменного имени и был ли Интернет-хост замечен ранее в противоправной активности (например, в работе ботнета).

Таким образом, становится возможным «раскрасить» безликую информацию об IP-адресах и портах, снабдив ее контекстом, позволяя более точно и оперативно реагировать на инциденты безопасности.Информация о пользователях и устройствах собирается благодаря интеграции CTD с системой Cisco Identity Services Engine, имеющей интеллектуальные механизмы для идентификации типов устройств и имен пользователей в сети.Данные о репутации Интернет-хостов получаются в реальном масштабе времени из облачной базы репутаций. Данная база в частности обладает динамической информацией об активных центрах управления ботнетами.При достижении порогового значения CTD может выполнить наперед заданное действие. Например, отдать команду межсетевому экрану по блокировке подозрительной активности определенного хоста или заблокировать порт коммутатора. Команды могут отдаваться в автоматическом или полуавтоматическом режиме (после подтверждения администратором). В системе есть преинсталлированные скрипты для маршрутизаторов и межсетевых экранов разных вендоров и также есть возможность создавать пользовательские скрипты.От чего защищаем

Решение Cyber Threat Defense может использоваться в разных сценариях безопасности для защиты от большего количества разноплановых атак.В частности CTD может выявлять и помогать блокировать следующие типы атак и аномалий, влияющих на ИБ: распространение вредоносного кода и вирусные эпидемии,

активность ботнетов,

DDoS-атаки,

сетевую разведку,

попытки несанкционированного доступа к ресурсам,

несанкционированное накопление данных,

попытки утечек данных,

использование запрещенных приложений (например P2P, IP-телефонии),

несанкционированная установка сервисов (например, веб-сайта),

нарушение политик доступа и выявление брешей в конфигурации МСЭ.

Также CTD является отличным инструментом аудита информационной безопасности, позволяя проверять ведет ли себя сеть так, как планировалось при настройке межсетевых экранов, IPS и сетевой инфраструктуры.И, разумеется, Cyber Threat Defense может оказать помощь в расследовании киберинцидентов, изучении путей распространения вредоносного кода и векторов совершения атаки. Так как сохраняется информация обо всех сетевых потоках и сессиях, то появляется возможность узнать с кем и как взаимодействовал подозрительный хост в определенный момент времени в прошлом.Рассмотрим механизмы работы Cyber Threat Defense на примере нашумевшей уязвимости OpenSSL HeartBleed.Трудность выявления HearBlead заключалась в том, что при правильной эксплуатации уязвимости злоумышленником в логах веб-сервера не остается никаких следов работы иксплойта. Так же SSL-шифрование осложняет дифференцирование нормальных и вредоносных транзакций по контенту запроса и сигнатурам. Поэтому для выявления попыток использовать уязвимость приходится ориентироваться на характеристики размеров SSL запросов и ответов веб-сервера.

Также CTD является отличным инструментом аудита информационной безопасности, позволяя проверять ведет ли себя сеть так, как планировалось при настройке межсетевых экранов, IPS и сетевой инфраструктуры.И, разумеется, Cyber Threat Defense может оказать помощь в расследовании киберинцидентов, изучении путей распространения вредоносного кода и векторов совершения атаки. Так как сохраняется информация обо всех сетевых потоках и сессиях, то появляется возможность узнать с кем и как взаимодействовал подозрительный хост в определенный момент времени в прошлом.Рассмотрим механизмы работы Cyber Threat Defense на примере нашумевшей уязвимости OpenSSL HeartBleed.Трудность выявления HearBlead заключалась в том, что при правильной эксплуатации уязвимости злоумышленником в логах веб-сервера не остается никаких следов работы иксплойта. Так же SSL-шифрование осложняет дифференцирование нормальных и вредоносных транзакций по контенту запроса и сигнатурам. Поэтому для выявления попыток использовать уязвимость приходится ориентироваться на характеристики размеров SSL запросов и ответов веб-сервера.

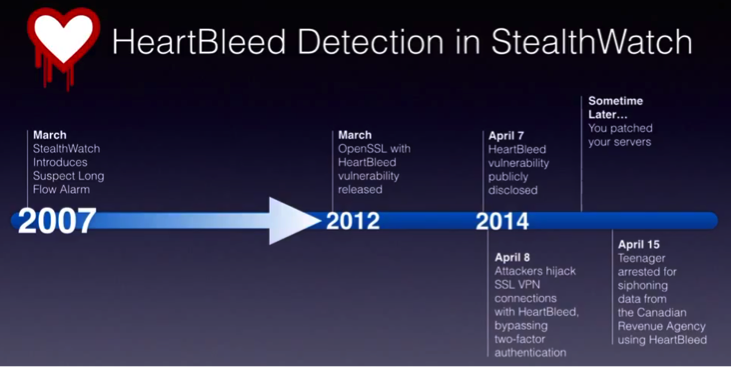

Если посмотреть на отчет системы с попытками эксплуатации HeartBleed уязвимости на тестовой системе, можно заметить две особенности данных транзакций. Во-первых, соотношение размера клиентского запроса и ответа примерно равняется 4.8%. Во-вторых, атаки, нацеленные на HeartBleed, скорее всего, будут создавать сессии с большим временем жизни. Каждая транзакция Heartbleed возвращает злоумышленнику ответ с содержимым небольшого фрагмента памяти атакуемого веб-сервера. Для того чтобы получить интересующую информацию (приватные ключи SSL или пароли) злоумышленнику придётся повторять транзакции много раз и пользовательская сессия, скорее всего, будет длиться часы. CTD имеет встроенный механизм детектирования таких долгоживущих сессий (Suspect Long Flow).Таким образом, с помощью CTD можно выявлять подозрительные веб-транзакции. Так как сетевая телеметрия NetFlow обычно хранится несколько месяцев, возможно найти и попытки атак, которые происходили в прошлом до официальной публикации уязвимости. Самое важное, что для выявления подобных атак не нужно обновлять сигнатуры и решение способно находить атаки с «нулевого» дня от появления уязвимости или иксплойта.

Во-первых, соотношение размера клиентского запроса и ответа примерно равняется 4.8%. Во-вторых, атаки, нацеленные на HeartBleed, скорее всего, будут создавать сессии с большим временем жизни. Каждая транзакция Heartbleed возвращает злоумышленнику ответ с содержимым небольшого фрагмента памяти атакуемого веб-сервера. Для того чтобы получить интересующую информацию (приватные ключи SSL или пароли) злоумышленнику придётся повторять транзакции много раз и пользовательская сессия, скорее всего, будет длиться часы. CTD имеет встроенный механизм детектирования таких долгоживущих сессий (Suspect Long Flow).Таким образом, с помощью CTD можно выявлять подозрительные веб-транзакции. Так как сетевая телеметрия NetFlow обычно хранится несколько месяцев, возможно найти и попытки атак, которые происходили в прошлом до официальной публикации уязвимости. Самое важное, что для выявления подобных атак не нужно обновлять сигнатуры и решение способно находить атаки с «нулевого» дня от появления уязвимости или иксплойта. NetFlow является отличным источником информации об инцидентах, но не единственным. Развитие Cisco Cyber Threat Defense движется по пути интеграции в решение дополнительных источников информации — сетевых IPS SourceFire, Cisco Advanced Malware Protection, систем фильтрации почтового и веб контента, облачного интеллекта. Широта охвата событий вместе с продвинутыми технологиями обработки и корреляции позволит еще точнее и быстрее реагировать на меняющийся ландшафт угроз. В силу ограниченного размера статьи мы сфокусировались только на функционале Cyber Threat Defense в части безопасности. На самом деле решение CTD может быть весьма полезно и IT-администраторам для контроля сетевой активности пользователей, мониторинга использования сетевых ресурсов, анализа работы приложений и QoS. Подробнее об этом в следующих статьях.Больше информации о решении можно получить на сайте Cisco:

NetFlow является отличным источником информации об инцидентах, но не единственным. Развитие Cisco Cyber Threat Defense движется по пути интеграции в решение дополнительных источников информации — сетевых IPS SourceFire, Cisco Advanced Malware Protection, систем фильтрации почтового и веб контента, облачного интеллекта. Широта охвата событий вместе с продвинутыми технологиями обработки и корреляции позволит еще точнее и быстрее реагировать на меняющийся ландшафт угроз. В силу ограниченного размера статьи мы сфокусировались только на функционале Cyber Threat Defense в части безопасности. На самом деле решение CTD может быть весьма полезно и IT-администраторам для контроля сетевой активности пользователей, мониторинга использования сетевых ресурсов, анализа работы приложений и QoS. Подробнее об этом в следующих статьях.Больше информации о решении можно получить на сайте Cisco:

Решение Cisco Cyber Threat Defense: получение полного представления о новейших скрытых сетевых угрозах Решение Cisco Cyber Threat Defense Cisco Threat Defense Продукты безопасности Cisco