Модуль «Управление активами и инвентаризация» на платформе Security Vision: еще больше возможностей

ПО Безопасность

Поделиться

Поделиться

Фундаментом любого процесса построения эффективной структуры управления информационной безопасностью в организации по праву считается процесс управления активами. Речь в данном случае идет даже не о предписаниях регуляторов, отраслевых стандартов и лучших практик. Все гораздо более прозаичнее: невозможно эффективно управлять безопасностью того, о чем мы не знаем. Данила Луцив, руководитель отдела развития Security Vision, и Руслан Рахметов, генеральный директор компании, подготовили для CNews обзор новых возможностей платформы Security Vision.

Равноценные элементы

Если развивать эту мысль в приложении к Security Operation, то становится понятно, что актуальная достоверная информация об активах, как в приложении к бизнес-процессам (критичности, допустимого простоя и т.д.), так и относительно технических характеристик (списка обновления, пользователей, открытых портов) ничуть не менее важна для ИБ, чем зрелый SIEM. Последний отвечает за анализ событий, система инвентаризации — за анализ состояний систем и их защищенности.

Как и во всех других наших продуктах, в продукте «Управление активами и инвентаризация» платформы Security Vision мы придерживались объектно-ориентированного подхода. Это означает, что все сущности в системе, будь то информационные системы, технические средства, пользователи, ПО и т.д. являются равноценными элементами.

Каждый из них имеет свой собственный набор представлений, рабочих процессов или атомарных действий. Каждый обладает собственным набором свойств и связей с другими элементами системы.

Продукт «Управление активами» уже содержит в себе всё необходимое для построения эффективного процесса, однако, в случае необходимости, пользователь может добавить или модифицировать существующие представления, процессы и наборы свойств. Если существующих вариантов объектов будет недостаточно — пользователю также доступно создание собственных типов. Благодаря же конструктору представлений создание своего уникального типа, будь то сертификат, банкомат, UPS или резервная копия данных, теперь займет не более нескольких минут, прямо в графическом интерфейсе платформы и без использования верстки и HTML. Просто создавайте и перемещайте вкладки и блоки, компонуя на них нужные данные.

Работа с источниками

Когда нужный перечень типов объектов готов, можно перейти непосредственно к получению данных. В зоне ответственности подразделений информационной безопасности многих наших клиентов лежит обеспечение требуемого уровня защищенности десятков, а иногда и сотен тысяч устройств. Даже вопрос загрузки такого количества объектов из источника вроде сканеров уязвимостей для многих продуктов становится неподъемной задачей. В платформе Security Vision 5 реализован уникальный механизм работы с источниками, который:

- Позволяет обрабатывать отчеты любых форматов (XML, JSON, CSV, XLS\XLSX) практически без ограничения по объему (протестировано на различных типах данных, включая отчеты сканеров уязвимостей размером в несколько гигабайт). Алгоритм получения информации разработан таким образом, что для обработки данных больше нет необходимости полностью загружать структуру файла в оперативную память.

- Уже содержит предустановленные коннекторы к основным источникам, таким как Active Directory, MS SCCM/SCOM, MS Hyper-V, VMware vCenter/vROps, Kaspersky Security Center, Naumen и еще десятки других систем про протоколы REST API, LDAP (s), SQL, MS RPC, WS-MAN и другие.

- Дает возможность настройки правил группировки для каждого из источников таким образом, чтобы максимально избежать появления дублированной информации и агрегировать все доступные данные в единой карточке актива, обновляя в ней только актуальную релевантную информацию.

Все интеграции реализованы в конструкторе коннекторов, работа которого абсолютно прозрачна для конечного пользователя. Прямо в интерфейсе системы инженерам доступен функционал проверки результатов, модификации запросов к источнику и огромной библиотеки предустановленных преобразований для нормализации и приведения получаемых данных к единому формату.

Еще больше возможностей

Большинство интеграций с современными API-интерфейсами ИТ и ИБ решений предполагает многоэтапную последовательность шагов, состоящую из аутентификаций, формирования запросов и последующего выполнения цикла команд, на основании полученных ранее результатов. Всё это теперь также доступно из интерфейса, без необходимости использования сторонних скриптов и интерпретаторов. Для группы команд, созданных для одного источника, появилась возможность создавать единую команду начала и окончания сессии. Это позволяет упростить разработку новых сценариев, а также использовать сторонние сервисы для получения учетных данных, такие как PAM Credential Vaults.

Избежать дублирования

Одной из главных проблем любой консолидированной системы обработки информации об ИТ-инфраструктуре на основе данных, полученных из различных источников, безусловно, является дупликация. Как выстроить работу с данными таким образом, чтобы с одной стороны избежать появления дублированных сущностей, а с другой — обновлять в активе только те данные из источника, которые наиболее актуальны?

Правила группировки, реализованные в платформе Security Vision, дают пользователю возможность как использовать предустановленные механизмы группировки, так и настраивать собственные на основании полученных полей или их комбинаций. Для каждого источника, по каждому из полей объектов возможно настроить собственные правила обновления/добавления информации.

Собственный механизм инвентаризации активов

Однако пассивного сбора информации не всегда оказывается достаточно. Security Vision обладает собственным механизмом инвентаризации активов, который способен даже в отсутствие учетных данных, лишь на основании ответов сервисов и других служебных заголовков, предоставить аналитику полную информацию об узлах, доступных в инфраструктуре. Пользователь может создавать собственные правила классификации, используя имена обнаруженных устройств, подсети, ответы сервисов или любую другую информацию, полученную при сканировании систем.

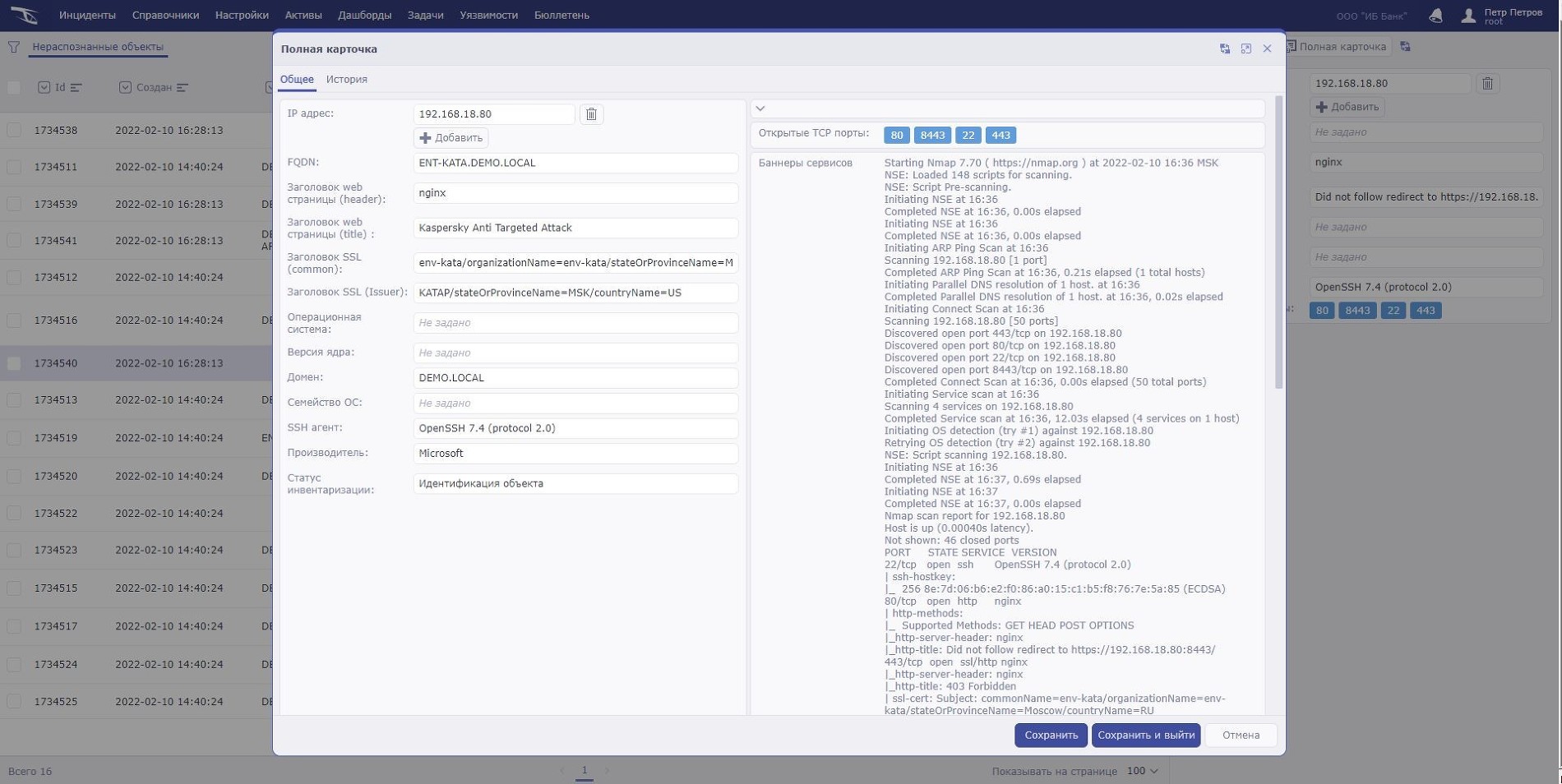

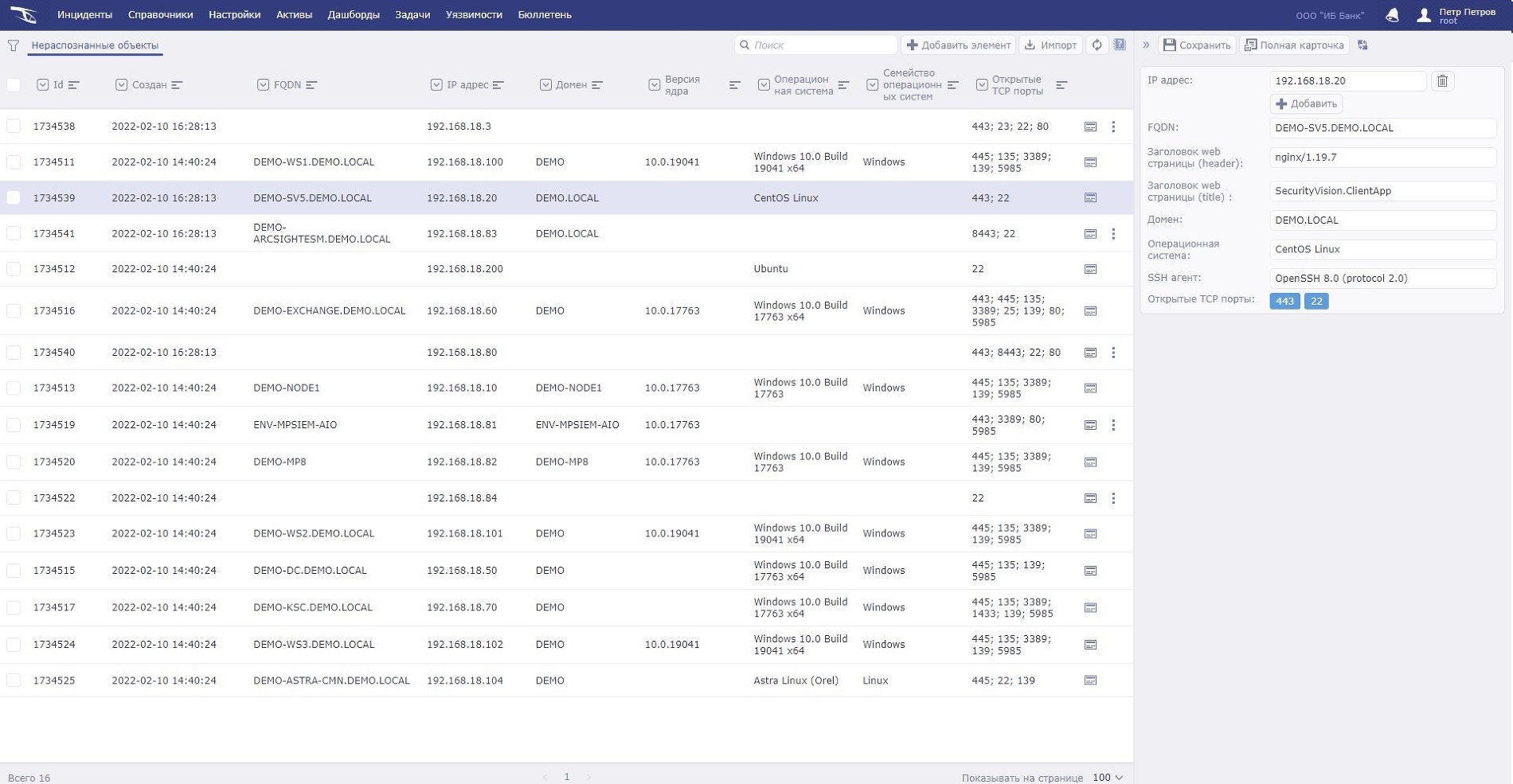

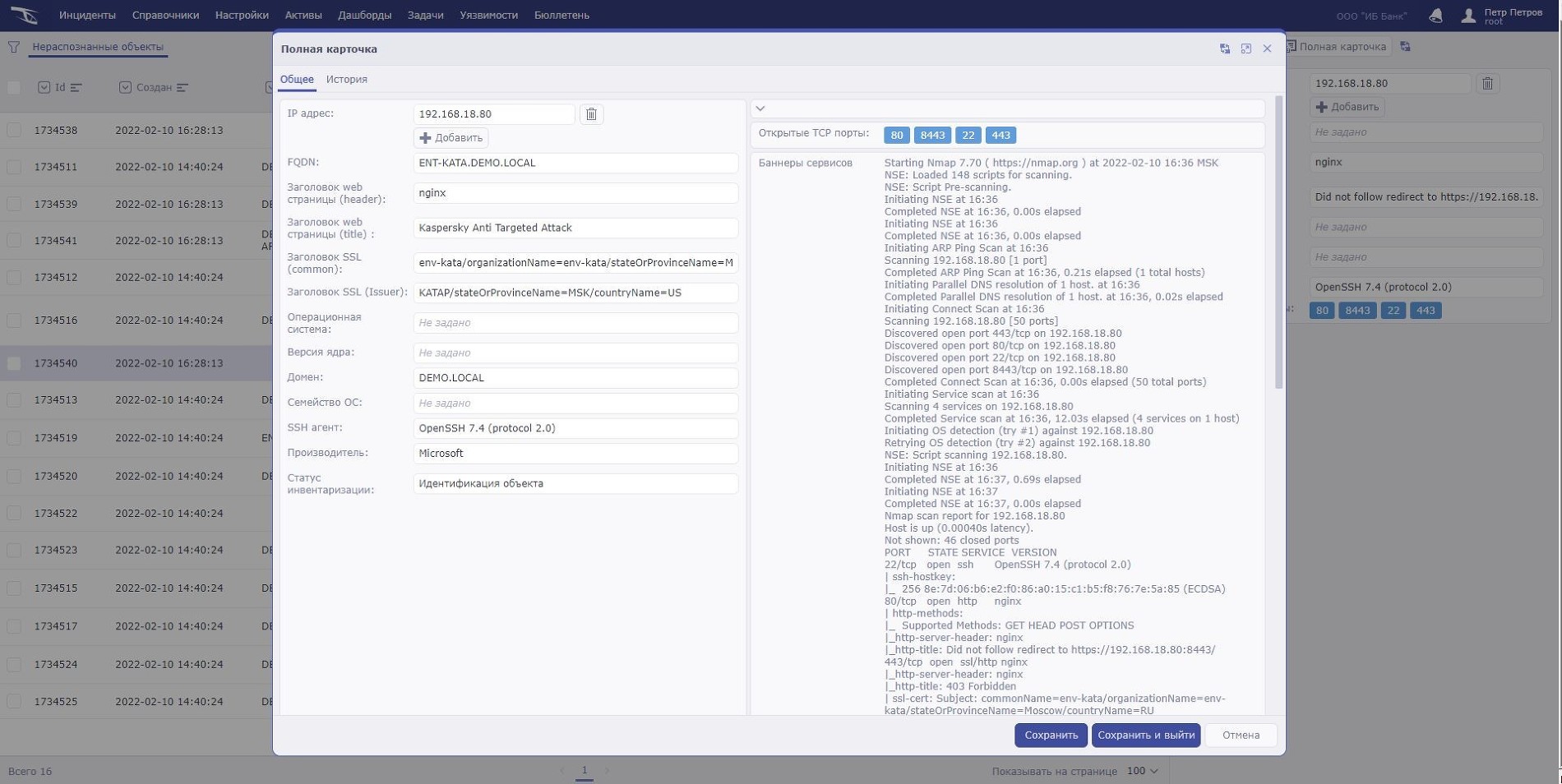

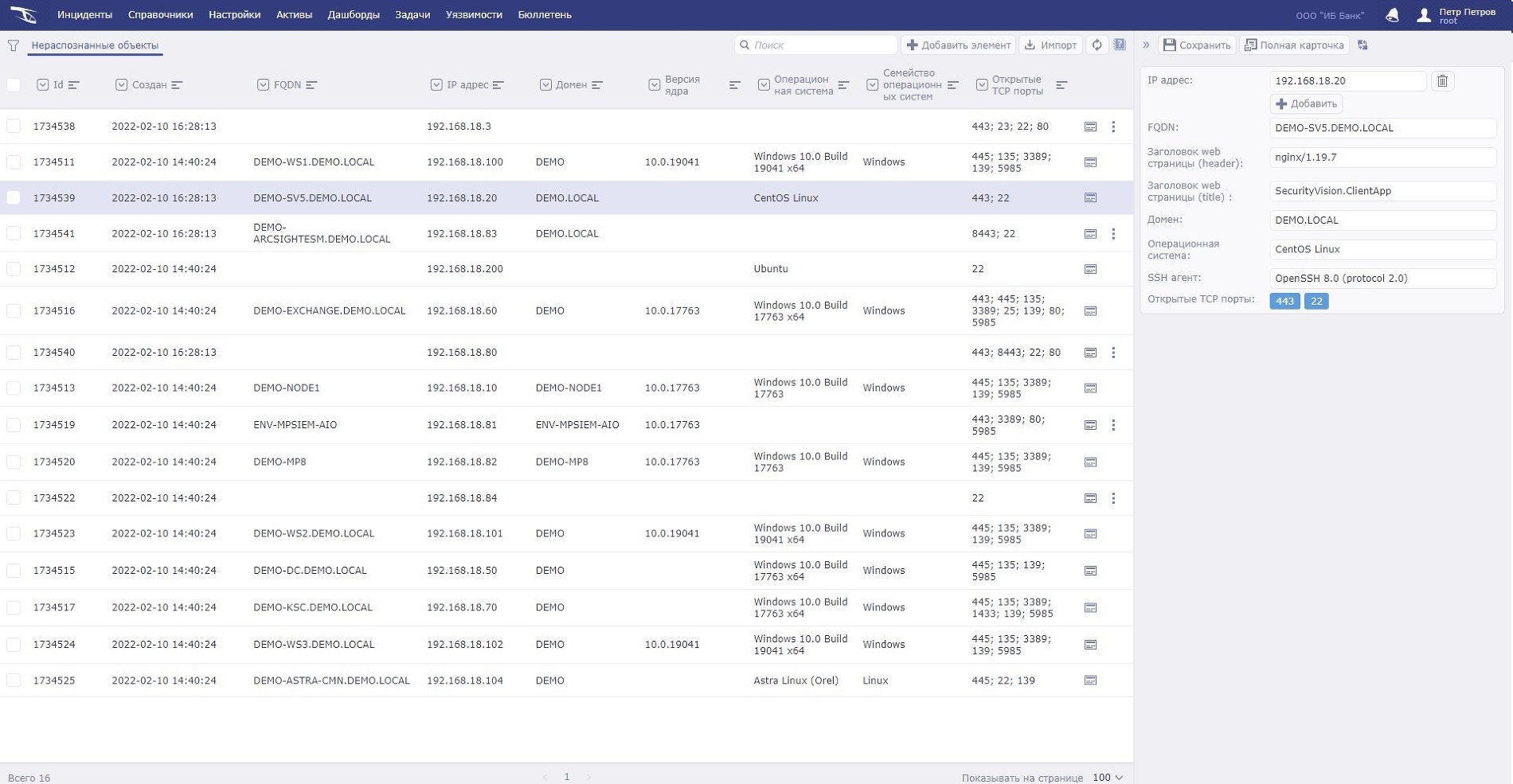

Идентификация нераспознанного объекта

Идентификация нераспознанного объекта

Идентификация нераспознанного объекта

Идентификация нераспознанного объекта

Идентификация нераспознанного объекта

Механизмы аутентификации и разделения полномочий

Механизм распределенных сервисов коннекторов позволяет проводить идентификацию изолированных сегментов сети, без необходимости прямого сетевого доступа от платформы до конечных устройств. В случае пересекающейся адресации или других коллизий, связанных с распределенной инфраструктурой, коннектор может добавлять дополнительные значения, такие как «Наименование филиала» или «Локация оборудования» в передаваемые на сервер данные.

Мы уделяем особое внимание безопасности механизмов аутентификации и сохранности учетных данных, которые используются при инвентаризации. Все используемые пароли и ключи хранятся в платформе в зашифрованному виде, однако система позволяет придерживаться и концепции нулевого доверия, минимизируя риски даже в случае ее собственной компрометации. Описанный ранее механизм сервисов коннекторов позволяет использовать встроенные в инфраструктуру Windows механизмы распространений и ротации паролей gMSA. Используя групповые политики и средства Just-Enough-Administration, ИТ-администраторы могут гранулярно предоставить права на исполнение только необходимого набора команд и модулей, которые нужны платформе для выполнения инвентаризации, не давая учетной записи других избыточных административных привилегий. Все эти механизмы аутентификации и разделения полномочий в инфраструктуре MS Windows проще всего реализовать при инвентаризации оборудования с использованием протокола WSMAN (PS-Remoting). Платформа поддерживает и инвентаризацию протоколами предыдущего поколения (MS RPC/WMI), однако мы не рекомендуем их использовать.

Единая карточка актива

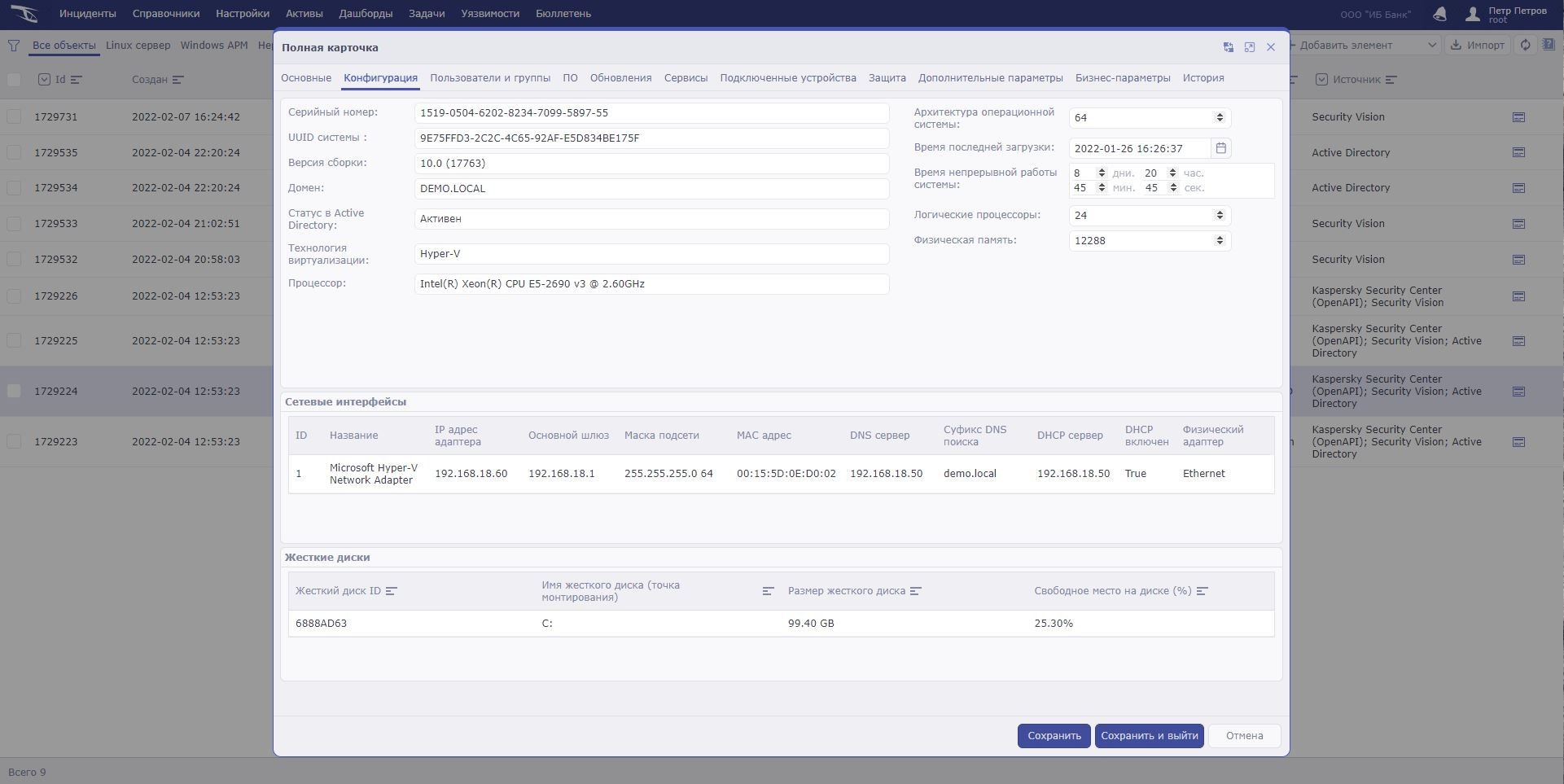

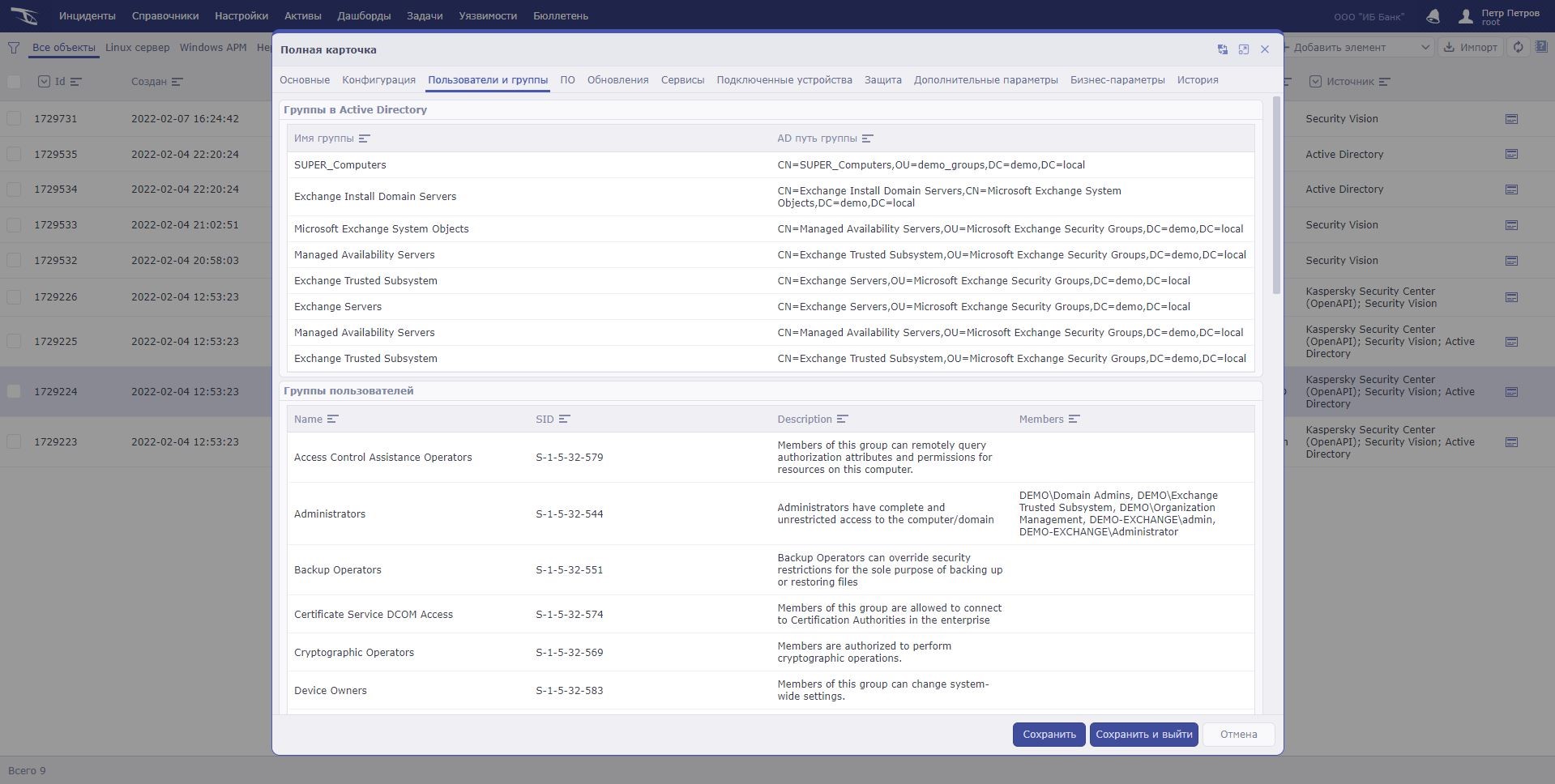

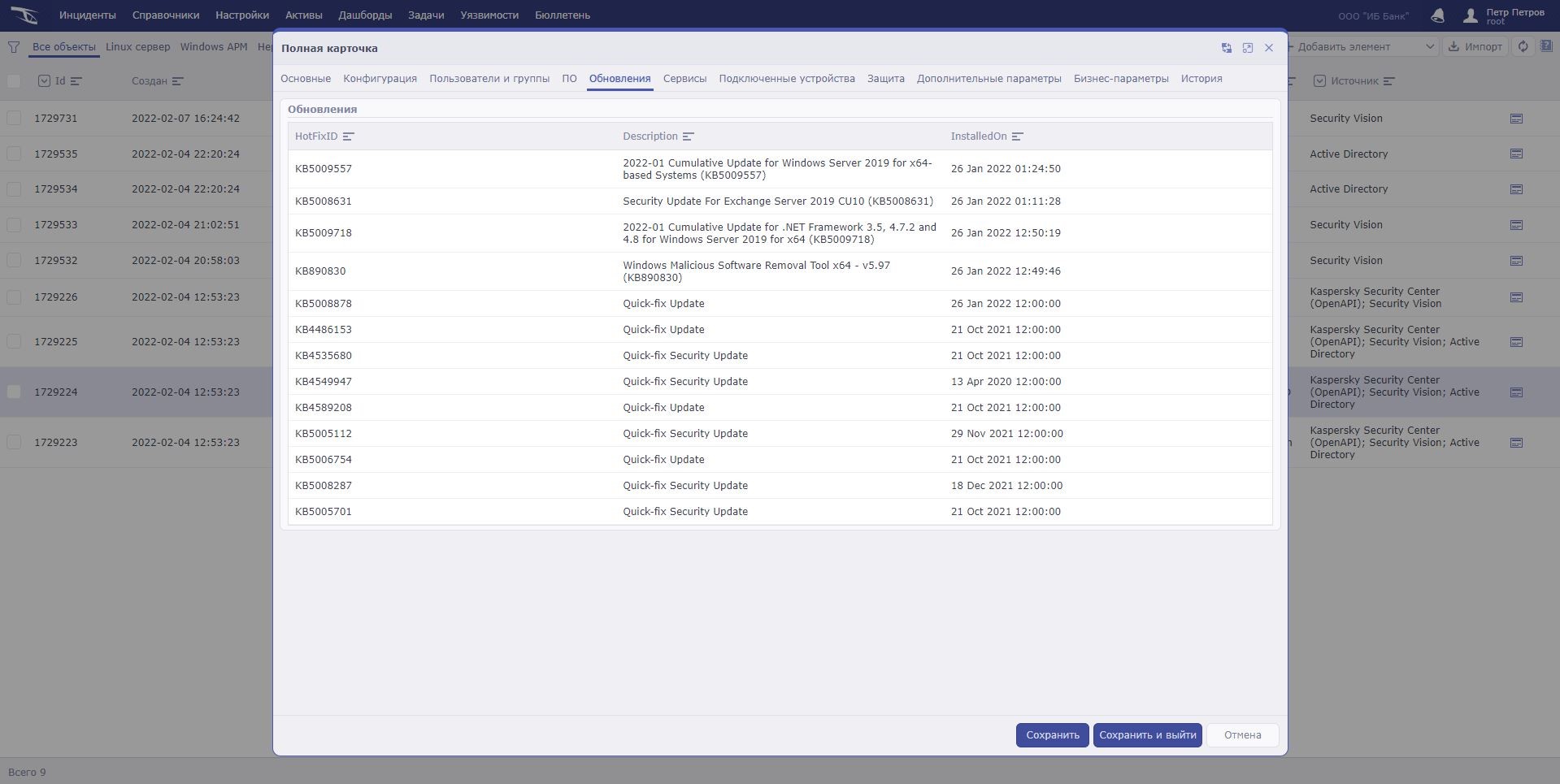

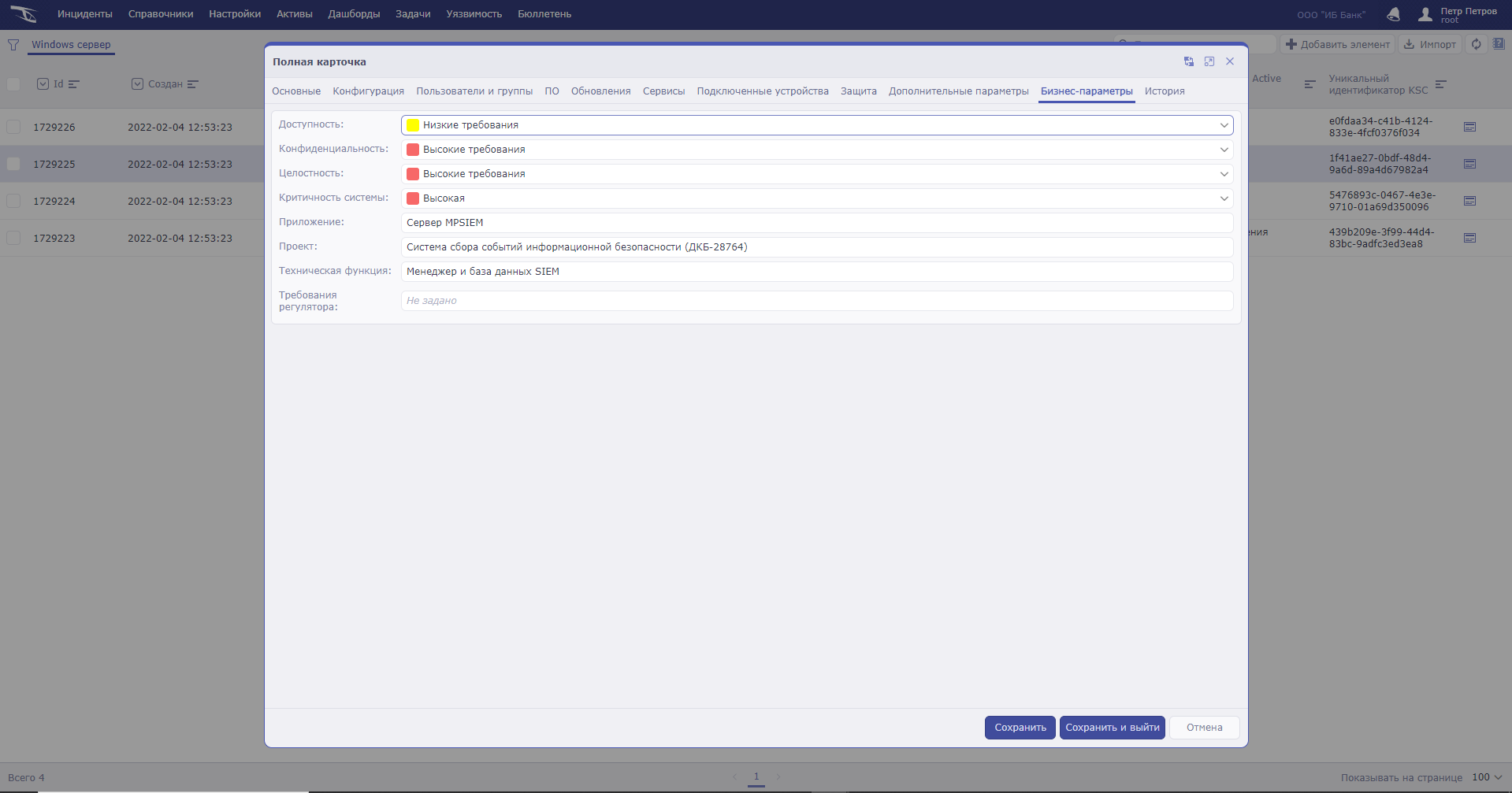

В случае успешной аутентификации на устройстве и/или получения информации о нем из внешних источников, система формирует единую карточную актива, обладающую исчерпывающей информацией о всех технических параметрах системы: технические характеристики, пользователи и их привилегии, ПО, обновления, сервисы, сетевые интерфейсы и многие другие параметры. На основании настроенный правил или вручную пользователи могут устанавливать дополнительные параметры, такие как владелец системы, технический администратор, критичность, параметры конфиденциальности/целостности/доступности, ссылки на ассоциированные информационные системы, проекты и другие бизнес-параметры.

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Информация о техническом активе

Данные в одном окне

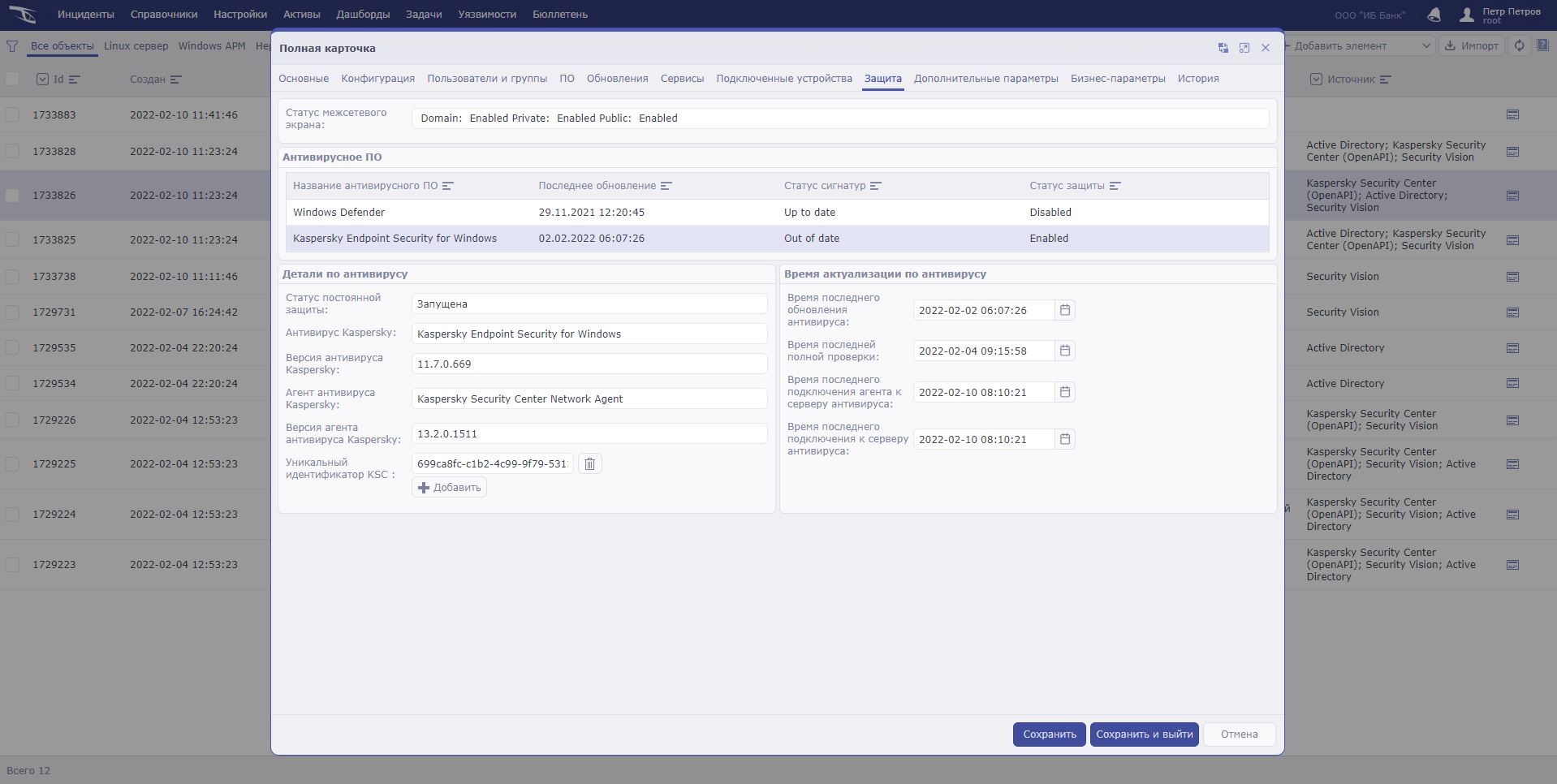

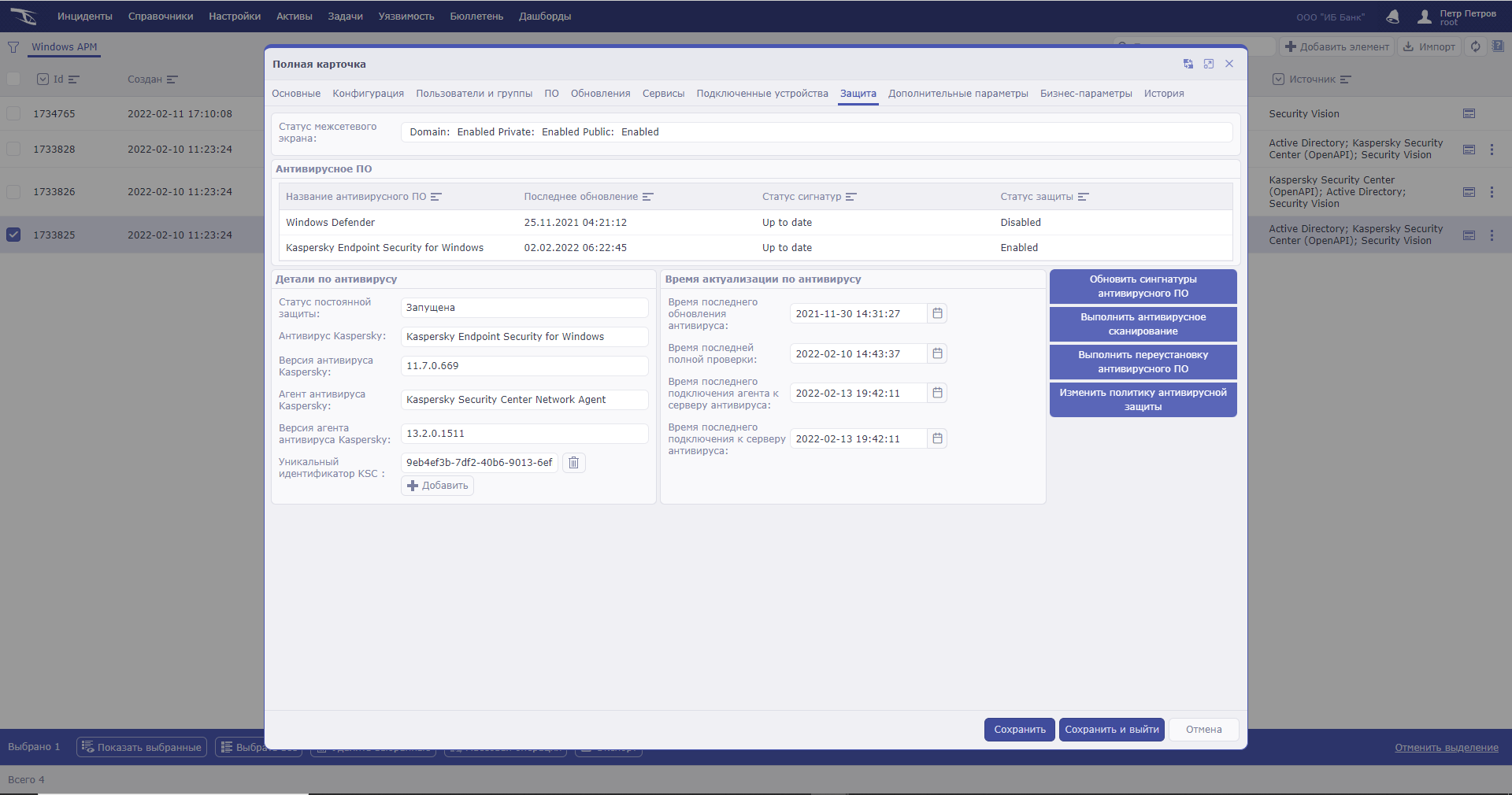

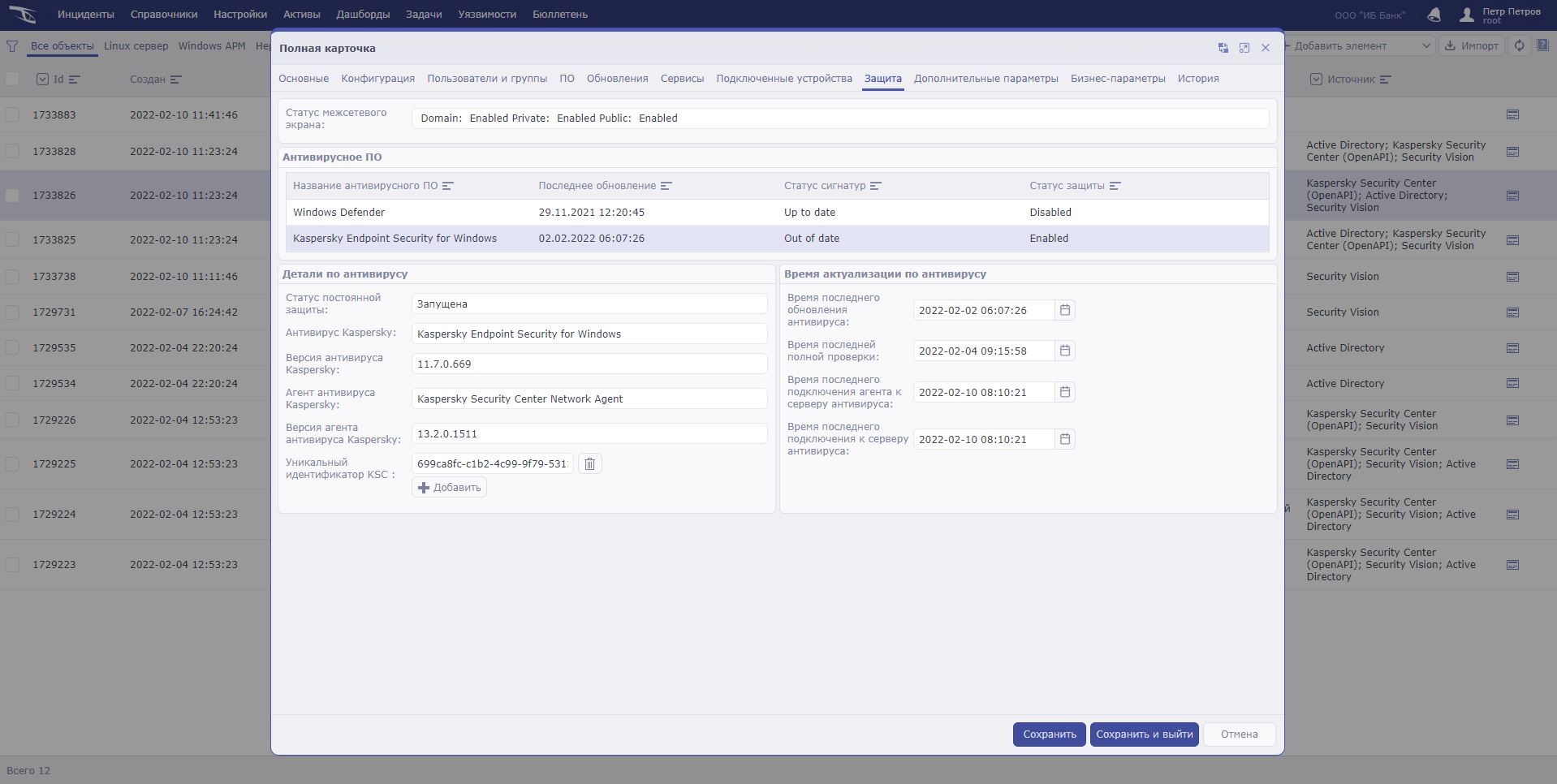

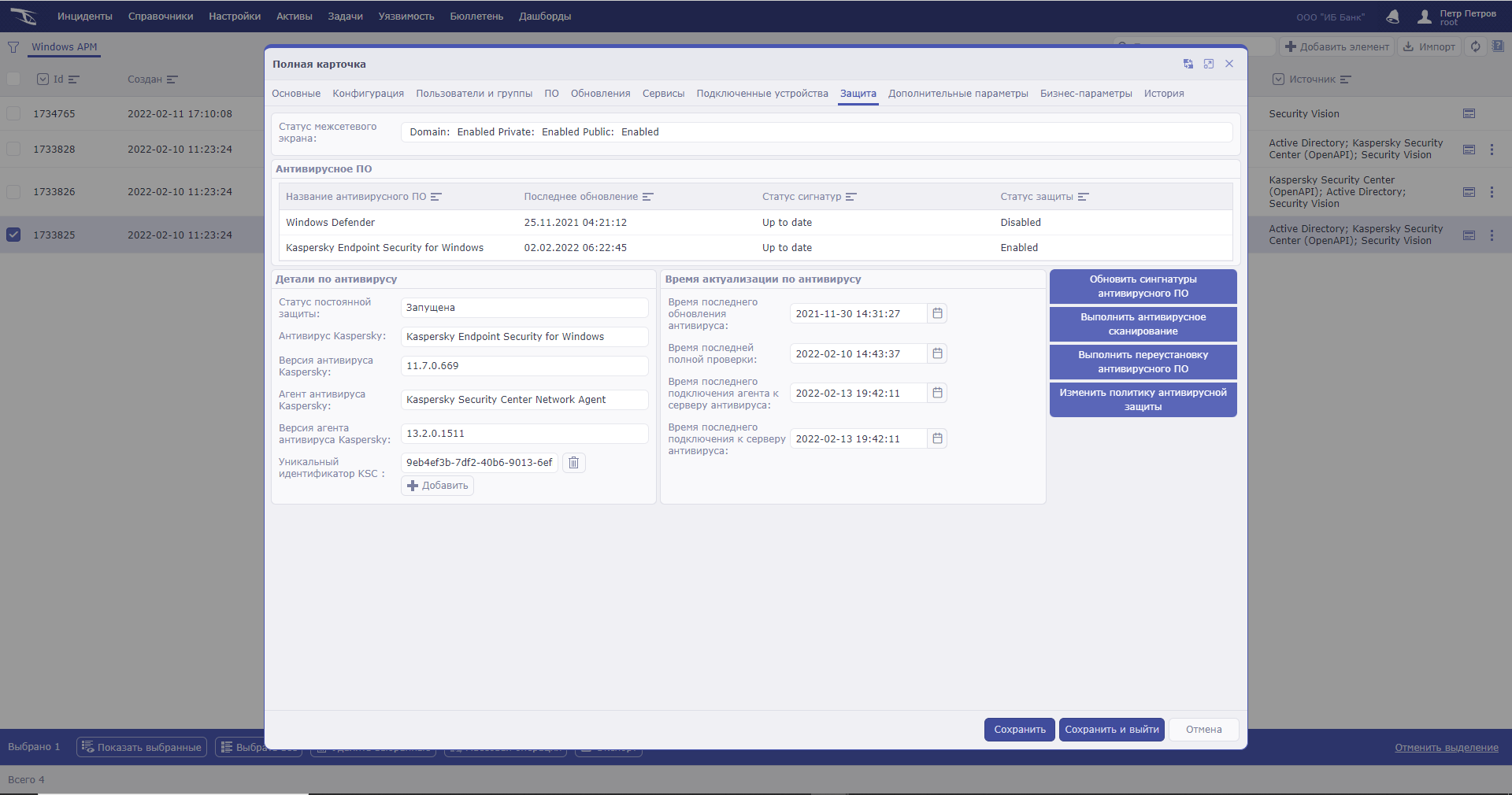

Отдельно стоит отметить представление информации, получаемой от средств защиты. Платформа позволяет в едином окне получить данные, собранные как непосредственно при инвентаризации устройства, так и полученные с серверов управления средств защиты. В случае, если платформа настроена на двустороннее взаимодействие и у пользователя присутствуют соответствующие права, в карточке становятся доступны и инструменты выполнения различных сценариев с использованием подключенных средств защиты.

Информация о средствах защиты и команды реагирования

Информация о средствах защиты и команды реагирования

Информация о средствах защиты и команды реагирования

Информация о средствах защиты и команды реагирования

Информация о средствах защиты и команды реагирования

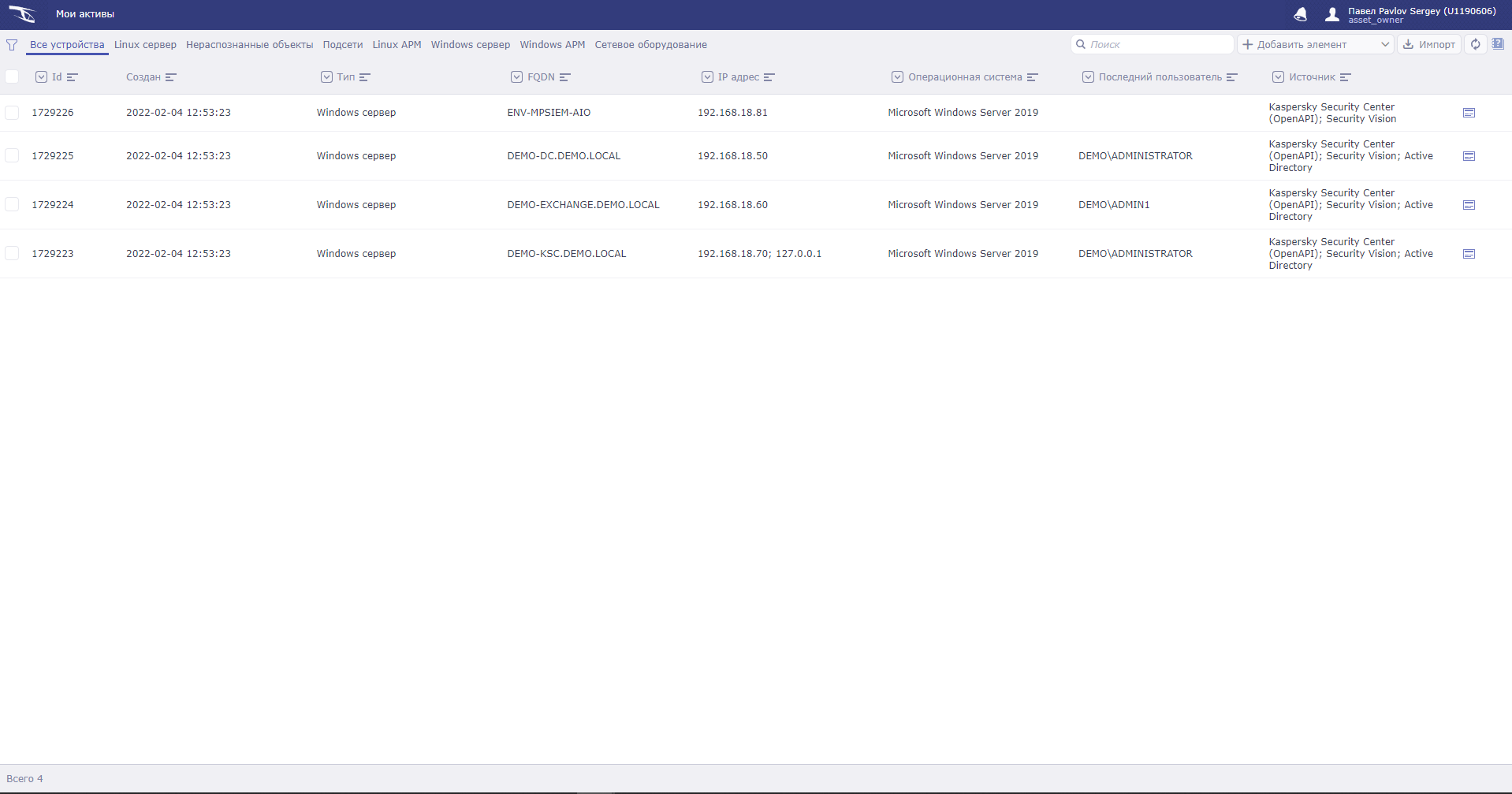

Удобный интерфейс

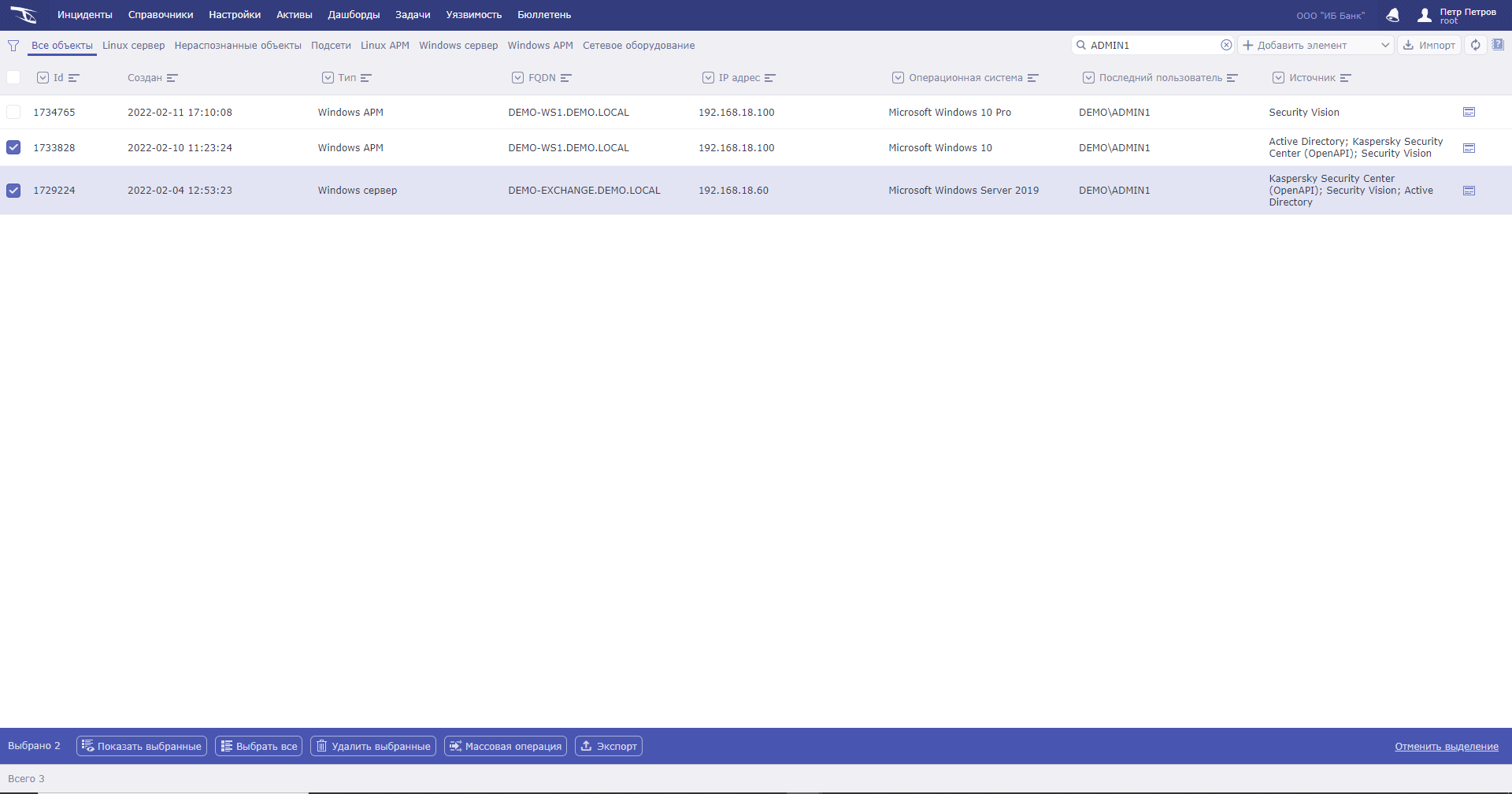

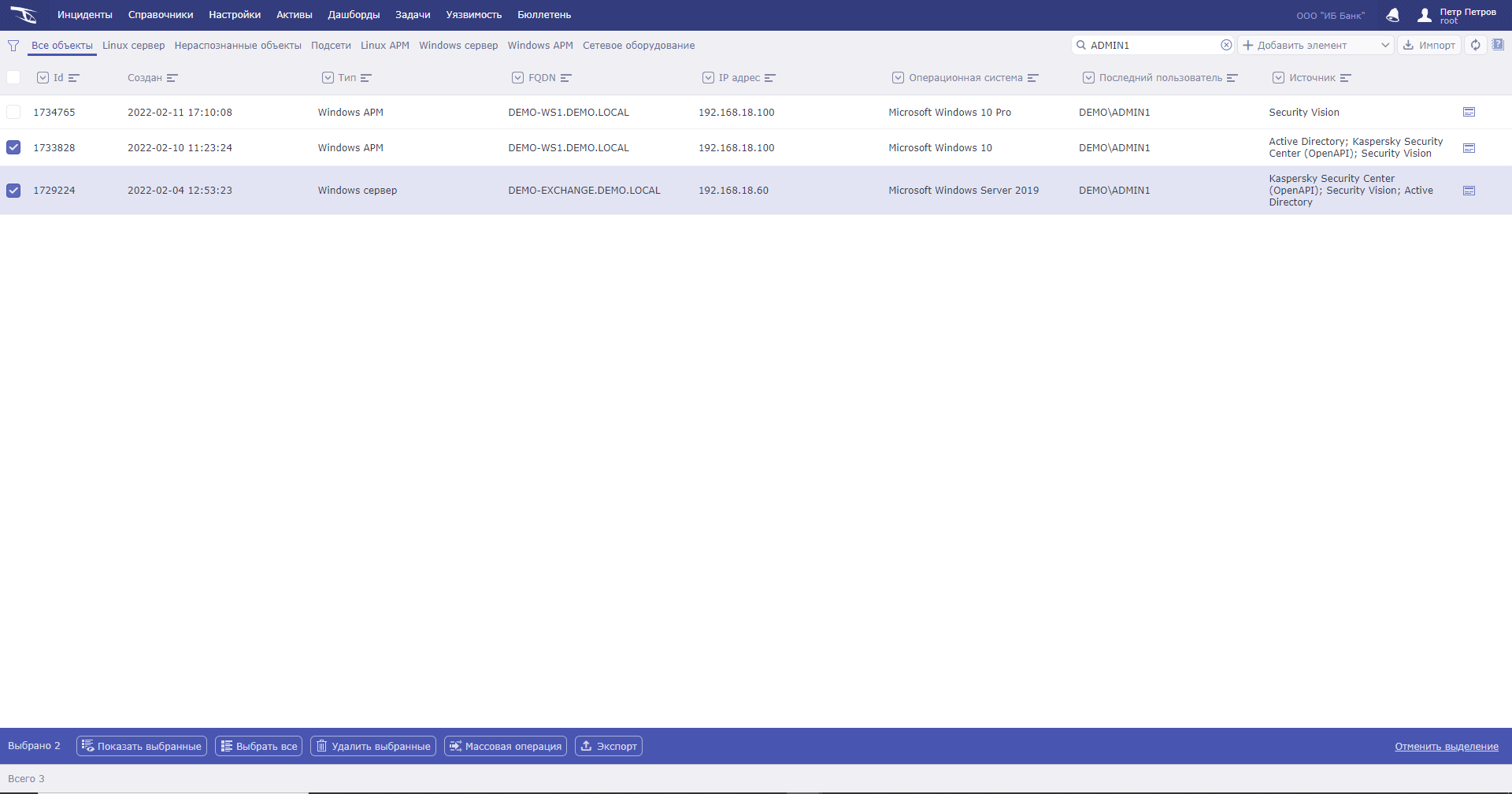

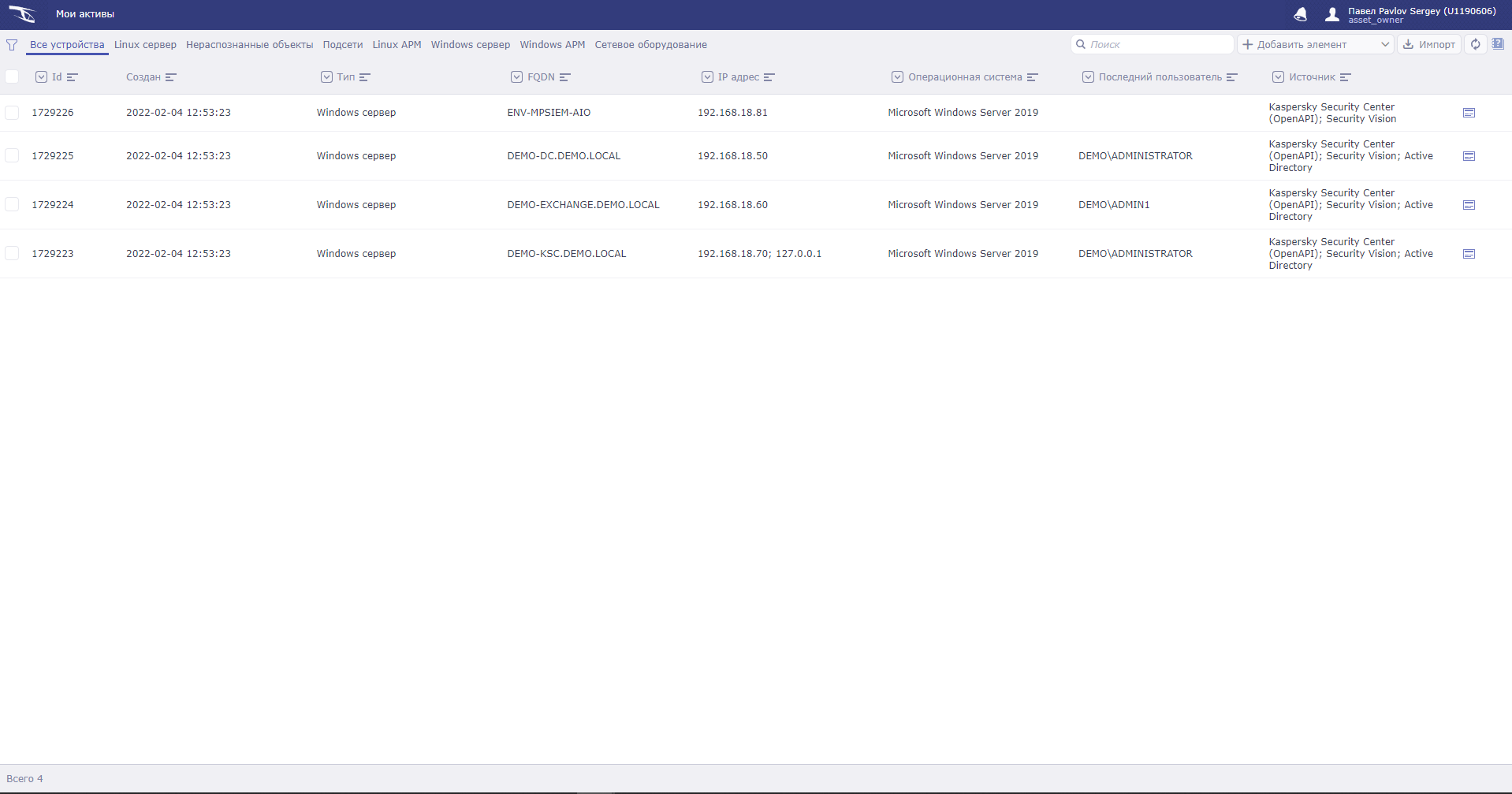

Запуск сценариев обогащения, эскалации и реагирования доступен теперь не только из карточки объекта, но и из табличного представления. Команды, позволяющие обновить информацию об активе, создать инцидент или выполнить активное реагирование, реализованы теперь и в общем виде, что значительно ускоряет работу.

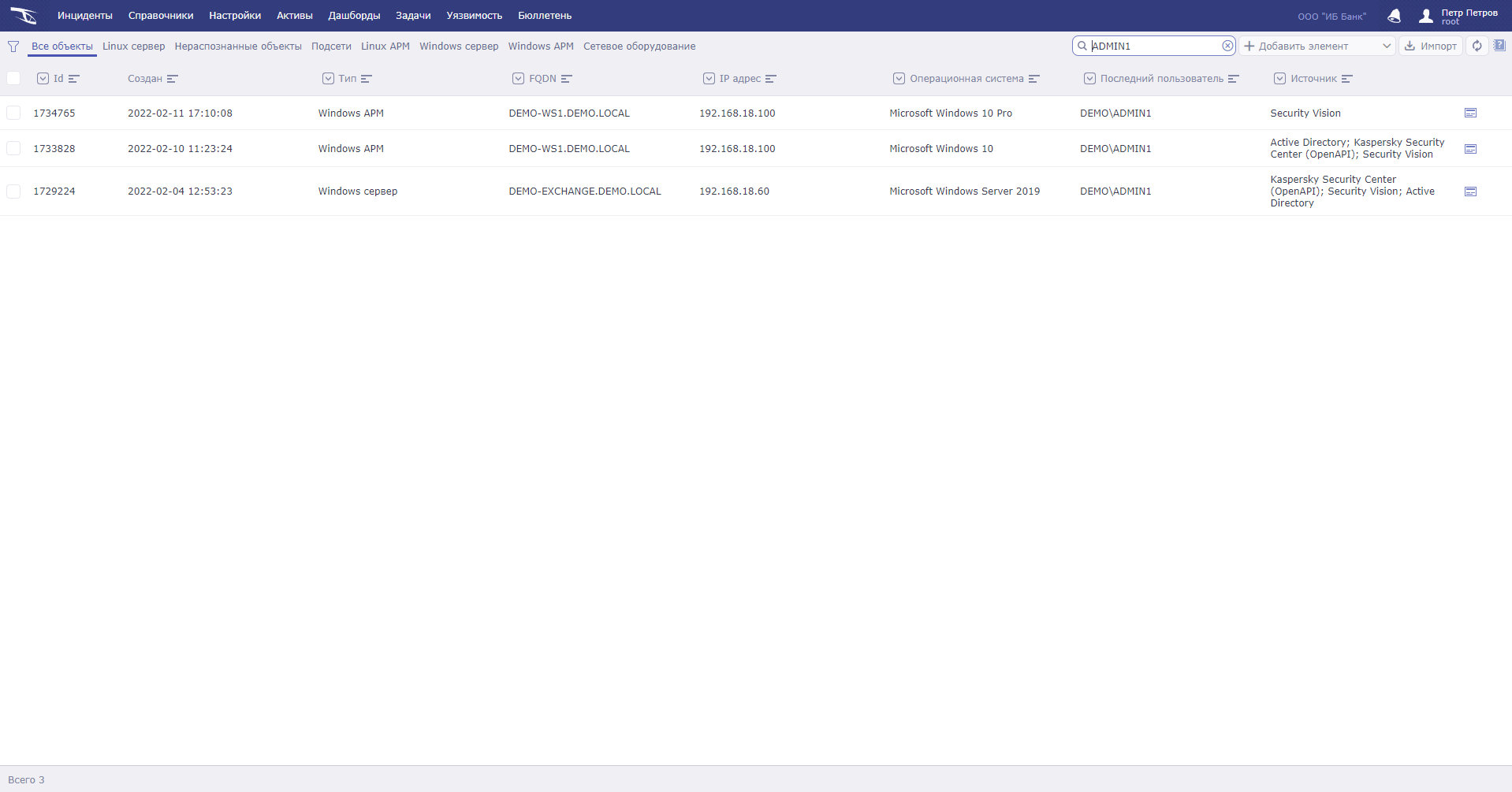

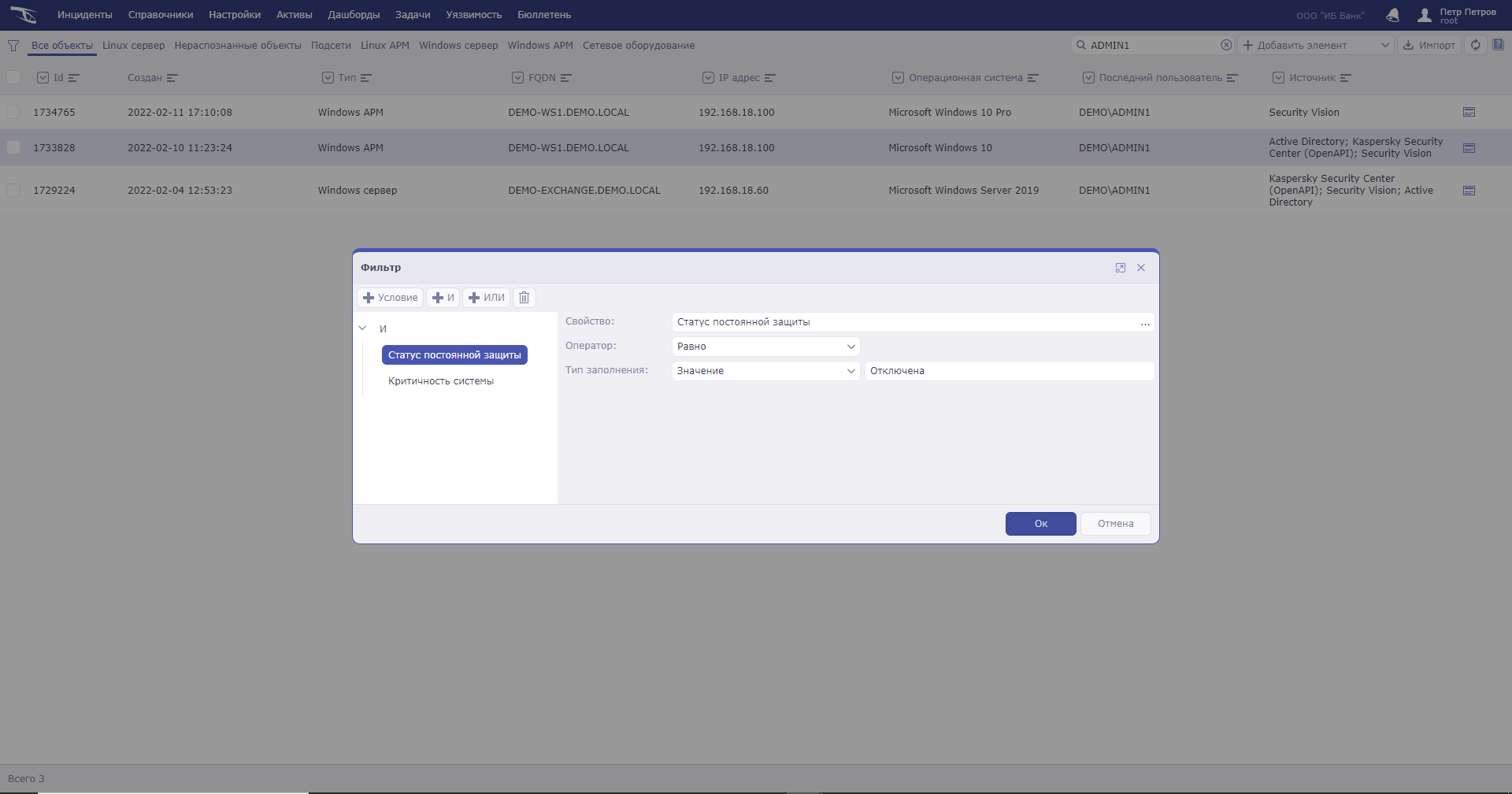

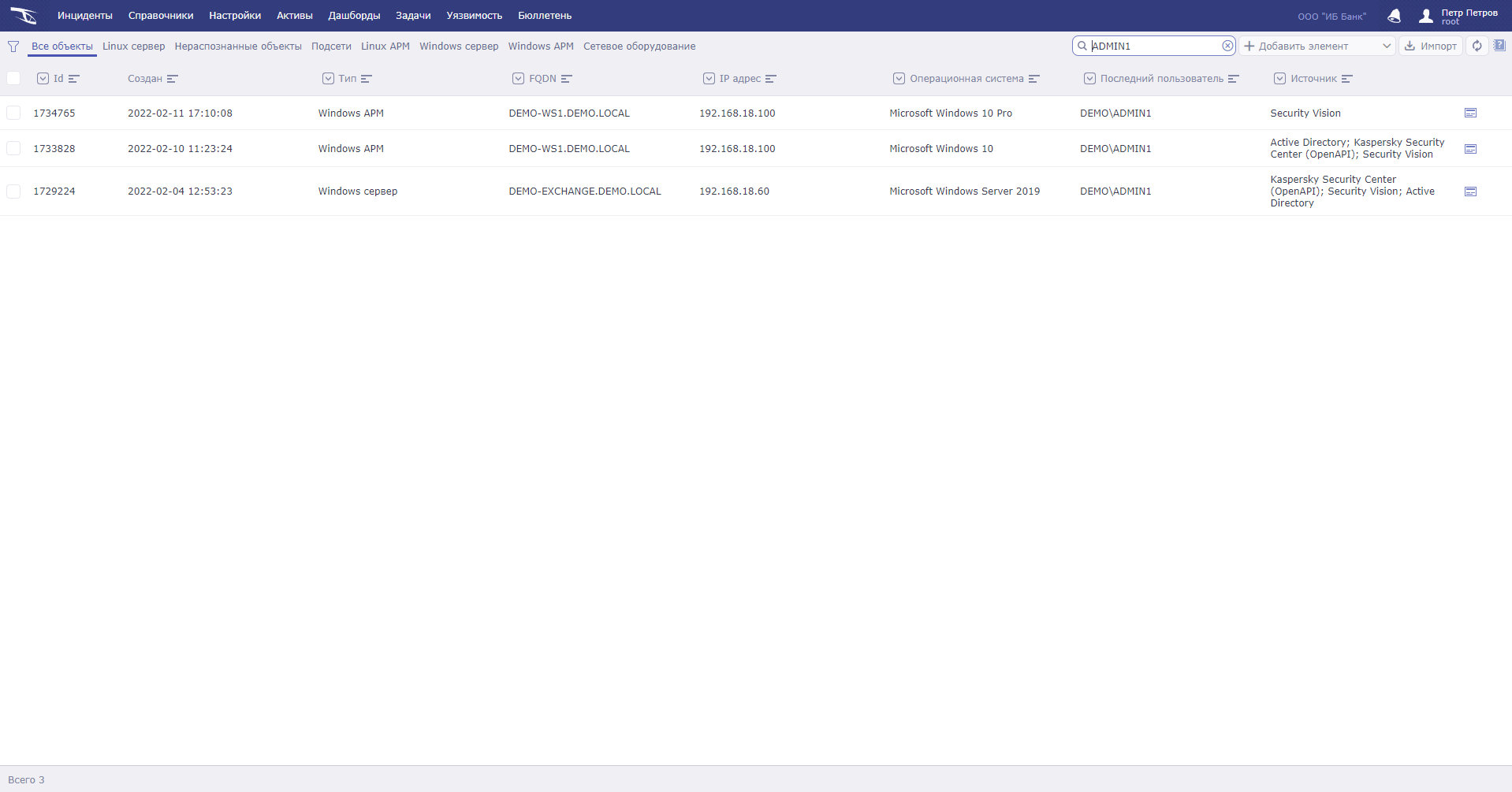

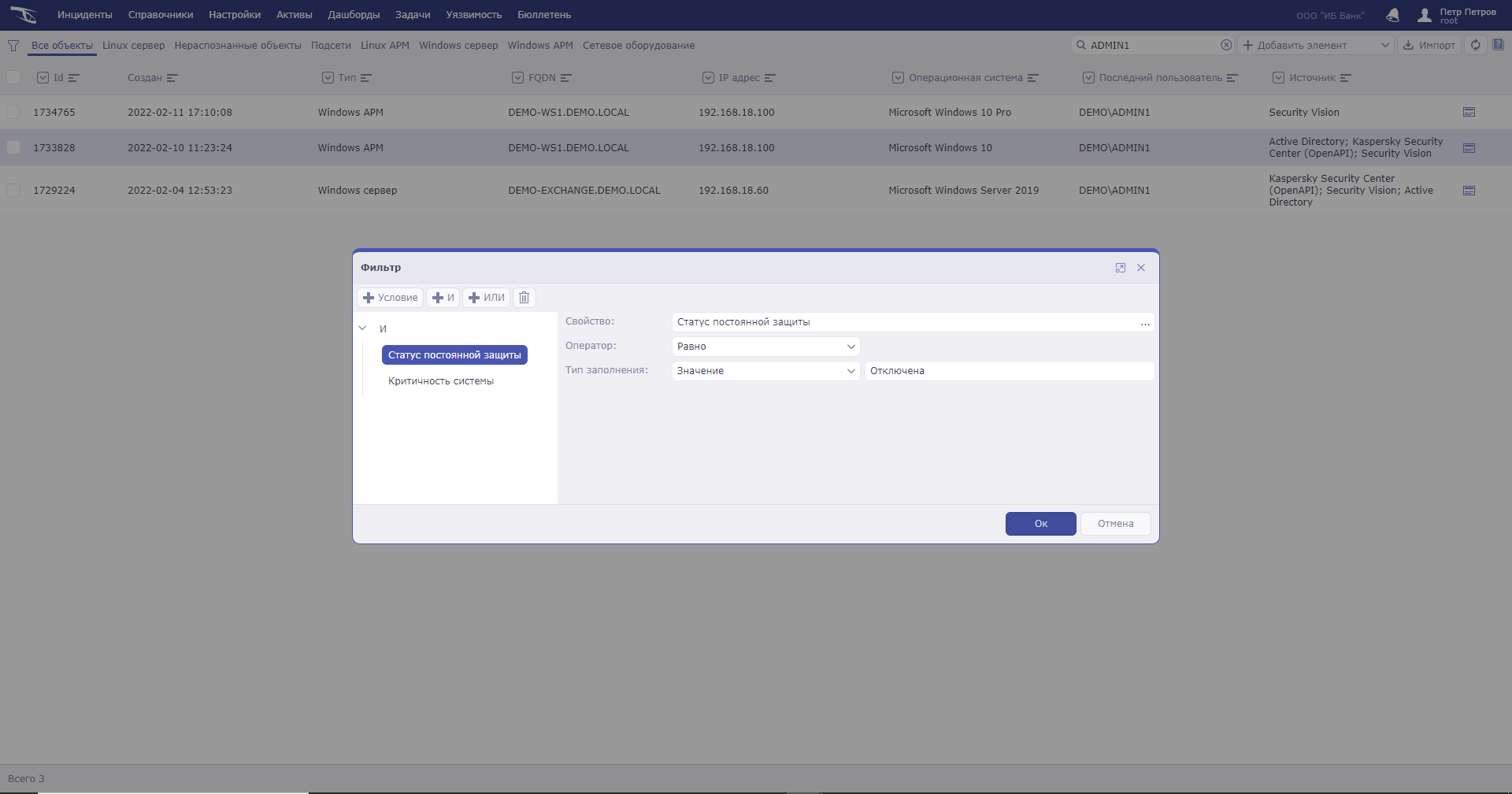

Табличное представление объектов обладает также рядом полезных функций для поиска, анализа и редактирования. В интерфейсе присутствует как полнотекстовый поиск по всем полям, содержащимся в объектах, так и настраиваемый фильтр, позволяющий задавать различные условия поиска. Для регулярно используемых фильтров есть возможность сохранить их в представлении системы «Управление активами и инвентаризация» в качестве быстрых ссылок. Таким образом ими можно будет поделиться с коллегами.

Быстрый поиск и Фильтр

Быстрый поиск и Фильтр

Быстрый поиск и Фильтр

Быстрый поиск и Фильтр

Быстрый поиск и Фильтр

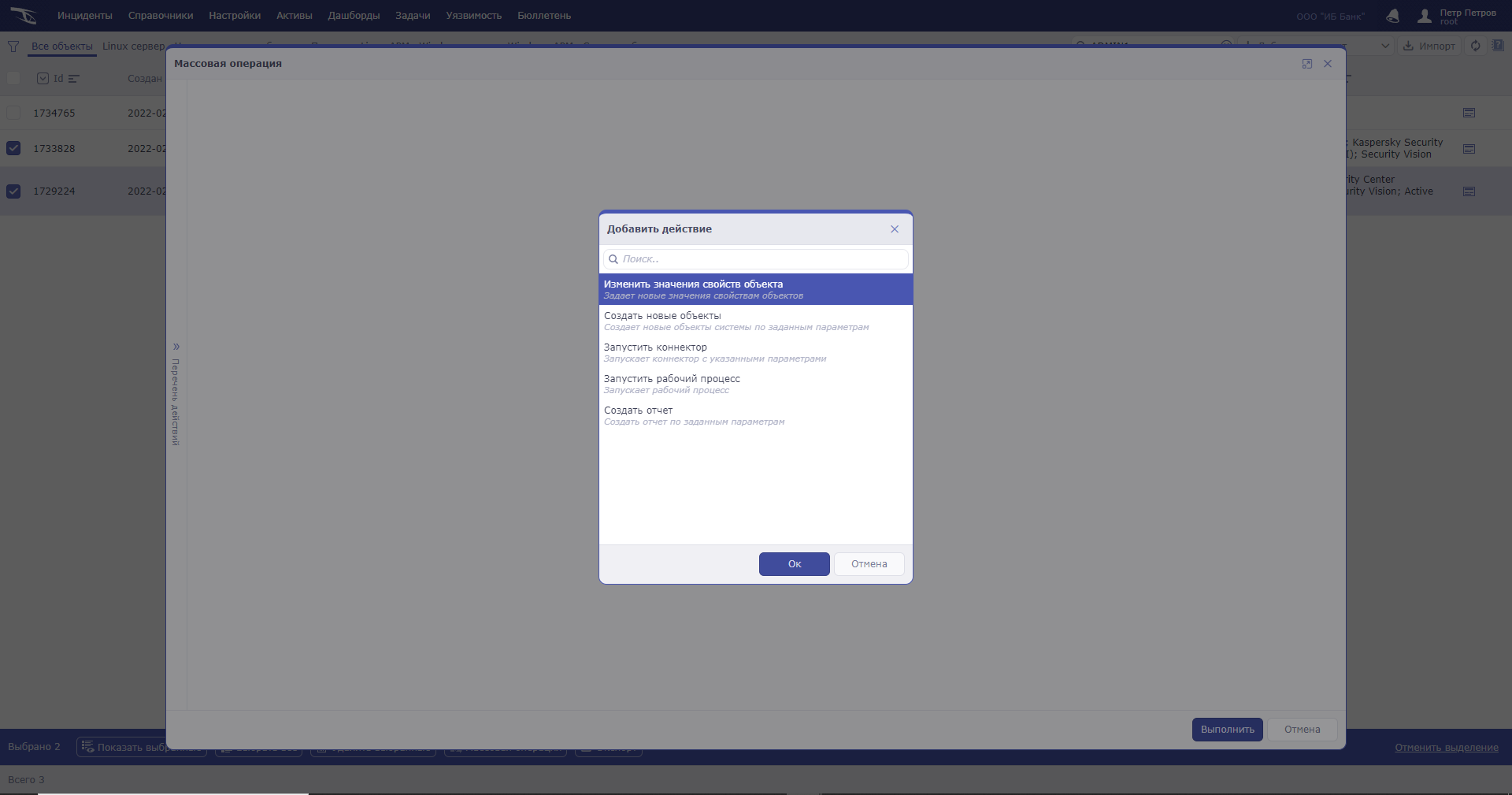

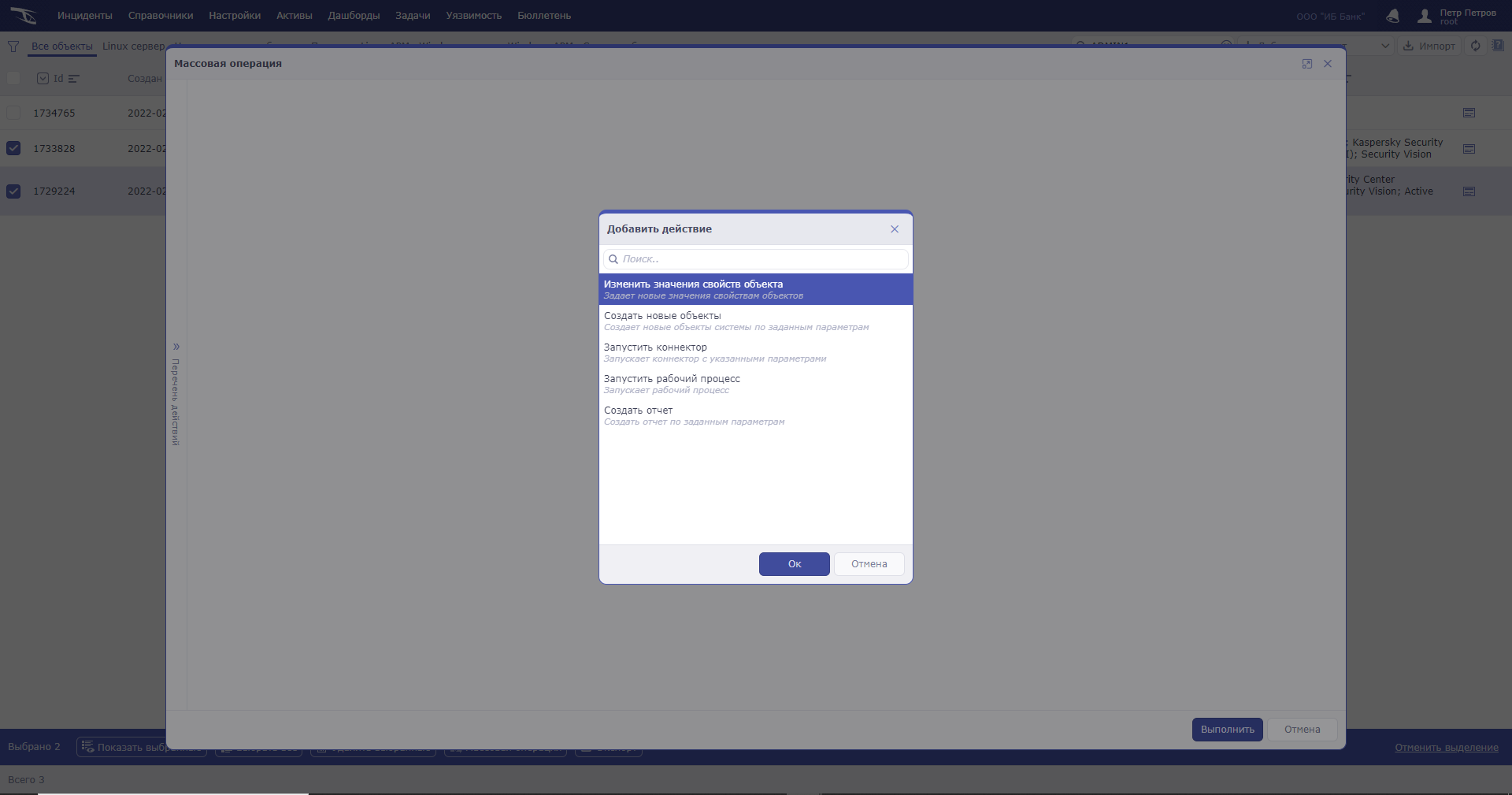

Для редактирования множества объектов в платформе реализованы массовые операции, позволяющие как просто удалить или заполнить недостающие данные по всем выбранным или отфильтрованным активам, так и выполнить запуск рабочего процесса (плейбука), тем самым, например, обновив данные инвентаризации или выполнив принудительное антивирусное сканирование.

Массовые операции

Массовые операции

Массовые операции

Массовые операции

Массовые операции

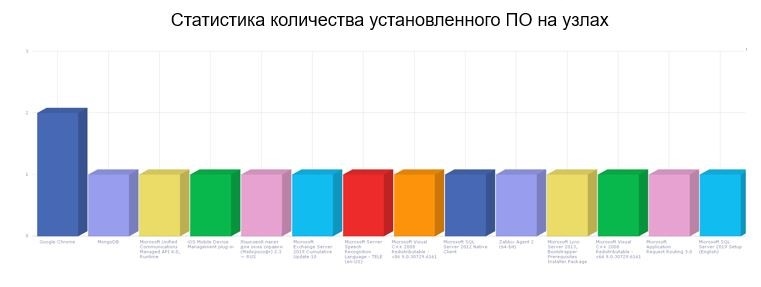

Инвентаризация пользователей и ПО

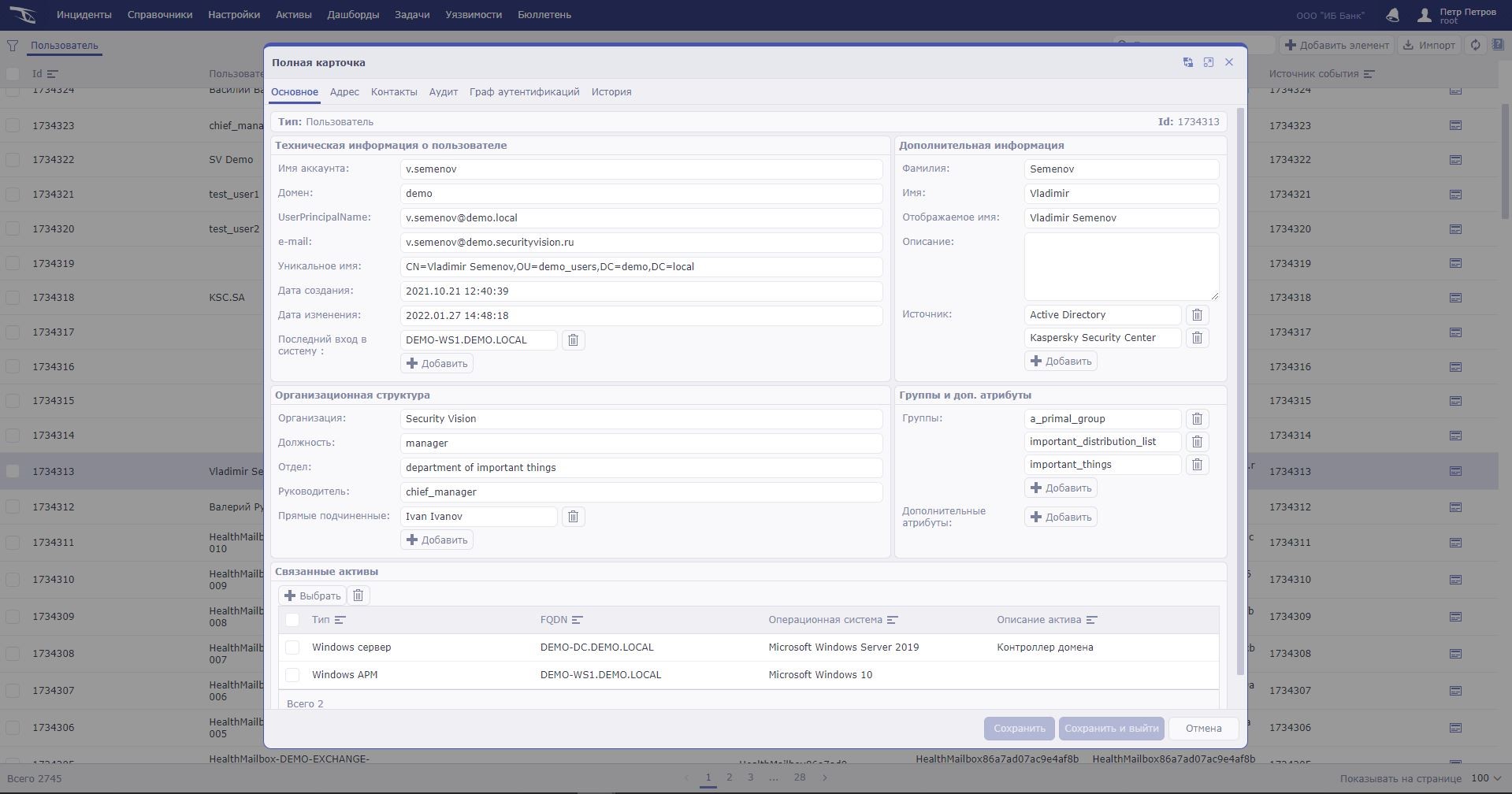

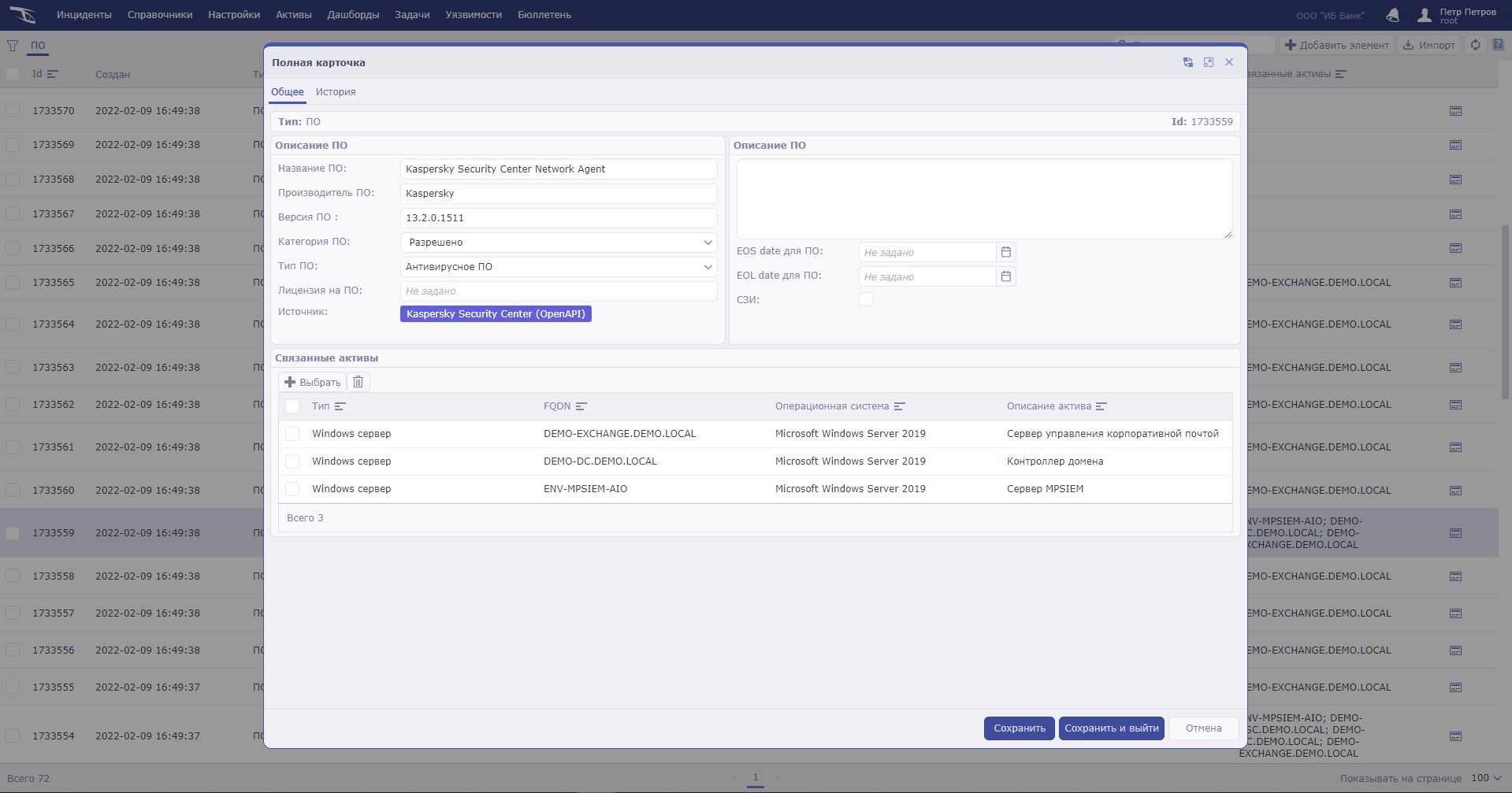

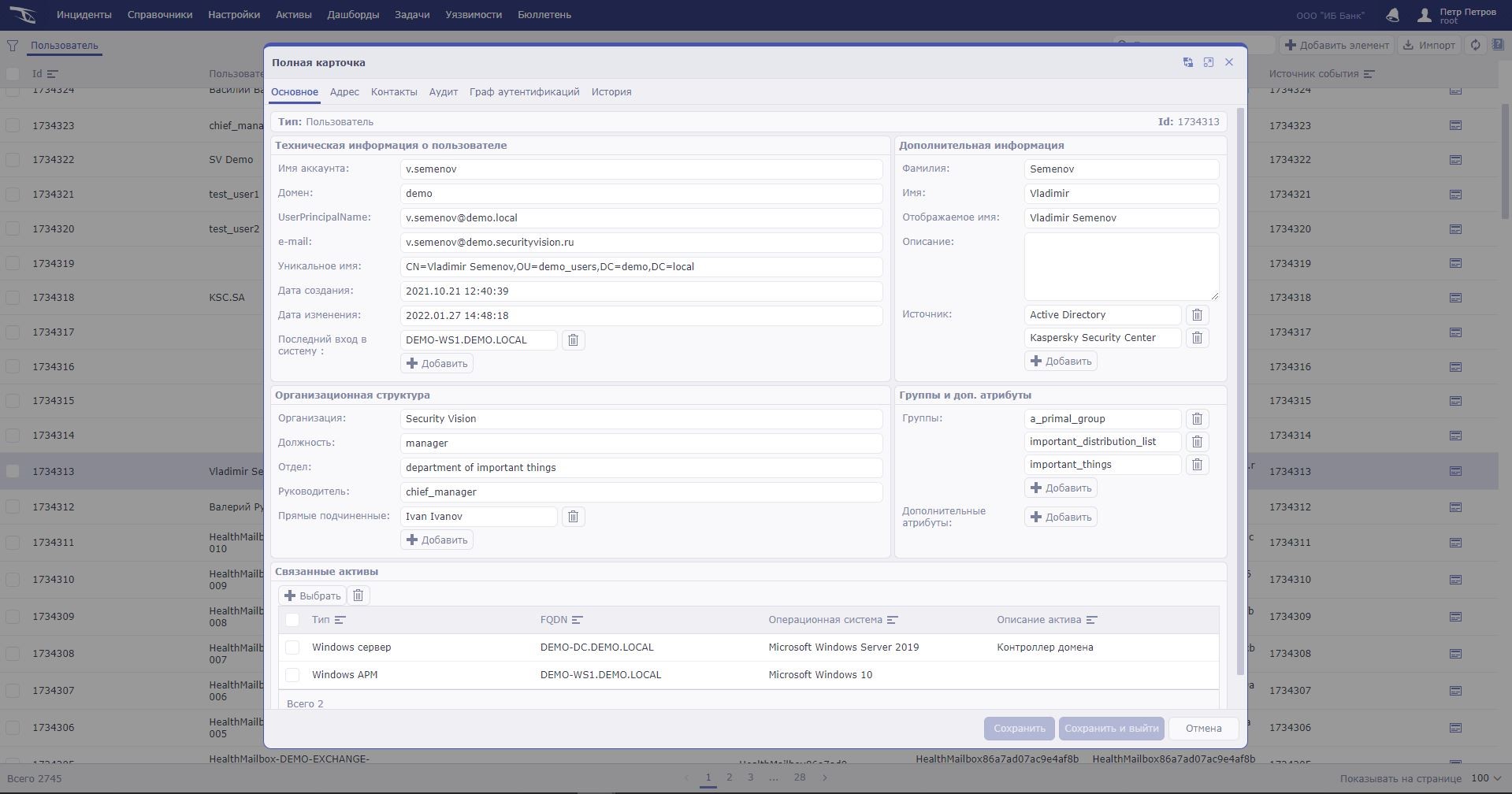

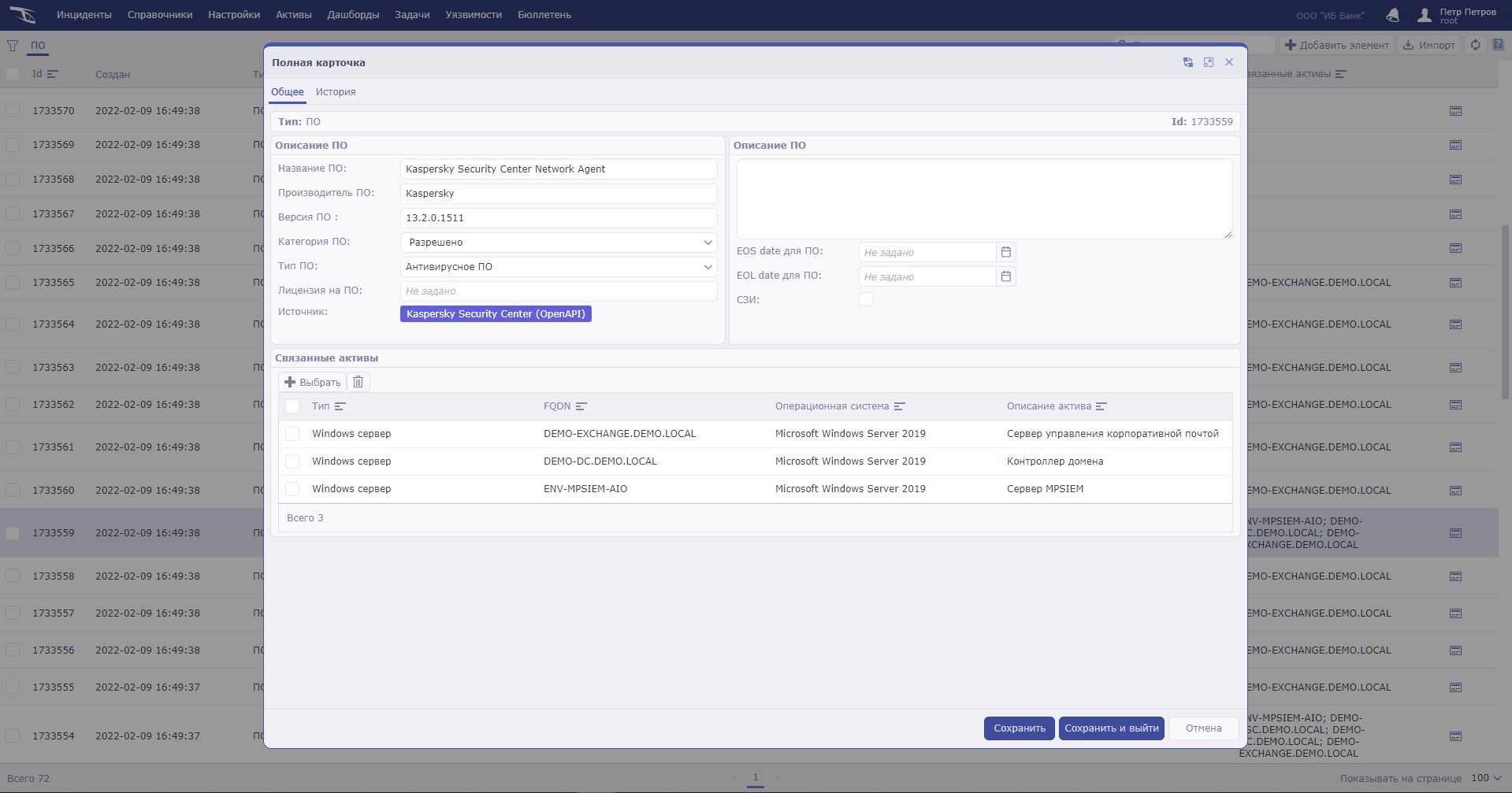

В обновленном продукте «Управление активами и инвентаризация» платформы Security Vision также стала доступна инвентаризация пользователей и программного обеспечения. Встроенный механизм создания связей позволяет получить представление о том, на каких устройствах сейчас установлено то или иное ПО или где последний раз аутентифицировался указанный пользователь. Карточки обладают всей необходимой для анализа информацией, от статусов и описаний до необходимого процесса согласования и необходимых для аудита безопасности пользовательских параметров.

Пользователи и ПО

Пользователи и ПО

Пользователи и ПО

Пользователи и ПО

Пользователи и ПО

Категорирование объектов

Категорирование и присвоение групп активов и других классификаций часто является ручной монотонной операцией, из-за чего данные быстро теряют актуальность. Для автоматического присвоения нужных параметров в системе реализован механизм поисковых справочников. Нужная категория, ответственный или группа активов присваиваются при совпадении данных, содержащихся в справочниках. Возможно использовать как строгие соответствия, так и регулярные выражения. В качестве исходного значения для поиска могут использоваться установленное ПО, паттерн наименования актива, подсеть или баннеры сервисов. Возможно на основе конструктора рабочих процессов использовать расширения этого функционала, позволяющие присваивать нужную категорию на основании обнаруженных файлов и папок, веток и ключей реестра, обнаруженной при массовом поиске чувствительной информации (например PAN) или установленных компонентов операционной системы.

Механизм истории

Данные в систему могут поступать из множества различных источников. К заполнению информации могут быть привлечены сотрудники различных подразделений, так что конфликтов данных скорее всего не избежать. Для того, чтобы пользователи смогли точно понимать, откуда поступила информация об объекте, а также кем и в какой момент было установлено то или иное значение, в системе реализован механизм истории. Все связанные с объектом изменения, время и инициатор доступны для просмотра и поиска интересующих значений.

Объекты в платформе Security Vision далеко не статичны и могут обрабатываться в одном или нескольких сразу рабочих процессах (плейбуках), вызывая коннекторы получения информации, заполняя свойства или создавая новые дочерние объекты. Для того, чтобы понять, в каком сейчас состоянии этого рабочего процесса находится объект и какой путь он уже прошел, пользователю доступна также история состояний и переходов рабочих процессов. Ее можно вызвать прямо из карточки объекта.

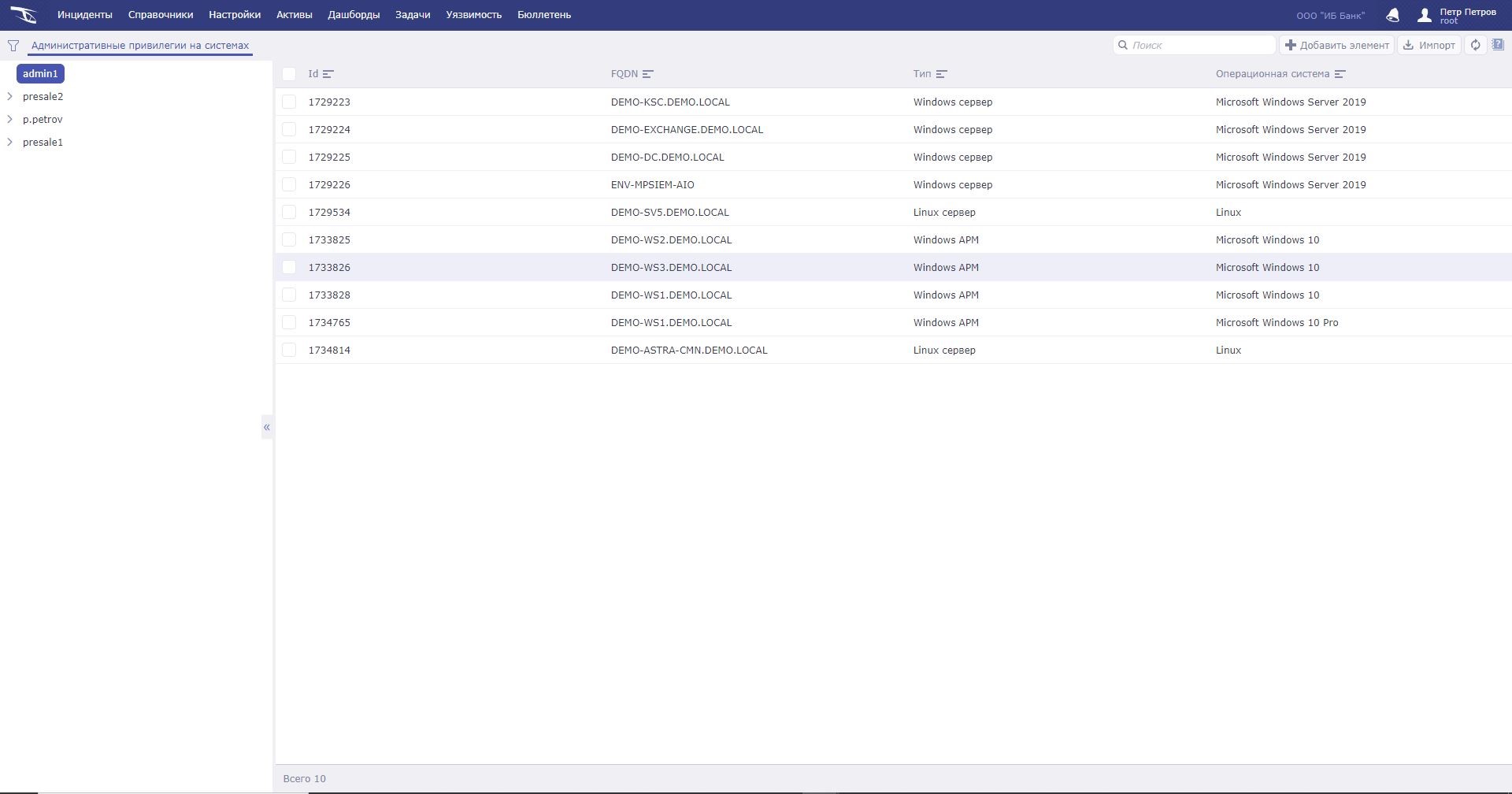

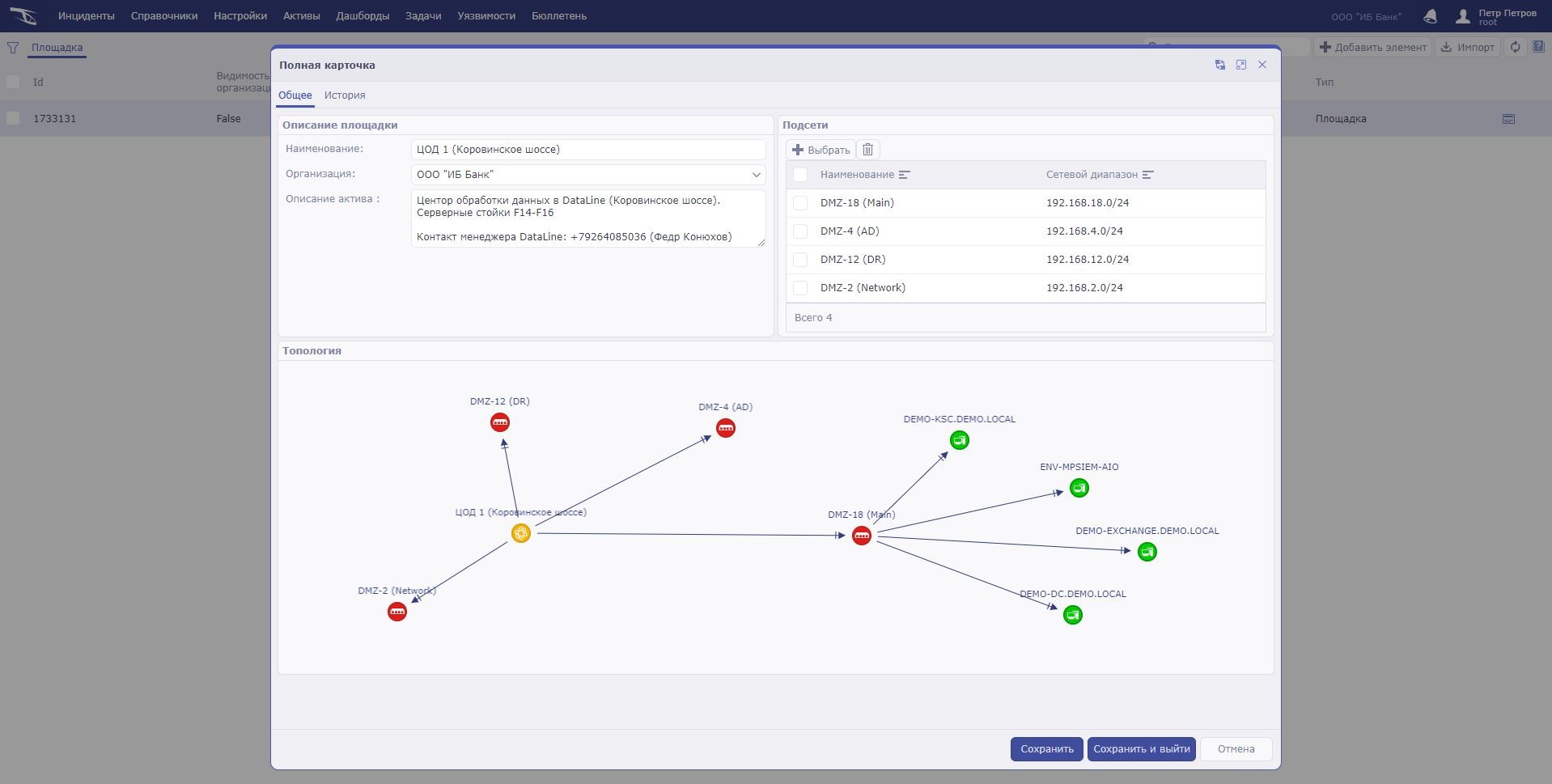

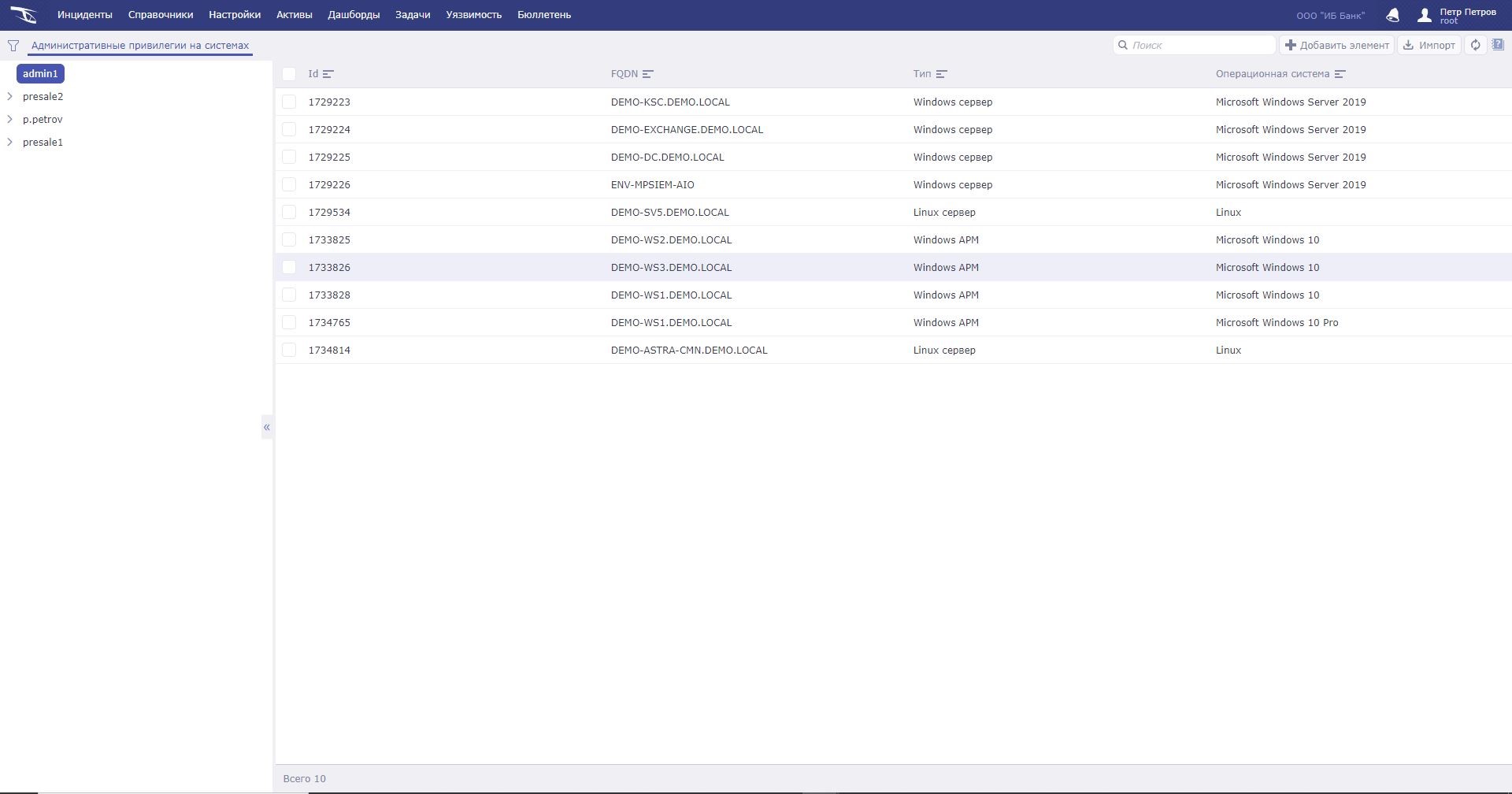

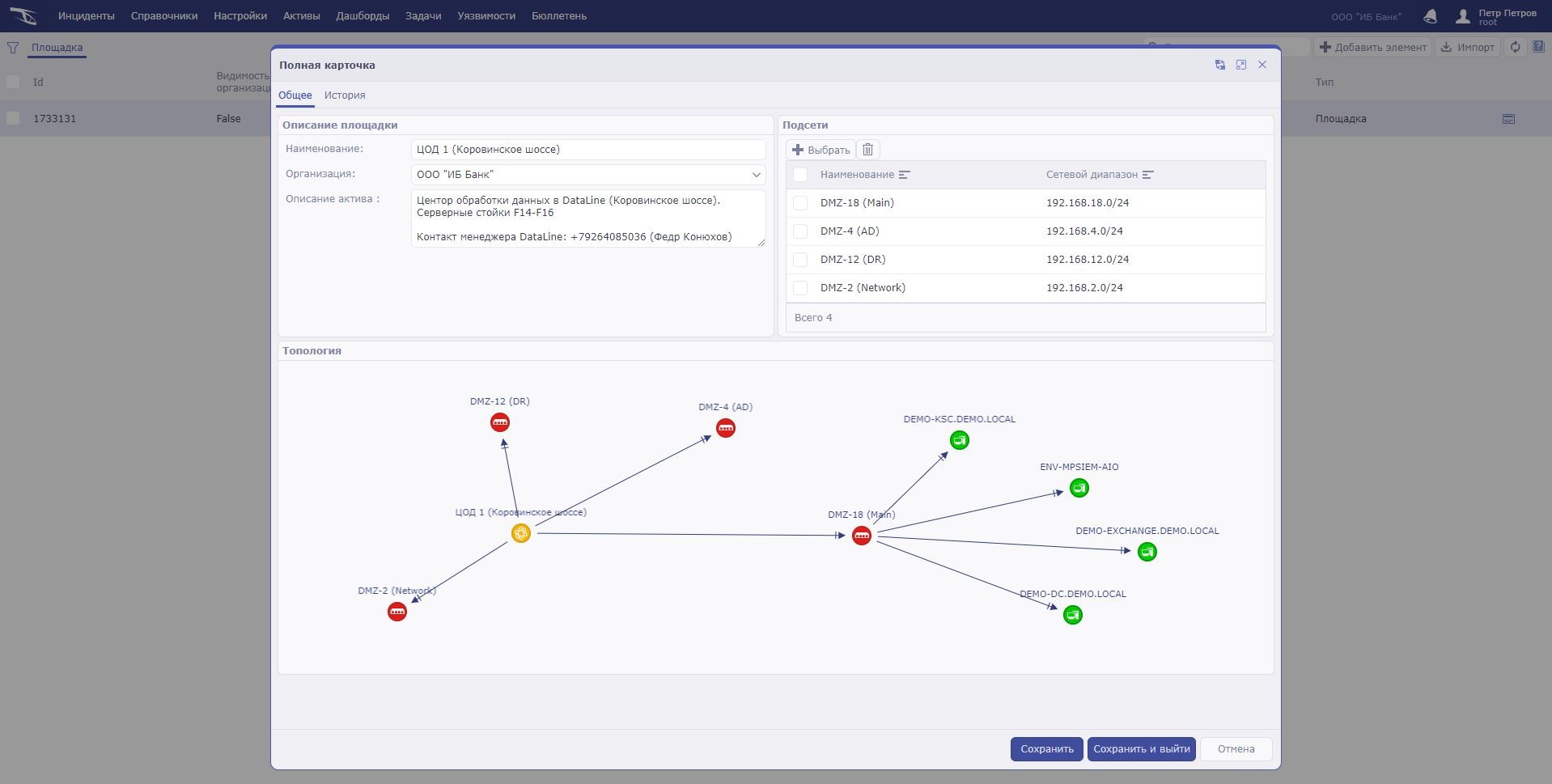

Иерархическое представление

Для эффективной работы с данными об активах, а также с их взаимосвязями, табличных представлений часто бывает недостаточно. Мы предусмотрели возможность иерархического отображения информации в виде деревьев, а также графов связей. Эти представления могут быть вынесены как в отдельные представления, так и отражены внутри карточек активов, как представлено на рисунке. Подобные графы могут служить для отображения сетевой связанности технических узлов или быть инструментом расследования. Графы и деревья имеют возможность добавления интерактивных команд для загрузки дополнительной информации непосредственно из интерфейса виджета, либо для выполнения немедленных действия по реагированию. На рисунках можно увидеть сводную таблицу административных привилегий пользователей на конкретных узлах и граф карты сети внутри площадки ЦОД.

Деревья и графы связей

Деревья и графы связей

Деревья и графы связей

Деревья и графы связей

Деревья и графы связей

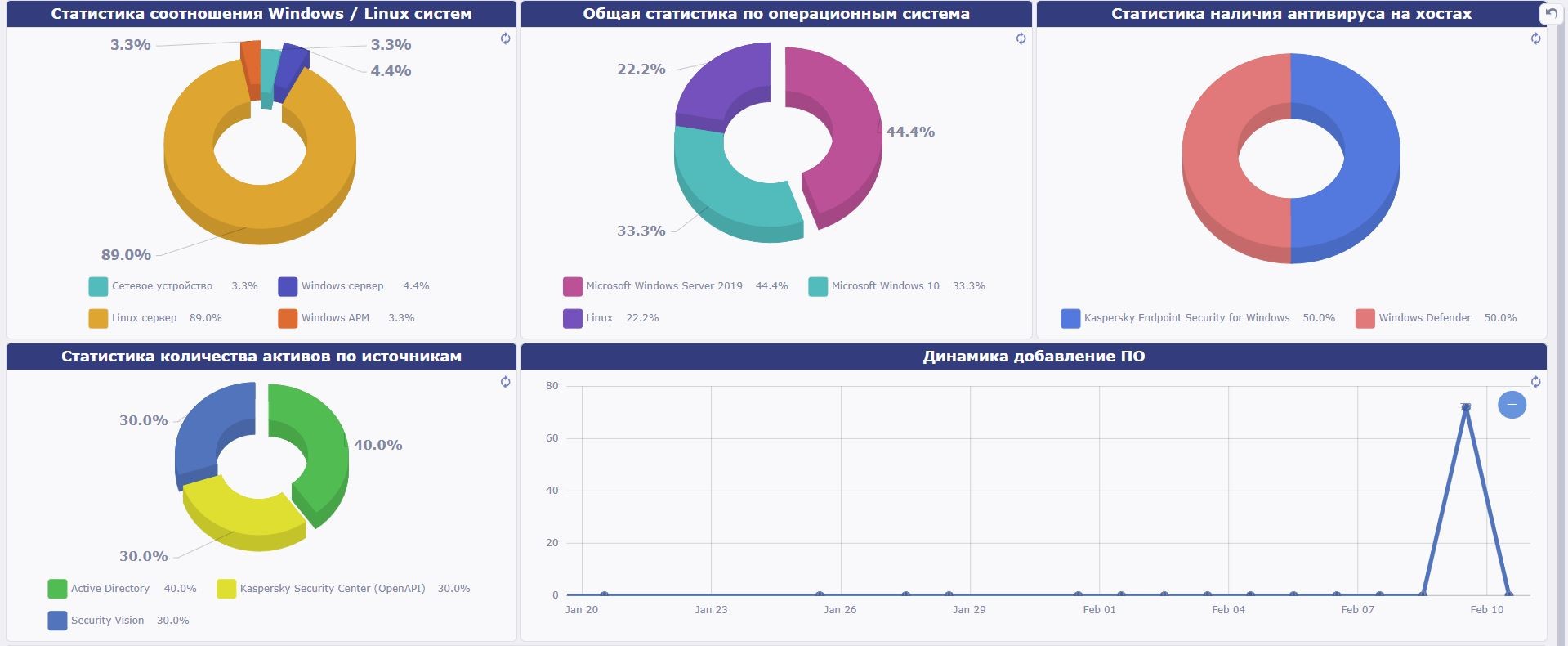

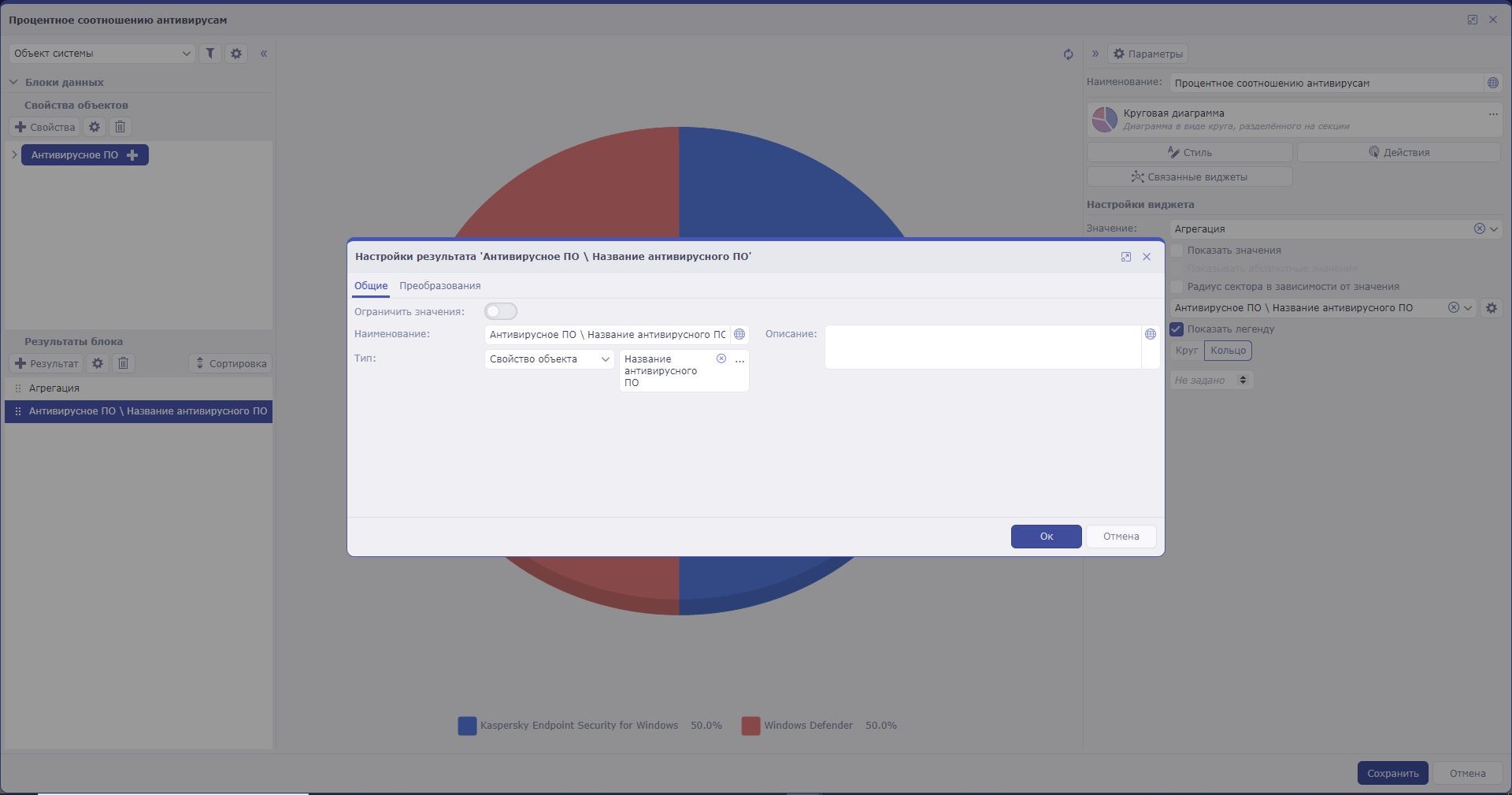

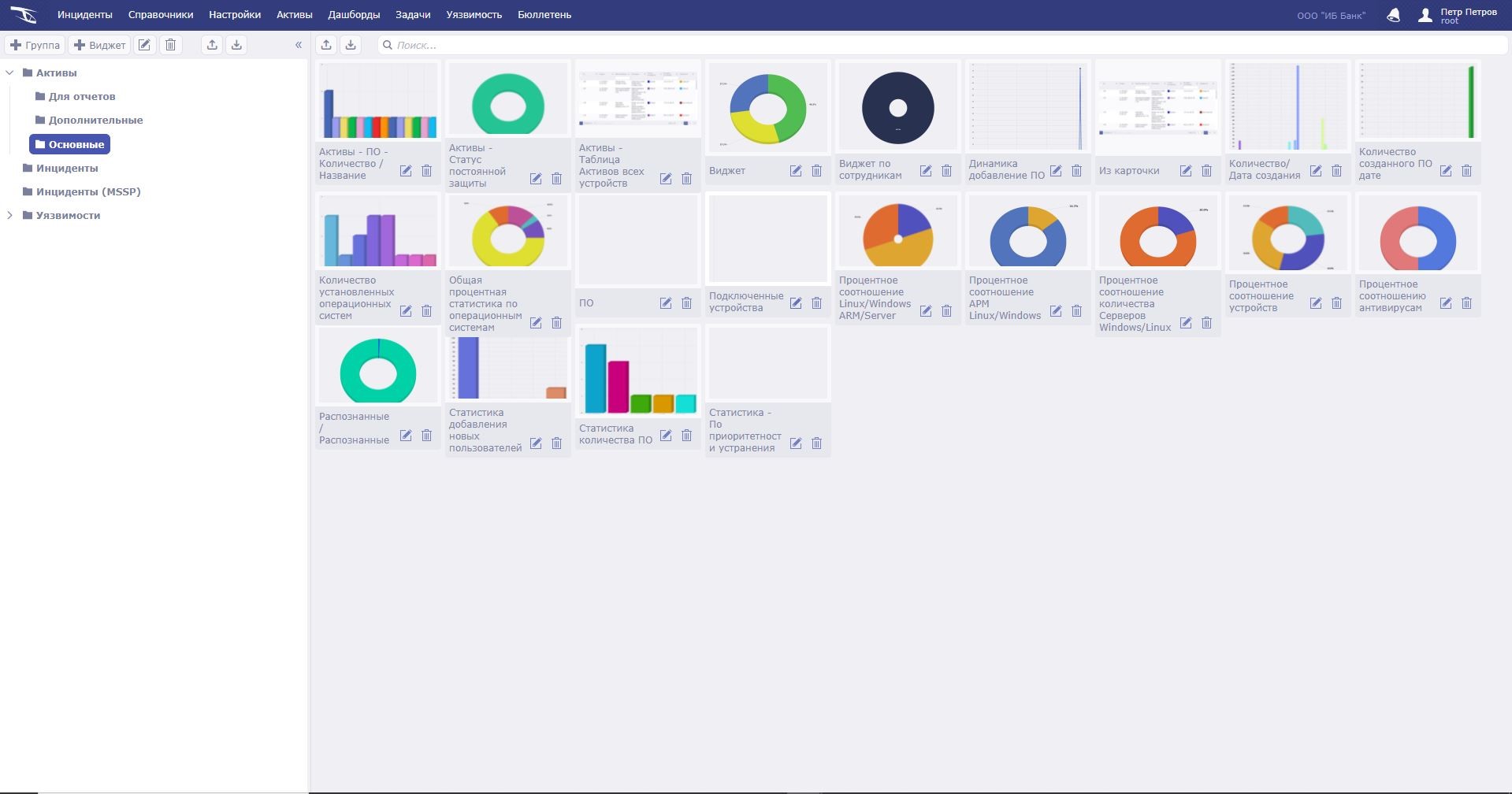

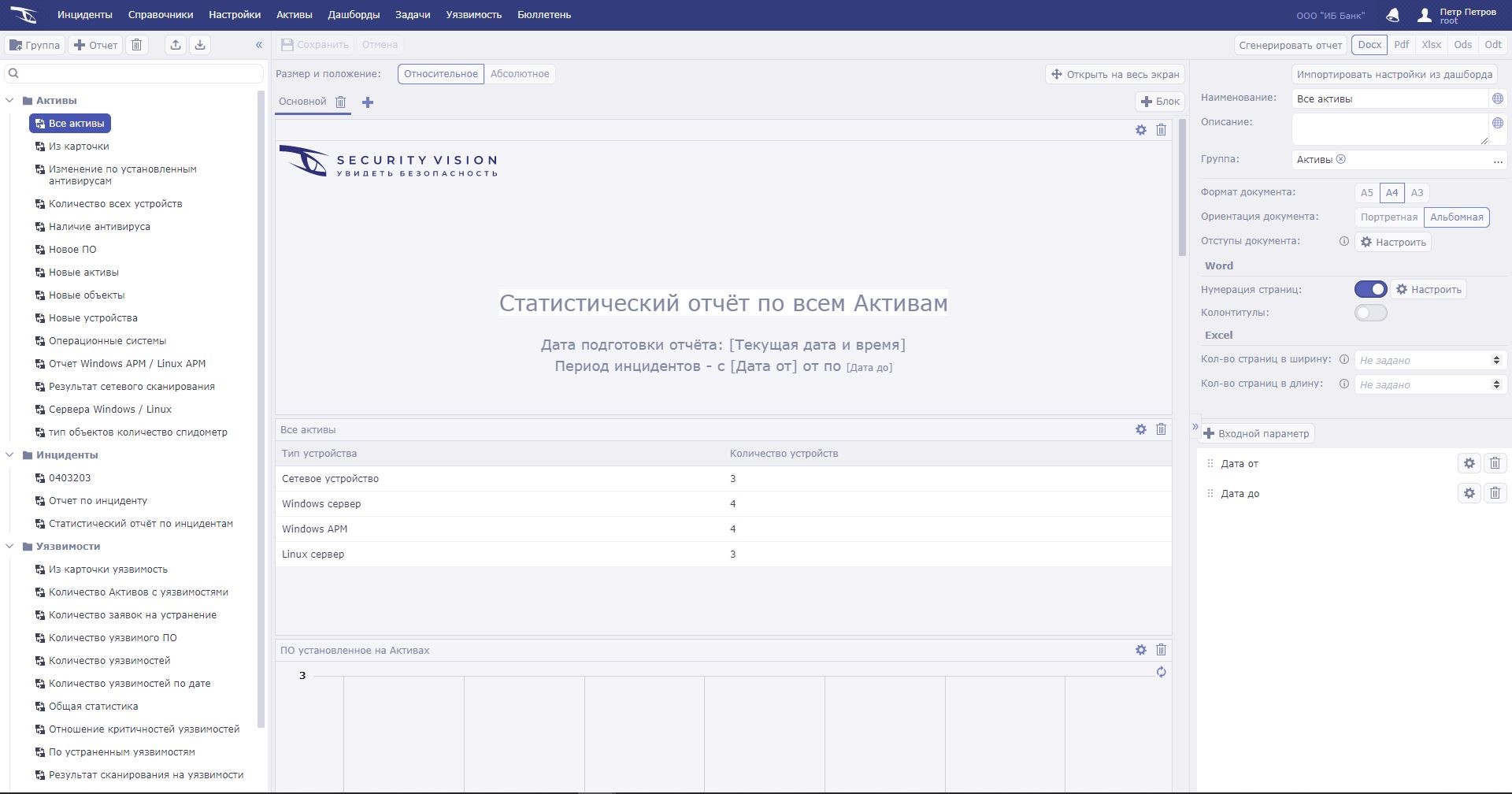

Библиотека встроенной аналитики

Библиотека виджетов, на основе которой в последствии формируются дашборды и отчеты, не ограничивается описанными выше. В системе присутствует библиотека встроенной аналитики, содержащая управленческие, операционные и технические дашборды, дающие возможность сформировать аналитику по текущему состоянию различных параметров систем. Для создания собственных представлений пользователю доступен no-code конструктор, не требующий знания SQL или GraphQL. Формирование виджетов в конструкторе больше похоже на сводные таблицы и графики в Excel.

Библиотека дашбордов и редактор виджетов

Библиотека дашбордов и редактор виджетов

Библиотека дашбордов и редактор виджетов

Библиотека дашбордов и редактор виджетов

Библиотека дашбордов и редактор виджетов

Библиотека дашбордов и редактор виджетов

Библиотека дашбордов и редактор виджетов

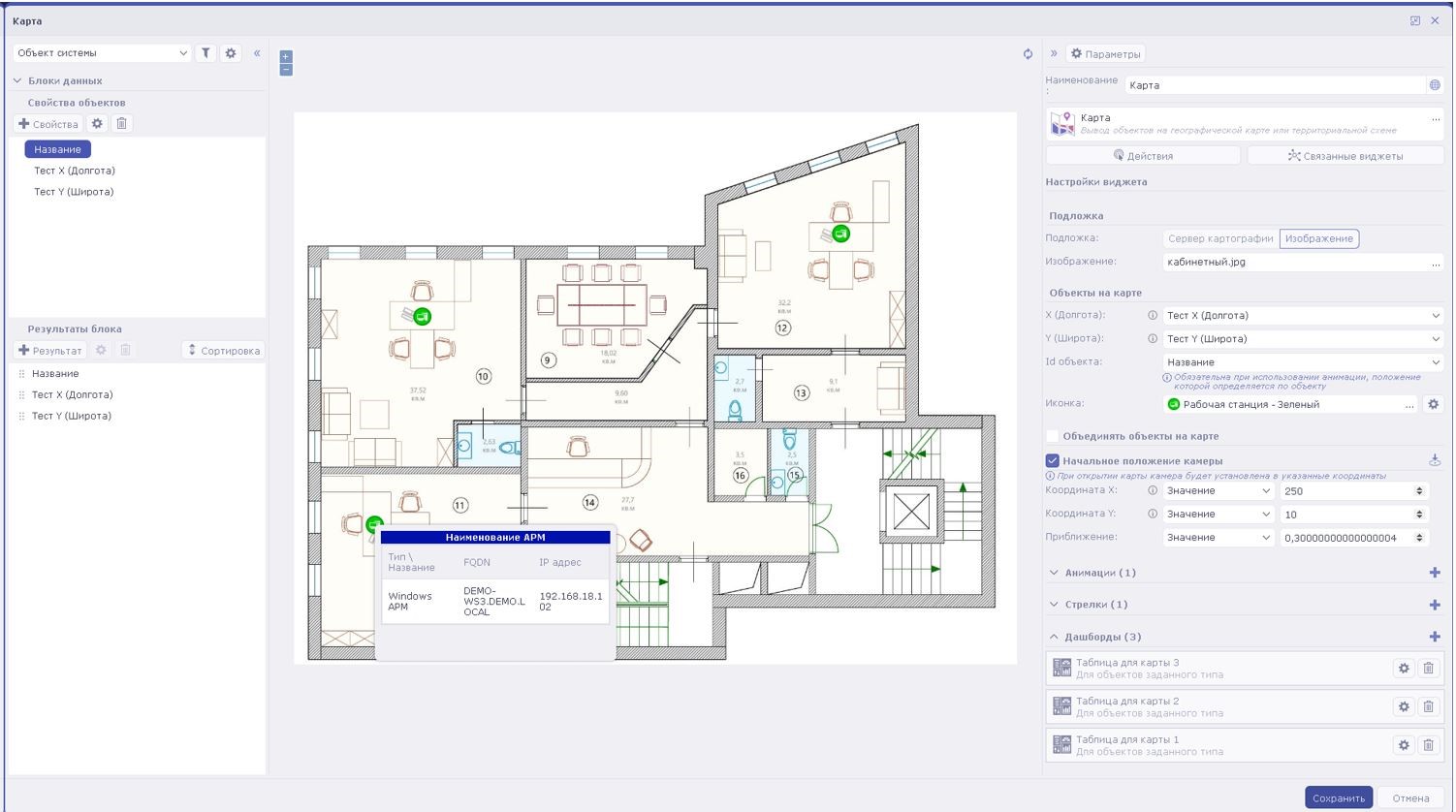

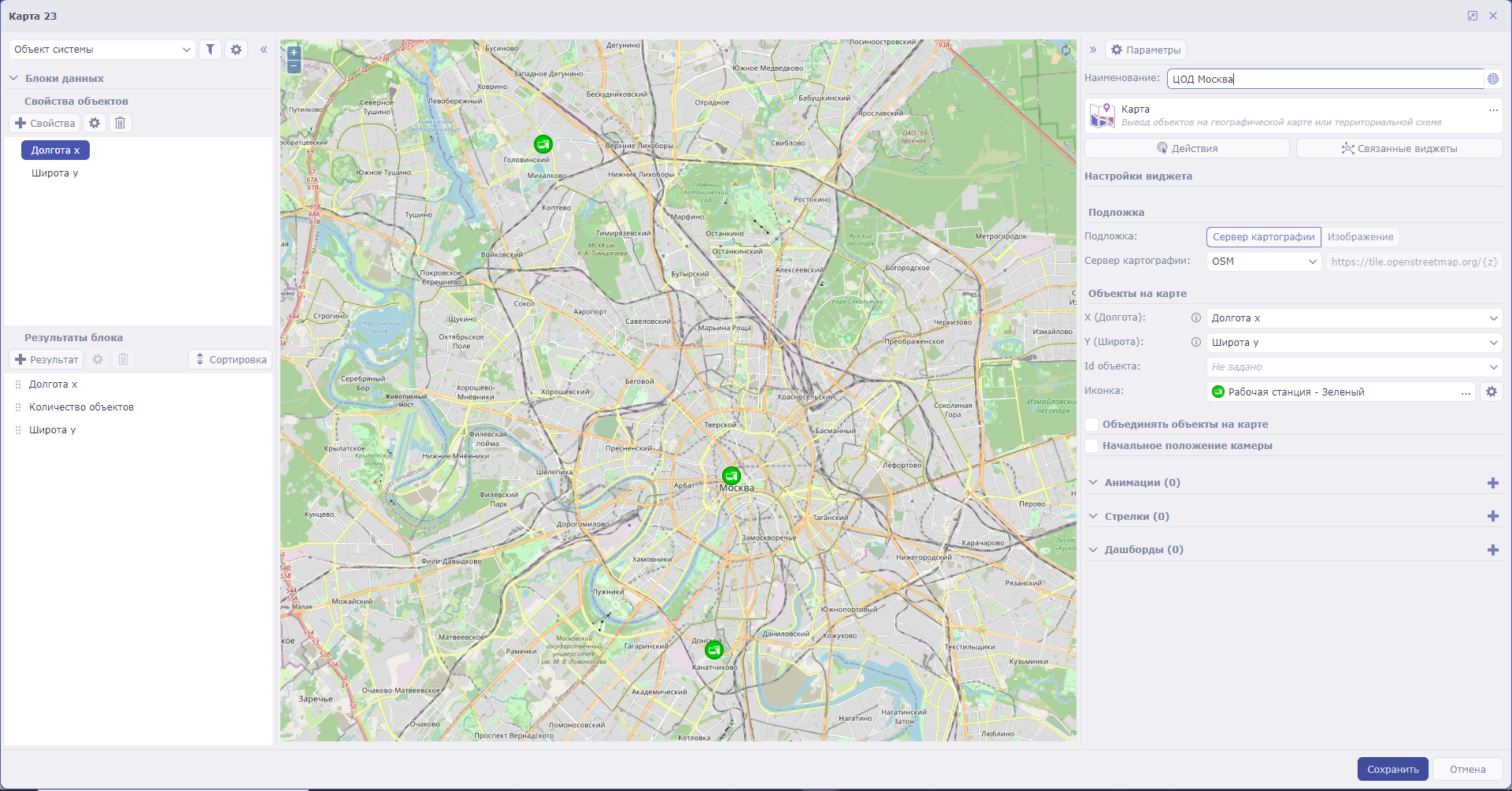

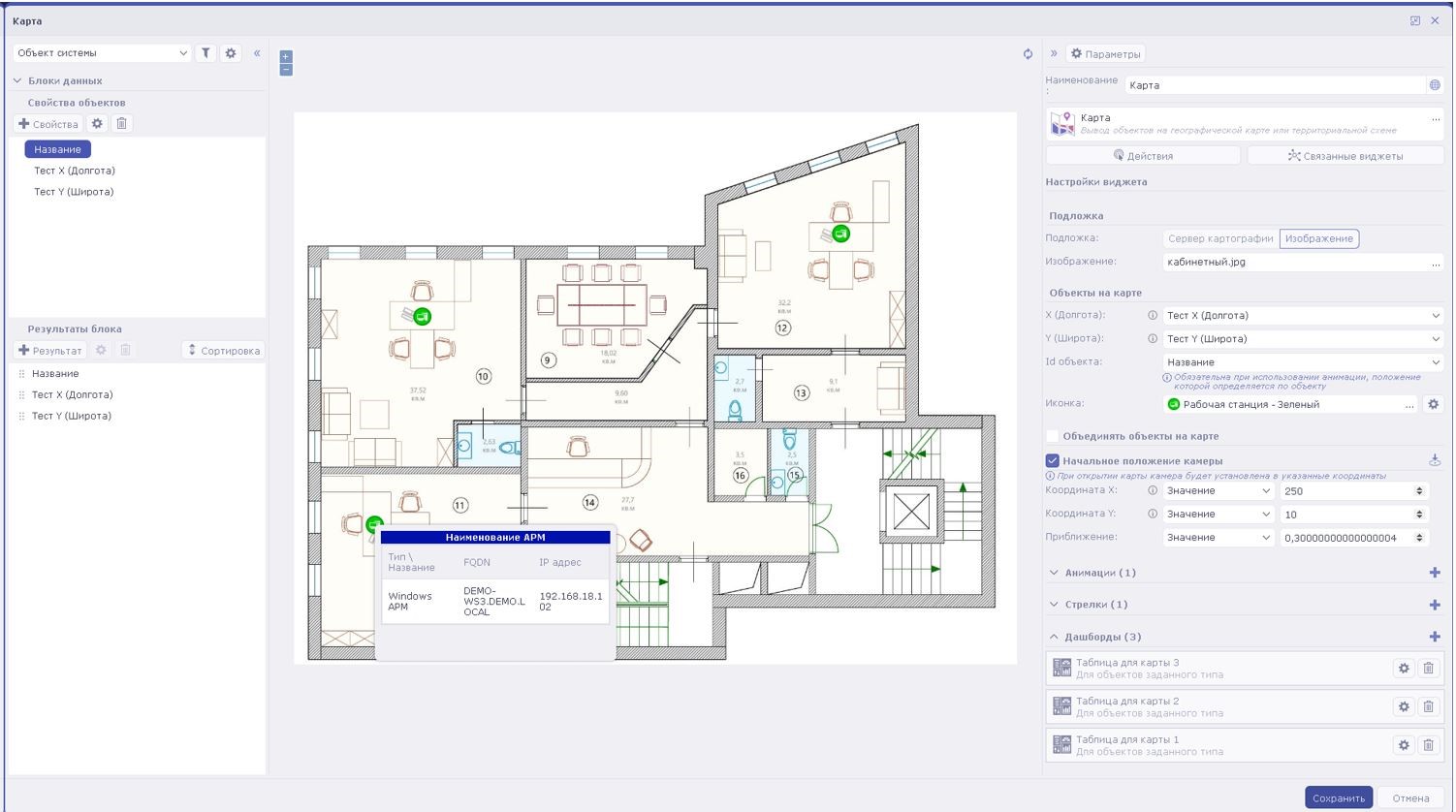

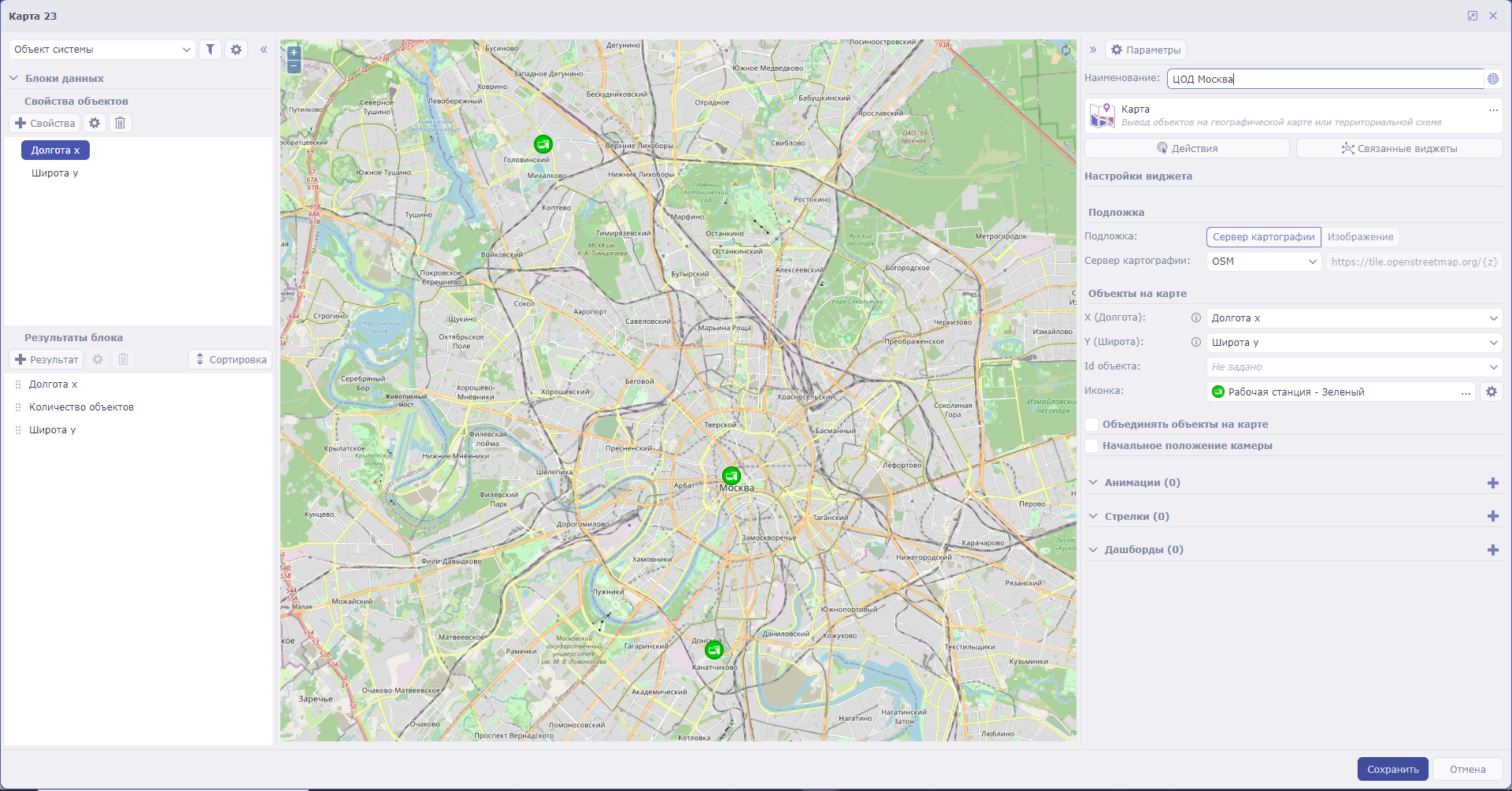

Редактор виджетов

Географическое представление объектов и их позиционирование на планах офисных помещений также доступно в редакторе виджетов. Отображаемые объекты автоматически размещаются на карте согласно заполненным координатам. Они могут менять пиктограммы и/или добавлять анимацию для идентификации ненадлежащего состояния актива, а также иметь интерактивные команды и детальное описание, доступные в контекстном меню.

Карта здания

Карта здания

Гео-карта

Гео-карта

Карта здания

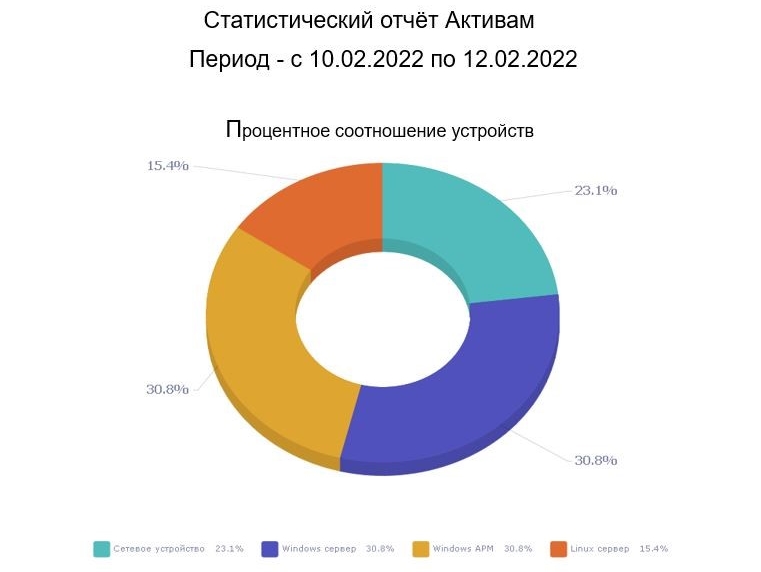

Редактор отчетов позволяет создавать шаблоны нужного формата и графического оформления прямо в интерфейсе платформы. Отчеты могут формироватся автоматически по указанному расписанию, либо создаваться вручную. Доступно создание как документов Microsoft Word, так и Excel таблиц.

Отчеты

Отчеты

Отчеты

Отчеты

Отчеты

Отчеты

Отчеты

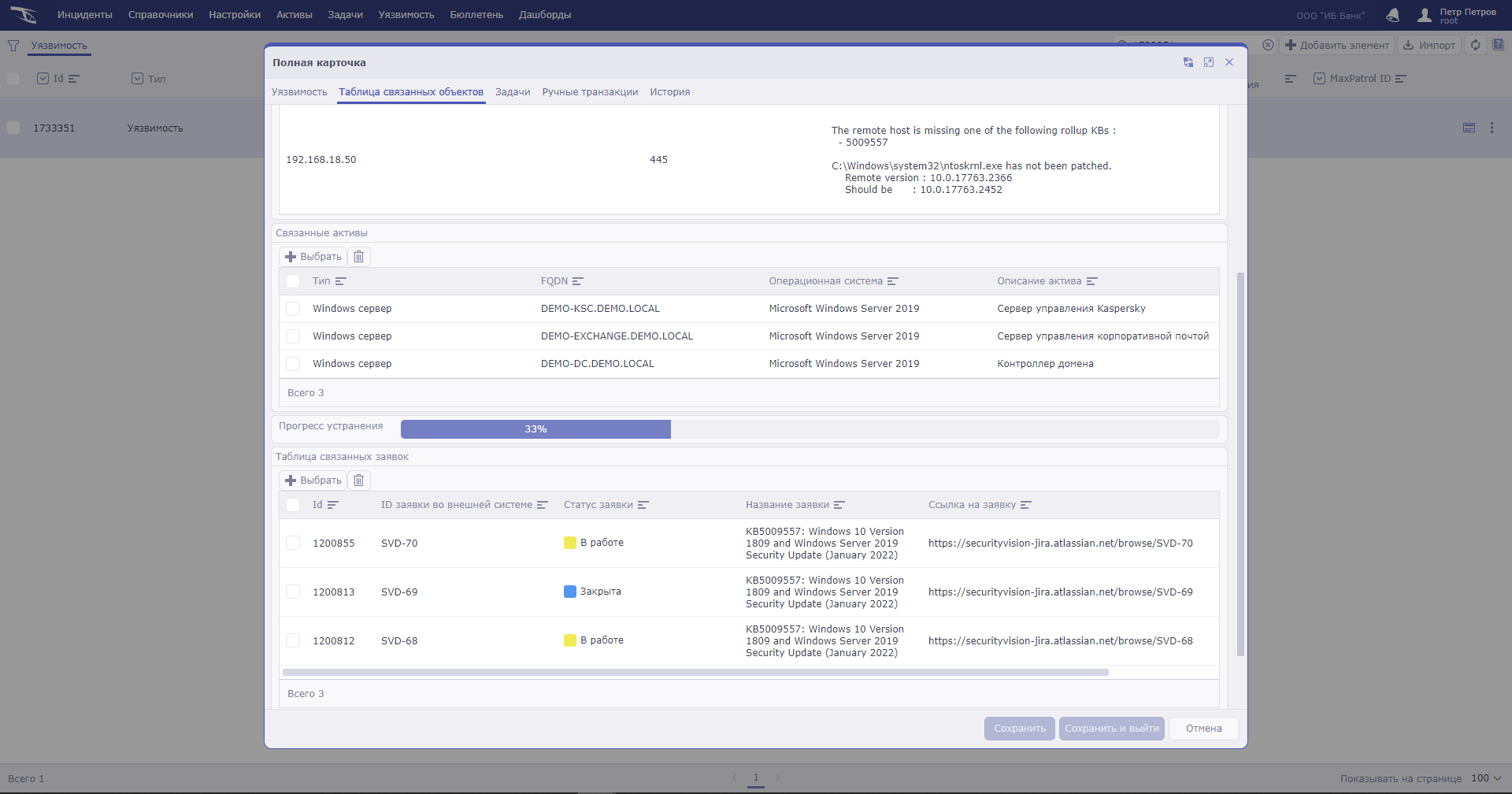

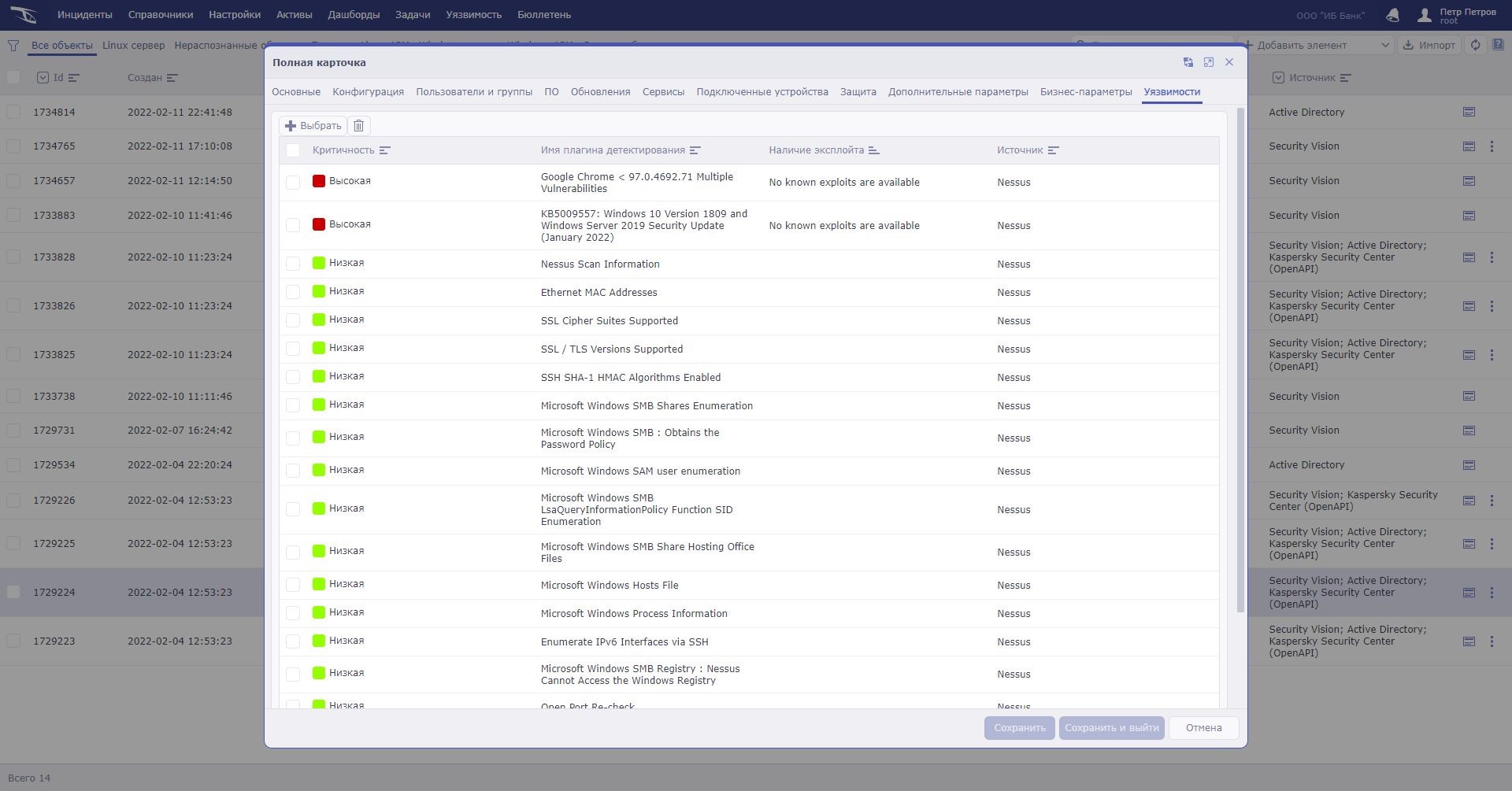

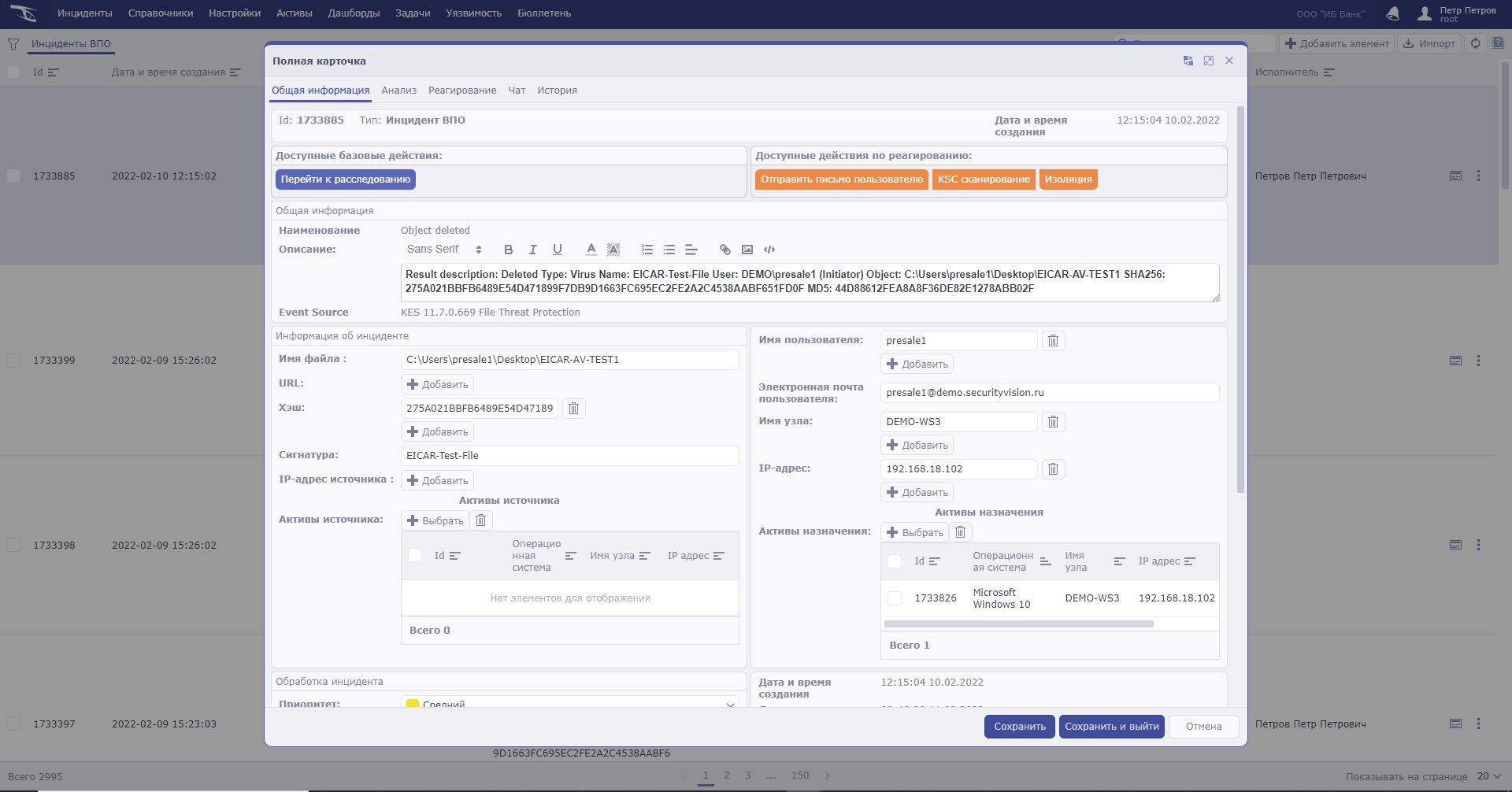

На связи

Использование продукта «Управление активами и инвентаризация» позволяет обогащать другие программные модули платформы. При активации модуля «Управление уязвимостями» в карточке уязвимости становятся доступны связанные активы, а в карточках технических активов — связанные с ними уязвимости. При работе с модулем «Инциденты» в принятии решений об обработке конкретного инцидента становится возможным принимать во внимание и характеристики атакованного узла, его критичности и другие бизнес-параметры.

Связанные уязвимости и инциденты

Связанные уязвимости и инциденты

Связанные уязвимости и инциденты

Связанные уязвимости и инциденты

Связанные уязвимости и инциденты

Связанные уязвимости и инциденты

Связанные уязвимости и инциденты

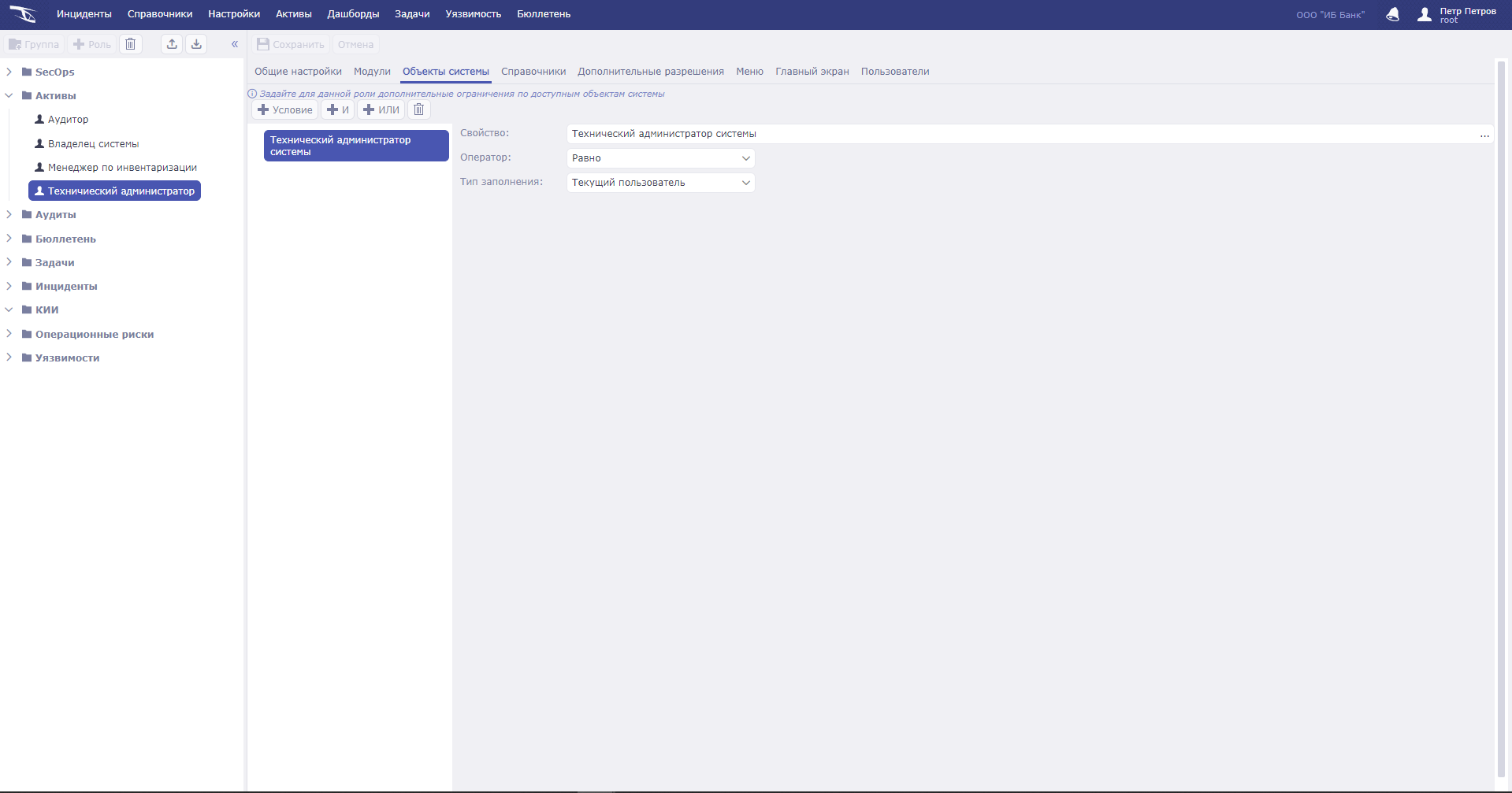

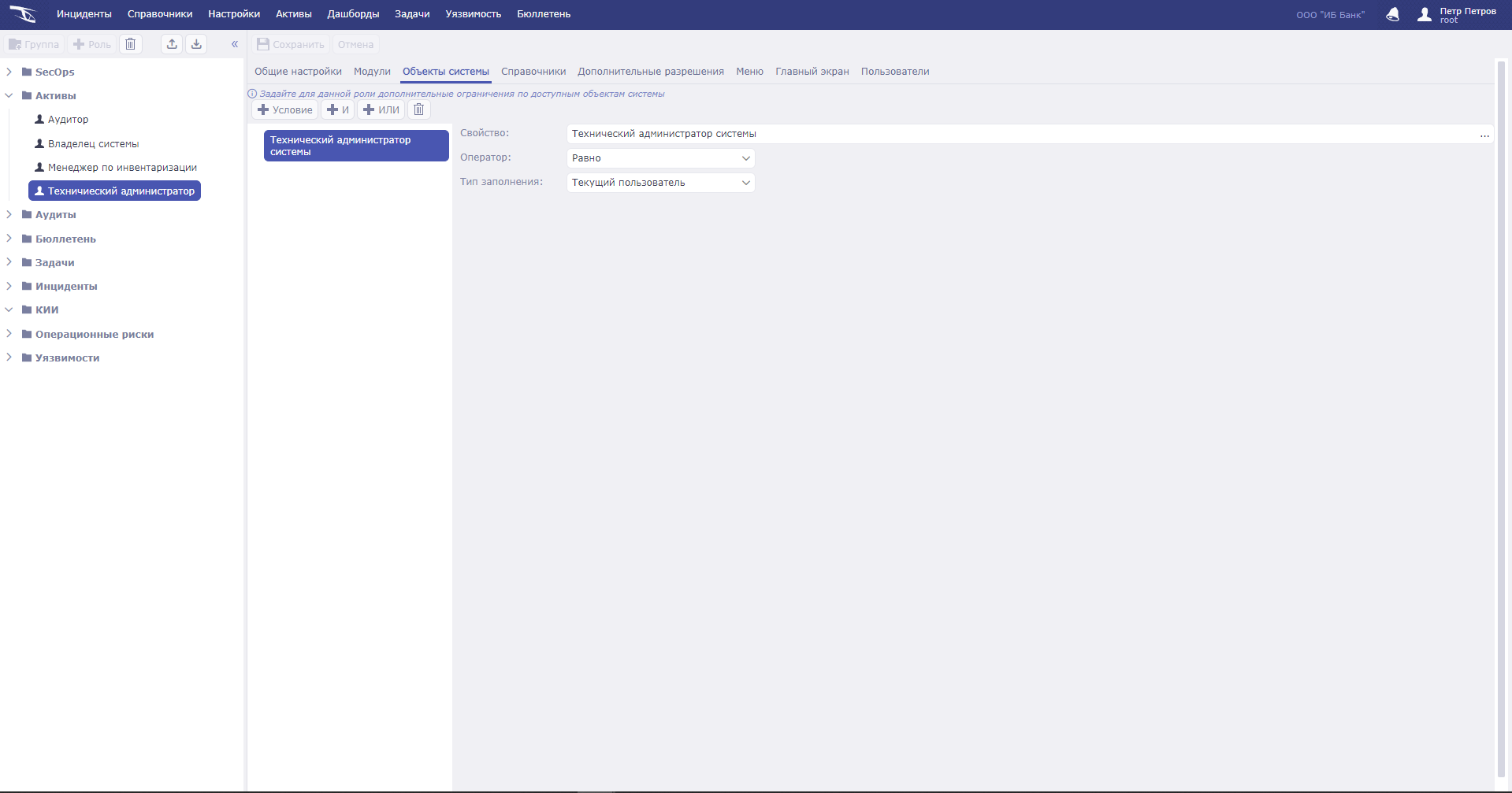

Пользовательская витрина

Платформа обеспечивает гранулярное предоставление доступа как на уровне представлений и объектов, так и на уровне самого интерфейса, создавая для пользовательской роли уникальную витрину, очищенную от лишних меню и объектов. Такого рода витрины можно выдавать пользователям смежных подразделений, например, ИТ-администраторам, аудиторам или риск-аналитикам.

Создание ролей и пользовательских витрин

Создание ролей и пользовательских витрин

Создание ролей и пользовательских витрин

Создание ролей и пользовательских витрин

Создание ролей и пользовательских витрин

Функционал на максимум

Система «Управление активами и инвентаризация» платформы Security Vision 5 создана для автоматизации и роботизации практически любых процессов управления инвентаризацией технических и логических объектов инфраструктуры. В ее функционал входит инструментарий безагентского сбора информации о системах как с, так и без использования учетных записей на конечных устройствах. Множество коннекторов к различным системам и механизм дупликации позволяют эффективно управлять получаемыми данными и консолидировать их в единое, максимально актуальное представление объекта и его состояний. Продукт содержит в себе все множество различных процессов идентификации, обогащения и управления информационными активами, их техническим состоянием, категорированием и этапами жизненного цикла. Встроенная аналитика помогает выявить узкие места в существующих ИТ- и ИБ-процессах, а также значительно упростить взаимодействие с аудиторами и регуляторами.

Передовые технологии не помогут, если в ИБ-процессах отсутствуют качество и полнота

ИТ в банках

На основе данного продукта могут быть легко внедрены методики управления жизненным циклом активов, от бюджетирования до списания и утилизации; проведения оценки влияния систем на бизнес-процессы (Business Impact Analysis) и планирования командно-штабных учений по бесперебойности ведения бизнеса и восстановления после инцидентов (Business Continuity/Disaster Recovery).

Данные, полученные при инвентаризации и категорировании, обогащают смежные модули платформы, такие как:

- Модуль управления уязвимостями

- Модуль управления инцидентами

- Модуль категорирования КИИ

- Модуль управления рисками

- Модуль управления аудитами и оценками соответствия

Использование платформы Security Vision в качестве системы управления активами открывает новые горизонты в автоматизации и роботизации данного процесса, сводя к минимуму рутинные и монотонные ручные операции.

Следите за новостями о нашей платформе, скоро мы расскажем о других наших обновленных продуктах.

Полный текст статьи читайте на CNews