Злоумышленники используют WebAssembly для майнинга в браузерах

Компания Sucuri, специализирующаяся на информационной безопасности, заявила, что злоумышленники используют WebAssembly для запуска криптомайнеров в браузере пользователей. Специалисты компании провели подробное расследование после того, как один из клиентов пожаловался, что его компьютер значительно замедляется после перехода на собственный портал на базе WordPress.

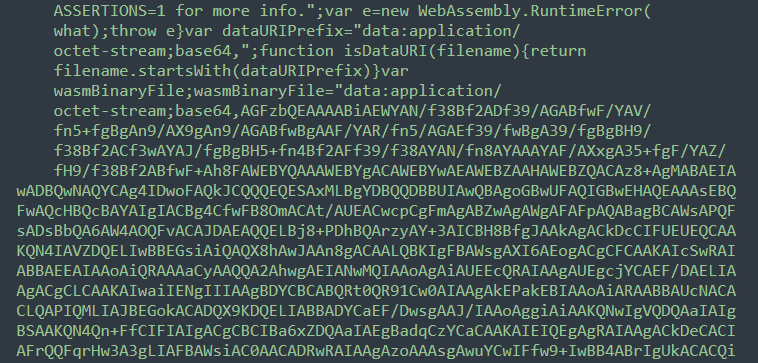

Исследователи выяснили, что тема сайта открывала вредоносный код на JavaScript с удалённого сервера, который запускался при каждой загрузке сайта. Также специалисты отметили, что содержимое JavaScipt-файла было зашифровано, но после декодирования специалисты сразу обнаружили скрытый криптомайнер. Также компания выяснила, что JavaScript-файл запускал низкоуровневый код на WebAssembly, который быстрее выполнял операции в браузере.

Декодированный код файла

Декодированный код файла

Домен злоумышленника был зарегистрирован полтора года назад, что говорит о том, что атаки на пользователей совершаются уже достаточно продолжительное время и никто этого не замечал. Помимо всего прочего, JavaScript-файл маскировался под безопасные службы, что усложняло его обнаружение с помощью система автоматического мониторинга. WebAssembly также был выбран неслучайно, специалисты утверждают, что антивирусы плохо справляются с мониторингом активности такого кода.

Компания Sucuri порекомендовала разработчикам и администраторам сайтов использовать только актуальные версии тем и плагинов и не устанавливать расширения от сомнительных издателей.