Security Week 22: двухсекундные умные замки

Прошедшая неделя отметилась парой интересных новостей из небезопасного мира интернет-вещей, а главным событием, конечно, стало исследование умного замка Tapplock (новость, оригинальный отчет). Исследователь из Pen Test Partners Эндрю Тирни не просто обошел защиту электронного замка, а скорее обнаружил полное отсутствие какой-либо системы безопасности в «цифровой» части устройства.

Прошедшая неделя отметилась парой интересных новостей из небезопасного мира интернет-вещей, а главным событием, конечно, стало исследование умного замка Tapplock (новость, оригинальный отчет). Исследователь из Pen Test Partners Эндрю Тирни не просто обошел защиту электронного замка, а скорее обнаружил полное отсутствие какой-либо системы безопасности в «цифровой» части устройства.

Замок Tapplock впервые был показан в качестве концепта в 2016 году, тогда же создатели устройства начали кампанию на Indiegogo, планируя собрать 40 тысяч долларов за доведение готовых прототипов до ума и выпуск первой партии устройств. «Первый в мире умный замок со сканером отпечатков пальцев» обещал невероятную легкость бытия в отсутствие тяжеленных связок ключей в карманах, подключаемость к смартфону и возможность поделиться доступом с друзьями, управляемость по Bluetooth и удаленную разблокировку. Вместе с тем: невероятную безопасность, включая «милитари-грейд» шифрование AES-128. А еще этот замок надо заряжать.

Мы-то, конечно, знаем, что доказывать надежность указанием стандарта шифрования — дело довольно бессмысленное, но давайте не будем сразу обсуждать компьютерную часть, у нас же тут средство обеспечения физической безопасности. История данного провала вообще-то началась с ролика на ютюбе, на популярном канале JerryRigEverything, который вовсе не про Интернет и безопасность, а про разбор попавшихся под руку устройств. Автор ролика наглядно демонстрирует, как обойти одобренное армией шифрование при помощи отвертки.

Вот этим роликом заинтересовался Эндрю Тирни, купил замок (84 доллара на официальном сайте) и для начала обнаружил, что отверточная звезда ютюба кажется, был не прав. Разобрать замок так, как получилось у предыдущего взломщика, у Эндрю не вышло, несмотря на применение к защищенной изнутри крышке намертво приклеенного рычага из держалки для GoPro и других подручных средств. Видимо, имел место бракованный образец, и репутация Tapplock была полностью восстановлена. Да?

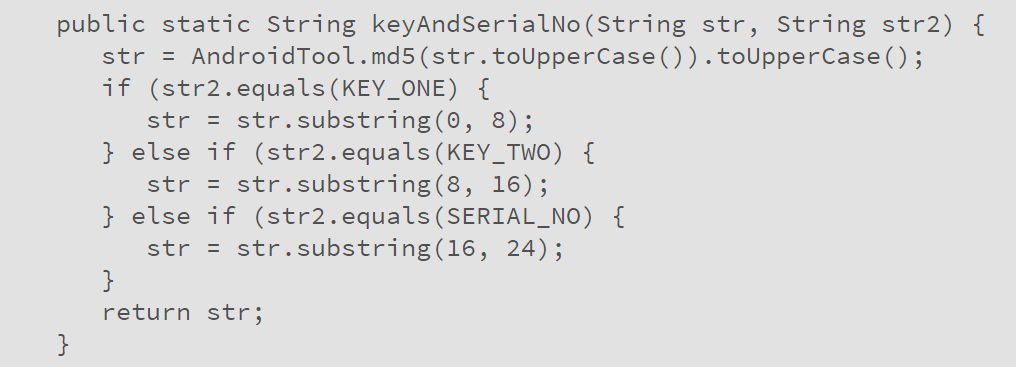

Нет! А жаль, столько хороших шуток пропало впустую. Ладно, изначальное утверждение разработчиков замка о высочайшем уровне безопасности вообще сомнительно: это же обычный небольшой замок, пусть и с батарейкой. Не надо взламывать AES, среднего размера болторез и так справится. Исследователь Эндрю Тирни решил все же посмотреть на цифровую часть и для начала обнаружил, что замок общается со смартфоном по bluetooth по HTTP, без использования шифрования (хотя тот самый AES-128 изначально был заявлен применительно к bluetooth-части!). Анализ трафика позволил идентифицировать строку, которая идентифицировала устройство как доверенное, причем она во всех случаях оставалась неизменной. Воспользовавшись той самой функцией «поделиться с другом», вы, по сути, передаете ему фиксированный «пароль», который потом, выходит, нельзя отозвать. Более того, дальше стало ясно, что даже полная отвязка замка от телефона владельца (для перепродажи, например), не меняла код авторизации.

Как? А вот так. Окончательно доломать иллюзию защиты помог способ генерации этого самого кода. Как выяснилось, для этого нужен только MAC-адрес встроенного модуля Bluetooth Low Energy. Тот самый MAC-адрес, который модуль открыто транслирует всем желающим. В результате появляется возможность взломать любой Tapplock поблизости (в зоне действия bluetooth), за секунды, удаленно и легко. Исследователь уведомил производителя, там же ответили что-то типа: «Спасибо, а мы в курсе». Учитывая, что это даже не уязвимость и метод обхода защиты лежит на поверхности, Эндрю поставил необычный дедлайн до раскрытия информации в семь дней, после чего опубликовал исследование. Tapplock отреагировал туманным обещанием выпустить обновление. Позднее была обещана полная переработка софта, и вроде бы даже есть теоретическая возможность исправить положение — дело ведь не в железе. Получится ли исправить репутацию? Посмотрим, пока что устройства Tapplock по-прежнему в продаже, несмотря на довольно широкое освещение проблемы в СМИ.

К слову, о банкротствах из-за уязвимостей. В прошлом году мы писали об уязвимостях детских игрушек с подключением к Интернету, производимых под брендом Cloudpets. В той истории была привычная уже для мира IoT нулевая защита, да еще и с утечкой весьма приватных данных, ну и экзотические комментарии менеджмента в стиле «это нормально, все так делают».

Так вот, с тех пор компания-производитель игрушек закрылась, а вот проблемы с безопасностью уже проданных устройств никуда не делись. Более того, исследователи нашли в них пару новых дыр (новость), игрушки продолжают стучаться на домен для синхронизации, который выставлен на продажу и может быть в будущем перехвачен. Если задуматься о миллионах уже проданных IoT-устройств с непонятной или отсутствующей защитой, становится совсем грустно. Единственный «повод для оптимизма» — что атакуют пока вовсе не замки, и не мишек с вайфаем, а роутеры, где все тоже очень плохо, но не настолько. Так и живем.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.