MITRE ATT&CK 2021: Trend Micro снова в тройке лидеров

База знаний MITRE ATT&CK — чрезвычайно ценный инструмент. Она помогает стимулировать развитие всей отрасли кибербезопасности и формализовать описание подходов, которыми пользуются злоумышленники в ходе своих атак. На основе этой базы эксперты MITRE проводят тестирование продуктов по безопасности. В последнем имитировались тактики двух популярных киберпреступных группировок — Carbanak и FIN7, а модельными целями стали крупный банк и сеть гостиниц. В ходе тестирования платформа Trend Micro Vision OneTM смогла оперативно выявить 94% предпринятых «хакерами» атак. В этом посте мы расскажем о том, как проходило исследование и какие выводы из его результатов могут сделать пользователи.

MITRE и её цели

MITRE — некоммерческая организация, которая появилась в США в 1958 году. Её основные цели — руководство федеральными исследовательскими центрами, системная инженерия и различные научные изыскания. Помимо прочего, MITRE регулярно проводит исследования MITRE ATT&CK, которые помогают оценить способности различных инструментов кибербезопасности обнаруживать и анализировать атаки хакеров. Для этих целей используется эмуляция методов определённых киберпреступных группировок, которые называются APT (от английского advanced persistent threat, т. е. «развитая устойчивая угроза»). Это крупные и успешные коллективы хакеров, которые регулярно совершают атаки на глобальном уровне и привлекли к себе внимание различных служб, но пока избегают поимки.

Программа MITRE ATT&CK служит не для оценки качества ПО и составления рейтингов самых успешных вендоров. Её цель — дать компаниям максимально прозрачное видение того, как конкретное решение помогает обнаружить атаки и определённые группы угроз. Для удобства все атаки в ходе симуляции рассматриваются с точки зрения количества обнаруженных «шагов» злоумышленников, аналитики, которая позволяет получить дополнительные данные об их тактике, телеметрии и общей видимости атаки. Специалисты по кибербезопасности могут использовать результаты MITRE ATT&CK, чтобы провести внутренний аудит инфраструктуры и найти пробелы в системе безопасности. Затем они могут подобрать вендоров, которые лучше всего справились с закрытием этих пробелов в ходе исследования. Также тестирование помогает обнаружить излишне защищённые (если это в принципе возможно в современных условиях) узлы и оптимизировать расходы компании на кибербезопасность.

В отличие от предыдущих исследований, в версии 2021 года было проведено опциональное тестирование способности ПО не только анализировать ход атаки и выявлять тактику преступников, но и непосредственно предотвращать проникновение хакеров в систему в режиме онлайн.

Кто такие Carbanak и FIN7

В этот раз специалисты MITRE эмулировали атаки сразу двух крупных APT-группировок. В первый день исследования рассматривались тактики и инструменты Carbanak, которая традиционно интересуется банками, а во второй — FIN7, которая по сценарию атаковала крупную гостиничную сеть. Обе эти группировки мотивированы финансово, то есть действуют не ради того, чтобы что-то доказать или привлечь внимание общественности. Их интересует конкретная выгода в виде украденных ценных данных и финансовой информации, например, номеров кредитных карт.

Некоторые специалисты объединяют эти группировки в одну (Carbanak) из-за того, что обе команды хакеров используют бэкдор разработки Carbanak для совершения своих атак. Помимо этого, и Carbanak, и FIN7 часто пользуются вредоносным ПО для PoS Pillowmint и системой удалённого доступа Tirion. Тем не менее, в рамках исследования MITRE ATT&CK их рассматривали как независимые группы хакеров, хотя часть тактик и целей группировок совпала.

Общие для Carbanak и FIN7 тактики, которые применялись в ходе тестирования. Источник (здесь и далее): Trend Micro

Общие для Carbanak и FIN7 тактики, которые применялись в ходе тестирования. Источник (здесь и далее): Trend MicroКомпрометация цели

Сценарий этих атак начинается с компрометации важного для организации менеджера банка/гостиницы. В ходе симуляции злоумышленники направляют на его электронную почту фишинговое письмо с вредоносным ПО во вложении. Цель письма — хитростью заставить менеджера открыть вложение и таким образом запустить ПО. Это даст хакерам первичный доступ к его системе.

Сообщение об обнаружении техники «Открытие пользователем связанного с MS Office документа», сгенерировано в момент, когда explorer.exe запустил winword.exe после нажатия пользователем на вложение 2-list.rtf

Сообщение об обнаружении техники «Открытие пользователем связанного с MS Office документа», сгенерировано в момент, когда explorer.exe запустил winword.exe после нажатия пользователем на вложение 2-list.rtfСохранение доступа к системе

Теперь, когда киберпреступники получили доступ к сети организации, они должны собрать информацию, необходимую для достижения своих целей. В ходе этого используется сразу несколько тактик уклонения, которые помогут сохранить полученный доступ и избежать обнаружения системами кибербезопасности

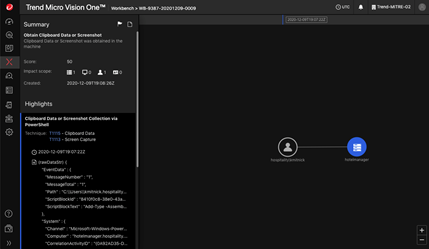

Сообщение об обнаружении техники «Копирование данных из буфера обмена или снимков экрана при помощи PowerShell», сгенерированное, когда powershell.exe выполнил команду CopyFromScreen ()

Сообщение об обнаружении техники «Копирование данных из буфера обмена или снимков экрана при помощи PowerShell», сгенерированное, когда powershell.exe выполнил команду CopyFromScreen ()Злоумышленники применяют метод повышения привилегий, который обычно включает в себя использование уже существующих слабых мест системы, неправильной конфигурации различных элементов и уязвимостей сети для получения полномочий более высокого уровня. Теперь их целью становится поиск учётных данных и получение доступа к «нужным» машинам в сети, на которых содержатся ценные данные — цель атаки.

Результаты симуляции цепочки атак с использованием Credential Dumping, выполненных при помощи вредоносного ПО Mimikatz

Результаты симуляции цепочки атак с использованием Credential Dumping, выполненных при помощи вредоносного ПО MimikatzКак мы уже говорили, обе группировки имеют финансовую мотивацию, поэтому в данном случае они ищут информацию, которая может принести наибольшую выгоду. И Carbanak, и Fin7 ранее уже похищали персональные данные и данные кредитных карт для дальнейшей перепродажи.

Перемещение по сети и подготовка к краже данных

Киберпреступники будут перемещаться по сети, чтобы обнаружить свою основную «жертву» — систему с данными, которые они планируют похитить и перепродать. Именно этот момент можно считать критически важным для обнаружения активности хакеров в инфраструктуре цели атаки. Сопоставив информацию от различных инструментов, платформа кибербезопасности должна своевременно выявить вектор атаки и защитить систему до того, как будут предприняты финальные шаги, то есть безопасный «отход» из сети со скопированными данными.

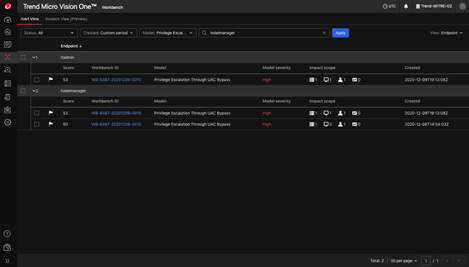

Модели симуляции, в которых обнаружены связанные события, готовые к более детальному исследованию

Модели симуляции, в которых обнаружены связанные события, готовые к более детальному исследованиюНа этом этапе особенно ярко проявляются преимущества решений Trend Micro Vision One: автоматическое сопоставление данных об угрозах из разных сегментов сети и конечных точек позволяет направлять службам ИБ более конкретные и полезные предупреждения. Мы не просто сообщаем вам, что произошёл целый ряд отдельных событий — мы можем показать, как они все связаны, и есть ли признаки компрометации, которые соответствуют тактикам определённых группировок киберпреступников или типам атак.

Краткое описание симуляций

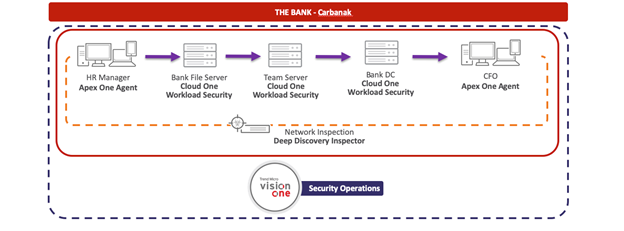

Первая симуляция комплексной атаки была совершена с применением методов Carbanak. Её целью стал, как часто бывало в деятельности этих киберпреступников, банк. Атака началась с компрометации компьютера менеджера по персоналу, затем злоумышленники исследовали сеть компании до момента, когда нашли ПК финансового директора. Проникнув в эту систему, они завершили сбор ценной информации и начали осуществлять от его лица денежные переводы.

Среда для эмуляции атаки Carbanak с решениями Trend Micro, отвечающими за обнаружение и предотвращение кибератак

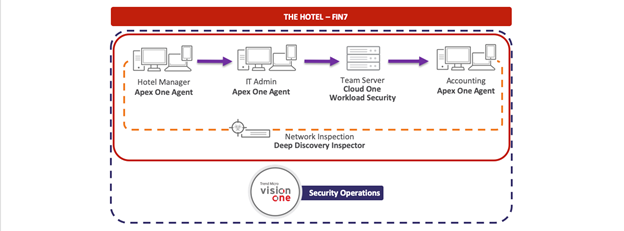

Среда для эмуляции атаки Carbanak с решениями Trend Micro, отвечающими за обнаружение и предотвращение кибератакВо второй симуляции использовались методы, характерные для группировки Fin7, которая атаковала сеть гостиниц. Для начала была скомпрометирована система управляющего гостиницы. Затем она использовалась для доступа к сети, в которой злоумышленники собирали учётные данные и искали новые «жертвы». Одной из них стала система ИТ-администратора, с помощью которой они получили доступ к бухгалтерии и загрузили код для регулярного копирования информации о платежах клиентов.

Среда для эмуляции атаки FIN7 с решениями Trend Micro, отвечающими за обнаружение и предотвращение кибератак

Среда для эмуляции атаки FIN7 с решениями Trend Micro, отвечающими за обнаружение и предотвращение кибератакВ третьем сценарии было запущено 10 атак и проведено 96 тестов. Их целью стало оценить инструменты кибербезопасности и их возможности по быстрому снижению уровня уязвимости систем к атакам, включая сложные или неизвестные их версии. Если в первых двух сценариях рассматривалась работа условной системы видеонаблюдения перед дверями в вашу квартиру, то в этот раз исследователи предложили инструментам кибербезопасности выступить в качестве замка на её двери, то есть в принципе не допустить злоумышленников внутрь. Инструменты для предотвращения атак не менее важны, чем средства их обнаружения, но только вместе они способны выявлять и обезвреживать комплексные атаки из первых двух сценариев.

Раннее обнаружение и блокировка первых тактик атаки в принципе предотвращает её успешное развитие

Раннее обнаружение и блокировка первых тактик атаки в принципе предотвращает её успешное развитиеКаких результатов в итоге добились решения Trend Micro

Тридцать с лишним лет исследований данных и угроз Trend Micro стали важным преимуществом, которое позволило собрать всю необходимую телеметрию, сопоставить факты и рассказать подробную историю этих атак. Платформа Trend Micro Vision One показала следующие (достаточно впечатляющие) результаты:

выявлено 94% всех атак, то есть 167 из 177 шагов, предпринятых «киберпреступниками» в ходе симуляций, — такая видимость атак помогает клиентам быстрее понять цели хакеров и среагировать на них вовремя;

во многих организациях, особенно в тех, что активно переносят свою инфраструктуру в «облака», набирает популярность ОС Linux — для них интересным окажется то, что при оценке работы в этой среде наши инструменты выявили 100% (14 из 14) атак;

за время симуляций платформа Trend Micro Vision One помогла получить 139 образцов телеметрических данных, благодаря которым упрощается дальнейший анализ инцидентов и выявление атак;

в финальном сценарии 90% атак удалось предотвратить при помощи автоматизированных инструментов. Раннее обнаружение и блокировка атак высвобождает ресурсы, которые иначе пришлось бы тратить на их анализ, а это в свою очередь даёт ИБ-специалистам возможность сосредоточиться на более сложных проблемах кибербезпасности.

К размышлению: иерархия оценок MITRE ATT&CK

Для самостоятельной оценки итогов исследования стоит понимать, как MITRE ATT&CK рассматривает результаты обнаружения атак. Всего в системе существует пять категорий показателей:

«Атака не выявлена» (None): такой показатель не означает полного отсутствия информации об атаке, а всего лишь сигнализирует, что полученный системой результат не соответствует установленным MITRE Engenuity критериям обнаружения;

«Получены данные телеметрии» (Telemetry): обработанные данные показывают, что произошло некое событие, связанное с обнаруживаемой атакой;

«Обнаружена атака» (General): к этой категории относятся оповещения, в которых выявлена подозрительная активность, но она не была отнесена к конкретной тактике или технике киберпреступников;

«Выявлена тактика» (Tactic): в этом случае выявленная атака может быть соотнесена с конкретной тактической целью злоумышленников (например, известно, что целью данной атаки является доступ к учётным данным);

«Выявлена техника» (Technique): обнаружение конкретной техники означает, что мы понимаем, чем конкретно занимаются хакеры (например, что в данном случае используется Credential Dumping).

Результаты, которые попадают в последние три категории, означают, что система кибербезопасности способна выдавать расширенные данные. Это всегда хороший признак, ведь по тактикам и техникам из перечня MITRE ATT&CK можно в деталях рассказать историю атаки и понять её. Поэтому вендоры обычно стремятся получить высокий результат именно в этих категориях. Тактики можно расценивать как главы в книге: хороший специалист способен в общих чертах описать атаку и её цели, используя эти главы, а затем дать более детальную оценку атаки, обращаясь к конкретным техникам на ей «страницах».

Оценка атак Carbanak и FIN7, в общий список интересующих исследователей показателей вошло 65 техник и 11 тактик из перечня ATT&CK

Оценка атак Carbanak и FIN7, в общий список интересующих исследователей показателей вошло 65 техник и 11 тактик из перечня ATT&CKПоказатели телеметрии также важны, ведь они дают ИБ-специалистам возможность видеть «следы» киберпреступников и лучше понять вектор их атак. Естественно, в данном случае важно не только видеть, но и уметь анализировать полученные данные. В этом Trend Micro всегда готова помочь. Мы начинаем поиск корреляций в данных, чтобы вам было проще заметить комплексную атаку до того, как она принесёт свои плоды злоумышленникам. А информация от MITRE ATT&CK поможет ближе ознакомиться с различными типами атак и типичными для группировок хакеров инструментами.

Платформа Trend Micro Vision One обнаружила обе атаки и обеспечила их полную видимость, что значительно упрощает дальнейший анализ и расследование инцидентов. 167 выявленных в ходе атак «шагов» и 139 элементов телеметрии были успешно сопоставлены, что помогло команде составить чёткую картину того, к чему конкретно стремились злоумышленники в каждом из сценариев.

Опциональный третий этап исследования был нацелен на обнаружение и предотвращение атак. В нём приняло участие 17 из 29 вендоров, включая нашу компанию. В этом сценарии инструменты Trend Micro сработали просто отлично, обеспечив автоматическую блокировку 90% атак. Так же успешно они показали себя при работе с серверами на базе Linux. В ходе этих симуляций инструменты Trend Micro Vision One смогли выявить все 14 использованных техник.

Мы всегда рады участвовать в исследованиях MITRE Engenuity ATT&CK, чтобы протестировать наши продукты в борьбе с комплексными угрозами. С полным разбором результатов и подробной информацией о платформе Trend Micro Vision One вы можете ознакомиться по ссылке.