KSMG 2.0. Интеграция с Kaspersky Anti Targeted Attack Platform (KATA). Настройка интеграции и тестирование

В одной из наших предыдущих статьей мы развернули шлюз безопасности электронной почты Kaspersky Secure Mail Gateway и провели базовую настройку. Если вы не читали предыдущую статью, то рекомендуем начать с неё: Kaspersky Secure Mail Gateway 2.0

В этой статье мы настроим интеграцию Kaspersky Secure Mail Gateway c Kaspersky Anti Targeted Attack Platform (KATA). В результате интеграции Kaspersky Secure Mail Gateway сможет отправлять сообщения электронной почты на проверку Kaspersky Anti Targeted Attack Platform и получать результат проверки. KATA проверяет сообщения на наличие признаков целевых атак и вторжений в IT-инфраструктуру организации.

Одно из основных преимуществ платформы KATA — это высокопроизводительная песочница, которая позволяет запускать подозрительные объекты в изолированной среде и осуществлять их многоуровневый анализ. Возможности детально исследовать поведение анализируемых объектов, а также сопоставлять обнаруженную подозрительную активность с базой знаний MITRE ATT&CK позволяют оперативно реагировать на сложные инциденты.

По результатам проверки KATA Kaspersky Secure Mail Gateway может блокировать отдельные сообщения.

В данной статье не будет рассматриваться установка и настройка платформы KATA, только настройка интеграции KSMG с ней.

Настройка интеграции

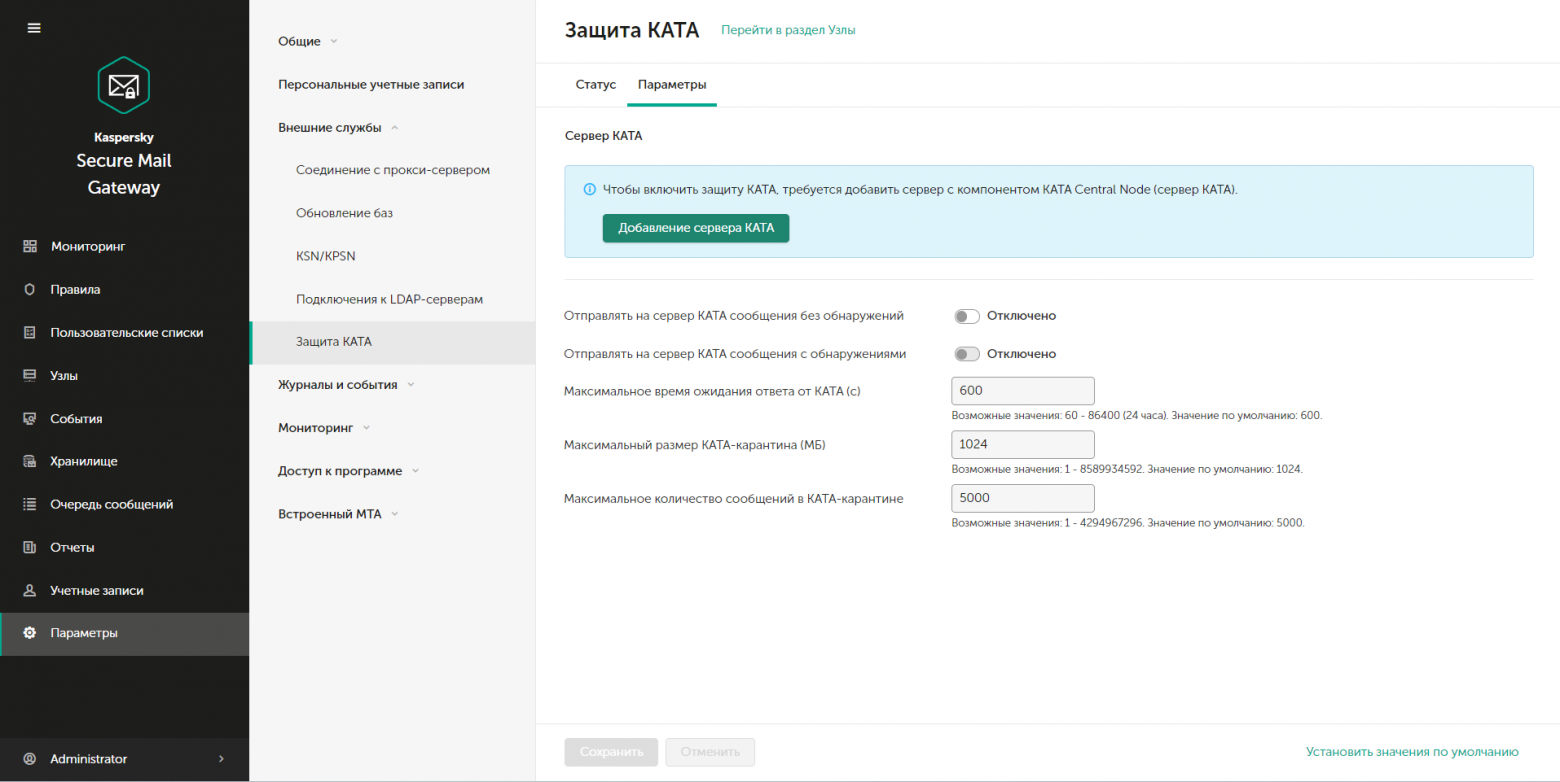

Начать следует с добавления сервера KATA в веб-интерфейсе KSMG. Откроем его и перейдем в Параметры → Внешние службы → Защита KATA. Нажмем »Добавление сервера KATA» во вкладке »Параметры».

Перед нами откроется меню добавления сервера. Необходимо указать IP-адрес сервера KATA и порт (по умолчанию 443) и нажать »Далее».

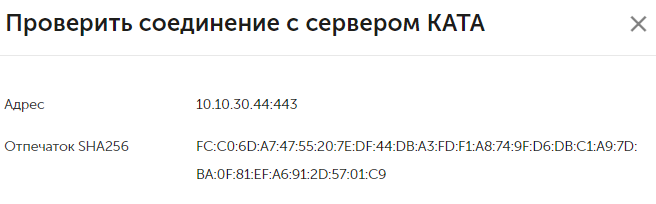

В случае успешного соединения перед вами появится отпечаток SHA256 сервера KATA.

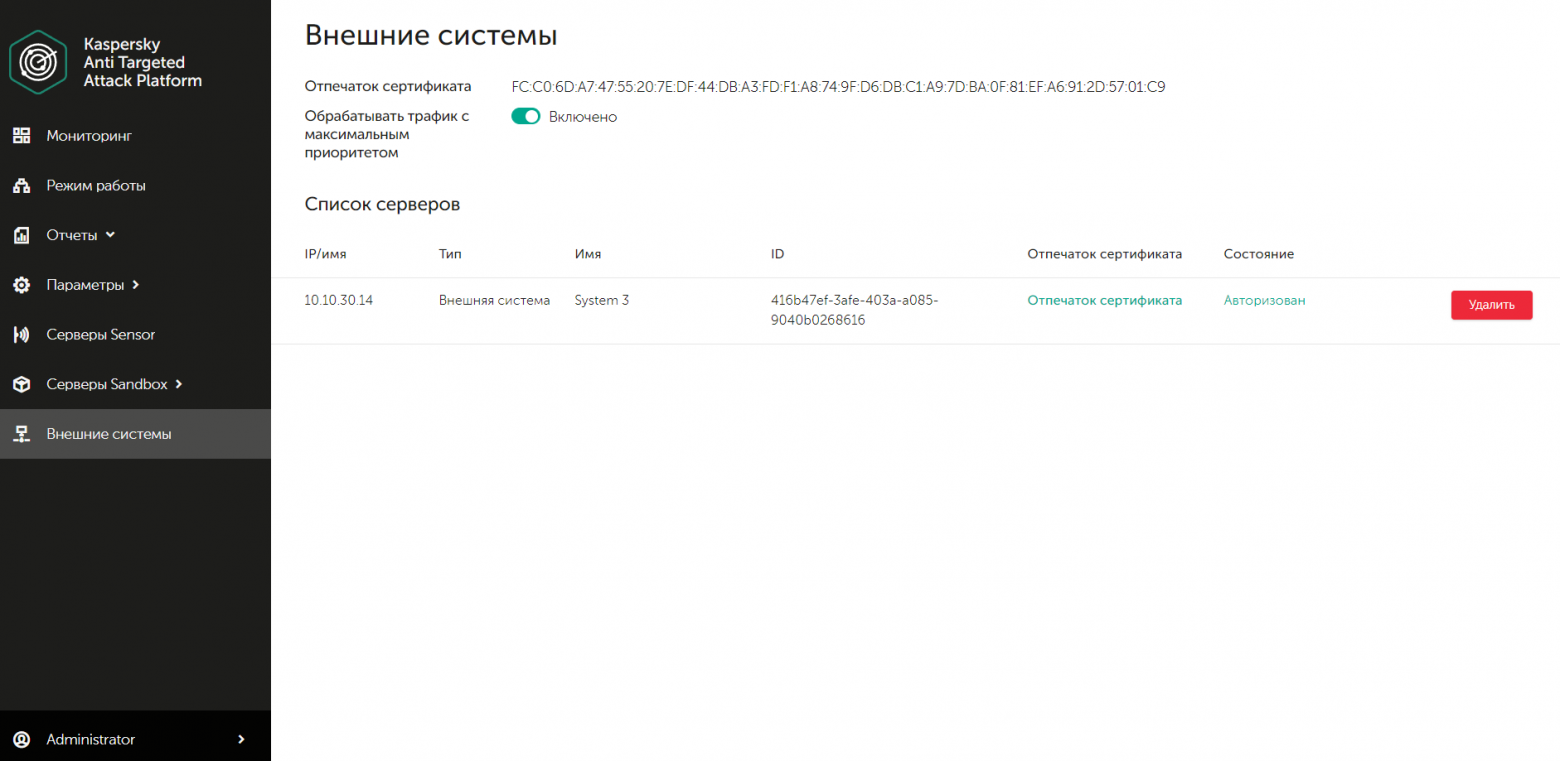

Данный отпечаток необходимо сравнить с отпечатком сертификата в веб-интерфейсе администратора KATA в разделе »Внешние системы».

На иллюстрации выше вы можете заметить в списке серверов уже имеющееся соединение с другим продуктом Лаборатории Касперского, , а именно Kaspersky Web Traffic Security. KWTS позволяет обнаруживать и блокировать доступ к опасным элементам, с которыми пользователи взаимодействуют через веб, выступая прокси-сервером или получая данные с уже имеющегося в организации прокси-сервера, например Squid, посредством протокола ICAP. О том, как развернуть и настроить данный продукт, мы поговорим в другой статье.

Вернемся к настройке интеграции KSMG и KATA. В случае если отпечаток совпадает, мы можем завершить добавление сервера нажав «Сохранить» в веб-интерфейсе KSMG. В противном случае, изучите сеть на предмет ПО, подменяющего сертификат, им может выступать межсетевой экран, расшифровывающий HTTPS-трафик. После этого в меню «Защита KATA» в параметрах KSMG начнет отображаться IP-адрес сервера и отпечаток его сертификата. По умолчанию, после добавления сервера, KSMG ничего не отправляет в KATA на проверку.

Чтобы активировать такую возможность на той же вкладке, у нас доступны 2 варианта:

1) Отправлять на сервер KATA сообщения без обнаружений — будут отправляться сообщения, которые механизмы KSMG не определили как опасные;

2) Отправлять на сервер KATA сообщения с обнаружениями — будут отправляться все возможные сообщения.

Это 2 уровня глубины защиты, второй пункт недоступен без включения первого. В данной статье мы рассмотрим только отправку сообщений без обнаружений, но вы исходите при настройке от потребностей вашей организации в сфере ИБ. Параметры передачи сообщений на сервер KATA корректируются с учетом объемов почтового трафика, в данном случае мы оставим все по умолчанию.

После включения отправки сообщений в KATA, необходимо в веб-интерфейсе KATA принять запрос на добавление внешней системы.

После принятия запроса в веб-интерфейсе KSMG, в меню »Защита KATA» во вкладке »Статус» статус узла должен обновиться на »Подключено».

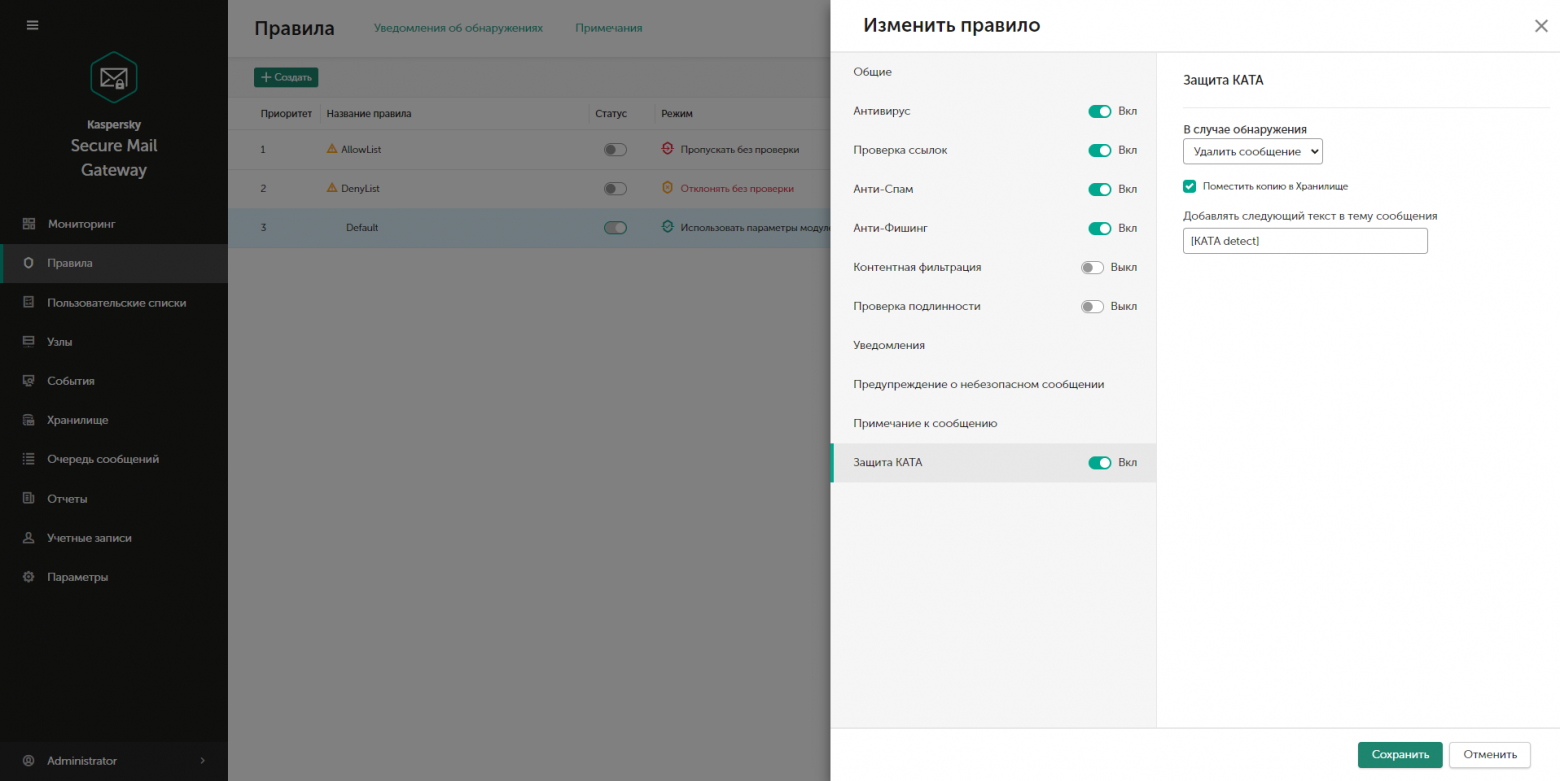

Но на этом наша настройка ещё не закончилась. Технически интеграция завершена и сервер KSMG может отправлять письма на сервер KATA, но для того, чтобы он начал это делать, нам нужно создать новое правило или изменить существующее. Перейдем в меню »Правила». Я изменю стандартное правило »Default» и включу »Защита KATA», нажмем »Сохранить».

На этом базовую настройку можно считать завершенной. Перейдем к тестированию.

Тестирование

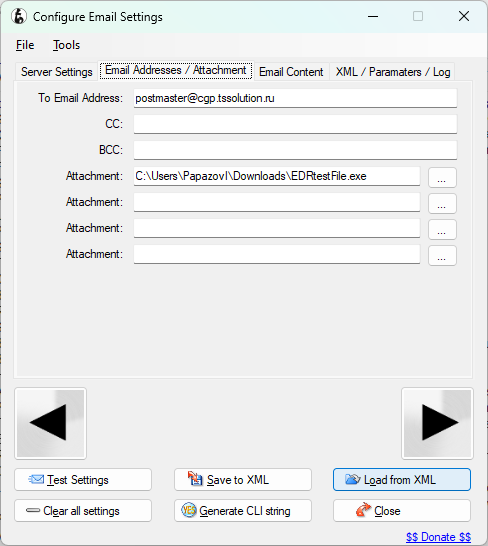

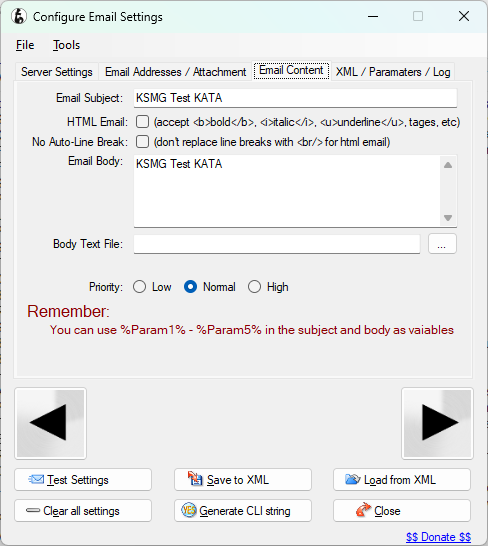

Для отправки тестового вредоносного сообщения воспользуемся программой SwithMail. Заполним параметры отправителя и в качестве сервера почты укажем шлюз KSMG:

В качестве вредоносного файла будет выступать исполняемый файл EDRtestFile.

Тема и тело письма обозначим как »KSMG Test KATA»

И нажмем Test Settings.

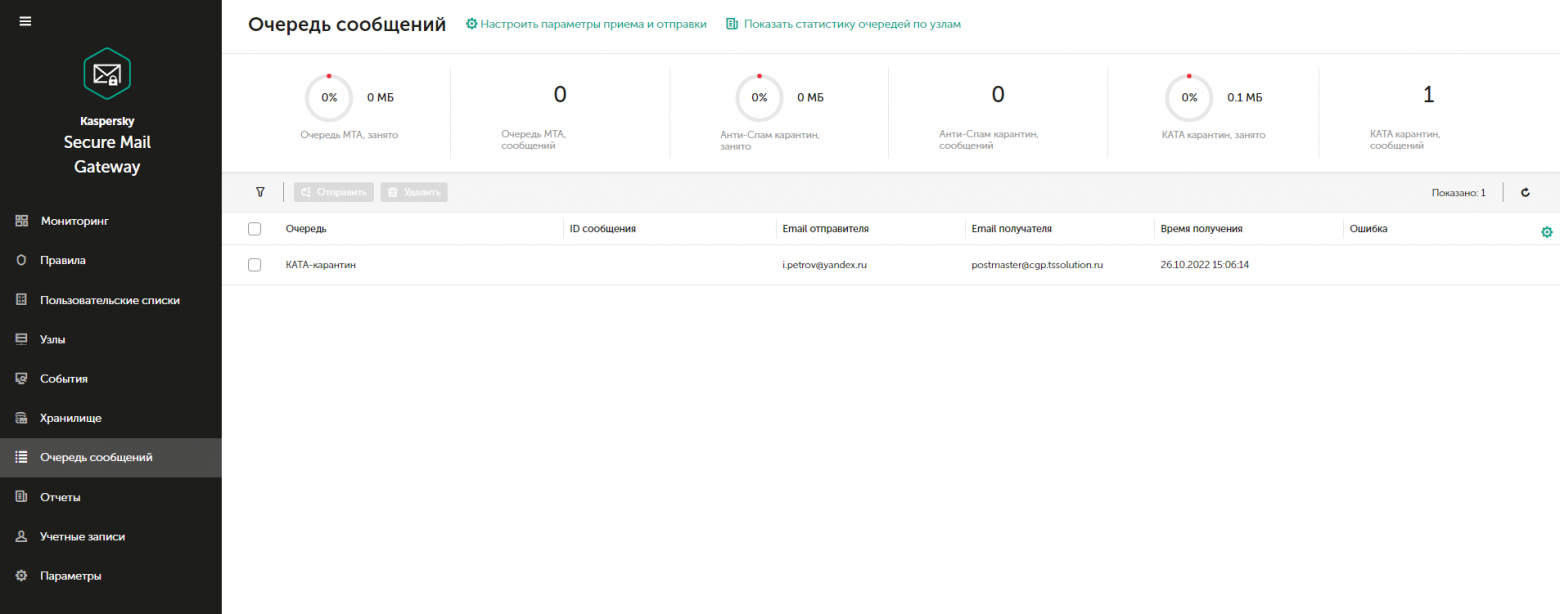

В веб-интерфейсе KSMG перейдем в меню »Очередь сообщений» и убедимся, что данное сообщение ожидает ответа сервера KATA в так называемом KATA-карантине.

Сообщение может находиться в очереди некоторое время, пока сообщение проверяется на сервере KATA, но не более чем время, указанное в параметрах интеграции, в нашем случае 10 минут. Если сообщение превысит максимальное время ожидания ответа, то оно будет пропущено без проверки.

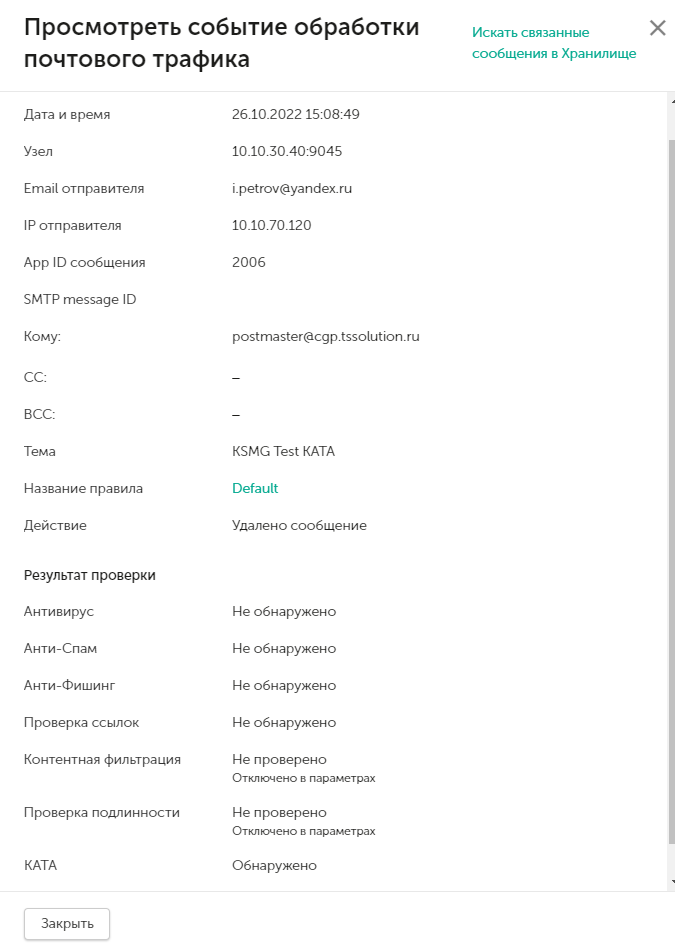

Когда проверка завершится и с сервера KATA придет ответ, то вы увидите в меню »События» результат.

В данном случае сообщение было удалено. Нажмем на событие и посмотрим детализацию.

Исходя из события и его результата проверки, именно KATA обнаружила вредоносное ПО. Также мы можем увидеть обнаружение на панели мониторинга:

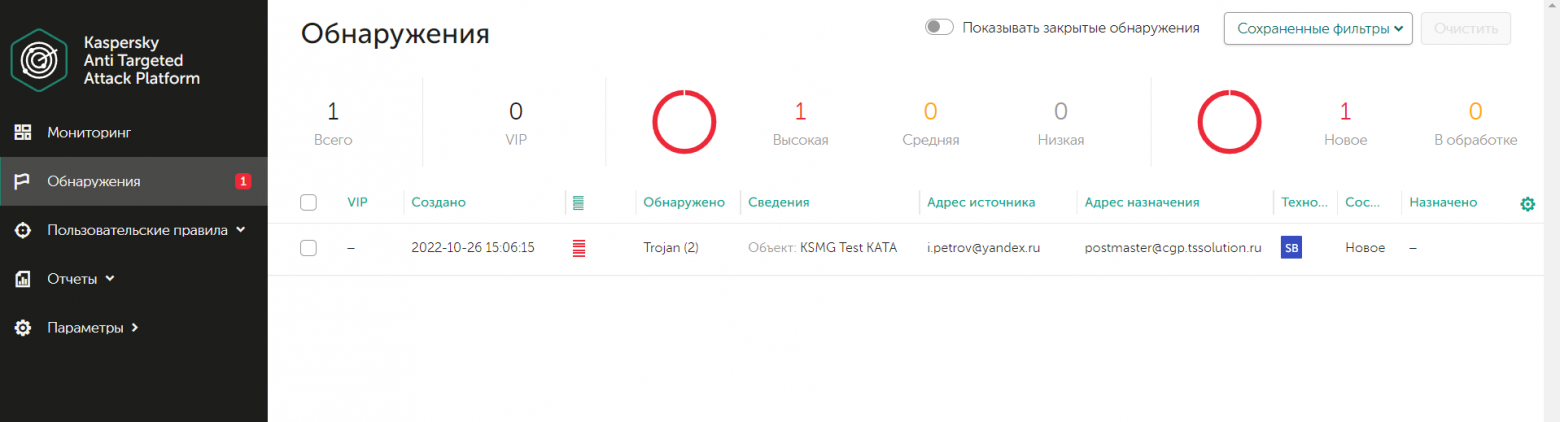

Если есть необходимость проанализировать, что механизмы KATA нашли в сообщении, нам следует перейти непосредственно в её веб-интерфейс, но использовать учетную запись с правами офицера безопасности. Перейдем в раздел меню »Обнаружения» и найдем обнаружение по сообщению, которое мы ищем:

Перейдем к карточке обнаружения:

Здесь мы сможем увидеть как основную информацию, которая была доступна и в KSMG, например Email отправителя, получателя и тему сообщения, так и заголовки сообщения для анализа.

Если пролистаем ниже карточку обнаружения, то сможем скачать сообщение в формате eml и нам будет предоставлена информация о технологиях, которые обнаружили вредоносное ПО.

В нашем случае мы видим, что компонент Sandbox (SB) обнаружил Trojan.Script.Generic.Poweliks. Если открыть пункт »Sandbox-обнаружение», то мы сможем получить детальную информацию о том, какие процессы запускались, какие ветки реестра изменялись, к каким IP-адресам программа пыталась получить доступ и т.п.

Выводы

Kaspersky Anti Targeted Attack Platform — решение, предназначенное для защиты IT-инфраструктуры организации и своевременного обнаружения таких угроз, как атаки «нулевого дня», целевые атаки и сложные целевые атаки advanced persistent threats (далее также «APT»).

Двусторонняя интеграция с решением «Лаборатории Касперского» для защиты от целевых атак позволяет не только использовать почтовые системы как дополнительный источник информации для обнаружения целенаправленных атак, но также блокировать дальнейшее распространение сообщений с опасным содержимым в зависимости от результатов глубокого анализа Kaspersky Anti Targeted Attack Platform. Самые изощренные вредоносные письма, обнаруженные механизмами Kaspersky Anti Targeted Attack, отправляются на карантин.

Автор статьи: Илья Папазов, инженер TS Solution.

Все знаковые новости мира кибербеза, практические кейсы внедрения и настройки решений, а также приглашения на полезные обучения уже ждут вас на наших каналах: