Исходный код программы-вымогателя Conti опубликовали в открытом доступе

Исследователь в области кибербезопасности обнародовал исходный код вредоносного ПО из программы-вымогателя Conti. Он объяснил это местью за действия пророссийских киберпреступников во время событий в Украине.

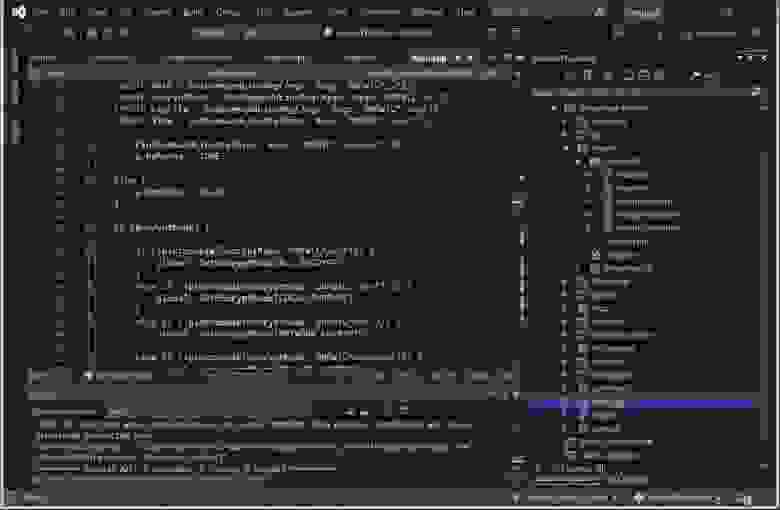

Компиляция исходного кода Conti в Visual Studio / BleepingComputer

Компиляция исходного кода Conti в Visual Studio / BleepingComputer

Conti — это банда вымогателей, в руководстве которой подозревают выходцев из РФ. Она активна с 2019 года.

Исследователь еще в феврале опубликовал почти 170 000 внутренних чатов вымогателей Conti с 21 января 2021 года по 27 февраля 2022 года. Эти сообщения в чате дают подробное представление о деятельности банды и ролях ее участников. Первый дамп содержал 339 файлов JSON, каждый из которых представлял собой лог за отдельно взятый день, а затем была опубликована еще одна порция логов (148 файлов JSON) и другие данные, связанные с Conti, в том числе исходный код панелей управления, API BazarBackdoor, старый исходный код шифровальщика, скриншоты серверов и многое другое.

Далее хакер раскрыл старый исходный код программы-вымогателя Conti от 15 сентября 2020 года. Он позволил исследователям и правоохранительным органам проанализировать вредоносное ПО, чтобы лучше понять, как оно работает.

Также Conti Leaks загрузил исходный код Conti версии 3 на VirusTotal и разместил ссылку на него в Twitter. Хотя архив защищен паролем, он раскрывается в последующих твитах. Данный исходный код намного свежее, чем ранее выпущенная версия, дата его последнего изменения — 25 января 2021 года. Как и в предыдущей версии, утечка исходного кода — это решение Visual Studio, которое позволяет любому, у кого есть доступ, скомпилировать блокировщик и дешифратор программ-вымогателей. Исходный код компилируется без ошибок и может быть легко изменен другими субъектами угроз для использования собственных ключей или добавления новых функций.

В BleepingComputer скомпилировали исходный код без каких-либо проблем, создав исполняемые файлы cryptor.exe, cryptor_dll.dll и decryptor.exe для корпоративных сетей и обычных юзеров. Публикация такого рода может иметь серьезные последствия для многих компаний, так как теперь хакеры смогут создавать собственные вымогатели на базе опубликованного кода.

Скомпилированные исполняемые файлы Conti / BleepingComputer

Скомпилированные исполняемые файлы Conti / BleepingComputer

В прошлом подобное наблюдалось с программой-вымогателем Hidden Tear, которую многие злоумышленники использовали для запуска различных операций после публикации ее кода на GitHub. Также в открытый доступ попадал исходный код вымогателя Babuk, который использовали многие хакеры.