Нейтрализуем «двойных агентов». И агентов поневоле – тоже

Однажды мы уже разбирали, почему в каждой успешной хакерской атаке есть человеческий след. При этом главные усилия ИБ-специалистов сосредоточены на защите от внешнего злоумышленника, тогда как эффективнее было бы устранять угрозу внутри.

Российские компании неплохо защищены на базовом уровне. Проблема в том, что этих средств совсем не достаточно, чтобы отражать более сложные атаки. Что имею в виду, поясню на примере ярких кейсов.

Слив информации

Дэвид Кент — живое подтверждение статистики, согласно которой люди считают наработки своей собственностью даже после увольнения. Только Кент продемонстрировал большую выдумку — не просто использовал информацию с прежнего места работы на новой. Он провернул более хитрую схему.

Он — создатель сайта социальной сети для профессионалов в нефтяной отрасли под названием Rigzone.com. В 2010 году Кент продал его DHI Group за 51 миллион долларов и подписал соглашение о неконкуренции.

После истечения срока действия соглашения он запустил аналогичный сайт — Oilpro.com. Тот быстро набрал популярность, набрал 500 тысяч пользователей, и все та же DHI была готова купить и это детище Кента — за 20 миллионов долларов. Проблема была в том, что данные об этих полумиллионах пользователей Дэвид Кент украл с прежнего места работы с помощью своего бывшего коллеги, который продолжал работу в Rigzone.

Инцидент раскрылся случайно. Клиент Rigzone пожаловался на то, что получил спам от Oilpro, хотя никаких данных туда не предоставлял. Расследованием занималось ФБР, и Кент получил три года тюрьмы.

Случайные действия

Утечка из Target, которая стоила этому крупному ритейлеру из США 18,5 млн долларов штрафа, остается одним из самых больших разоблачений. Во всех публикациях в СМИ звучало, что злоумышленники взломали сеть и получили доступ к платежным данным 70 миллионов человек. Но мало кто упоминает, что подступиться к инфраструктуре им удалось через одного из подрядчиков торговой компании — Fazio Mechanical. Сотрудников Fazio попался на фишинговую схему, в результате которой на его компьютер попал вредонос Citadel и фиксировал данные учетной записи, когда кто-то входил в сеть Target.

Фишинг — это лишь один из многих способов, с помощью которого внешние злоумышленники могут подступиться к сотрудникам. Социальная инженерия включает в себя множество тактик, чтобы заставить людей действовать под дудку мошенников. Причем эта «отмычка» действует на любых, в том числе самых высокопоставленных людей, которые должны бы догадываться, что всегда «под прицелом».

С осени 2018 года группа израильских мошенников атаковала топ-менеджмент крупнейших компаний Франции. Им с поддельного ящика МИДа страны отправляли электронные письма с просьбой «помочь стране» и пожертвовать деньги на выкуп за дипломатов, якобы попавших в плен в Сирии и Мали. Для закрепления эффекта директорам звонили под видом министра иностранных дел или его помощников. Почти 40 попыток мошенников прошли впустую, но один бизнесмен попался на социнженерию и перечислил им 8 млн евро.

Доверчивость

Социальные медиа выделяются в массе ловушек, с помощью которых злоумышленники охотятся за легкой добычей. Хакеры прячут свою паутину в неприметных постах в социальных сетях — например, сотрудник Пентагона перешел по ссылке в Твиттере, которая рекламировала предложение о семейной поездке. Всего один клик, и хакеры получили доступ к сети Пентагона.

Это довольно частая проблема, так как у пользователей социальных сетей есть иллюзия, что это территория друзей, и подвоха не ждут. Кроме того, и сама информация профиля помогает злоумышленникам максимально персонализировать мошенничество, собрать недостающую информацию для комбинированной атаки.

В качестве примера хочется привести историю теста на проникновение, который заказала одна западная компания. Использовав все более-менее стандартные приемы, пентестеры убедились, что легко скомпрометировать компанию не получится. Поэтому было принято решение пойти нестандартным путем.

Был произведен поиск в тематической соцсети Linkedin, поиск по названию компании дал список потенциальных жертв. Далее пентестеры зашли в Facebook и провели поиск там, что позволило выявить «личные» страницы сотрудников, их интересы вне работы. В результате «разведки», была определена будущая жертва: мужчина, геймер, ярый фанат продукции компании Logitech.

Ему было направлено фальшивое письмо от «магазина», в котором сообщалось, что он выиграл новую геймерскую мышку. Для доставки предложили такое время, чтобы человек гарантированно испробовал гаджет на рабочем компьютере. А безобидный «экзешник» драйвера для нее, как вы догадались, был «склеен» со зловредом.

Что делать?

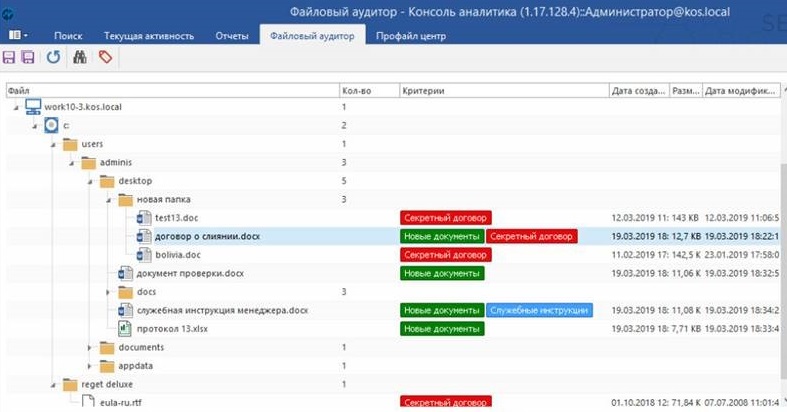

Самое доступное и привычное — обеспечить защиту традиционными техническими средствами (антивирусными программами, спам-фильтрами, программами для разграничения прав доступа и т.д.) Они обеспечивают первичный барьер между сотрудниками и внешними злоумышленниками. Более комплексные системы мониторинга — это DLP-системы. Они предоставляют полный обзор каналов связи, по которым пользователь общается как внутри компании, так и со «внешним миром». Функционал DLP-систем сегодня очень широк.

Скриншот из модуля FileAuditor DLP-системы «КИБ СёрчИнформ» (фиксирует факт хранения и перемещения файлов)

Скриншот из модуля FileAuditor DLP-системы «КИБ СёрчИнформ» (фиксирует факт хранения и перемещения файлов)

Самые современные кроме основной своей роли — выявления утечек информации — умеют проводить большую аналитическую работу для предотвращения инцидентов, а именно статистический анализ и анализ пользовательского поведения.

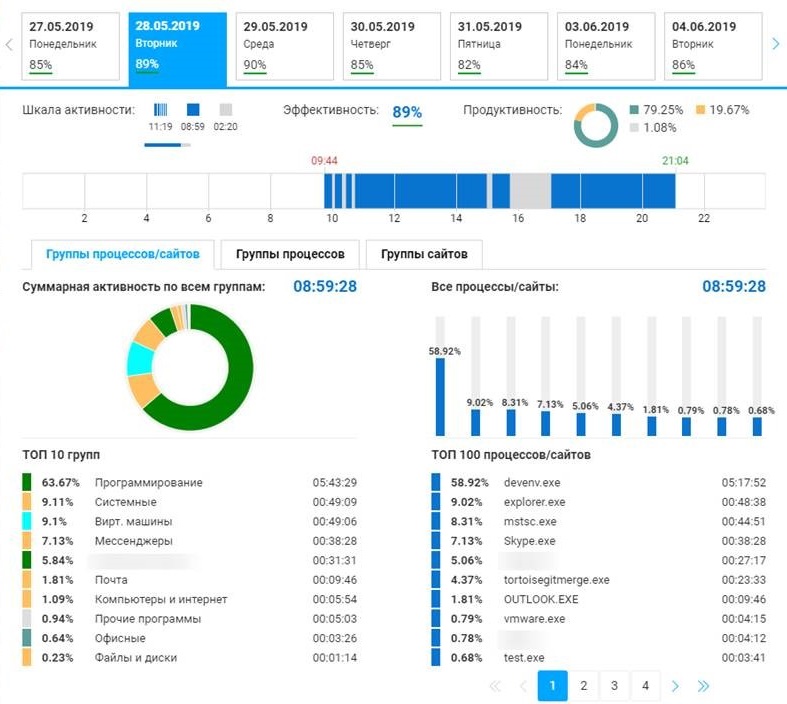

Статистический анализ дает ИБ-специалисту ценные наводки. Например, показывает, если сотрудник начал вести необычное общение, проявлять ненормальную активность: начал использовать инструменты командной строки или работать в нетипичной для себя программе, массово рассылать письма и прочее.

Скриншот из модуля ProgramController DLP-системы «КИБ СёрчИнфом» (фиксирует активность пользователя)

Скриншот из модуля ProgramController DLP-системы «КИБ СёрчИнфом» (фиксирует активность пользователя)

К сожалению, этот метод анализа грешит большой вероятностью ошибок и ложных сработок. Он находит применение в большей степени для выявлений аномалий техники и ПО. Человек все-таки существо с гораздо более сложными мотивами. Поэтому предотвращать инциденты без более глубокого анализа — пользовательского поведения — сегодня нельзя. Сюда сейчас и направлены все усилия ИБ-вендоров.

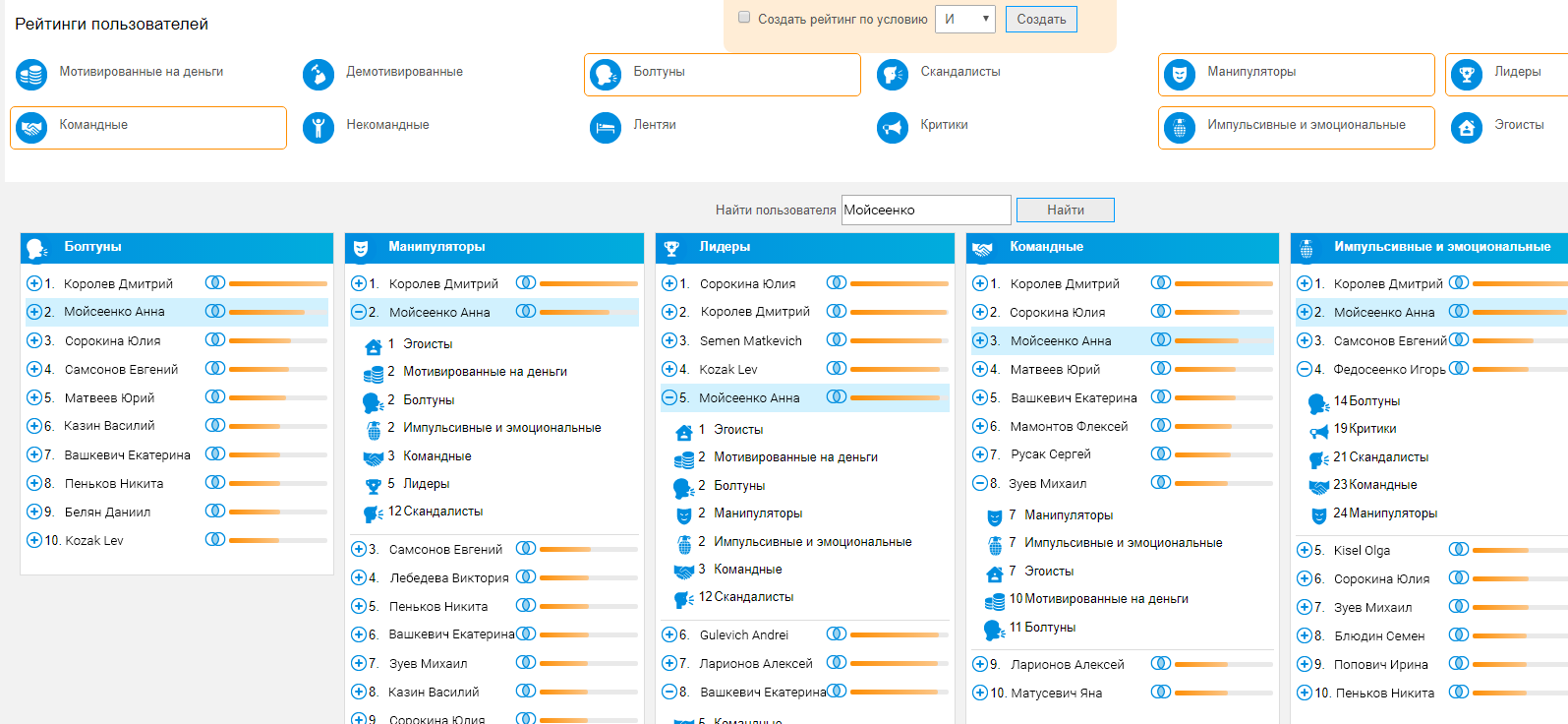

Анализ пользовательского поведения позволяет получить объективную оценку персонала, дать рекомендации, какой сотрудник может получить доступ к данным, как распределить задачи, чтобы снизить риски, измерить состояние окружающей среды на рабочем месте и выяснить настроения сотрудников, собирая переписку персонала с помощью инструментов профилирования.

Методы профилирования позволяют определить:

- Модели мышления.

- Черты личности и эмоции.

- Уровень лояльности и надежности.

- Склонности и криминальные тенденции.

Скриншот из модуля ProfileCenter DLP-системы «КИБ СёрчИнформ»

Скриншот из модуля ProfileCenter DLP-системы «КИБ СёрчИнформ»

Этот комплекс защитных мер вполне способен обеспечить защиту от человеческого фактора, будь инциденты спровоцированы злой волей или простой человеческой слабостью. Наш опыт работы с тысячами самых разных компаний показывает, что даже в идеальных компаниях не обходится без «темных» пятен. Часть сотрудников всегда будет в числе потенциальных нарушителей, а среди остальных всегда найдутся те, кто окажется подвержен фишингу и социальной инженерии, и это сейчас самая большая угроза что для частного бизнеса, что для госструктур.

Полный текст статьи читайте на Компьютерра