Краудсорсинг ИБ: в каких случаях он требуется компаниям

Поделиться

Поделиться

На фоне напряженной геополитической обстановки киберугрозы становятся все более изощренными, а специалистов для борьбы с ними катастрофически не хватает. По данным аналитиков, в 2023 году дефицит кадров в сфере ИБ в России составил 50 тысяч человек. В этих условиях некоторые компании переходят на краудсорсинговый подход для обеспечения безопасности с помощью запуска программ по поиску уязвимостей Bug Bounty.

Зачем нужен метод Bug Bounty

На фоне дефицита высококлассных ИБ-специалистов российским компаниям приходится изобретать новые способы привлечения профессионалов, которые обеспечат безопасность ИТ-инфраструктуры. Некоторые берут на вооружение метод Bug Bounty, пытаясь оценить готовность своих систем к отражению атак — его сейчас использует каждая десятая организация в стране.

Метод не столь популярен, так как многие компании все еще сомневаются в своей готовности к выходу на Bug Bounty, считая, что им еще немало нужно сделать для подготовки, а затраты могут оказаться слишком высокими. Некоторые опасаются, что могут не справиться с потоком отчетов от тысяч исследователей безопасности.

Разбираемся, стоит ли компаниям запускать подобные программы и какие проблемы они могут решить.

Сэкономить на поиске багов

В программах Bug Bounty компании обычно платят за реальный результат. Размер вознаграждения за найденные уязвимости зависит от степени их опасности, а не от потраченного на поиски багов времени, даже если это время самых высококлассных специалистов. Поэтому программы на платформах Bug Bounty помогают компаниям предотвращать дорогостоящие взломы и становятся доступным и выгодным решением не только для крупных организаций, но и для малого и среднего бизнеса.

Кроме того, стоит учесть, что багхантеры не всегда жаждут только денег, их также привлекает признание собственных заслуг, важность исследуемых сервисов или благотворительность. Поэтому при удачном позиционировании успешными могут стать даже программы с небольшим бюджетом.

Исправлять уязвимости в комфортном режиме

Запуск программ Bug Bounty на платформе может быть довольно деликатным. В случае привычного для большинства организаций тестирования на проникновение (пентеста) клиенты, как правило, получают подробный отчет, с которым порой просто не знают, что делать. А при использовании программ Bug Bounty компаниями исследователи сдают им баги по мере обнаружения, что позволяет корпоративной команде ИБ заниматься исправлением уязвимостей в комфортном для себя режиме.

«Обычно мы проводим несколько внешних тестирований безопасности (пентестов) в квартал, — рассказывает Тимофей Черных, руководитель отдела продуктовой безопасности Ozon. —При этом параллельно с такими проверками у нас запущена непрерывная программа Bug Bounty, обеспечивающая независимую оценку систем тысячами независимых исследователей и помогающая предотвращать потенциальные инциденты до их возникновения. В отличие от пентеста, на Bug Bounty мы платим только за найденные уязвимости. Постоянный мониторинг и свежий взгляд извне позволяют нам оперативно адаптироваться к новым угрозам. Это решение дает нам возможность постоянно улучшать защиту систем, интегрируя внешние знания и инновации. В результате мы создаем более безопасную и надежную инфраструктуру для наших пользователей и бизнеса».

По мнению эксперта, на начальных этапах компании без опыта в Bug Bounty, либо те, у кого не выстроен процесс управления уязвимостями, могут столкнуться с некоторыми сложностями. Например, большое количество отчетов может вызывать трудности, ведь каждый из них необходимо тщательно изучить и оценить. Кроме того, необходимо настроить координацию между внешними исследователями, внутренними командами разработчиков и специалистами по безопасности.

Однако преимущества Bug Bounty, по мнению Черных, перекрывают все недостатки. Доступ к широкому спектру экспертизы и свежей точке зрения на безопасность помогает выявить уязвимости, которые могли быть упущены внутренними командами. Встраивание Bug Bounty в текущую работу ИБ требует интеграции с существующими процессами управления инцидентами и уязвимостями, что помогает эффективно использовать результаты тестирования и улучшать общую безопасность системы.

Сегодня пентест как способ анализа защищенности информационных систем постепенно отходит на второй план, уступая место более современным и живым форматам — Bug Bounty на недопустимые события. Сейчас такая возможность существует на платформе Standoff. При этом выход на такие программы чаще всего происходит постепенно. И на начальном этапе этого пути пентест позволяет организациям закрыть основные уязвимости.

Можно сделать программу «закрытой»

Некоторые компании, желая перестраховаться и лучше познакомиться с процессом, начинают выход на Bug Bounty с запуска закрытых программ. В этом случае можно отобрать специалистов, которые соответствуют заданным требованиям, или пригласить наиболее продвинутых исследователей, опытных багхантеров, с которыми можно быстро и спокойно выстроить диалог. После этого следует запуск открытой программы. Если процессы выстроены, то весь путь можно пройти довольно быстро.

«Для понимания активности комьюнити исследователей на платформе, расчета затрачиваемых человеческих ресурсов на обработку отчетов и построения процесса в компании, сначала мы решили запустить приватную программу на Standoff, — рассказывает Илья Петров, руководитель направления Application Security в Okko. — Получив ответы на все поставленные выше вопросы, мы открыли программу для всех желающих, немного обновив приватный вариант, чтобы уменьшить недопонимание сторон. Сейчас мы создаем систему, которая будет мониторить трафик от конкретного хакера, чтобы «обелить» исследователей платформы и предоставить им доступ для более детального анализа наших продуктов. А также продолжаем работу по добавлению специфических кейсов, чтобы максимально закрыть все возможные проблемы, которые могут возникнуть у багхантеров».

Для управления процессом поиска и исправления уязвимостей можно повышать выплаты, добавлять хакеров или расширять границы программы. Например, сначала компания выходит на Bug Bounty с самым проверенным сайтом или приложением, а затем начинает принимать отчеты об уязвимостях на других активах. Повышая выплаты, можно собрать вокруг своей программы необходимую группу исследователей и определить оптимальный режим работы с ними.

«На мой взгляд, для привлечения внимания багхантеров отлично работают классические активности — повышение выплат и расширение скоупа, — уверен Александр Хамитов, руководитель направления продуктовой безопасности Wildberries. — И то, и другое можно применять в разных форматах. Например, на время повышать выплаты для определенных сервисов или же для фиксированных уязвимостей. Расширение скоупа тоже можно интересно обыграть: сделать «учетки» к труднодоступным сервисам, подсветить новый крупный релиз или вывести ранее не исследованный продукт. Такие активности точно не останутся без внимания багхантеров и замотивируют их активнее участвовать в вашей программе. А чтобы этот интерес сохранился, можно организовывать что-то подобное на регулярной основе, например, раз в несколько месяцев».

Получить больше внешней экспертизы

Еще одно преимущество Bug Bounty — обогащение экспертизы самой компании и повышение профессионального уровня ее команды ИБ. При постоянном потоке отчетов об уязвимостях от внешних экспертов, даже начинающих, специалисты по безопасности сами учатся. Они видят новые техники, эксплуатацию неочевидных уязвимостей, изучают отчеты багхантеров, передают их в разработку и исправляют уязвимости. Таким образом, Bug Bounty дает специалистам по безопасности компании новые источники знаний, помогает развивать их компетенции и навыки.

«После подтверждения уязвимости мы прописываем алгоритмы ее воспроизведения и рекомендации по устранению для команды разработки, — делится опытом Петр Уваров, руководитель направления VK Bug Bounty. — После чего масштабируем полученный баг, чтобы понять, в каких сервисах подобная ошибка еще может быть. Для этого ставим дополнительные задачи в смежные отделы ИБ для централизованной проверки. Если что-то нашли, то ставим задачи на их исправление в те проекты, где они были обнаружены. От этого, кстати, во многом зависит, какое вознаграждение необходимо назначить за ту или иную уязвимость».

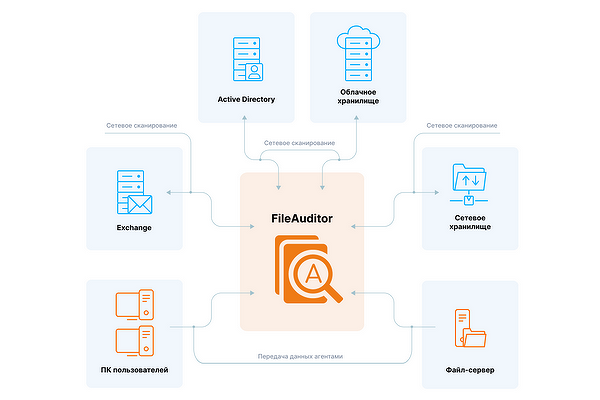

Ваша DCAP не справляется: что требовать у вендора системы файлового аудита

Безопасность

Таким образом, говорит эксперт, выплаты определяются не по CVSS, а по тому, какой максимальный импакт может быть от уязвимости. После ее исправления триажеры самостоятельно проверяют «фикс» и возможные пути его обхода. Убедившись, что уязвимость исправлена, заказчик может попросить багхантера перепроверить. Иногда бывает так, что багхантер приносит способ обхода «фикса», и задача возвращается на доработку. Задачу специалисты закрывают только тогда, когда багхантер подтвердил отсутствие уязвимости.

Кроме того, механизмы платформы побуждают багхантеров как можно быстрее проверять в доступном им объеме программ все новые уязвимости. Белые хакеры соревнуются друг с другом за награду, а заказчик в итоге получит отчет от самого проворного багхантера, который в борьбе за куш опередит тысячи своих конкурентов.

«В отличие от пентеста, вы получаете отчет о найденной уязвимости сразу, поэтому сможете исправить ее намного раньше, — резюмирует Анатолий Иванов, руководитель направления Standoff Bug Bounty. — Комьюнити независимых исследователей будет искать у вас уязвимости 24/7/365, а с помощью опыта платформы программу Bug Bounty можно запустить максимально быстро и безболезненно».

Полный текст статьи читайте на CNews