Киберпреступники организовали масштабную сеть шпионажа за дипломатическими и правительственными структурами различных стран мира

«Лаборатория Касперского» опубликовала результаты исследования масштабной кампании, проводимой киберпреступниками с целью шпионажа за дипломатическими, правительственными и научными организациями в различных странах мира. Как сообщили CNews в компании, действия злоумышленников были направлены на получение конфиденциальных данных, открывающих доступ к компьютерным системам, персональным мобильным устройствам и корпоративным сетям, а также сбор сведений геополитического характера. Основной акцент атакующие сделали на республиках бывшего СССР, странах Восточной Европы, а также ряде государств в Центральной Азии.

Расследование серии атак на компьютерные сети международных дипломатических представительств эксперты «Лаборатории Касперского» начали в октябре 2012 г., в ходе которого обнаружили масштабную кибершпионскую сеть. По итогам её анализа эксперты компании пришли к выводу, что операция под кодовым названием «Красный октябрь» (Red October) началась еще в 2007 г. и продолжается до сих пор.

«Основной целью киберпреступников стали дипломатические и правительственные структуры по всему миру. Однако среди жертв также встречаются научно-исследовательские институты, компании, занимающиеся вопросами энергетики, в том числе ядерной, космические агентства, а также торговые предприятия», — рассказали в «Лаборатории Карперского». По словам экспертов, создатели «Красного октября» разработали собственное вредоносное ПО с уникальной модульной архитектурой, состоящей из вредоносных расширений, модулей, предназначенных для кражи информации. В антивирусной базе «Лаборатории Касперского» данная вредоносная программа имеет название Backdoor.Win32.Sputnik.

По данным компании, для контроля сети заражённых машин киберпреступники использовали более 60 доменных имён и серверы, расположенные в различных странах мира. При этом значительная их часть находилась на территории Германии и России. Анализ инфраструктуры серверов управления, проведенный экспертами «Лаборатории Касперского», показал, что злоумышленники использовали целую цепочку прокси-серверов, чтобы скрыть местоположение главного сервера управления.

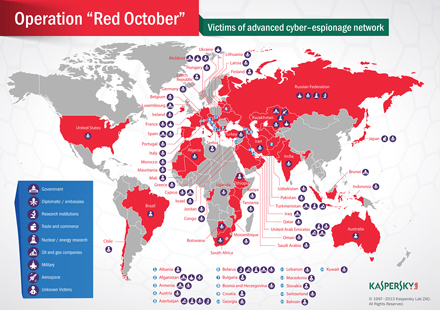

Жертвы масштабной операции кибершпионажа «Красный октябрь»

Преступники похищали из заражённых систем информацию, содержащуюся в файлах различных форматов. Среди прочих эксперты обнаружили файлы с расширением acid*, что, по их мнению, говорит об их принадлежности к секретному программному обеспечению Acid Cryptofiler, которое используют ряд организаций, входящих в состав Европейского Союза и НАТО.

Для заражения систем преступники рассылали фишинговые письма, адресованные конкретным получателям в той или иной организации. В состав письма входила специальная троянская программа, для установки которой письма содержали эксплойты, использовавшие уязвимости в Microsoft Office. «Эти эксплойты были созданы сторонними злоумышленниками и ранее использовались в различных кибератаках, нацеленных как на тибетских активистов, так и на военный и энергетический секторы ряда государств азиатского региона», — пояснили в «Лаборатории Касперского».

Среди наиболее примечательных характеристик компонент вредоносной программы эксперты выделяют: модуль восстановления, позволяющий преступникам «воскрешать» заражённые машины — модуль встраивается как плагин в Adobe Reader и Microsoft Office и обеспечивает атакующим повторный доступ к системе в случае, если основная вредоносная программа была детектирована и удалена или если произошло обновление системы; усовершенствованные криптографические шпионские модули, предназначенные для кражи информацию, в том числе из различных криптографических систем — например, из Acid Cryptofiler, которая используется с 2011 г. для защиты информации в таких организациях, как НАТО, Европейский Союз, Европарламент и Еврокомиссия; возможность инфицирования мобильных устройств — помимо заражения традиционных рабочих станций, это вредоносное ПО способно красть данные с мобильных устройств, в частности смартфонов (iPhone, Nokia и Windows Phone), также злоумышленники могли красть информацию о конфигурации с сетевого промышленного оборудования (маршрутизаторы, коммутационные устройства) и даже удалённые файлы с внешних USB-накопителей.

По словам экспертов «Лаборатории Касперского», регистрационные данные командных серверов и информация, содержащаяся в исполняемых файлах вредоносного ПО, дают все основания предполагать наличие у киберпреступников русскоязычных корней.

«Лаборатория Касперского» совместно с международными организациями, правоохранительными органами и национальными Командами реагирования на компьютерные инциденты (Computer Emergency Response Teams, CERT) продолжает расследование операции.

© CNews