В продуктах GeoVision больше полугода сохраняются критические уязвимости

Привет, Хабр! Сегодня мы хотим поговорить об уязвимостях, которые встречаются в системах безопасности. Поводом для этого поста стали проблемы с ПО в продуктах GeoVision, которые позволяют получить полный контроль над устройствами… безопасности! В этом посте мы разбираем, какие продукты подвержены атакам, а также какие версии прошивок по-прежнему оставляют открытыми обнаруженные эксплойты. Если вы используете сканеры отпечатков пальцев или камеры видеонаблюдения этого производителя, либо просто интересуетесь, какие уязвимости GeoVision не может закрыть с августа 2019 года, просим под кат.

Как вы уже знаете, фокус деятельности Acronis на сегодняшний день лежит в плоскости комплексной киберзащиты. Именно поэтому мы не только обеспечиваем непосредственную защиту данных, но также изучаем возможные угрозы и уязвимости. Собственный центр безопасности Acronis CPOC анализирует глобальный трафик, а наши специалисты изучают различные продукты — программные и аппаратные.

В одном из таких исследований принимали участие CISO Acronis Кевин Рид, исследователь систем безопасности Алекс Кошелев, а также старший исследователь систем безопасности Равикант Тивари. Наши ребята обнаружили 4 уязвимости в продуктах GeoVision, которые позволяют получить доступ к устройствам безопасности — IP-камерам и сканерам отпечатков пальцев.

В ходе рутинного аудита безопасности был найдет бэкдор с правами администратора для управления устройствами, а также обнаружены факты повторного использования одних и тех же криптографических ключей для аутентификации через SSH-протокол. Кроме этого у злоумышленников была возможность получить доступ к системным журналам на устройстве вообще без прохождения аутентификации. Наиболее опасная уязвимость заключается в отсутствии защиты от переполнения буфера, в результате чего злоумышленник может получить полный контроль над устройством.

Хуже всего то, что уязвимости были обнаружены еще в августе 2019 года и, согласно этическим нормам, мы уведомили производителя и стали ждать выпуска патчей для исправления этих проблем. Однако производитель по какой-то причине решил не спешить с исправлениями.

- В августе 2019 мы поделились с GeoVision результатами наших исследований

- В сентябре 2019 был объявлен 90-дневный период молчания для внесения исправлений

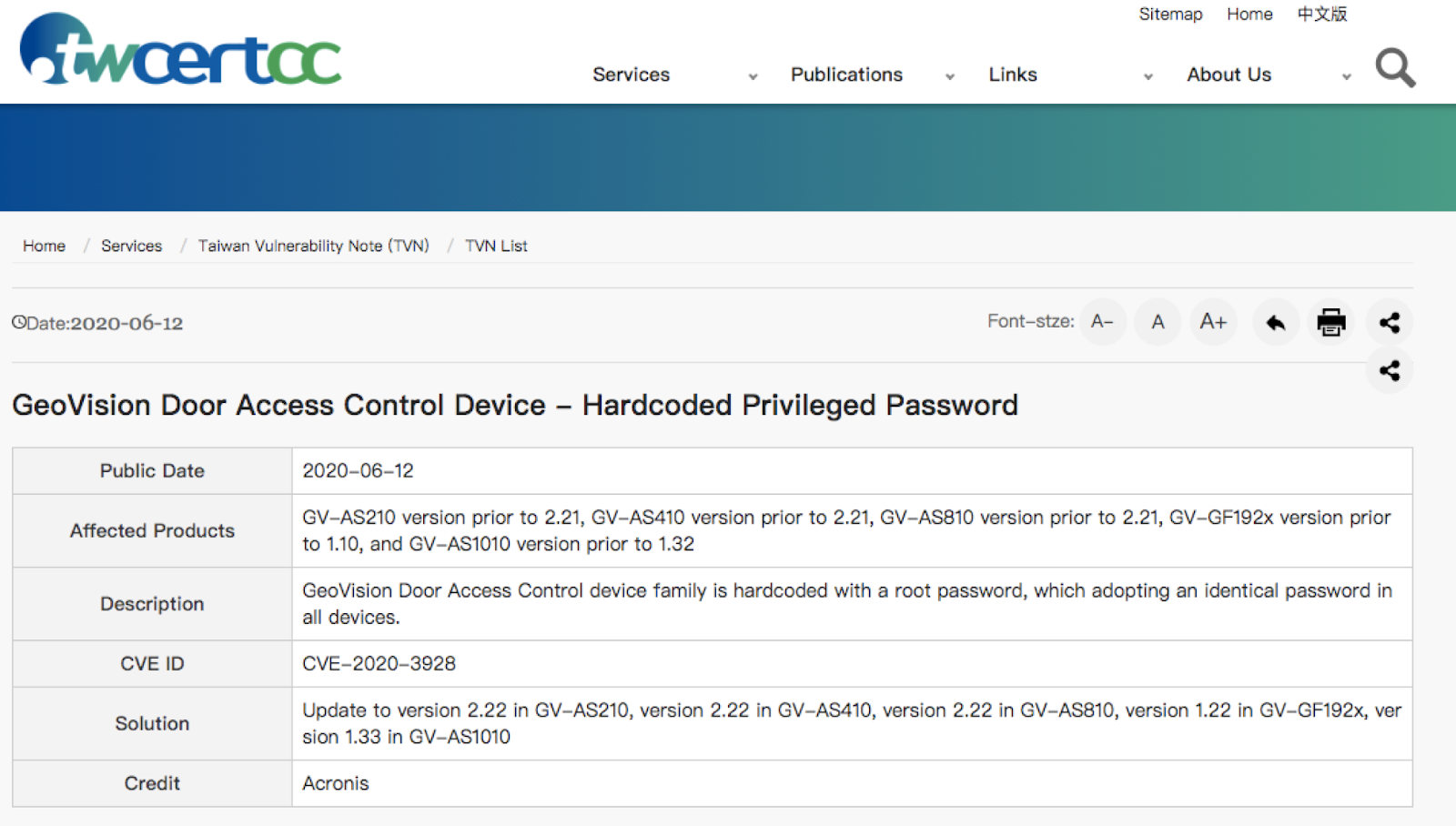

- В декабре 2019, не дождавшись реакции от производителя, мы передали данные в Singapore Computer Emergency Response Team (SingCERT). Учитывая серьезность обнаруженных брешей, SingCERT и тайваньская TWCERT попросили нас отложить публикацию данных как минимум еще на один месяц

- В июне 2020 производитель объявил о ликвидации трех из 4 обнаруженных уязвимостей, оставив для хакеров доступной… наиболее критическую. За все это время мы не получили от GeoVision никаких ответов

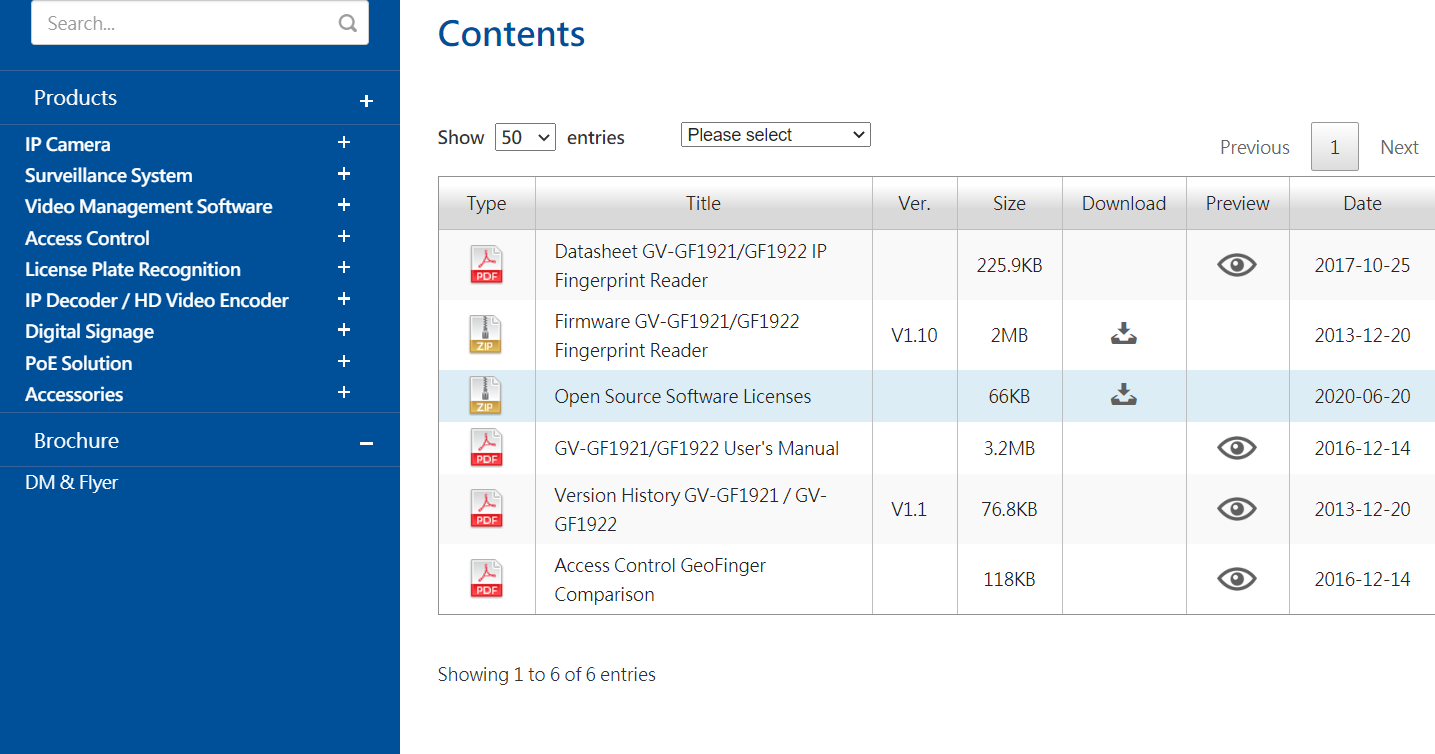

- Неделю назад TWCERT объявил о выпуске обновленной прошивки с исправлениями всех уязвимостей, но на сайте GeoVision по-прежнему не видно новых вариантов загрузки.

Скриншот раздела загрузки от 30.06.2020

Какие устройства пострадали

Обнаруженные уязвимости затрагивают как минимум шесть моделей устройств, включая сканеры отпечатков пальцев, сканеры карт доступа и управляющие устройства для систем СКУД. Это тысячи уже установленных и используемых систем безопасности, которые могут быть легко скомпрометированы мошенниками и киберпреступниками.

Исследователи Acronis изучали устройство, предоставленное сингапурской компанией (наш центр CPOC как раз находится в Сингапуре). Но потенциально подверженные взлому устройства уже попали в перечень Shodan, и вы можете посмотреть на Shodan tracker распределение опасных девайсов по разным регионам мира.

Технические подробности

Если вы используете в работе устройства от GeoVision, вам стоит обратить внимание на следующие версии прошивок, для которых было подтверждено наличие уязвимостей:

1. Наличие недокументированного стандартного логина и пароля для продуктов GeoVision (CVE ID CVE-2020–3928)

Войти со стандартным логином и паролем можно удаленно на устройства GeoVision со следующими прошивками:

По умолчанию сервер SSH не запущен на этих устройствах. Однако в консоли управления устройством есть скрытый URL [https://%3cip.of.the.device%3e/isshd.htm]. Если пройти по этой ссылке, сервис Dropbear SSH будет запущен на 8009 порту

Да, чтобы сделать запрос на URL нужно знать пароль к консоли управления устройством. Но поскольку стандартную для девайсов GeoVision пару (admin: admin) чаще всего не меняют, получить root-права для управления устройством не представляет никакой сложности.

2. Стандартные криптографические ключи (CVE ID CVE-2020–3929)

Целый ряд прошивок для продуктов GeoVision используют зашитые стандартные криптографические ключи для соединения по SSH и HTTPs:

Поскольку любой человек может получить криптографический ключ, возникает риск атак Man-in-the-Middle.

3. Опасность утечки информации (CVE ID CVE-2020–3930)

Прошивка GV-GF192x GF192x (http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922) версии 1.10 позволяет получить доступ к протоколам через веб-интерфейс вообще без какой-либо сложности. Авторизация для просмотра журналов не предусмотрена. Для этого достаточно пройти по следующим ссылкам:

[http://%3cip.of.the.device%3e/messages.txt] и [http://%3cip.of.the.device%3e/messages.old.txt]

Также высока вероятность, что аналогичная брешь безопасности характерна и для других устройств. Конечно, можно считать, что чтение протоколов не несет большой угрозы. Но при наличии множественных уязвимостей, изучение работы устройства помогает наиболее эффективно спланировать атаку.

4. Переполнение буфера, позволяющее получить полный доступ к устройству

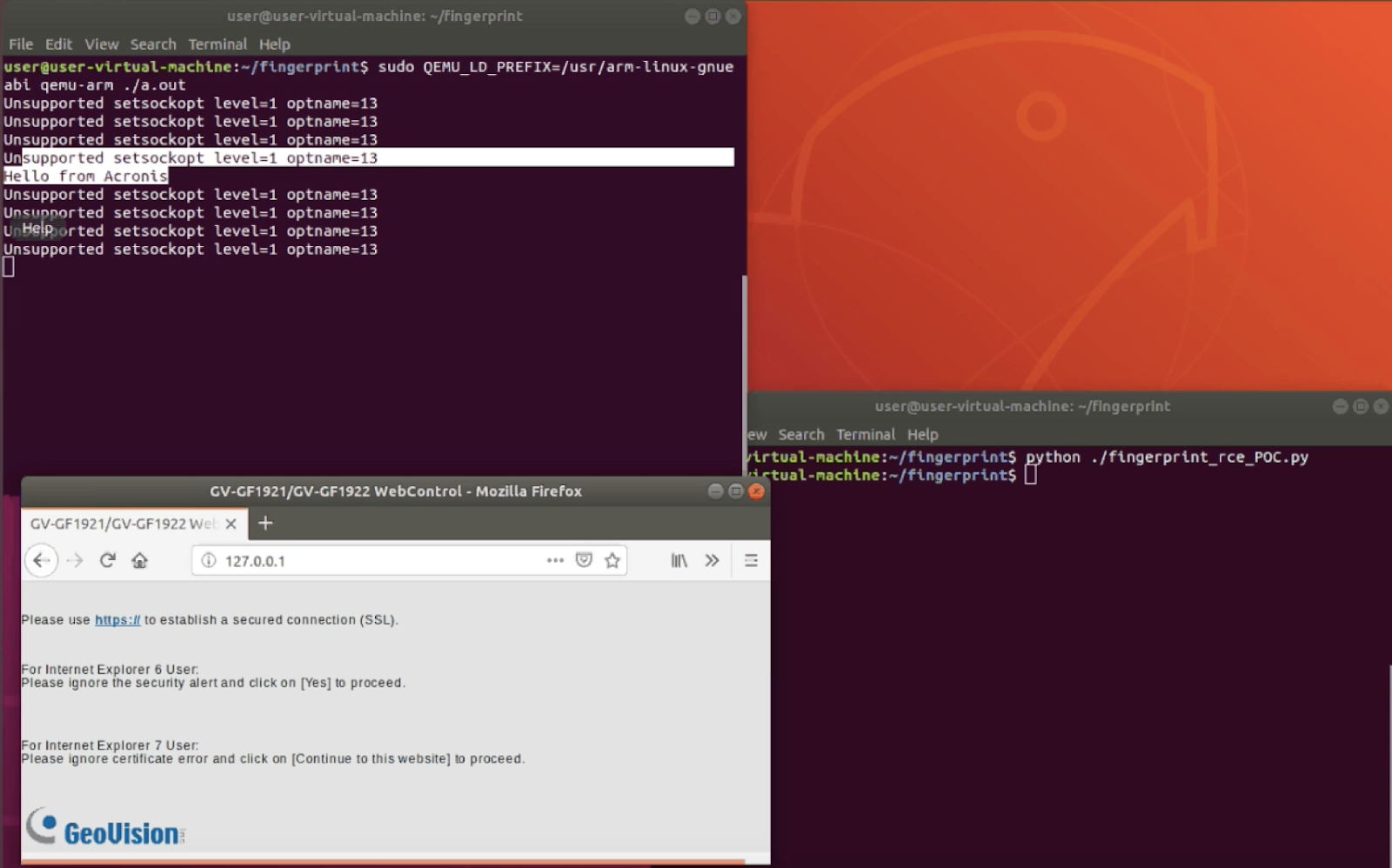

Прошивка GV-GF192x (http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922) версии 1.10 открывает возможность запуска произвольного кода на устройстве. При этом есть подозрения, что та же уязвимость может обнаружиться и в других прошивках производителя.

При переходе по адресу /usr/bin/port80 (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A) можно установить свою прошивку для компрометации системы безопасности или установки шпионского ПО. При этом не требуется никакой аутентификации.

Эта уязвимость получила оценку 10/10 по критериям CVSS, так как она позволяет получить полный контроль над устройством, перепрограммировать протоколы и запускать свои команды…

Эксплойт позволяет пользователю переполнить буфер памяти, предусмотренный для заголовка «Host». Таким образом можно перезаписать структуру, отвечающую за распределение памяти. А если злоумышленник меняет указатели в этой структуре, он может передать на исполнение свой собственный код. Например, это действие может выглядеть следующим образом.

"Host: " + free_space + pointer_to_new_heap(only first free bytes!) + "\r\n” + our_list_of_chunks + free_space.

Вместо «free space» можно разместить свой код (наши исследователи использовали вторую часть свободного пространства в памяти. В результате часть команды ("Host: " + free_space + pointer_to_new_heap(only first free bytes!) попадает в буфер g_Host, а указатели на следующие команды перезаписываются.

Это действительно опасно?

Учитывая, что речь идет о тех IoT-устройствах, которые как раз должны отвечать за безопасность людей, обнаруженные уязвимости действительно подвергают пользователей рискам. Что можно сделать с устройствами GeoVision, если эксплуатировать эти уязвимости?

- Удаленно открывать двери в закрытые помещения без использования карт доступа

- Устанавливать троянские программы и отслеживать различный сетевой трафик

- Следить за пользователями и воровать их биометрические данные, оставаясь полностью незамеченными

- Использовать украденные отпечатки пальцев для доступа к другим дверям

- Проводить транзакции и совершать действия от лица потерпевшего, используя биометрию

Отсутствие желания выпустить обновления максимально оперативно вызывает непонимание у экспертов в области ИБ. Это еще раз доказывает, что даже устройства IoT, созданные для обеспечения безопасности, не гарантируют реальной защиты. И чем больше в нашем окружении появляется умных устройств (и потенциальных бэкдоров), тем выше становится потребность в комплексной киберзащите, которая включает в себя противодействие всем пяти векторам угроз.