Тесты «Тринити»: совместимость со средствами доверенной загрузки

Как часто процесс внедрения какого-нибудь ПАК в сервер затягивается из-за того, что «выключили — внедрили — включили — всё лежит». Причём, лежит не 5 минут, а, например, 5 дней, пока вокруг бегают инженеры, пытаясь понять, почему не заводится. Порой попытки внедрить так, чтобы соответствовать требованиям регуляторов, заканчиваются неудачей с пометкой «не внедряется». О том, сколько случаев потери критической информации происходит при таких процессах, можно и не говорить. Мы и есть эти бегающие инженеры — RnD-отдел российского производителя серверов и системного интегратора «Тринити». Когда с родного ИТ-рынка ушли мировые бренды, но появилось много разной техники, часто неизвестной ни интеграторам, ни тем более заказчикам, у нашей команды значительно прибавилось работы. Ведь эту технику надо тестировать на функциональность и совместимость с нашими серверами, чем мы и занимаемся целыми днями. Вот, решили делиться результатами.

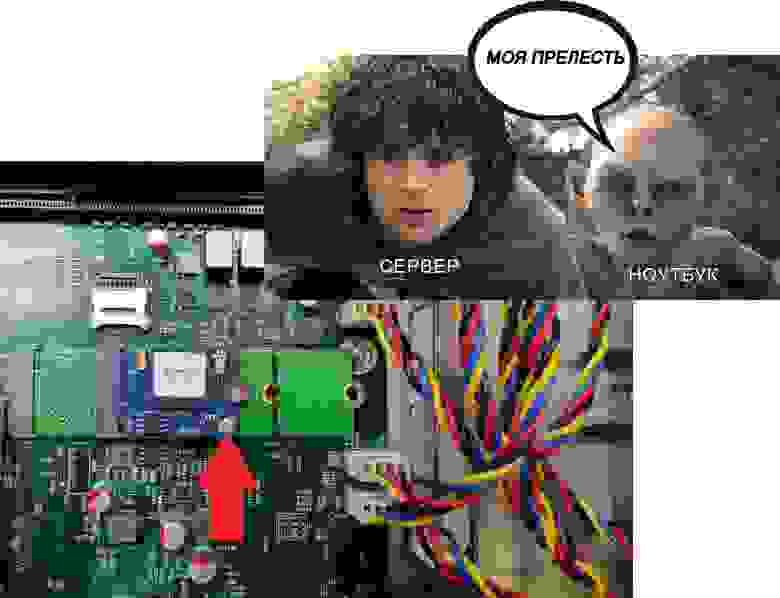

Воткнули карточку, а у неё разъём для ноутбуков, а не для серваков. Мы были удивлены, и пришлось срочно искать переходники. Разработчик, верно, решил, что интеграторы сами разберутся — ну мы и разобрались

Так вышло, что наш корпоративный хабра-блог долго стоял на паузе, но теперь всё. Начнём со средств доверенной загрузки (СДЗ) для аппаратных платформ объектов критической инфраструктуры (КИИ), которыми мы недавно укомплектовали очередную партию наших серверов.

Почему объектам КИИ нужны определённые СДЗ, что это вообще такое и какие с этим есть сложности

Доверенная загрузка — это способ загрузки операционных систем только с конкретных, заранее определённых носителей и только после прохождения определённых процедур: идентификации и аутентификации пользователя, проверки целостности аппаратной платформы.

Соответственно, средства доверенной загрузки предназначены для защиты устройств на этапе загрузки ОС. Это либо плата, либо микро-код, который интегрируется в BIOS сервера и контролирует загрузку его операционной системы. Если речь идёт о плате, то без физического доступа к этой железке и электронного ключа в руках машину просто невозможно включить. Это «железный антивирус», который хакер не может обойти физически. Ещё одна крутая функциональность СДЗ — это контроль целостности системных файлов.

Около шести лет назад был принят Федеральный закон «О безопасности критической информационной инфраструктуры РФ» (№ 187-ФЗ), а также несколько дополнительных нормативных правовых актов. Согласно этим документам все объекты КИИ должны быть защищены от несанкционированного проникновения в корпоративную сеть. Средства защиты подбираются в соответствии с 17 группами мер защиты информации, сформированными ФСТЭК. Группа мер «Управление доступом» (УПД) содержит подгруппу «УПД.3 Доверенная загрузка», где перечислены меры, обязательные к реализации, которые возможно выполнить только с помощью конкретных средств доверенной загрузки.

ФСТЭК: УПД.3 Доверенная загрузка»

Выполняя эти требования регуляторов, компаниям надо корректно внедрить СДЗ в свою инфраструктуру, обеспечив совместимость с аппаратным обеспечением существующей информационной системы. А проблемы совместимости, как известно, — это основная ИТ‑боль.

Мы же выпускаем готовые серверные платформы с внедрёнными и проверенными на совместимость СДЗ. А с учётом того, что Минцифры предложило ускорить переход субъектов КИИ на отечественное ПО и радиоэлектронную продукцию, спрос на реестровые серверы, оснащённые такими усиленными средствами безопасности, как СДЗ, повысился.

Какие именно серверные платформы и СДЗ мы скрещивали

СДЗ — штука капризная, и работает далеко не со всеми серверами. Поэтому мы решили проверить совместимость всех наших реестровых серверов со всеми отечественными СДЗ, которые сейчас есть на рынке.

К таким серверам относятся платформы линеек М6 и М7, входящие в реестр Минпромторга, построенные на базе современных процессоров Intel Xeon Scalable 2 и 3 поколения. Для реализации этих средств защиты мы взяли привычные многим СДЗ от производителей «Конфидент», «Код безопасности» и «Газинформсервис»: это соответственно ПАКи Dallas Lock и Соболь-4, а также программное СДЗ SafeNode System Loader.

Тесты

Наша команда состоит из серверных инженеров, дизайнера-конструктора, конструктора электронной аппаратуры, электронщика схемотехника и специалиста по микрокоду. По необходимости мы привлекаем ребят из других профильных отделов, например, безопасников. При тестировании мы пользовались документацией от производителей СДЗ, но её не всегда хватало, поэтому мы общались с представителями техподдержки разработчиков и проводили испытания по методикам, предоставленным ими.

Совместимость 1: серверы «Тринити» линейки M6 + СДЗ Dallas Lock и Соболь-4

Каждый сервер этой линейки имеет два процессора Intel Xeon Scalable (TDP не более 205 Вт), которые хорошо зарекомендовали себя в построении легко масштабируемых систем. В серверах установлены два вида материнских плат, они отличаются максимальным объёмом оперативной памяти и количеством слотов расширения PCIe. Кроме того, в этой линейке есть модели поддерживающие установку GPU — как небольших (для ИИ), так и мощных (для HPC). Накидаем немного фоток для наглядного представления (дальше они будут не такие скучные).

Trinity ER215HR-M6

Trinity ER220R-M6

Trinity ER225R-M6

Trinity ER240D1R-M6

Соболь-4

«Соболь» — это СДЗ в виде платы расширения. Этот ПАК, называемый ещё «электронным замком», предназначен для защиты как персональных компьютеров, так и серверов, а также специализированных устройств. Он позволяет контролировать неизменность файловых систем в ОС Windows и Linux: FAT16, FAT32, NTFS, EXT2, EXT3, EXT4.

В роли персональных идентификаторов используются:

USB-ключи

eToken PRO, eToken PRO (Java);

Rutoken, Rutoken RF, Rutoken ЭЦП, Rutoken Lite;

JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, JaCarta SF/ГОСТ;

Guardant-ID.

Смарт-карты

eToken PRO, eToken PRO (Java);

Rutoken ЭЦП, Rutoken Lite;

JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ.

Персональные электронные карты.

iButton

DS1992;

DS1993;

DS1994;

DS1995;

DS1996.

Функции СДЗ «Соболь 4»:

защита от несанкционированной загрузки ОС с недоверенных внешних носителей;

идентификация и аутентификация пользователей при входе в ИС посредством электронных идентификаторов;

контроль целостности программного и аппаратного обеспечения защищаемого компьютера до загрузки ОС;

регистрация событий, имеющих отношение к ИБ, в журнал, находящийся в энергонезависимой памяти;

контроль работоспособности основных параметров комплекса;

совместная работа с другими СЗИ.

Важный компонент «Соболя» — так называемый сторожевой таймер. С помощью него модуль блокирует доступ к машине, если после её включения управление не было передано расширению UEFI/BIOS комплекса «Соболь».

Комплекс разработан в трёх исполнениях в зависимости от форм-фактора платы и защищаемой информации:

Исполнение | Плата |

PCIe-K | PCI Express |

MiniH-K Mini | PCI Express Half |

M2-K | PCI Express M.2 (Type 2230-D4-A-E) |

Мы протестировали все варианты. Лучшую совместимость с серверами «Тринити» показали исполнения PCIe-K и M2-K. Также тестировали два идентификатора: USB JaCarta-2 ГОСТ и USB Аладдин Р.Д. JaCarta PKI XL (он же PKI/GOST).

Для PCIE-K нужно использовать электронный USB-ключ Guardant ID v. 2 или идентификатор-«таблетку» iButton DS1992 + внешний считыватель iButton. В зависимости от уровня защищённости может потребоваться переходник на Reset для сторожевого таймера.

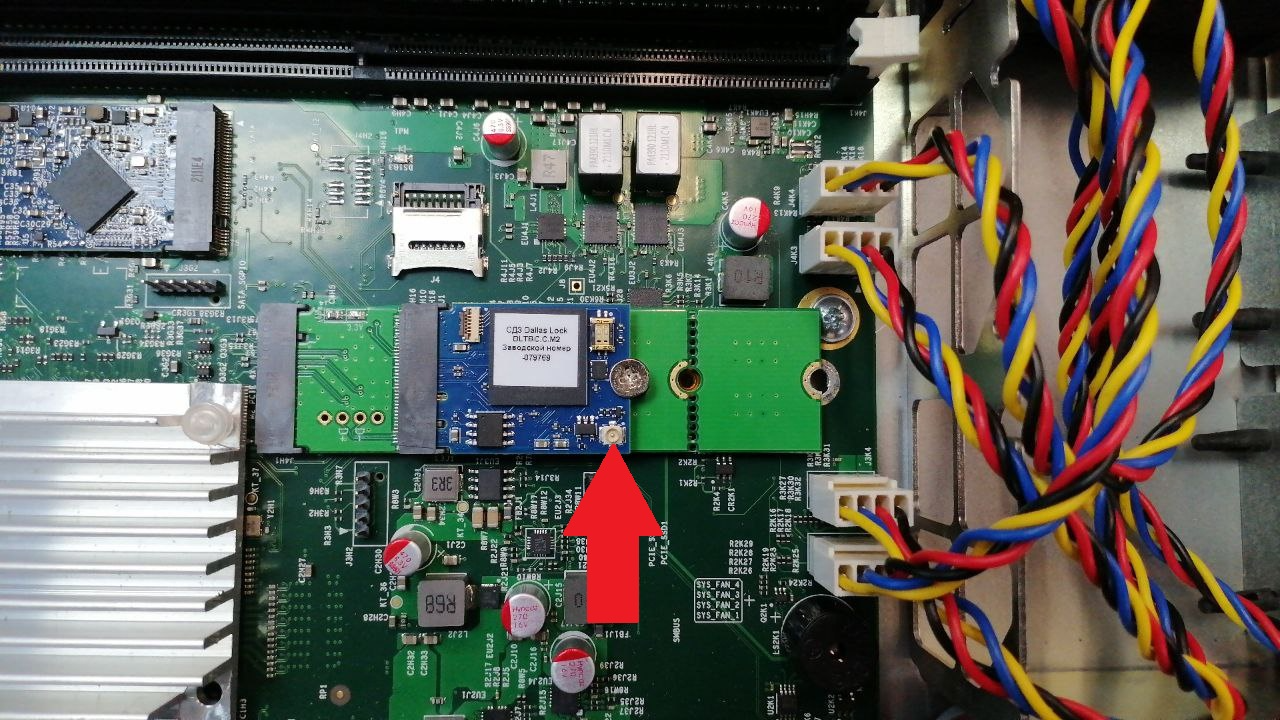

Переходник для подключения сторожевого таймера

Для M2-K 2014 года требуется адаптер для подключения модулей M2 key A/E к разъёму M.2 key M. Используется электронный ключ Guardant ID v. 2. При наличии специального адаптера возможно использование идентификатора iButton DS1992 + внешнего считывателя iButton.

Для использования функции сторожевого таймера необходимо подключить разъём «Соболя» к соответствующему разъёму на материнской плате. Но, поскольку он обычно находится в «гребёнке», подключаемой к передней панели сервера, нужен кабель-переходник (на первом фото раздела).

Для подключения нужен разъём WD-платы к разъёму Reset переходника.

Требуется идентификатор iButton DS1992 + внешний считыватель iButton.

Требуется электронный ключ Guardant ID v. 2.

А вот токен USB Аладдин Р.Д. JaCarta PKI (XL) не определяется.

И идентификатор USB JaCarta-2 ГОСТ не работает.

Для исполнения M.2 A-E (2014) требуется адаптер для подключения модулей M2 key A/E к разъему M.2 key M. В зависимости от форм-фактора защищаемого компьютера плата комплекса M.2 может устанавливаться автономно или с адаптером. Реализованы четыре варианта адаптеров для платы М.2, различающихся габаритными размерами и возможностью подключения внешнего/внутреннего считывателя iButton. Используется электронный ключ Guardant ID v. 2. При наличии специального адаптера возможно использование идентификатора iButton DS1992 + внешнего считывателя iButton.

Установка в указанный слот. Для функции сторожевого таймера необходимо подключение специального адаптера в разъём платы. К адаптеру подключается кабель сторожевого таймера, соединенный с выводом Reset переходника. Соответственно, требуется переходник на Reset.

Dallas Lock

Это средство доверенной загрузки также является платой расширения. Решение разработано для защиты конфиденциальной информации и сведений уровня гостайны («совершенно секретно»). СДЗ предоставляет доступ к информационным ресурсам загружаемой штатной ОС только в случае успешной аутентификации пользователя.

Функции СДЗ Dallas Lock:

проверка целостности программно-аппаратной среды до загрузки штатной ОС;

проверка целостности файловых систем: NTFS, FAT16, FAT32, Ext2, Ext3, Ext4, VMFS3, VMFS5;

ограничение доступа к СДЗ после загрузки ОС, а также администрирование СДЗ без использования ресурсов штатной ОC;

разграничение доступа к своему управлению;

ведение журнала, а также хранение ключей и служебной информации в энергонезависимой памяти внутренней платы;

поддержка безопасного режима загрузки UEFI;

самодиагностика системы защиты;

сторожевой таймер (встроенные часы с обратным отсчётом с независимым источником питания).

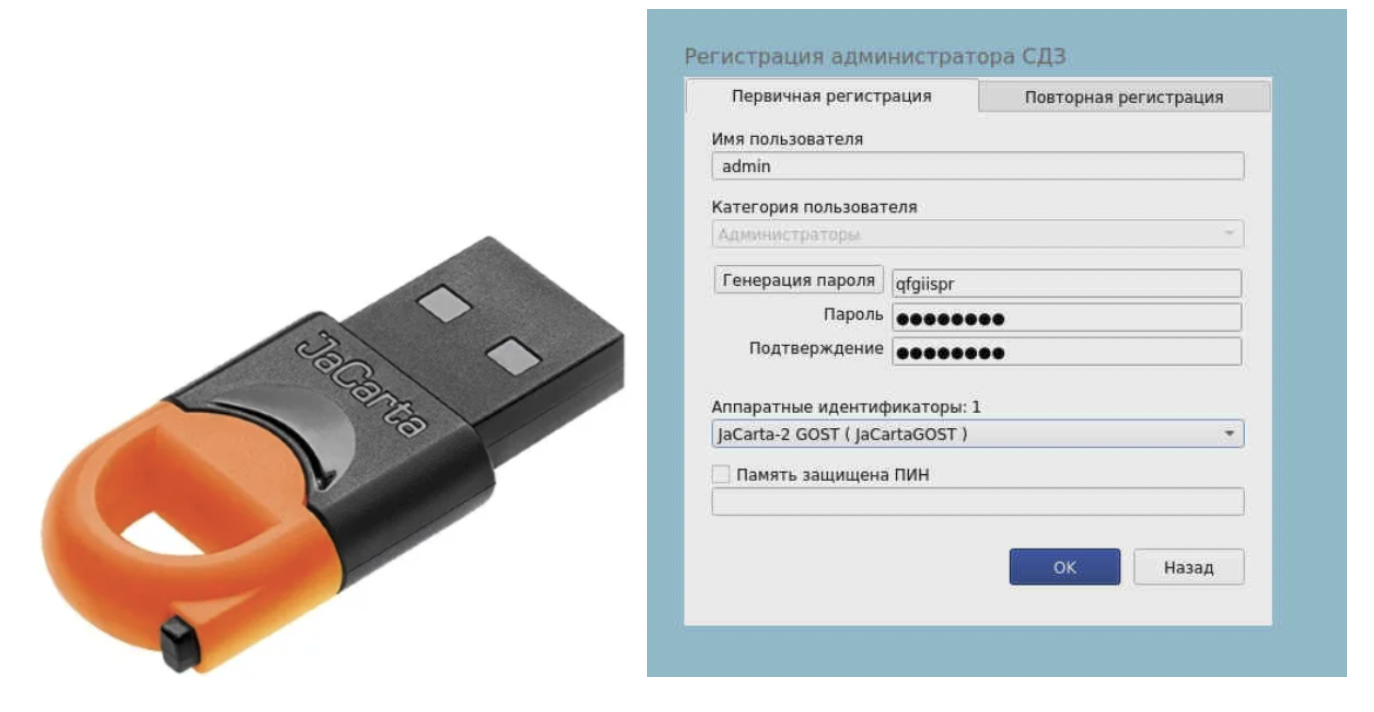

Dallas Lock позволяет использовать двухфакторную аппаратную аутентификацию с популярными электронными и USB-ключами (идентификаторами, токенами). Здесь мы также тестировали два идентификатора, которые оказались совместимы с серверами «Тринити»: USB JaCarta-2 ГОСТ и USB Аладдин Р.Д. JaCarta PKI XL (он же PKI/GOST). Сторожевой таймер в Dallas Lock подключается так же, как в «Соболе». Плюс имеется контроль вскрытия корпуса. Отметим, что разные идентификаторы сертифицированы на разные уровни секретности, поэтому важно внимательно смотреть документацию производителя.

Идентификатор USB JaCarta-2 ГОСТ работает.

JaCarta-2 ГОСТ

Совместим и токенUSB Аладдин Р.Д. JaCarta PKI (XL).

JaCarta PKI

Также нужно подключить датчик вскрытия корпуса и сторожевой таймер к разъёму Reset переходника передней панели.

Исполнение M.2 A-E работает. Для подключения модулей M2 key A/E к разъёму M.2 key M требуется переходник, так же, как у «Соболя». Здесь отметим, что разъём на Reset у неё специфический, поэтому переходник сделать сложнее.

Совместимость 2: серверы «Тринити» линейки M7 + СДЗ Dallas Lock, Соболь-4, SafeNode System Loader

Эта линейка серверов применяется в АСУ всех уровней, системах обработки данных, сетях ЭВМ, вычислительных центрах. Используется автономно и в составе комплексов. Серверы предназначены для организации систем управления, хранения и обработки информации. Собраны на базе процессора Intel Xeon Scalable Gen3.

Trinity ER225R-M7

Соболь 4

Исполнение M.2 A-E (2014) работает с теми же комментариями, что и в описаниях выше.

Исполнение PCI-e работает. Отличие от предыдущих показателей в том, что здесь для него нужен короткий кронштейн и удлинитель кнопки Reset с шагом 2,54 мм 2-pin M to F.

Также есть нюанс, что во время установки ПО и драйвера при установленной карте Windows падает в синий экран. Поэтому ПО и драйвер надо ставить до карты.

Dallas Lock

Этот вариант виснет при загрузке.

Решение этой проблемы мы не нашли, поэтому пока просто не используем. После появления новой версии BIOS проведём повторное тестирование.

SafeNode System Loader

Это программное средство доверенной загрузки уровня базовой системы ввода-вывода. Установка осуществляется в защищённую область микрокода материнской платы. Есть поддержка UEFI.

Поскольку это решение не аппаратное, а программное, то здесь нельзя просто вставить карточку в плату и пользоваться — необходима интеграция в микрокод материнской платы производителем изделия, то есть нами. Разработчики СДЗ также предоставили нам необходимый программный инструментарий и консультации, чтобы можно было получить нужный образ биоса. Работает.

Преимущества программных СДЗ перед аппаратными заключается в том, что с ними не занимается слот материнской платы, а это крайне актуально в серверах 1U, где этих слотов всегда не хватает.

Функции SafeNode System Loader:

защита BIOS от несанкционированного доступа и модификации;

идентификация пользователей с помощью уникальных учётных записей и паролей;

усиленная аутентификация пользователей с использованием персональных идентификаторов и уникальных PIN-кодов до загрузки ОС.

Поддерживаемые идентификаторы:

JaCarta PKI, ГОСТ (USB-носитель и смарт-карта), JaCarta PKI/ГОСТ, JaCarta-2 ГОСТ (USB-носитель и смарт-карта);

Рутокен ЭЦП, ЭЦП 2.0 (USB-носитель и смарт-карта), Рутокен Lite, 2151, ЭЦП PKI (смарт-карта);

eToken Pro Java;

SafeNet eToken 5100, SafeNet eToken 5105, 5200, 5205.

Резюме

Цель нашей работы заключается в том, чтобы у пользователей не возникало вопросов: совместимо ли, заработает ли? Мы предлагаем серверы с установленными СДЗ и нужными токенами и ключами, чтобы заказчик приобрёл их и сразу пользовался. Причём, пользовался привычными ему средствами доверенной загрузки.

Скоро у «Тринити» появятся новые поколения платформ, с которыми предполагается такая же проверка совместимости — как говорится, ждите следующей серии. Надеемся, этот материал оказался кому-то полезным. Задавайте ваши вопросы в комментариях, пожалуйста.