SIEM-терапия: защититься, импортозаместиться, сэкономить

С недавних пор SIEM-системы «показаны» не только крупному бизнесу, но и субъектам КИИ, и операторам персданных — то есть почти всем. ФСТЭК и другие регуляторы настоятельно рекомендуют вооружаться SIEM, в некоторых отраслях это прямые требования, которые нельзя игнорировать.

Теперь ситуация и вовсе накалилась. С одной стороны, геополитика умножила в разы количество кибератак на российские компании, так что защититься нужно быстро и качественно. С другой, самые популярные SIEM — зарубежные, они уходят с российского рынка. Возникает вопрос: как внедрить SIEM, чтобы успеть надежно вооружиться против хакеров, выполнить требования импортозамещения и не слить на внедрение все бюджеты?

Мы нечасто приходим на Хабр «торговать лицом», но в нынешних условиях считаем нужным рассказать — у нас есть инструмент, который решает эти проблемы. Представляем вам «СёрчИнформ SIEM».

Что такое SIEM*

*смело пролистывайте этот раздел, если хорошо знаете матчасть — здесь мы объясняем азы.

SIEM — Security information and event management

— система сбора, мониторинга и анализа событий безопасности в режиме реального времени. Обычно это софт с классической клиент-серверной архитектурой, где первичный сбор данных осуществляют коннекторы, а анализ и «постановка диагноза», то есть вычленение инцидента, происходит на сервере. Главная задача системы — следить за состоянием IT-инфраструктуры и обнаруживать актуальные и потенциальные угрозы.

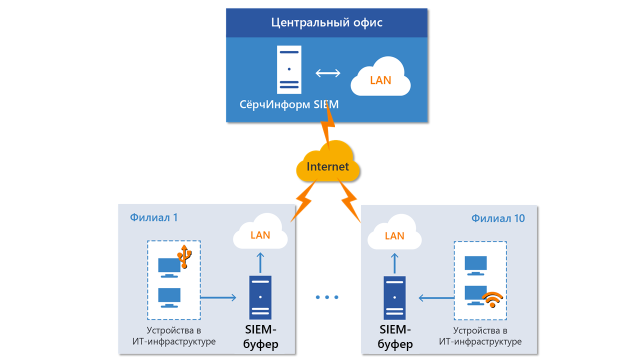

Схема работы «СёрчИнформ SIEM»

Схема работы «СёрчИнформ SIEM»Теперь заглянем «под капот» нашей SIEM и поэтапно рассмотрим, как она все это делает.

1. Сбор «фактуры»

В SIEM сбором данных от железа и ПО занимаются коннекторы. Наша SIEM по всем правилам хорошего тона поддерживает вычитку логов из наиболее популярных средств ИБ, прикладного софта и оборудования, а также распространенные протоколы передачи данных: SNMP, NetFlow и т.д.

Сейчас у нас больше 30 предустановленных коннекторов для интеграции с различными элементами IT-инфраструктуры (полный перечень — под катом). Список постоянно расширяется.

Список коннекторов

1C Connector для чтения событий журналов регистрации 1C.

1С TechlogConnector для сбора технологических журналов 1C.

ADMonitoringConnector, чтобы отслеживать изменения атрибутов и объектов Active Directory.

AzureConnector для чтения логов серверов Microsoft Azure SQL, чтобы полноценно контролировать облачную инфраструктуру.

CheckPointConnector для сбора событий межсетевого экрана Check Point.

CiscoConnector для контроля сетевых устройств Cisco.

DeviceConnector, чтобы вычитывать базу данных DeviceController с информацией о файлах, которые пользователи копируют на съемные устройства или запускают с них.

DHCPConnector, который по скриптам PowerShell подключается к DHCP-серверам и собирает оттуда события безопасности.

DominoConnector для вычитки логов почтового сервера IBM Domino.

DrWebConnector для подключения к базам данных антивируса Dr.Web и чтения их записей.

ESETConnector, чтобы собирать события антивируса ESET.

ExchangeConnector обеспечивает чтение логов почтового сервера Exchange.

FileConnector для интеграции с БД FileAuditor, в которой регистрируется вся файловая активность пользователей.

FortigateConnector передает в SIEM события устройств комплексной сетевой безопасности FortiGate.

GPOConnector, который отслеживает изменения в настройках объектов групповых политик.

KavEventConnector, чтобы получать данные из БД решений Kaspersky.

LinuxConnector для контроля событий ОС Linux, веб-сервера Apache, почтового сервера Postfix и FTP-сервера Very Secure FTP Daemon.

McafeeConnector, который получает данные из БД McAfee.

NetFlowConnector, который регистрирует данные о сетевом трафике по протоколу NetFlow от различных сетевых устройств.

OracleConnector, чтобы вычитывать таблицы БД и логов Oracle Listener.

PaloAltoConnector для фиксации событий межсетевого экрана Palo Alto.

PostgreSqlConnector, чтобы читать SQL-запросы PostgreSQL.

ProgramConnector, который собирает информацию об активности пользователей за ПК, подключаясь к базам данных ProgramController.

RedCheckConnector подключается к базам данных сканера безопасности RedCheck.

RusGuardConnector помогает контролировать события, регистрируемые СКУД RusGuard.

SIDLPConnector обеспечивает интеграцию с DLP-системой «СёрчИнформ КИБ» и получает данные об инцидентах внутренней безопасности (утечках, мошенничестве и т.д.).

SNMPTrapConnector собирает trap-события о состоянии различных сетевых устройств и ПО (ОС, рабочих станций, принтеров, роутеров, коммутаторов, IP-видеокамер, видеосерверов и др.) по протоколу SNMP.

SqlAuditConnector, который получает SQL-запросы Microsoft SQL из журналов Windows «Приложения».

SymantecConnector для вычитки БД Symantec EPM.

SyslogConnector, который собирает события Syslog.

VMwareConnector, чтобы читать данные VMware ESXi.

WinEventConnector, который отвечает за анализ журнала Windows Event Log, контроллеров доменов и серверов Windows, а также сведений об учётных записях по протоколу LDAP.

CustomConnector — киллер-фича, обеспечивает сбор данных из любых недостающих источников, которые администратор может подключить простым скриптом PowerShell.

В зависимости от того, как устроены источники, сбор данных может происходить по трем сценариям: или через прямое подключение к источнику, или с самостоятельной отправкой данных от источника к серверу, ну, или через агента (если источник поддерживает агентский режим работы). Это обеспечивает гибкость SIEM-системы — ее легко адаптировать под любую инфраструктуру.

При этом в любой SIEM есть парадокс: коннекторов не бывает достаточно. Какой бы большой охват источников ни предусмотрел вендор, «в поле» систему приходится «допиливать» с учетом индивидуальных особенностей инфраструктуры заказчика.

Вот, как у нас это устроено.

В «СёрчИнформ SIEM» можно подключить устройства, для которых нет специальных коннекторов, как минимум через протоколы event log, syslog и SNMP. А CustomConnector снимает вопросы вроде «как передать логи самописного конфига на 1С» (тут и техподдержка не дремлет и готова донастроить или даже дописать недостающий функционал).

Для географически распределенных или бурно растущих компаний предусмотрен специальный вариант конфигурации, чтобы контролировать филиальные сети: коннекторы передают трафик не в «головной» сервер, а на агенты-буферы, расположенные локально. Агенты нормализуют события, анализируют их на предмет инцидентов и передают на сервер уже готовую «фактуру». Так снижается нагрузка на сеть и повышается быстродействие системы: ИБ-аналитик в головном офисе видит самые важные «хайлайты» из событий в филиале и может сразу начать расследование или купировать опасную ситуацию.

Схема работы «СёрчИнформ SIEM» в распределенной инфраструктуре

Схема работы «СёрчИнформ SIEM» в распределенной инфраструктуре

2. Обнаружение проблем

С коннекторами разобрались. Дальше идут «надстройки»: насколько широко смотрит, насколько глубоко копает SIEM, то есть насколько продвинутая в системе аналитика.

С подключением каждого нового источника в систему валится огромное количество событий. Чтобы найти среди них опасные, существуют правила корреляции. Для каждого коннектора в системе по нескольку таких правил. Например, для оборудования Cisco регистрируются в качестве событий безопасности входы под встроенной учетной записью или с повышенными привилегиями, ошибки маршрутизации и т.д. Для Active Directory — десятки ситуаций, от подбора пароля до временного изменения пользовательских прав.

По сути, правила — это заданные в программе описания инцидентов: если событие обладает такими-то характеристиками, скорее всего, у вас проблемы. «СёрчИнформ SIEM» описывает инциденты очень подробно: одно событие в зависимости от типа включает от 9 до более чем 60 характеристик. Мы изначально настроили нормализацию инцидентов для всех коннекторов под требования безопасности, так что администратору не придется самостоятельно определять важность того или иного поля для события.

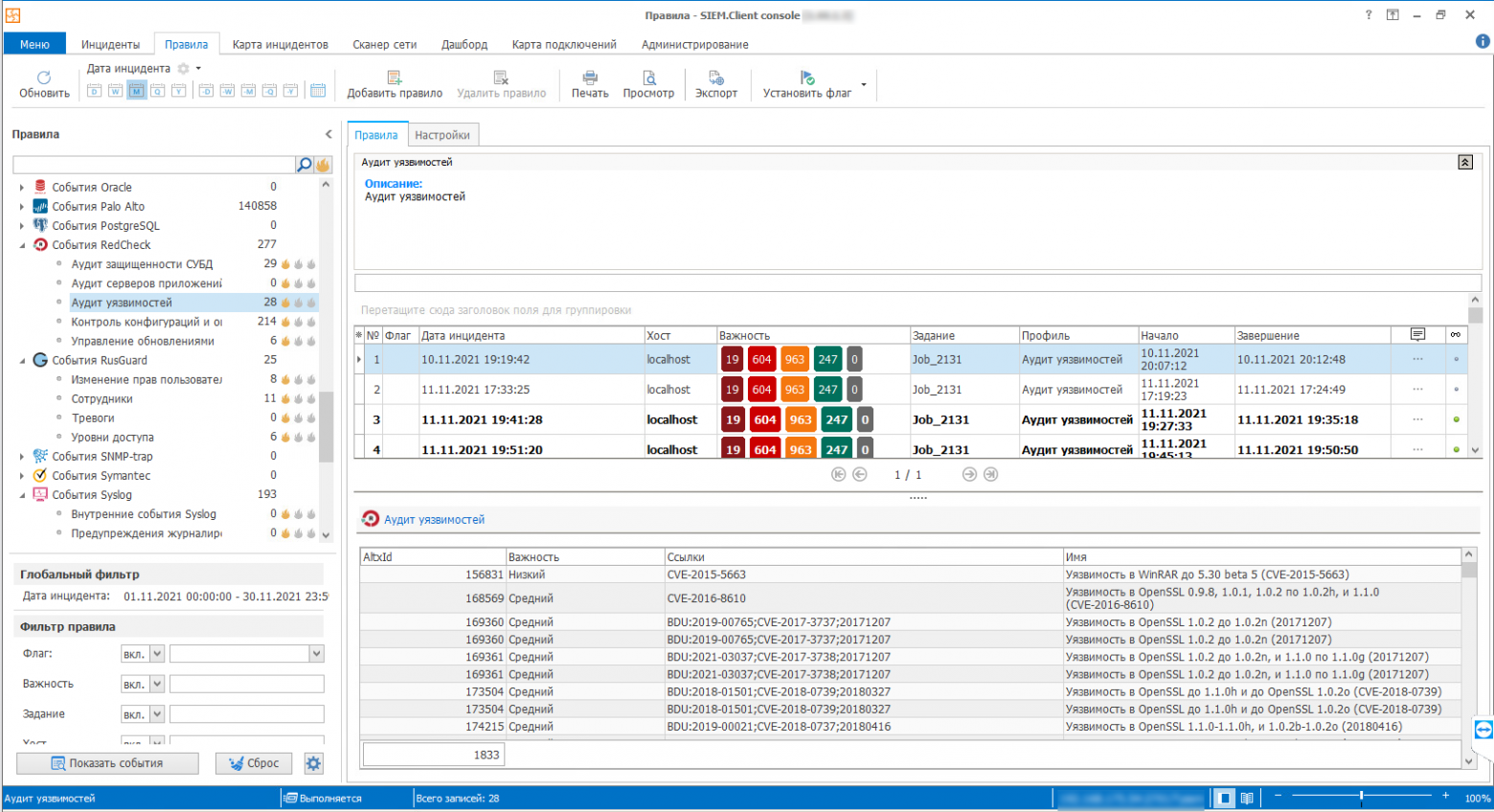

Работа на вкладке «Правила»

Работа на вкладке «Правила»

Правила для каждого источника учитывают опыт и задачи компаний из всех областей бизнеса и отраслей экономики, для которых типично использование такого «железа» и ПО. Всего в нашей системе по умолчанию более 300 готовых правил корреляции. Это база, и если их не хватит, на их основе можно создать любое количество новых.

Обычно это проблема: чтобы создать алгоритм корреляции событий, которые в совокупности дают угрозу, нужно как свои пять пальцев знать все «тревожные сигналы», которые только может подать источник. А потом еще и залезть в код SIEM и прописать все их комбинации на языке программирования. Мы опрашивали активных юзеров SIEM в нашем Telegram-канале — каждый пятый назвал написание правил главной «головной болью» при работе с системой, а четверть пожаловалась на отсутствие квалифицированных кадров, чтобы это делать. Это не просто проблема кастомизации, которая снижает эффективность SIEM — ее решение обычно знатно бьет по карману, потому что удорожает владение системой как минимум на зарплату профильных спецов.

В «СёрчИнформ SIEM» ничего кодить не нужно. Встроенный редактор правил реализован в графическом интерфейсе, недавно мы как раз его обновили. Кроме того, добавили конструктор регулярных выражений: в нем удобнее создавать запросы благодаря готовым элементам формулы, подсказкам и проверочному режиму.

Редактор регулярных выражений

Редактор регулярных выражений

Простые правила корреляции предназначены для выявления самых распространенных, однозначно угрожающих ситуаций. Но бывают случаи, когда по сырым «вводным» непонятно, есть угроза или нет.

Например, создание новой учетной записи Windows — вроде бы рядовое событие, но если от имени этой учетки в течение часа после создания запускается бэкап основной рабочей базы данных — это как минимум странно. Чтобы наверняка выяснить, представляет ли инцидент опасность, необходимо изучать контекст — какие еще события происходили в системе в это время и как они связаны с исходным.

Здесь вступает кросс-корреляция: инструмент, чтобы находить закономерности между алертами от разных коннекторов.

В «СёрчИнформ SIEM» создать правило кросс-корреляции очень просто: нужно выбрать нужные значения из списка источников (коннекторов), событий (идентификаторов) и атрибутов. Можно указать до 3 источников и типов событий для них, а также дополнительно подключить фильтрацию по пользователю и его роли, устройству, IP-адресу и другим признакам. Кроме того, потребуется задать объединяющие условия: например, чтобы сообщения о событиях поступали с одного ПК или от одной учетной записи. И задать временные рамки: события будут считаться взаимосвязанными, если произойдут одно за другим в течение определенного периода.

Таким образом, сервис работает по принципу «A + B = alert» (или «A — B = alert», конструктор поддерживает логические операторы «И» и «НЕ»). Если все заданные условия выполняются, фиксируется инцидент.

И подчеркнем: даже сложные правила кросс-корреляции у нас можно «накликать мышкой» в графическом интерфейсе. Никакого кодинга, вообще.

Графический конструктор правил кросс-корреляции

Графический конструктор правил кросс-корреляции

3. Работа руками, или прикладной функционал

Корреляция и кросс-корреляция — основные инструменты SIEM, чтобы обнаруживать инциденты. Но что с ними делать дальше? Один из важных нюансов при выборе системы — то, как с собранной фактурой можно работать и насколько это удобно.

Простота эксплуатации важна хотя бы потому, что только в 10% компаний с SIEM работают специально обученные люди, чаще администрирование системы — это допнагрузка для сисадмина или ИБшника, у которых еще по сто параллельных задач. В системе должны быть понятные инструменты, чтобы решать прикладные задачи, в идеале — реализованные так, чтобы достичь цели в пару кликов и наглядно показать результат.

У нас все устроено так.

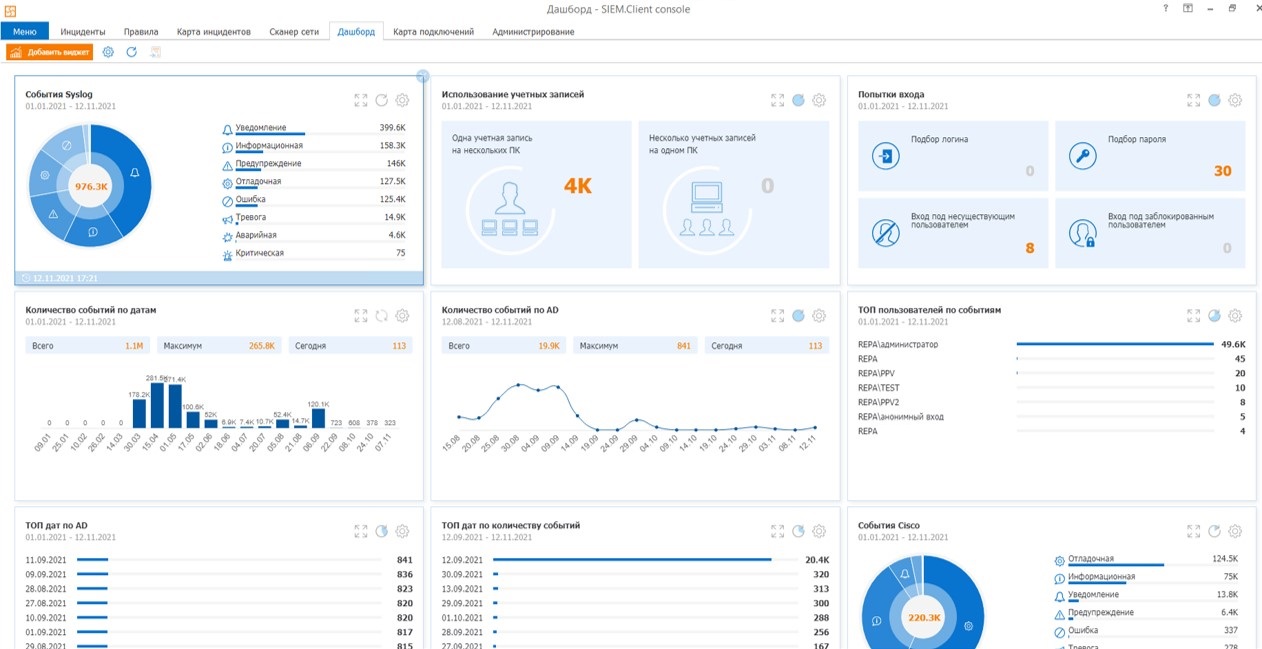

Главный экран консоли — это дашборд с виджетами, которые показывают самую важную информацию: статистику инцидентов, трафик событий по коннекторам или пользователям, флаги правил для наиболее критичных коннекторов и т.п. Всего в системе 12 шаблонов, их можно тонко настроить «под себя»: выбрать отчетный период, частоту обновлений, источник данных, коннекторы/правила и/или пользователей, по которым система отобразит сводку, а также вид графического представления (круговая диаграмма, график, гистограмма и т.п.).

К тому же недавно мы реализовали много приятных сердцу мелочей: например, добавили экспорт событий по расписанию, алерты в мессенджеры (об этом ниже) и понятные уведомления об изменении статуса служб SIEM, чтоб следить за стабильностью системы. Во всех вкладках консоли стало больше фильтров, группировки по любым параметрам, возможности экспорта данных и отправки на печать. А просматривать основную статистику и приоритетные события теперь можно онлайн через веб-интерфейс.

Дашборд с настраиваемыми виджетами

Дашборд с настраиваемыми виджетами

За инвентаризацию инфраструктуры отвечает сканер сети, который показывает все подключенные узлы: компьютеры, роутеры, свитчи, принтеры и прочее оборудование. Сканер помогает обнаружить открытые порты и отследить попытки несанкционированного подключения новых устройств.

Сканер сети в «СёрчИнформ SIEM»

Сканер сети в «СёрчИнформ SIEM»

Недавно мы «прикрутили» к нему новый функционал — сканер уязвимостей для обнаруженных портов. Отчет доступен по клику по номеру порта. Он показывает список уязвимостей, актуальных для данного ПО или устройства, благодаря данным из vulnerability-баз.

Так выглядит встроенный отчет о найденных уязвимостях

Так выглядит встроенный отчет о найденных уязвимостях

Еще есть карта подключений: она показывает, за какими ПК авторизованы какие пользователи. Плюс к этому карта отражает поведение объектов в IT-инфраструктуре: связи с другими узлами сети, тип и статус подключений — интерактивный, сетевой и др., и их подробный анализ — всех сразу или точечно по пользователям/ПК.

Карта подключений

Карта подключений

Чтобы составить общую картину, где, когда и сколько инцидентов ИБ произошло за заданный период, в «СёрчИнформ SIEM» есть карта инцидентов. Она отображает все ПК и пользователей в системе и «подсвечивает» проблемные точки: например, если отфильтровать компьютеры, по которым за день было больше 10 000 событий.

Карта инцидентов

Карта инцидентов

Еще один вариант такого мониторинга — вкладка «Инциденты». Там события рассортированы по правилам за выбранный период (сегодня, вчера, неделю назад и т.д.). Для каждого правила отображается число непросмотренных инцидентов, которые требуют реакции, а также их общее количество.

Вкладка «Инциденты»

Вкладка «Инциденты»

Мы предусмотрели три вида уведомлений о новых инцидентах: это пуши в консоли, email или срочные алерты в Telegram. ИБ-специалист сразу видит необходимые вводные — что случилось, где и насколько это серьезно.

А для углубленных расследований в той же вкладке «Инциденты» реализована возможность «провалиться» в любое подозрительное событие. По клику на плитку с правилом открывается таблица инцидентов с базовым описанием, по клику на инцидент — все его подробности.

Ну и, конечно, у нас есть инцидент-менеджмент — мастхэв в любых ИБ-решениях. Мы постарались упростить для администраторов процесс расследований, создав внутри «СёрчИнформ SIEM» этакий аналог Jira для ИБ-отдела. Наш таск-менеджер позволяет объединять разные инциденты в одно расследование, назначать ответственных сотрудников службы ИБ, присваивать статусы хода расследования, добавлять комментарии и подводить итоги. Удобно, что «логику» инцидента можно тут же преобразовать в правило кросс-корреляции, а итоги каждого расследования — выгрузить в отчет или отправить на печать.

Таск-менеджер в «СёрчИнформ SIEM»

Таск-менеджер в «СёрчИнформ SIEM»

Для компаний, которые связаны требованиями ФЗ-187 и другой регуляторикой, предусмотрена передача результатов расследований и аудитов безопасности в ГосСОПКА. Если это неактуально (что вряд ли, учитывая последние нововведения), можно просто слать инциденты в SOC-систему R-Vision.

4. Решаемые задачи. Иначе зачем это все?

Прямо сейчас главная задача, которая объединяет всех заказчиков SIEM — это импортозамещение. Уже с апреля нельзя закупать иностранный софт без специального согласования, а в недалеком будущем — в 2025 году — в госструктурах и на объектах КИИ нельзя будет даже пользоваться уже внедренными зарубежными решениями. Но переход на отечественное — необязательно неприятность. Недаром даже до начала кризиса российские SIEM занимали добрых 40% рынка. Приятно, что и мы в этом числе.

Кроме формальных требований есть абсолютно практические. Это базовые группы задач — инвентаризация, аудит безопасности инфраструктуры и умение находить типовые угрозы. «СёрчИнформ SIEM» выполняет их все и успешно отслеживает насущные риски. Как минимум:

Подбор паролей.

Изменение конфигураций и настроек.

Попытки нелегитимного доступа к сети или ее сегментам.

Взломы, DDoS- и другие кибератаки.

Вирусные заражения и эпидемии.

Сбои и ошибки в работе ПО, перегрев оборудования и т.д.

Система позволяет контролировать и специфические источники (самописное ПО, АСУТП и т.д.), и риски, связанные с попытками преднамеренно или непреднамеренно нарушить работу IT-инфраструктуры. Нам, конечно, явно есть, куда расти. И мы постоянно над этим работаем. При этом сознательно не перенасыщаем SIEM «тяжелым» функционалом, что позволяет сохранить для работы системы низкие аппаратные требования (для небольшой компании на 100–200 сетевых узлов развернуть и эксплуатировать сервер «СёрчИнформ SIEM» можно на конфигурации, соответствующей средней руки автоматизированному рабочему месту). А это значит, в результате ниже стоимость владения — важный аргумент на пороге экономического кризиса.

5. Неочевидное, но важное преимущество

Когда мы разрабатывали свою SIEM, мы с самого начала делали ее «коробочной». Цель была, чтобы заказчик видел эффект сразу после установки, подключив источники по готовым коннекторам и правила корреляции из предустановленной базы. Поэтому сразу вкладывались в скорость развертывания. Установка сводится к распаковке дистрибутивов и нескольким нажатиям на кнопку «Далее», так что с ней справится даже новичок, который видит такой софт впервые. Аналогично происходит и установка обновлений.

В настройке системы тоже нет сложностей. В большинстве случаев администратору нужно указать всего несколько параметров: служебную учетную запись, электронный ящик, адрес сервера, номер порта. В результате система оказывается готова к «бою» в первый же день. Не шутка: у нас есть кейсы, когда внедрение занимало всего 6 часов. Это тот случай, когда «семерых одним ударом»: и защититься, и импортозаместиться, и выполнить нормативы в минимальный срок. Ведь в нынешней ситуации, когда количество угроз растет по экспоненте, ждать недели и месяцы до старта работы (а это, судя по нашим опросам, средний срок развертывания SIEM) — непозволительная роскошь.

Итого: почему «СёрчИнформ SIEM»

Если коротко резюмировать, то внедрение «СёрчИнформ SIEM» в нынешних околокризисных условиях способно закрыть сразу несколько «болей» заказчика.

Решение отечественное — это соответствует требованиям регуляторов и нивелирует риск, что система внезапно «отвалится» из-за санкций. «СёрчИнформ SIEM» базируется на опенсорсной (а оттого независимой) MongoDB.

Прозрачно лицензируется. Мы пробовали по-разному и остановились на лицензировании по хостам. Сразу понятно, в какую сумму встанет первичное развертывание и докупка лицензий для масштабирования. Это безопаснее, чем высчитывать EPS (пиковые объемы трафика), а потом потерять данные или «попасть» на серьезную доплату, если лимит будет превышен.

Разворачивается быстро. Почти мгновенный старт без остановки бизнес-процессов и конфликтов с IT-инфраструктурой, плюс экономия трудочасов на настройку позволяют раньше получить защиту.

Работает «из коробки». В любом случае систему придется кастомизировать, сужать задачи и отсеивать ложные сработки. Но когда нет времени ждать, нужна база, которая будет отрабатывать на полную в первый «установочный» период — и у нас она есть.

Вендор — отзывчивый. Мы готовы помочь на всех этапах внедрения, настройки, кастомизации системы, эксплуатации, даже расследования и реагирования на инциденты. Это экономит заказчику кучу сил — и денег, потому что мы не берем доплату за донастройку и обучаем работе с системой в рамках стандартного пакета ТП.

Пилот — «боевой». Мы за то, чтобы уже на тесте заказчик получил первые результаты. Кроме того, призываем сразу нагружать систему на максимум, то есть запускать не на демостенде и не в изолированном сегменте сети, а сразу на всей инфраструктуре. Так вы еще до покупки оцените работоспособность, надежность и возможности системы. Это тоже экономит время на принятие решения — сразу видно, подходит система вам или нет, — и оберегает от неприятных сюрпризов, когда что-то «отвалится» на реальных задачах.

P.S. Если проблема замещения SIEM для вас актуальна, и вы прочитали этот текст не из праздного любопытства, то у нас для вас предложение: до 1 июля мы выгодно меняем иностранные SIEM на нашу. За лицензии платить не нужно, только за год ТП. Попробуйте.