Security Week 46: Разносторонний Java-баг, жизнь криптолокеров, 17 заплаток Adobe Flash

В новом эпизоде нашего сериала:

В новом эпизоде нашего сериала:

— Серьезная уязвимость в библиотеке Apache Commons Collections ставит под удар основанные на Java сервисы сразу нескольких компаний, такие как Oracle WebLogic и IBM WebSphere. Как и любую другую уязвимость в распространенных и широко используемых библиотеках, эту патчат под разговоры на повышенных тонах о том, что делать и кто виноват. Вообще-то уязвимость обнаружили еще в январе, но так как для нее не было придумано крутого названия и не был нарисован логотип, никто не обратил внимания.

— Cryptowall — троян-шифровальщик, признанный недавно самым прибыльным представителем семейства, меняет поведение. Теперь, помимо шифрования содержимого, под раздачу попали и имена файлов, что оставляет еще меньше (хотя и так было мало) шансов на расшифровку данных без выкупа. Распространяется, в том числе, с помощью достаточно очевидных зараженных вложений в электронные письма.

— Flash опять латают, уязвимости опять серьезные. Продолжаем рубрику «критически важная скукота».

Котики в комплект не входят. Правила: каждую неделю редакция новостного сайта Threatpost выбирает три наиболее значимых новости, к которым я добавляю расширенный и беспощадный комментарий. Все эпизоды сериала можно найти по тегу.

Уязвимость в Apache Commons Collections или как индустрия 9 месяцев не могла увидеть серьезный баг в распространенной библиотеке

Новость. Исходный код патча с комментариями. Advisory Oracle. Презентация январского исследования. Исследование авторов Proof of Concept.

Обнаруженная в Apache Commons Collections уязвимость во многом похожа на обнаруженную ранее уязвимость в Bash. Здесь мы тоже имеем уязвимость в свободном ПО, которое используется во многих проектах, и соответственно ставит их под удар. Главным отличием этой истории от Shellshock является тот факт, что детали уязвимости раскрыли еще в январе этого года, но только 9 месяцев спустя до разработчиков ПО, использующего библиотеку, дошло, что проблема серьезная и касается их непосредственно. Впрочем, если рассказывать историю по порядку, то начать нужно с сериализации.

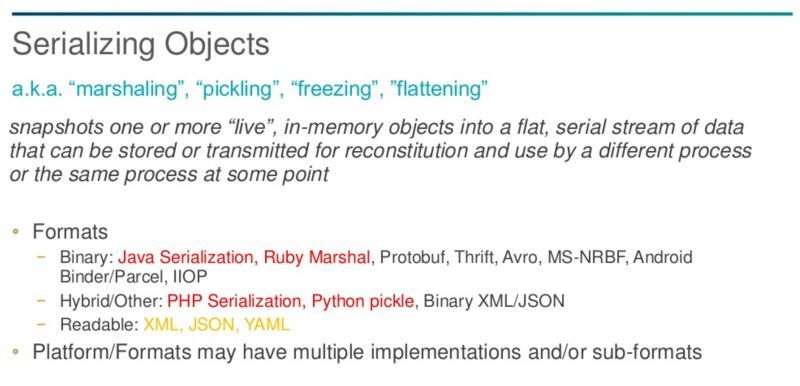

Сериализация — это довольно простая концепция в программировании. У нас есть какой-то объект (например, находящийся в оперативной памяти), и его нужно передать кому-то — например, другому процессу или на другую машину или еще как-то. Для этого состояние объекта надо сохранить так, чтобы была возможность точно воссоздать его позже — то есть последовательно считать его с начала до конца, отсюда и название. Методов считывания и воссоздания (в «Криптономиконе» это называли «закапывание» и «выкапывание») существует великое множество.

В январе этого года исследователи Гэбриел Лоуренс и Крис Фрохофф из компании Qualcomm выступили на конференции AppSecCali 2015 с результатами интересного исследования. Основная, по их мнению, проблема сериализации заключается в том, что разработчики доверяют этому процессу (точнее тому, как оно реализовано в их средстве разработки или какой-либо программной среде обитания) несколько больше, чем нужно. Это, в свою очередь, приводит к такой потенциальной беде, когда сериализации подвергаются данные от пользователя, а в процессе де-сериализации из них получается вполне такой произвольный исполняемый код. Получается уязвимость remote code execution.

Особенности процессов сериализации и де-сериализации исследователи показали на примере языка программирования PHP, а затем перешли к примерам, позволяющим запустить произвольный код — например в Ruby и в Java. Но хотя исследователи четко дали понять, что проблема есть, и серьезная, их работа была скорее теоретического плана. Возможно поэтому на нее не обратили внимания, до конца прошлой недели, когда исследователи Стивен Брин и Джастин Кеннеди из NTT Com Security показали работающий proof of concept атаки с использованием де-сериализации на библиотеку Apache Commons Collections. Их работа была основана как раз на том январском исследовании.

И тут-то все осознали! Библиотека Apache основана на Java Development Kit — тоже открытом (с 2008 года) средстве разработки. Внезапно (тм) выяснилось, что она активно используется в огромном количестве основанных на Java продуктов и сервисов, включая, например, IBM WebSphere, Oracle WebLogic, Red Hat JBoss, Jenkins и OpenNMS. И да, все они подвержены атаке подобного типа. Авторам proof of concept немедленно поставили на вид — что ж вы мол нас не предупредили? На что они отвечают, что больше 9 месяцев о возможности такой атаки было известно, и никто даже не почесался.

В общем, опять не договорились. Оценить реальные последствия теоретического исследования действительно нелегко, но с взаимодействием между экспертами по безопасности и IT-индустрией в целом надо что-то делать. В данном случае диалог между Исследователями и Индустрией выглядел примерно так:

Исследователи: В некоторых случаях процесс де-сериализации может быть использован для атаки, разработчики ему доверяют по умолчанию.

Индустрия:

Исследователи: В том числе подвержена Java, которая используется много где, и как-то это все выглядит не очень безопасно.

Индустрия:

Исследователи: Алло! Сколько можно повторять, что вас могут взломать, перехватить контроль над сервером и украсть вообще все!

Индустрия:

Так и живем.

Троян-шифровальщик Cryptowall теперь шифрует и имена файлов тоже

Новость. Новость про шифровальщик-неудачник для Linux. Сервис «Лаборатории» по расшифровке данных, зашифрованных крипторами CoinVault и Bitcryptor.

Почти каждая новость про трояны-шифровальщики на Threatpost обречена на популярность: за темой следят, потому что тема важная. По нашим данным, 45% компаний воспринимают угрозу потери данных в результате атаки такого типа очень серьезно. За последнее время новостей про криптолокеры было немало, пройдемся по основным.

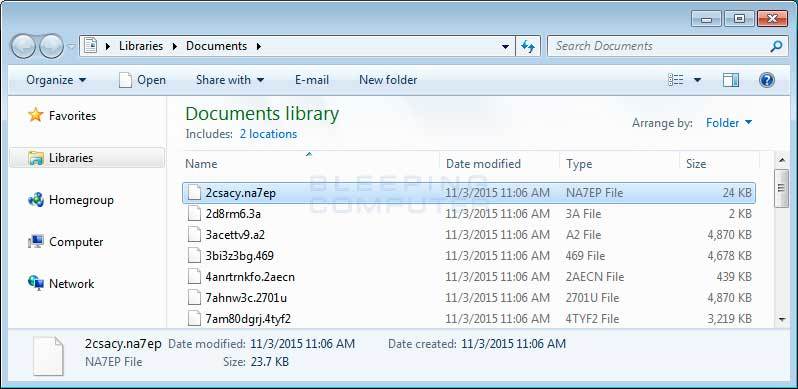

Обновление шифровальщика Cryptowall еще раз дает понять, что крипто-атаку, как пожар, проще предотвратить. Исследователи компании Bleeping Computer обнаружили новый вариант криптотрояна, который шифрует не только данные файлов, но и их имена. Вроде бы простое нововведение, но оно закрывает и так небольшое количество лазеек, позволяющих восстановить хоть какие-то данные без оплаты выкупа. И, конечно, добавляет фрустрации, ведь ваши файлы после атаки будут выглядеть так:

Скриншот из исследования Bleeping Computer.

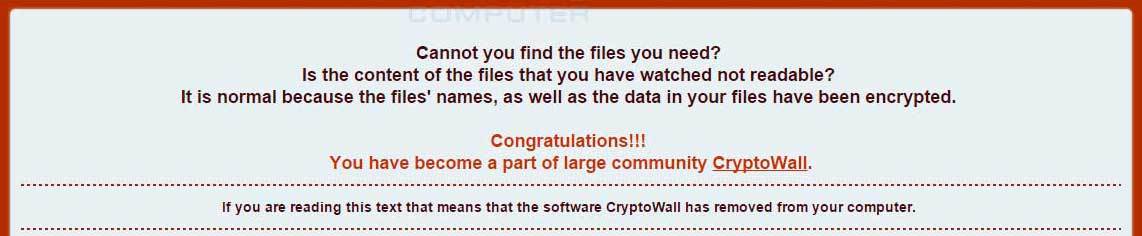

С технической точки зрения это конечно не прорыв в технологиях зловредоводства. Но создатели Cryptowall на технологиях и не зарабатывают. Они зарабатывают на правильно построенном бизнесе, или, точнее, на хорошей организации преступного сообщества. Cryptowall считается одним из самых прибыльных шифровальщиков, нанесшим ущерб компаниям на более чем 300 миллионов долларов. А на такой размах требуется не только качественная малварь, но и расширенная сеть сбыта (например с помощью эксплойт-китов). А еще маркетинг:

Нет, вы это видели? Добро пожаловать во всемирное сообщество жертв Cryptowall. Дальше там пишут, что у шифровальщика чуть ли не образовательные цели — они несут добро и свет в массы. Ну-ну. По уровню ненависти пользователей и бизнеса криптолокеры находятся наравне с онлайновым фродом, и заслуженно.

Впрочем, не всем так везет. Обнаруженный компанией Dr.Web троян-шифровальщик Linux.Encoder.1 (в нашей классификации — Ransom.Linux.Cryptor и Trojan-Ransom.FreeBSD.Cryptor) — не первая попытка распространить знакомую схему вымогательства в мир опенсорса, но уж точно самая неудачная. Во-первых, никаких эксплойтов и хитрых методов атаки замечено не было. Во-вторых, через пару дней эксперты компании BitDefender обнаружили, что фарш таки можно провернуть назад: троянец использовал системное время и дату для генерации ключей, а это не самый лучший способ шифрования.

В Adobe Flash закрыли 17 уязвимостей, из них 15 опасных

Новость. Advisory Adobe.

По темпам закрытия дыр в Flash и Reader/Acrobat компания Adobe скоро может взять планку в 100 уязвимостей за квартал. В октябре закрыли 69 штук, потом еще три, но из них одна была очень серьезной, а вчера вышел патч, закрывающий еще 17 дыр. Из них 15 относятся к типу уязвимостей при работе с памятью (use-after-free), и еще одна — к типу object type confusion. Последний, 17-й баг обходит систему защиты Adobe и также приводит к выполнению произвольного кода.

Adobe, конечно, молодцы, но такие частые и обильные патчи несколько усложняют процесс поддержания Flash в актуальном состоянии даже для пользователя, не говоря уж о компаниях. Помимо собственных патчей, Adobe подготовила обновленную версию модуля Flash для Internet Explorer и браузера Edge, а этот апдейт уже был включен в традиционный набор фиксов Patch Tuesday компании Microsoft. Между тем, создатели и распространители эксплойт-паков строят свой бизнес на уязвимостях в Flash почти целиком.

Что еще произошло:

Разработчики Google Chrome больше не будут поддерживать Windows XP и Vista, а также Mac OS X до версии 10.8.

Удостоверяющий центр (CA) компании Comodo выпустил сертификаты, нарушающие базовые правила безопасности для таковых: в них были прописаны имена внутренних серверов (например, help и mailarchive). Так как админы в разных компаниях называют внутренние ресурсы без фантазии, такие строки теоретически открывают возможность MiTM-атак и вообще позволяют использовать сертификаты не там, где изначально предполагалось.

Древности:

Древности:

«Shadow-723»

Нерезидентный очень опасный вирус. Сканирует каталоги текущего диска и стандартно поражает обнаруженные в них .COM-файлы. В июле пытается отформатировать диски А: и С:, а затем издает (при помощи динамика) звук погибающего винчестера (Т-Р-Р-Р-р-р-рррр…).

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 82.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.