Security Week 27: уязвимости в инсулиновых помпах

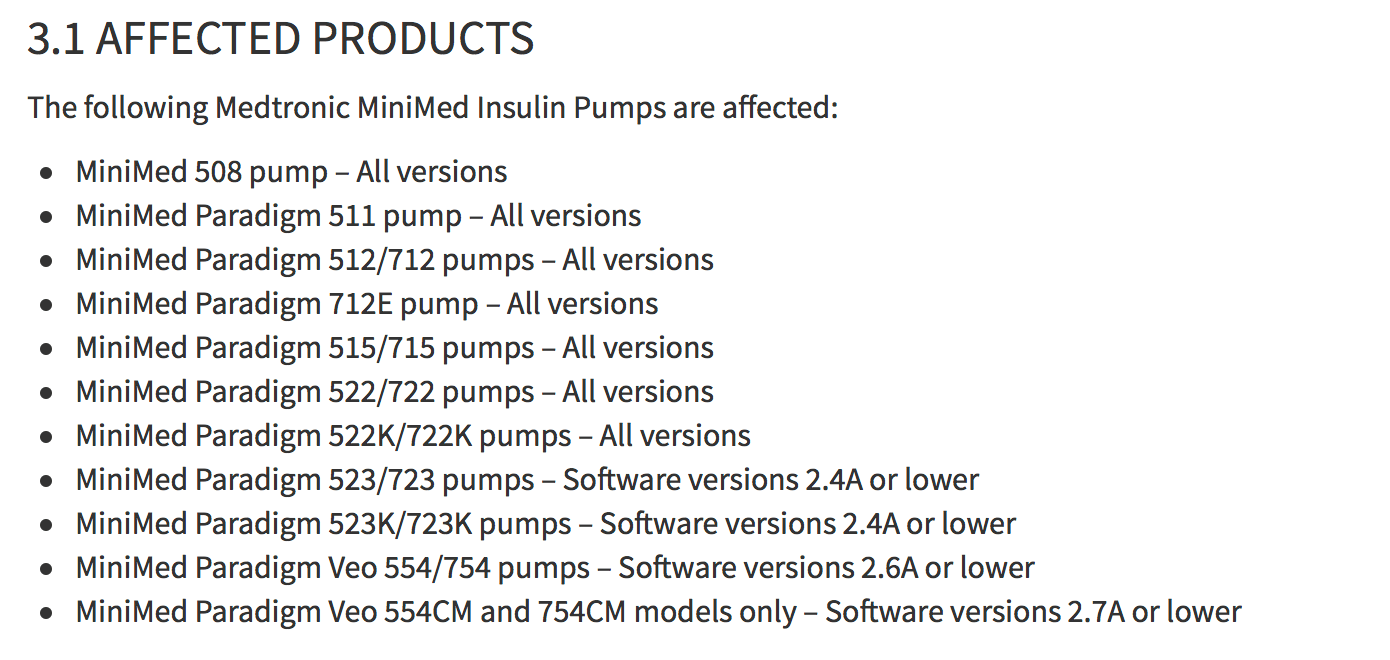

На прошлой неделе американское управление по надзору за качеством продуктов и медикаментов (FDA) распространило предупреждение для пользователей инсулиновых помп компании Medtronic MiniMed (новость, список уязвимых устройств на сайте FDA). Производитель запустил программу замены помп на безопасные модели: в семи устройствах из 11 проблему невозможно решить обновлением софта.

На прошлой неделе американское управление по надзору за качеством продуктов и медикаментов (FDA) распространило предупреждение для пользователей инсулиновых помп компании Medtronic MiniMed (новость, список уязвимых устройств на сайте FDA). Производитель запустил программу замены помп на безопасные модели: в семи устройствах из 11 проблему невозможно решить обновлением софта.

Инсулиновые помпы используются при лечении сахарного диабета и состоят из управляющего устройства, сменного резервуара для инсулина и набора для подкожного введения. Упомянутые в сообщении FDA помпы двух серий (MiniMed 508 и MiniMed Paradigm) имеют возможность беспроводного подключения к управляющему устройству, которое в нормальных условиях используется лечащим врачом или самим пациентом для изменения параметров работы. Как выяснилось, перехватить управление может кто угодно, достаточно находиться в пределах зоны действия радиопередатчика. Подобные уязвимости обнаруживаются далеко не в первый раз, но впервые проблему пытаются решать координированно и производитель, и государственные службы. Примечательна скорость реакции: между первыми сообщениями исследователей и официальным отзывом прошло 570 дней.

По понятным причинам исследователи, обнаружившие проблему, не раскрывают детали уязвимости, но кое-что можно понять из коротких описаний проблем. В марте прошлого года был разработан proof-of-concept для моделей MiniMed 508 и Paradigm, совпадающих со списком, обнародованным на прошлой неделе FDA. В августе 2018 года по итогам исследования производитель опубликовал предупреждение, но на тот момент проблема оценивалась как менее серьезная. Было найдено два типа уязвимостей: во-первых, передача данных между помпой и беспроводными аксессуарами (например, измерителем уровня глюкозы в крови) проводилась открытым текстом. В данном случае существовал риск утечки приватной информации.

Во-вторых, при взаимодействии с управляющим устройством авторизация, судя по всему, имела место, но комплекс из контроллера и помпы был подвержен так называемой replay attack. Иными словами, можно было воспроизвести последовательность данных, передаваемую контроллером, и вызвать, например, повторное введение инсулина. Тем не менее, по состоянию на середину прошлого года опасность уязвимостей была оценена как «средняя» (4,8 и 5,3 балла по методу CVSS v3), так как атака с повторным воспроизведением была актуальна для функций помпы, выключенных по умолчанию.

Что изменилось за прошедший год? Практически тот же список устройств (на картинке выше) был признан уязвимым не при определенных настройках, а вообще во всех случаях. Этой новой уязвимости (CVE-2019–10964) был присвоен «опасный» рейтинг — 7,3 балла по шкале CVSS, хотя с точки зрения исследователя по безопасности это вполне могла быть «старая» проблема, но с новыми последствиями. Из-за отсутствия корректной системы авторизации устройств, взаимодействующих с помпами Medtronic, возможна не только атака типа replay. Можно передавать на помпу произвольную информацию, менять настройки и в целом контролировать процесс ввода инсулина, вызывая как передозировку, так и недостаток медикамента. Оба варианта могут быть очень опасны для здоровья.

Один из упомянутых в предупреждении FDA аксессуаров — устройство Carelink USB. По сути, это беспроводной адаптер, позволяющий загружать информацию о работе помпы и просматривать ее в фирменном софте на компьютере. Подобные медицинские устройства серьезно облегчают жизнь людей, а беспроводная связь делает их еще удобнее. Но в данном случае требовалось максимально защитить передачу данных: когда речь идет о здоровье, проблему представляет и обычная утечка данных, и тем более — если устройство, призванное улучшить качество жизни, начинает ей угрожать.

Компания Medtronic приводит список советов для тех, кто вынужден пользоваться уязвимой помпой (ввиду недоступности безопасных моделей в регионе или по каким-то другим причинам). Рекомендуется все время держать устройство при себе, ни с кем не делиться его серийным номером (это намекает на простую схему авторизации и/или шифрования по серийному номеру, но судя по цитатам исследователей, для взлома серийник знать не требуется). Также нужно немедленно отменять любые инъекции, не инициированные владельцем, постоянно контролировать уровень глюкозы в крови. Кроме того, устройство CareLink USB рекомендуется отключать от компьютера, когда оно не используется.

Одним словом, удобный медицинский прибор становится чуть менее удобным. По данным производителя, пока не было зафиксировано случаев намеренной эксплуатации уязвимости. Это хорошие новости, но они скорее вызваны отсутствием мотивации для киберпреступников. А что если она появится?

Другой новостью прошлой недели стало обнаружение новой атаки на IoT-устройства с дефолтными паролями (например, роутеры или IP-видеокамеры). Вредоносный скрипт, известный как Silex, уничтожал файловую систему устройств, делая их нерабочими. Судя по всему, для кого-то денежная мотивация не представляла интереса, и устройства (пострадало около 4000) окирпичивались просто из любви к искусству. Потеря интернета и вывод из строя локальной сети — это серьезная проблема, но подобная атака на жизненно важный IoT в медицине куда страшнее.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.