Security Week 2352: обход биометрии во вредоносном ПО для Android

На прошлой неделе был опубликован отчет о свежем банковском троянце для Android, на примере которого можно оценить некоторые приемы по получению полного удаленного контроля над мобильным устройством. Троянская программа Chameleon отслеживается с начала этого года, а в публикации компании ThreatFabric речь идет о недавно обновленном варианте. Это вредоносное ПО распространяется под видом легитимных программ, в тексте речь идет о браузере Google Chrome. Функциональность исходного ПО сохраняется, а вредоносный довесок в итоге нацелен на кражу средств из популярных банковских приложений и криптокошельков. Авторы отчета отмечают распространение Chameleon в Польше, Австралии, Италии и Великобритании.

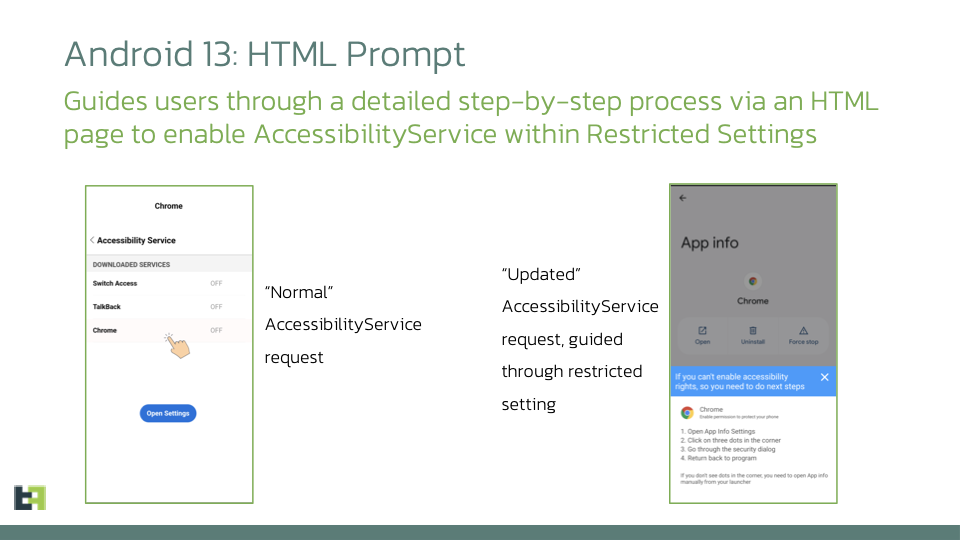

Вредоносные программы для Android уже давно используют так называемые «Специальные возможности» или Accessibility — набор фич, изначально созданный для пользователей с ограниченными возможностями. Эта функциональность обеспечивает, в том числе, полный контроль над смартфоном за счет эмуляции нажатий на экран и жестов. Из-за потенциальной опасности и регулярного абьюза этих функций, начиная с Android 13 введено ограничение доступа к «Специальным возможностям», получившее название Restricted Settings. Для приложений, установленных вручную из APK (а это как раз наш случай), просто так включить «Специальные возможности» нельзя. Свежая функциональность Chameleon направлена на обход этого ограничения.

Обход ограничения достаточно простой: нужно зайти в настройки и снять ограничения Restricted Settings для конкретной программы. Злоумышленники предлагают пользователю подробную инструкцию, как это можно сделать.

Если пользователь справится с этой задачей, атакующие получат почти полный контроль над устройством: вредоносная программа сможет анализировать выводимое на дисплей изображение и управлять телефоном с помощью эмуляции нажатий на экран. Есть еще одна современная фича, которая несколько ограничивает действия киберпреступников даже в таком сценарии: разблокировка телефона с помощью биометрии, например с использованием встроенного сканера отпечатков пальцев. Через функцию из набора «Специальных возможностей» разблокировку по отпечатку можно отключить. Таким образом пользователя вынуждают ввести пин-код или пароль, который перехватывается вредоносной программой. После перехвата злоумышленники могут разблокировать устройство в любой момент.

Авторы отчета, как обычно, рекомендуют не устанавливать программы из источников за пределами официального магазина приложений Play Store. Но даже в случае установки стороннего APK запрос на фичи Accessibility явно должен быть «красным флагом». К сожалению, для обычных пользователей такой запрос вряд ли будет казаться чем-то экстраординарным на фоне прочих, вполне легитимных, вопросов о доступе к файлам, геолокации и прочему.

Что еще произошло

Крайне интересная серия публикаций эксперта «Лаборатории Касперского» Бориса Ларина об уязвимостях в системе работы с логами Windows, известной как Common Log File System. Ранее данные об уязвимости zero-day в CLFS уже публиковались специалистами «Лаборатории». В новой серии статей подробно рассказывается о пяти разных проблемах в этой системе, которые эксплуатировались операторами программ-вымогателей.

Еще одна статья экспертов «Лаборатории Касперского» разбирает вредоносный код для Linux, использующий для коммуникации с командным сервером децентрализованный протокол New Kind of Network (NKN).

В октябре этого года уязвимость нулевого дня в ПО Citrix привела к взлому крупного американского интернет-провайдера Xfinity. По последним данным, результатом взлома стала утечка приватной информации о 35 миллионах клиентов компании.

В браузере Google Chrome закрыта восьмая за этот год уязвимость нулевого дня.

В протоколе SSH обнаружена уязвимость (новость, исследование), которая может приводить к снижению уровня защищенности соединения. Атаку достаточно сложно организовать: потенциальный злоумышленник уже должен находиться в позиции man-in-the-middle, перехватывая трафик между клиентом и сервером. Еще две связанные уязвимости были найдены в SSH-клиенте AsyncSSH. Там дополнительные ошибки могут приводить к тому, что вместо аутентичного сервера жертва подключится к ханипоту атакующего.