Security Week 2311: уязвимости в умных дверных замках Akuvox

9 марта исследователи из компании Claroty опубликовали подробное исследование уязвимостей в умном дверном замке Akuvox E11. В отчете представлены 13 уязвимостей, которые сложно оценивать формальными методами, по шкале опасности. Проще сказать, что лучше такое IoT-устройство не использовать вовсе или хотя бы изолировать его от остальной корпоративной сети. Авторы отчета предложили несколько способов атаки на устройство — как из локальной сети, так и удаленно, с последствиями в виде раскрытия данных и выполнения произвольного кода.

Проанализировать устройство китайского производителя удалось благодаря чистой случайности: компания переехала в новый офис с Akuvox E11 в качестве интеркома. И первая задача, которую исследователи хотели решить, была совершенно безобидной: вместо того чтобы бегать каждый раз к кнопке открытия двери, они нашли способ отправлять эту команду по сети. Решив посмотреть, какие еще документированные и не очень функции есть у устройства, энтузиасты заказали отдельный девайс для тестов. Но первую уязвимость они нашли, еще не дождавшись доставки.

На сайте производителя в открытом доступе находилась прошивка устройства, которая вдобавок оказалась незашифрованной. Авторы отчета смогли запустить встроенный в прошивку HTTP-сервер на мини-компьютере Raspberry Pi, используя метод chroot. Большая часть веб-интерфейса была ожидаемо недоступна без ввода логина и пароля, за исключением страницы экспорта настроек.

В файле с настройками находился пароль администратора. Он был зашифрован, но, как выяснилось, ключ шифрования был фиксированный и хранился в прошивке. В целом этого уже было достаточно: если веб-интерфейс замка доступен из Интернета (сканирование выявило примерно 5000 таких устройств), атакующий может скачать бэкап настроек и расшифровать пароль пользователя. Но на самом деле это была только первая уязвимость из длинного списка.

Исследователи нашли открытый интерфейс PCAP, позволяющий отслеживать пакеты обмена данными с устройством. Так как большинство коммуникаций с Akuvox не зашифрованы (или зашифрованы недостаточно надежно), этот путь атаки также позволяет украсть пароль администратора. В примере «открываем дверь удаленно», о котором мы говорили в начале статьи, использовался HTTP-запрос с логином и паролем открытым текстом. Далее энтузиасты нашли прямые ссылки, позволяющие без авторизации скачивать и лог обмена данными, и конфигурацию без использования веб-интерфейса.

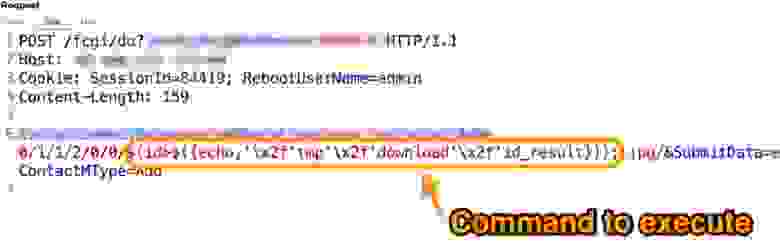

Исследователи также обнаружили, что на устройстве можно выполнить произвольный код. Одна из функций веб-интерфейса (доступ к которому не составляет труда) позволяет загружать аватарку пользователя в формате JPG, причем имя файла никак не проверяется на запрещенные символы. В результате чего исследователям сначала удалось загрузить на устройство исполняемый файл, а затем передать команду на его выполнение. Что самое интересное, в веб-интерфейсе эти самые аватарки нигде не используются: фичу запрограммировали, но так до конца и не реализовали.

Как и следовало ожидать после предыдущих открытий, потоки видео и изображений с камеры (инициируются автоматически при нажатии на звонок или при движении в поле зрения камеры) передаются без авторизации и доступны по фиксированному URL. Следующим этапом работы стал анализ фирменной утилиты для Windows, позволяющей обнаружить устройство и управлять им в локальной сети. Обмен данными с IoT-устройством был зашифрован, но ключ вновь оказался вшит в утилиту. Изучив обмен данными, исследователи также обнаружили недокументированный проприетарный интерфейс, позволяющий напрямую выполнять на Akuvox произвольный код.

Как и у других подобных устройств, у Akuvox E11 есть приложение для обмена данными через облачную систему. В нем, например, можно посмотреть фотоснимки с камеры, если те зафиксировали движущийся объект. Эти jpeg-файлы загружались на FTP-сервер производителя, с единым паролем для всех подключающихся устройств. К имени файла добавлялся MAC-адрес замка, с которого приходил снимок. Самое печальное, что снимки от всех устройств загружались в корневую папку сервера и были доступны всем желающим.

Наконец, ненадежным оказался и «облачный» метод трансляции видеоаудиопотока с устройства, реализованный через протокол SIP. Естественное ограничение при поиске уязвимостей в подобных устройствах — это тот факт, что трансляция видеопотока ведется не всегда, а запускается по какому-то событию (например, по нажатии на кнопку звонка). Но в приложении к Akuvox можно было в любой момент инициировать видеозвонок из приложения для смартфона. Как оказалось, инициировать звонок можно было не только с устройством, привязанным к учетной записи, а вообще с любым — на самих дверных замках входящие запросы никак не проверялись.

Интерес представляет и общение исследователей с вендором, которое началось (и закончилось) больше года назад. На изначальный запрос производитель сперва открывал тикет в системе поддержки, но потом дважды закрывал его без объяснений. После нескольких попыток объяснить всю сложность ситуации учетная запись экспертов была заблокирована в системе поддержки. Не увенчались успехом попытки связаться c компанией и со стороны американского CERT Coordination Center. В результате отчет, а также бюллетень агентства CISA были опубликованы, несмотря на молчание вендора. Уязвимости, скорее всего, так и не устранили: в компании Claroty сообщили только, что на FTP-сервере была закрыта возможность получать список загруженных файлов (но не загрузка файлов сама по себе).

В декабре прошлого года мы писали об уязвимостях в сетевых видеокамерах Eufy с похожей функциональностью. Хотя вокруг этого события и разгорелась порядочная драма, связана она была в основном с тем, что производитель нарушил свои же обещания не отправлять данные с камер в облако, если пользователь об этом сам не попросит. Также попадал в сеть и видеопоток в незашифрованном виде, но доступ к нему хотя бы был ограничен сложным псевдослучайным URL, и инициировать включение камеры просто так было нельзя. Пример Akuvox показывает новые риски при реализации устройства, которое изначально призвано служить для физической защиты офиса или дома.

Что еще произошло:

«Лаборатория Касперского» опубликовала отчет об эволюции сталкерского ПО (программы для слежки, устанавливаются на устройства жертв) в 2022 году.

Новый взгляд на безопасность систем машинного обучения: в Сеть утекла языковая модель Llama. На ее основе уже сделали «неполиткорректного» чат-бота.

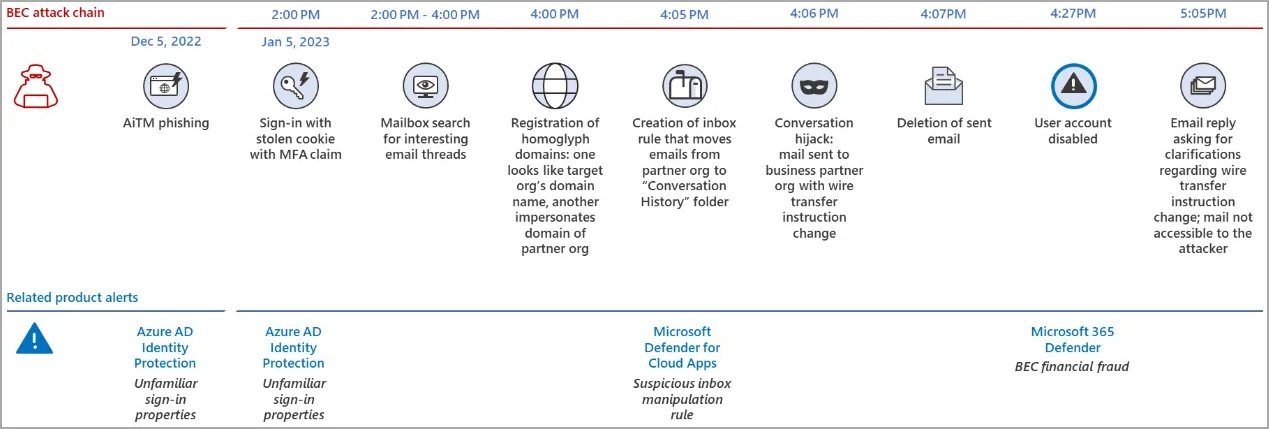

Компания Microsoft опубликовала интересный таймлайн атаки на компанию, в которой атакующий взломал учетную запись на почтовом сервере. После анализа переписки преступник создал домен, почти не отличающийся от настоящего адресата, с которого отправил просьбу изменить данные денежного перевода. Вся атака, требующая ручной работы со стороны злоумышленника, заняла буквально три часа.

Американское агентство по кибербезопасности CISA предупреждает об активной эксплуатации уязвимости в веб-сервере Plex. На прошлой неделе мы писали, что именно Plex использовали для взлома компьютера одного из разработчиков менеджера паролей LastPass. Конкретная уязвимость в отчете LastPass не была раскрыта, но CISA сообщает о довольно старой проблеме 2020 года, приводящей к запуску произвольного кода после загрузки изображений на сервер. Стать жертвой такой атаки можно из-за небезопасных настроек медиасервера и игнорирования обновлений ПО.