Security Week 2302: уязвимости инфраструктуры автопроизводителей

3 января исследователь Сэм Карри опубликовал большой отчет, посвященный уязвимостям в сетевой инфраструктуре ряда автопроизводителей. Все обнаруженные проблемы относятся к сервисам, которые производители создавали для автодилеров или конечных пользователей. Эксплуатация этих дыр (на момент публикации отчета уже закрытых) могла привести к раскрытию чувствительной клиентской информации. В отдельных случаях Сэму Карри удалось получить доступ к телематическим системам, вплоть до блокировки стартера конкретного автомобиля.

Новые данные в отчете объединены с более ранними похожими исследованиями, информацию о которых Карри уже публиковал. Полный список уязвимых автопроизводителей впечатляет: в него входят Kia, Honda, Nissan, Infiniti, Acura, BMW, Mercedes-Benz, Hyundai и Genesis, Rolls-Royce, Ferrari, Ford, Porsche, Toyota, Jaguar и Land Rover. Кроме того, проблемы были найдены у поставщика услуг централизованного управления парком автомобилей Spireon и разработчика «умных» автомобильных номеров Reviver. А поводом исследовать инфраструктуру автопроизводителей стала уязвимость, найденная в сервисе проката электроскутеров.

Осенью коллектив «белых» хакеров, в который входит Сэм Карри, решил исследовать один из сервисов проката скутеров. Довольно быстро им удалось «сломать» мобильное приложение сервиса и заставить бибикать и мигать все электросамокаты на парковке. Инцидент стал поводом для дальнейшего исследования сетевой инфраструктуры автопроизводителей. Всего в анализе сервисов на уязвимости принимали участие семеро исследователей. Этот спонтанный «хакатон» проходил в конце 2022 года.

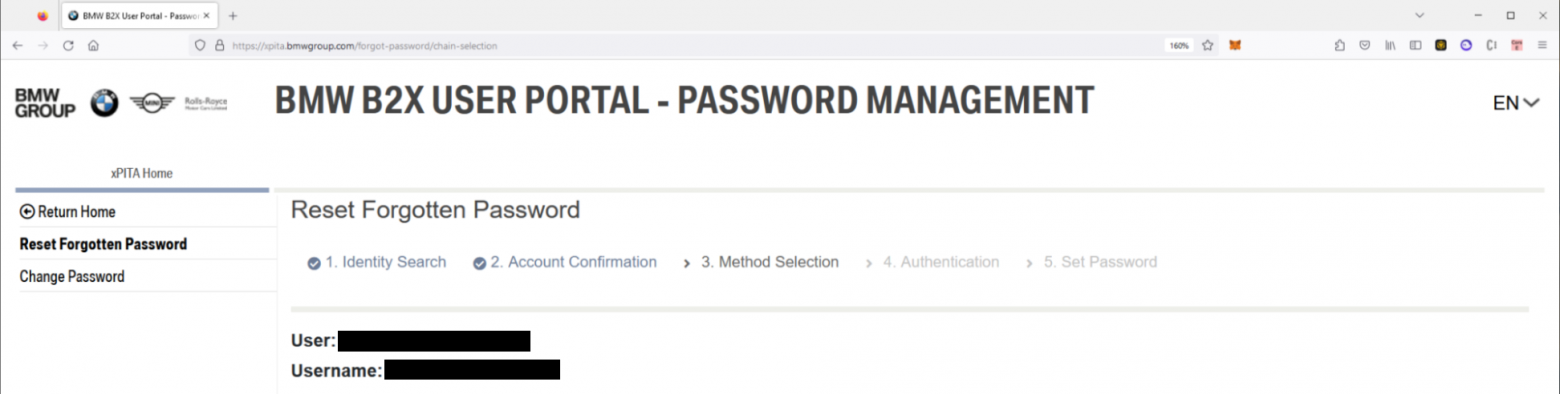

Оценить серьезность обнаруженных уязвимостей (и красоту потенциального взлома) можно на примере компаний BMW и Mercedes-Benz. В случае с BMW исследователи довольно быстро нашли портал для дилеров и сотрудников автопроизводителя. К порталу прилагался API, первой очевидной проблемой которого была способность возвращать имена пользователей по запросу со звездочкой. То есть по запросу sam* интерфейс мог раскрыть имя реального пользователя sam.curry. Дальше — хуже, еще одной «фичей» API оказался возврат одноразового кода, который использовался при восстановлении забытого пароля. Получив пачку легитимных логинов, исследователи смогли сбросить пароль для одного из них, введя одноразовый код, доступный через API. Таким образом можно было получить доступ к любой учетной записи дилера или сотрудника компаний BMW и Rolls-Royce. Оценивать все последствия такой уязвимости авторы отчета не стали, ограничившись одной демонстрацией: по VIN-коду автомобиля они смогли получить документы о продаже с большим количеством приватной информации о клиентах.

В случае Mercedes-Benz проблема была еще тривиальнее. На одном из дилерских порталов для заказа специализированного инструмента была открытая регистрация. Из-за просчета администраторов сетевого сервиса эту же учетную запись можно было использовать для доступа к данным, предназначенным только для сотрудников компании, например к приватному Git-репозиторию. Интересно, что изначальный отчет исследователей в Mercedes-Benz не оценили и попросили «продемонстрировать иные последствия» проблемы. Что Сэм Карри с коллегами с удовольствием сделал: та же учетка привела их в приватный чат для разработчиков на базе Mattermost, где они могли подключиться к любому каналу, включая обсуждения инфраструктуры и средств безопасности. Похожая по сути проблема с утечкой приватных ключей через API позволяла получить доступ к учетным записям владельцев автомобилей Ferrari, правда, без возможности удаленного управления.

К наиболее серьезным последствиям могли привести уязвимости в сервисах компании Spireon Systems. Она под разными брендами предоставляет услуги централизованного управления корпоративным парком автомобилей. На сайте компании утверждается, что к сервисам Spireon подключены более 15 миллионов транспортных средств. SQL-инъекция на достаточно древнем веб-портале для клиентов сперва открыла информацию о местоположении автомобилей. Там же была реализована доставка обновлений, что теоретически могло привести к массовой рассылке модифицированных прошивок. Но затем исследователи нашли API и с помощью фаззинга перешли на уровень выше — нестандартный запрос позволял обойти систему авторизации на основном портале компании, предназначенном только для сотрудников. Финальным шагом исследования стало добавление нового администратора в учетную запись полицейского отделения в США, где потенциальный злоумышленник мог бы отслеживать автомобили и даже удаленно запускать или выключать их двигатели.

В сервисе Reviver Сэм Карри нашел способ постепенного повышения привилегий на веб-портале. Конечной точкой потенциальной атаки с использованием подобной уязвимости была бы возможность удаленного изменения номеров автомобилей. Reviver выпускает «умные» номера, содержащие в себе сотовый модуль и обновляемые удаленно. Красивый и достаточно простой взлом сетевого сервиса позволил бы атакующему массово менять реальные номера на произвольную информацию.

Помимо новых уязвимостей, показанных выше, в отчет включены проблемы, обнаруженные ранее. В частности, в ноябре прошлого года в своем блоге в Twitter Сэм Карри опубликовал информацию об уязвимости сетевого сервиса для автомобилей Hyundai и Genesis. Ошибка в парсинге e-mail позволяла обойти систему авторизации, атакующему достаточно было знать почтовый адрес жертвы. Обход авторизации, в свою очередь, открывал полный доступ к автомобилю, включая удаленную разблокировку дверей. Похожая проблема присутствовала в сервисах для владельцев авто Honda, Acura, Nissan и Infiniti. Там для доступа к личному кабинету клиента достаточно было знать VIN-номер, который на большинстве авто имеется в открытом доступе. Потенциальный злоумышленник мог бы удаленно запускать двигатель, получать информацию о координатах машины в реальном времени. И, как в случае со скутерами, можно было помигать фарами и побибикать.

Исследователи из команды Сэма Карри проделали поистине огромную работу, благодаря чему массово используемые сервисы стали немного безопаснее. Вместе с тем нельзя не отметить тривиальность большинства проблем: во всех приведенных примерах не использовались какие-то сложные атаки с использованием социальной инженерии и проникновением в корпоративную сеть. В лучшем случае применялся фаззинг для поиска ошибок в API и веб-интерфейсах, а иногда и вовсе имела место ошибка в конфигурации, как это было показано на примере Mercedes-Benz.

Что еще произошло:

В ноутбуках Lenovo пропатчена уязвимость в UEFI. В отличие от более ранних подобных багфиксов, в данном случае речь идет о ноутбуках на базе архитектуры ARM, с SoC от компании Qualcomm. Наиболее серьезные уязвимости позволяют обойти систему Secure Boot и поддерживать постоянное присутствие вредоносного кода на устройстве даже в случае полного удаления данных.

Издание Ars Technica пишет об еще одной неожиданной фиче AI-чатбота ChatGPT. Исследователи из Check Point Software нашли на киберкриминальных форумах примеры вредоносного кода, написанного с использованием этого сервиса. Код банальный (в одном из случаев это скрипт на Python, отправляющий документы с компьютера жертвы на командный сервер), но работающий.

В последние дни декабря прошлого года компания Zoho пропатчила серьезную уязвимость в своих инструментах для совместной работы. Проблема требует обновления на стороне клиента и теоретически позволяет любому пользователю в системе получить доступ ко всем корпоративным данным.

В начале января сообщалось об утечке данных из соцсети Twitter. Ошибка в API сервиса позволяла получить информацию о пользователе по e-mail. Инцидент прокомментировал Трой Хант, создатель сервиса Haveibeenpwned, куда была добавлена эта база. По его словам, организаторы атаки, скорее всего, воспользовались уязвимостью, прогнав через API базу e-mail из более ранних утечек. В худшем случае данные из базы могут быть использованы для деанонимизации пользователей Twitter. Если адрес e-mail ранее не был засвечен, в базу из более чем 200 миллионов строк он не попал.