Security Week 19: Moriya, свежий руткит для Windows Server

По мере развития систем защиты Windows количество руткитов уменьшалось: запустить вредоносный код с привилегиями ядра стало сложнее. Причиной тому — внедрение обязательной подписи драйверов и механизм PatchGuard, вызывающий падение в «синий экран» при попытке проникновения в ядро системы. Moriya (название происходит от имени вредоносного драйвера) обходит эту защиту, используя известный с 2015 года механизм, задействующий драйвер для виртуальной машины Virtualbox.

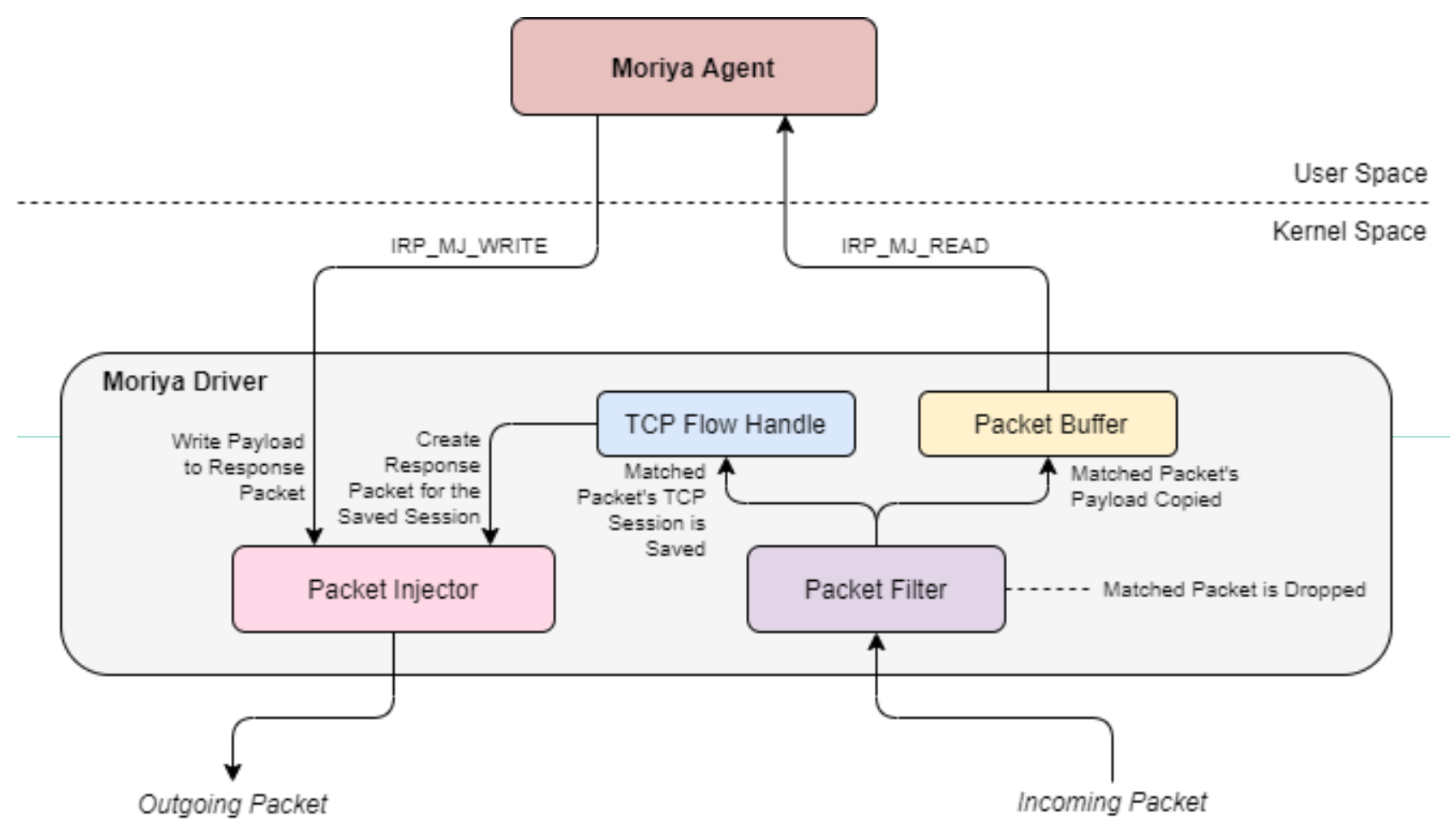

Внедрение драйвера с помощью VBoxDrv.sys подробно описано на Virus Bulletin применительно к вредоносной кампании Turla. Похожий метод использовали в атаках Lamberts и Equation. Драйвер для Virtualbox имеет цифровую подпись, но с его помощью добавляется и запускается еще один, уже неподписанный, драйвер MoriyaStreamWatchmen.sys. Задача последнего — отслеживать входящий сетевой трафик и обрабатывать инструкции от командного сервера, помеченные особой последовательностью символов:

Таким образом, руткит представляет собой пассивный бэкдор и предназначен для работы на зараженном сервере с прямым доступом в Интернет. Эксперты «Лаборатории Касперского» описывают и другие вредоносные модули, отвечающие за традиционные для подобных атак функции сканирования внутренней сети, а также заражения других компьютеров и серверов. Более того, в отличие от множества инцидентов, известен и первоначальный способ проникновения на сервер. Это уязвимость в веб-сервере Microsoft IIS, обнаруженная в 2017 году и актуальная в устаревшей версии Windows Server 2003. Судя по всему, наличие такого ПО на стороне потенциальной жертвы и стало поводом для разработки руткита.

Что еще произошло

В продолжающемся судебном разбирательстве между Apple и Epic Games появились новые детали аж из 2015 года. Тогда в официальном магазине Apple обнаружили сотни приложений с вредоносным кодом. Все они были созданы с помощью пиратской версии официального ПО для разработчиков Apple XCode. Нелегитимная версия IDE, известная как XCodeGhost, добавляла в билд обычного приложения вредоносный код (его задачей была кража учетных записей). Обнародованная в ходе разбирательства внутренняя переписка Apple тех лет уточняет масштаб проблемы: как минимум одно приложение с подвохом установили 128 миллионов пользователей iOS. Множество зараженных аппов пропустила система проверки качества на стороне вендора. Кроме того, Apple в тот момент решила не уведомлять каждого пострадавшего, ограничившись кратким сообщением на сайте компании. Эти документы всплыли в суде из-за попыток Epic Games доказать, что безопасность магазина App Store далека от идеала.

Громкая новость начала этой недели — кибератака с вымогательством на крупного поставщика бензина и нефтепродуктов на восточном побережье США, компанию Colonial Pipeline.

Журналисты Bleeping Computer пишут про атаку шифровальщика Ryuk на научно-исследовательский институт. Уязвимым звеном стал ноутбук студента, имевшего доступ к внутренней сети учреждения: он пытался «вылечить» незарегистрированную копию Windows с помощью «крякера».

Исследовательская работа описывает (PDF, есть также сайт) новую уязвимость, позволяющую проводить DDoS-атаки на корневые DNS-серверы.

Уязвимость в радиомодулях Qualcomm делает потенциально уязвимыми до 30% смартфонов. Теоретически, используя интерфейс связи с модемом, можно выполнить произвольный код внутри плохо контролируемой «телефонной части» на стороне ОС.

Мэйнтейнеры почтового сервера Exim закрыли 21 уязвимость, затрагивающую большинство версий вплоть до 2004 года.

В июле 2021 года Microsoft планирует завершить процесс принудительного удаления плагина Adobe Flash из всех поддерживаемых версий Windows, включая Windows 10, Windows 8.1 и Windows Server 2012.

В драйвере для ноутбуков Dell обнаружили серьезную уязвимость.