Разработчик Signal взломал комплекс для взлома смартфонов Cellebrite с подключенного к нему устройства

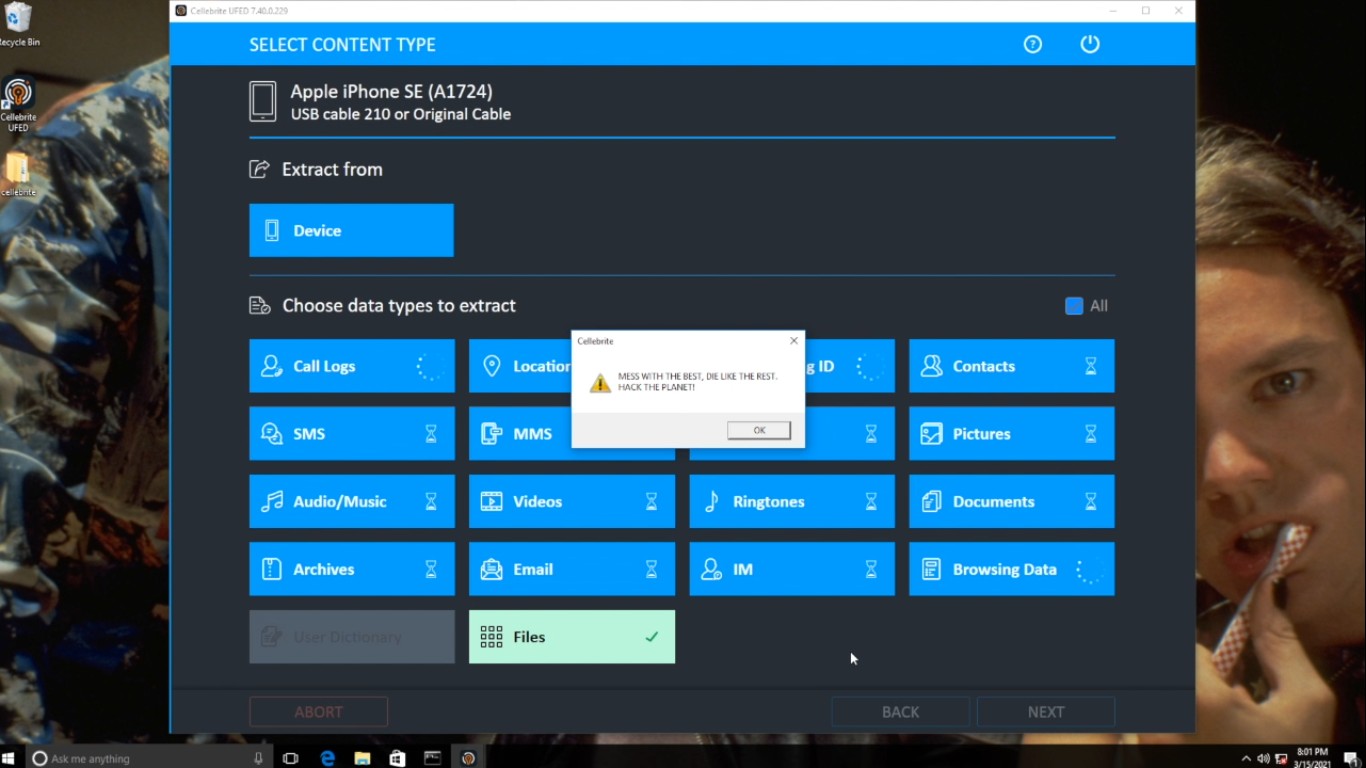

Марлинспайк создал и скопировал специальный эксплойт на смартфон, потом проанализировал его содержимое с помощью ПО Cellebrite. Он смог обойти защиту программы и вывести на экран сообщение из культового к\ф «Хакеры».

21 апреля 2021 года создатель мессенджера Signal Мокси Марлинспайк (Moxie Marlinspike) раскритиковал в своем блоге средство взлома смартфонов от израильской компании Cellebrite. Он проанализировал входящее в его комплект ПО и обнаружил там старые и незакрытые уязвимости, а также проблемы с защищенностью комплекса от подделывания выходных данных. Оказалось, что саму систему для взлома легко скомпрометировать, а предоставляемые ей выгрузки данных из смартфонов не закрыты от внешнего незаметного воздействия.

Технологии Cellebrite с 1999 года позволяют спецслужбам и ИБ-компаниям всего мира получить доступ к данным внутри заблокированных смартфонов в обход стандартных методов защиты.

Марлинспайк рассказал, что комплекс специального ПО от Cellebrite (UFED и Physical Analyzer) для взлома смартфонов работает под управлением ОС Windows. UFED создает резервную копию смартфона на ПК. Фактически это интерфейс для резервного копирования adb на Android и резервного копирования iTunes на iPhone с некоторым дополнительным анализом. После создания резервной копии ПО Physical Analyzer анализирует файлы из резервной копии и показывает данные в доступной для просмотра форме.

Разработчик Signal пояснил, что он работал с последней версией ПО Cellebrite, которое, кстати, защищено аппаратным ключом. Марлинспайк обнаружил, что безопасности этого ПО уделено очень мало внимания. Там нет песочницы и не используются защитные системы для блокировки контента с анализируемых смартфонов, например, эксплойтов. Оказалось, что ПО Cellebrite использует устаревшую версию библиотеки DLL FFmpeg, созданную в 2012 году и с тех пор не обновленную. Хотя за 9 лет для нее было выпущено более сотни обновлений.

В итоге программисты Signal написали небольшой эксплойт для запуска произвольного кода на ПК с ПО Cellebrite. Они пояснили, что практически нет ограничений на код, который может быть запущен в софте для взлома во время проверки им смартфона. С помощью эксплойта, который по факту является специально отформатированным, но в остальном безобидным файлом внутри смартфона, можно не только изменить текущий отчет о сканировании Cellebrite, но и менять предыдущие и будущие отчеты приложения, а также захватить управление над ПК оператора, который занимается сканированием смартфона.

Марлинспайк посоветовал разработчикам Cellebrite исправить все уязвимости в собственном ПО, прежде, чем искать и обходить системы безопасности в чужом ПО и устройствах пользователей. Команда Signal пообещала даже рассказать им, какие уязвимости они обнаружили при условии представления ответной информации об используемых израильской компанией уязвимостей в ПО и смартфонах.

Также оказалось, что Cellebrite использует в своем ПО пакеты MSI с цифровой подписью Apple, извлеченные из установщика iTunes для Windows. ПО Cellebrite использует библиотеки DLL от Apple для извлечения данных с мобильных устройств iOS. Этот факт может не понравиться юристам Apple.

Марлинспайк не уточнил, будут ли встроены какие-либо эксплойты против ПО Cellebrite в новые версии Signal, но в конце блога он рассказал, что следующие версии Signal будут периодически создавать некоторые файлы и копировать их в хранилище смартфона. Эти файлы не будут использоваться для чего-либо внутри Signal и никогда не будут взаимодействовать с программным обеспечением на смартфоне или данными Signal.

Видеоролик с запуском эксплойта, который использует Windows API MessageBox для отображения диалогового окна с сообщением в нем в ПО UFED от Cellebrite.В декабре прошлого года Израильская компания Cellebrite утвержала, что смогла взломать криптомессенджер Signal.

Представители Signal опровергли заявления Cellebrite о взломе мессенжера.

В марте 2021 года Cellebrite отказалась продавать технологии взлома смартфонов в Россию и Беларусь.