Новый софт для шифрования бэкапов

Сквозное шифрование постепенно становится стандартом на файлохостингах и облачных сервисах. Даже если вы храните резервные копии в сейфе, шифрование не будет лишним. А если отправлять файлы на удалённый сервер, тем более.

Хотя остаётся вопрос о мерах государственного контроля, но в данный момент использование стойкой криптографии — законное и надёжное средство для защиты информации.

Существует ряд программ, которые специализируются именно на шифровании бэкапов. Они дополняют стандартный инструментарий для синхронизации файлов и резервного копирования, включающий в себя rcp, scp, rsync, casync, restic, bupstash и другие инструменты. Весь этот софт можно использовать в разных сочетаниях для достижения приемлемого результата. Некоторые программы более универсальны и выполняют несколько функций одновременно, а другие специализируются в чём-то одном.

Новые инструменты появляются постоянно, такие как kopia. Но резервное копирование — специфическая область. Тут главное — надёжность. Поэтому от старых проверенных инструментов отказываются редко. Новым обычно доверяют только спустя некоторое время после их появления, да и то, если за всё предыдущее время не возникло серьёзных проблем. К сожалению, далеко не все программы проходят такую проверку, но BorgBackup прошёл.

BorgBackup: проверено временем

Утилита для резервного копирования BorgBackup — это дедупликатор со сжатием и шифрованием, то есть инструмент 3-в-1. По некоторой функциональности может заменить restic, kopia, attic и другие программы этой области. BorgBackup считается относительно стабильным вариантом для постоянного использования (например, у restic известны проблемы при работе по протоколу CIFS/SMB, а у BorgBackup таких нет).

Основные функции:

- Сжатие бэкапов LZ4, zlib, LZMA, zstd (начиная с версии 1.1.4), экономия места на накопителях

- Безопасное шифрование с аутентификацией

- Возможность монтирования резервных копий с помощью FUSE

- Простая установка на различных платформах: Linux, macOS, BSD и др.

- Открытый код, свободная лицензия, большое сообщество пользователей

Пример использования:

$ borg create --stats --progress --compression lz4 /media/backup/borgdemo::bac

kup1 Wallpaper

Enter passphrase for key /media/backup/borgdemo:

------------------------------------------------------------------------------

Archive name: backup1

Archive fingerprint: 9758c7db339a066360bffad17b2ffac4fb368c6722c0be3a47a7a9b63

1f06407

Time (start): Fri, 2023-01-08 21:54:06

Time (end): Fri, 2023-01-08 21:54:17

Duration: 11.40 seconds

Number of files: 1050

Utilization of maximum supported archive size: 0%

------------------------------------------------------------------------------

Original size Compressed size Deduplicated size

This archive: 618.96 MB 617.47 MB 561.67 MB

All archives: 618.96 MB 617.47 MB 561.67 MB

Unique chunks Total chunks

Chunk index: 999 1093

------------------------------------------------------------------------------

Добавление одиночных файлов происходит практически мгновенно благодаря дедупликации:

$ borg create --stats --progress --compression lz4 /media/backup/borgdemo::bac

kup2 Wallpaper

Enter passphrase for key /media/backup/borgdemo:

------------------------------------------------------------------------------

Archive name: backup2

Archive fingerprint: 5aaf03d1c710cf774f9c9ff1c6317b621c14e519c6bac459f6d64b31e

3bbd200

Time (start): Fri, 2023-01-08 21:54:56

Time (end): Fri, 2023-01-08 21:54:56

Duration: 0.33 seconds

Number of files: 1051

Utilization of maximum supported archive size: 0%

------------------------------------------------------------------------------

Original size Compressed size Deduplicated size

This archive: 618.96 MB 617.47 MB 106.70 kB

All archives: 1.24 GB 1.23 GB 561.77 MB

Unique chunks Total chunks

Chunk index: 1002 2187

------------------------------------------------------------------------------

Другие демонстрационные примеры см. здесь.

Bupstash: для одноплатников

Есть мнение, что на маломощных машинах и одноплатниках типа Raspberry Pi вместо BorgBackup более эффективно работает bupstash, хотя это относительно новая разработка и сам автор не рекомендует её запускать в продакшне.

Dublicati и Kopia: простой интерфейс

Ещё одна утилита для резервного копирования с шифрованием — Duplicati. Отличается максимально простым GUI для массового пользователя, есть версия под Windows.

По некоторым отзывам, программа слишком нестабильна, чтобы рекомендовать её для постоянного резервного копирования важной информации. Но другие используют её годами без всяческих нареканий, а простой интерфейс доступен для пользователей любого уровня.

В качестве альтернативы для резервного копирования под Windows относительно недавно появилась программа Kopia (также работает на Linux и macOS). Она поддерживает дедупликацию, сжатие и шифрование бэкапов, копирование по маске, шаблоны и проч. Зашифрованные и сжатые бэкапы можно отправлять на один из облачных хостингов или любой удалённый сервер по WebDAV и SFTP.

Шифрование облачных сервисов

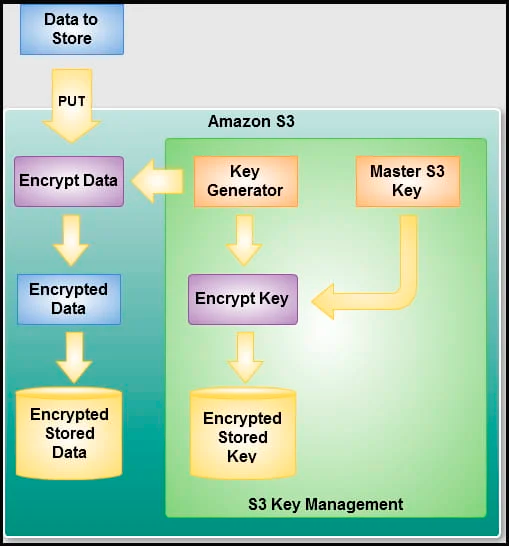

Шифрование бэкапов становится стандартом в индустрии. Сервис Amazon S3 недавно тоже начал автоматическое шифрование всех новых объектов, добавляемых в хранилище, шифром AES-256 по умолчанию. Схема под названием SSE-S3 выглядит следующим образом:

Как несложно видеть, шифрование происходит на стороне сервера, а не у клиента, поэтому такая реализация не попадает под определение полноценного сквозного шифрования (E2E). Однако реализована и альтернативная схема SSE-C, по которой ключи шифрования передаются пользователю.

Никаких дополнительных действий от администраторов не требуется, а производительность операций I/O не пострадает. Схема распространяется только на свежезаписанные данные. Amazon поясняет, что шифрование на сервере внедрили более десяти лет назад, просто теперь оно станет стандартом по умолчанию. Дополнительно опубликована инструкция для ретроактивного шифрования старых файлов, сохранённых ранее.

В ноябре 2022 года аналогичные меры анонсировал Dropbox. Для реализации этой задачи были приобретены активы компании Boxcryptor, которая специализируется именно на сквозном шифровании облачных сервисов.

Раньше считалось, что обязательное шифрование облачных данных — некая экзотическая опция для корпоративных заказчиков и полуподпольных хостингов типа Mega.nz от Кима Доткома. Но в последние годы прояснились две вещи:

- Массовые утечки данных с облачных сервисов не прекращаются.

- Не только корпоративные, но и частные пользователи болезненно реагируют на утечки своих данных, включая домашние фотографии, видео и др.

По этой причине E2E постепенно внедряется и на массовых сервисах, таких как Dropbox, Amazon S3 и Apple iCloud. Открытым остаётся только вопрос, нужно ли оставлять «бэкдор» для компетентных органов или защита должна быть тотальной.