Криптомайнер заразил тысячи NAS во всём мире, майнит около 428 евро в день

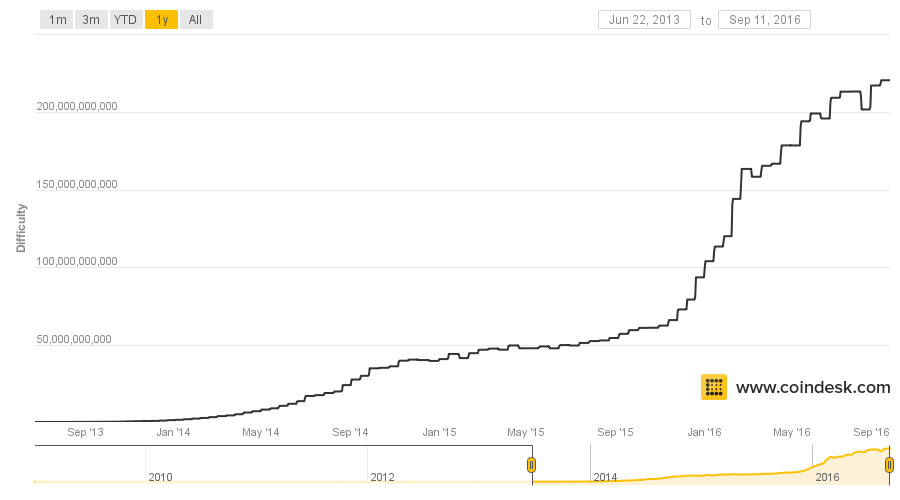

С появлением Bitcoin скрытая установка криптомайнеров на чужих ПК стала отличным бизнесом. Но он быстро пошёл на спад с увеличением сложности майнинга. Примерно с 2013 года майнинг на CPU и даже на GPU стал практически бесполезным занятием, все перешли на ASIC.

Рост сложности майнинга Bitcoin с июня 2013 года по сентябрь 2016 года, график CoinDesk

Казалось бы, злоумышленникам пора отказаться от зловредов с криптомайнерами и перейти на вымогатели (ransomware). Многие так и сделали. Но тут на сцену вышли новые криптовалюты — и старая бизнес-модель снова стала эффективной.

Специалисты из антивирусной компании Sophos Labs рассказывают о новом криптомайнере, который заражает подключенные к интернету сетевые накопители (NAS).

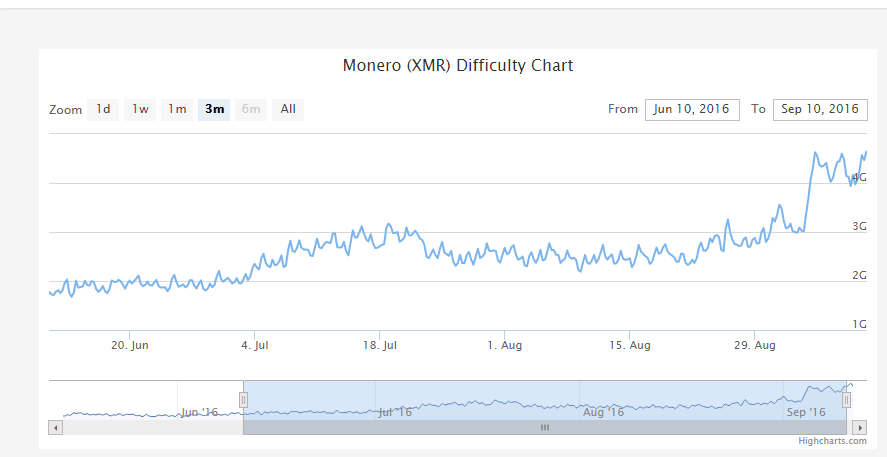

Зловред специализируется на майнинге относительно новой криптовалюты Monero (XMR). Это не единственная новая валюта с небольшой сложностью, но злоумышленники по каким-то причинам выбрали именно её.

Как видно на графике, сложность майнинга Monero оставалась довольно стабильной в течение долгого времени. Она резко увеличилась только в сентябре, после публикации отчёта Sophos об обнаруженном зловреде. О Monero узнало больше пользователей, так что её популярность несколько выросла. Но в то время, когда криптомайнер распространялся по сетевым накопителям Seagate, сложность майнинга оставалась примерно на одном уровне.

Рост сложности майнинга Monero с июня 2016 года по сентябрь 2016 года, график CoinWarz

Mal/Miner-C

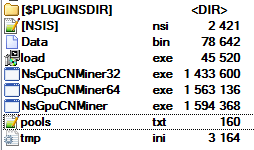

Специалисты антивирусной компании говорят, что зловред Mal/Miner-C постоянно поддерживается и активен до сих пор. Его авторы стабильно выпускают новые версии, но все эти версии сделаны с использованием системы создания установочных программ Nullsoft Scriptable Install System (NSIS).

В установочном комплекте идёт несколько версий майнера для CPU и GPU, а также для 32-битных и 64-битных версий Windows.

Зловред проверяет версию системы — и добавляет соответствующий исполняемый файл в AutoRun.

Последние версии скрипта NSIS скачиваются со следующих хостов:

- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Среди прочего, в скачиваемом документе указан майнинг-пул, куда следует отправлять результаты работы.

stratum+tcp://mine.moneropool.com:3333

stratum+tcp://xmr.hashinvest.net:1111

stratum+tcp://monero.crypto-pool.fr:3333

stratum+tcp://mine.cryptoescrow.eu:3333

Известны и кошельки, на которые майнинг-пул перечисляет вознаграждение.

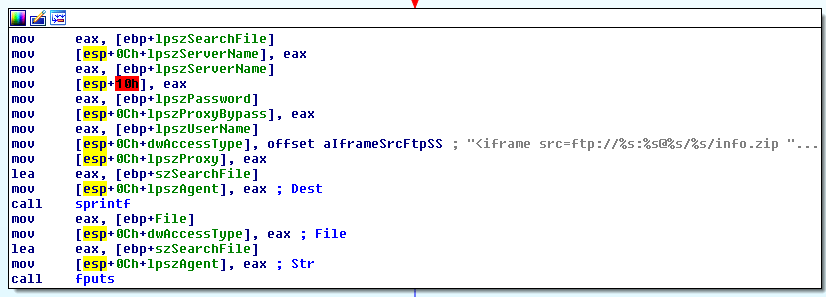

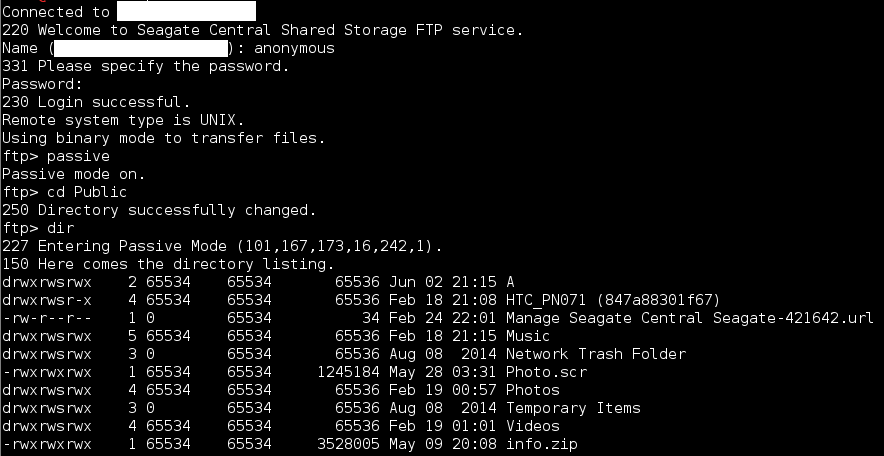

Этот криптотроян интересен тем, что он пытается распространяться как червь. Инфицировав одну систему, он пытается скопировать себя по FTP по случайно сгенерированным IP-адресам со стандартными именами пользователя и паролями. Попав на FTP-сервер, червь модифицирует файлы с расширением .htm и .php, вставляя фреймы, с которых предлагается загрузить файлы Photo.scr и info.zip. При открытии веб-страницы перед пользователем возникает диалог «Сохранить как…».

Заражение сетевых накопителей Seagate NAS

Во время поиска систем, инфицированных зловред Mal/Miner-C, исследователи обнаружили кое-что необычное. Они нашли, что многие системы были инфицированы файлом под названием w0000000t.php.

Файл содержит строчку

При успешном заражении системы запрос к этому файлу возвращает ответ:

nopenopenope

Зная о скомпрометированном устройстве, позже туда устанавливался фрейм с Mal/Miner-C:

За первые полгода 2016 года антивирусной компании удалось выявить 1 702 476 заражённых устройств на 3150 IP-адресах.

Как выяснилось, среди различных сетевых хранилищ (NAS) наиболее пострадавшим оказался Seagate Central NAS.

В этом сетевом хранилище есть приватные (закрытые) и открытые папки. Что интересно, по умолчанию файлы записываются в открытую папку, и аккаунт невозможно удалить или деактивировать. С админского акканта можно активировать удалённый доступ к устройству, и тогда для удалённого доступа доступны все аккаунты, в том числе анонимный доступ. Этим и пользуются злоумышленники, чтобы записывать в сетевое хранилище свои файлы Photo.scr и info.zip.

Избавиться от такой угрозы можно, если отключить удалённый доступ к устройству, но тогда пользователь лишится возможности стриминга контента через интернет и других полезных функций сетевого хранилища.

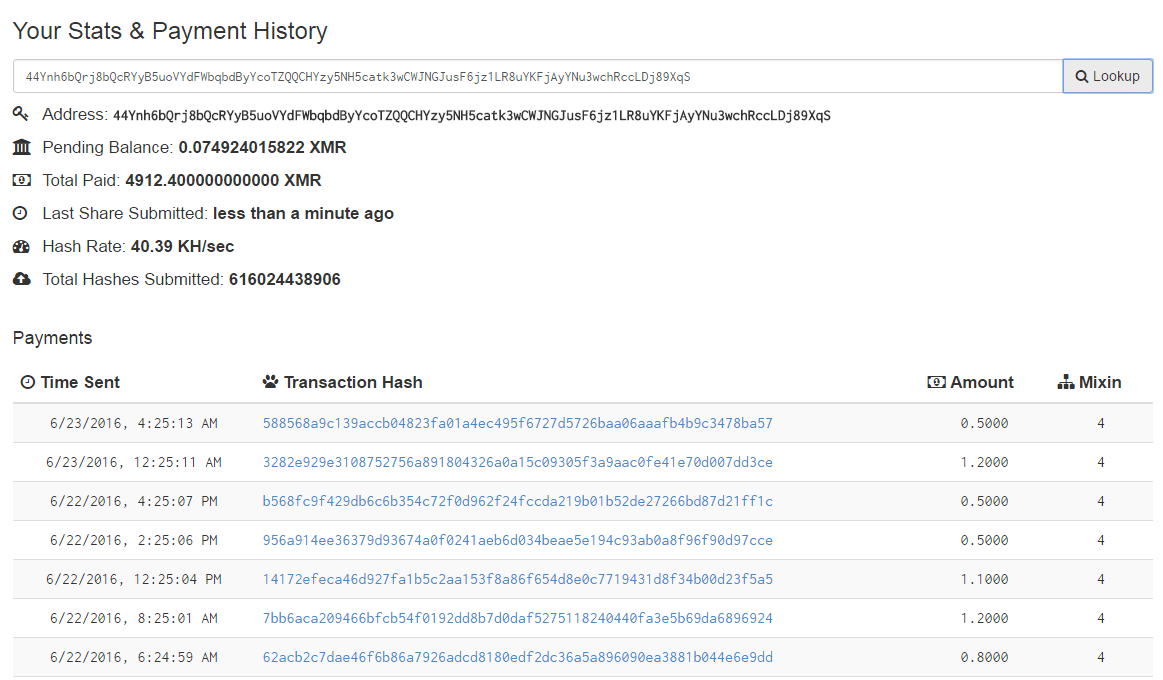

Зная кошельки злоумышленников, специалисты антивирусной компании изучили историю транзакций.

Например, вот скриншот с суммой выплат на один из их кошельков: 4912,4 XMR.

По оценке Sophos, всего майнинг-пул выплатил ребятам (вероятно, из России) 58 577 XMR. На момент расчёта курс XMR к евро составлял 1,3 EUR за 1 XMR, то есть они заработали примерно 76 599 евро, и до сих пор зарабатывают около 428 евро в день. Неплохо для российских студентов, если стипендии не хватает на жизнь.

Криптовалюта Monero не особенно страдает от злоумышленников: инфицированные машины генерируют всего 2,5% общего хэшрейта.

Чтобы оценить распространённость зловреда, специалисты изучили состояние FTP-серверов в интернете. Так, поисковая система Census выдаёт 2 137 571 открытый FTP-сервер, из них 207 110 допускают анонимный удалённый доступ, а 7263 позволяют запись. Так вот, 5137 из этих 7263 серверов были заражены Mal/Miner-C, то есть около 70% всех доступных для записи FTP-серверов.

Если вы думаете, что вы со своим скромным сетевым накопителем неинтересны криминальному миру, то есть сильная причина подумать ещё раз.