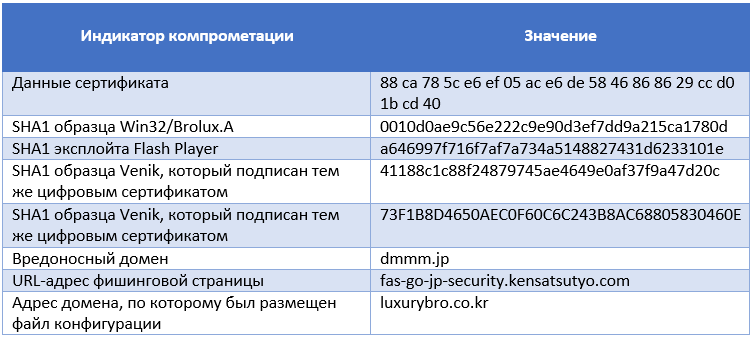

Киберпреступники используют банковский троян Win32/Brolux.A для компрометации пользователей в Японии

Недавно наши аналитики обнаружили вредоносную кампанию, в которой использовался банковский троян Win32/Brolux.A. Кампания была ориентирована на японских пользователей интернет-банкинга, а ее цель заключалась в распространении этого вредоносного ПО. Злоумышленники прибегали к использованию эксплойтов для двух уязвимостей. Первая уязвимость относится к ПО Flash Player, эксплойт для которых находился в утекших данных Hacking Team и т. н. unicorn bug, представляющий из себя уязвимость в веб-браузере Internet Explorer, которая была обнаружена в конце 2014 г.

Оба этих эксплойта все еще распространяются через веб-сайт для взрослых и пытаются установить подписанный цифровой подписью исполняемый файл вредоносной программы. Сама вредоносная программа специализируется на краже персональных данных жертвы и данных онлайн-банкинга. Подобный механизм распространения напоминает нам другой банковский троян, который также был ориентирован на японские банки и финансовые учреждения. Он назывался Win32/Aibatook.

При посещении пользователем вредоносного веб-сайта для взрослых, в его системе будет выполнен эксплойт либо для уязвимости в Internet Explorer (CVE-2014-6332), либо для уязвимости в Flash Player (CVE-2015-5119). Экспериментальный код PoC для первой уязвимости был публично доступен некоторое время. Для использования в своей вредоносной кампании, злоумышленники подвергли его модификации. Работающий эксплойт для уязвимости Flash Player оказался доступен публично после утечки данных кибергруппы Hacking Team.

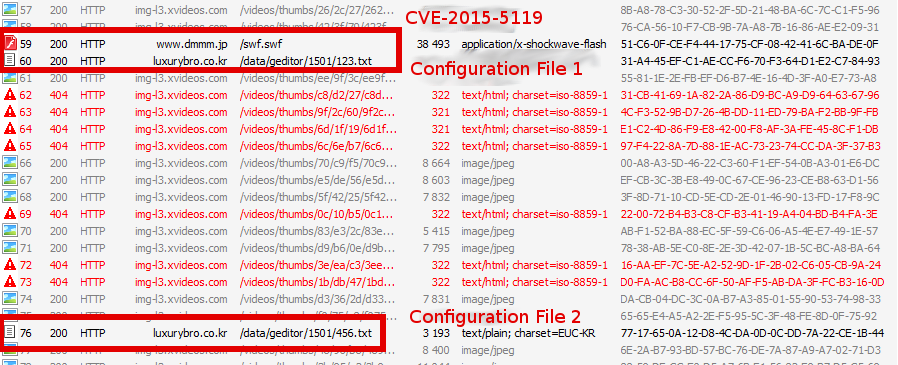

Хотя вышеуказанные уязвимости уже были включены авторами наборов эксплойтов в их киберпреступные творения, у нас нет информации о том, что наборы эксплойтов привлекались к использованию в этой вредоносной кампании. В отличие от эксплойтов, используемых в наборах, для эксплойтов из этой кампании не предусмотрено никакой обфускации. Как можно увидеть на скриншоте ниже, вредоносный веб-сайт для взрослых пытается скомпрометировать посетителей, при этом загружая ему видео с другого, настоящего сайта.

Код полезной нагрузки вредоносной программы использует два конфигурационных файлов. Первый содержит список из 88 URL-адресов японских сайтов для работы с онлайн банкингом, на которые нацелен троян, а второй содержит названия соответствующих окон веб-браузера. Win32/Brolux.A представляет из себя простой троян, отслеживающий посещения пользователей веб-сайтов онлайн-банкинга. Он поддерживает компрометацию таких веб-браузеров как Internet Explorer, Firefox, а также Google Chrome.

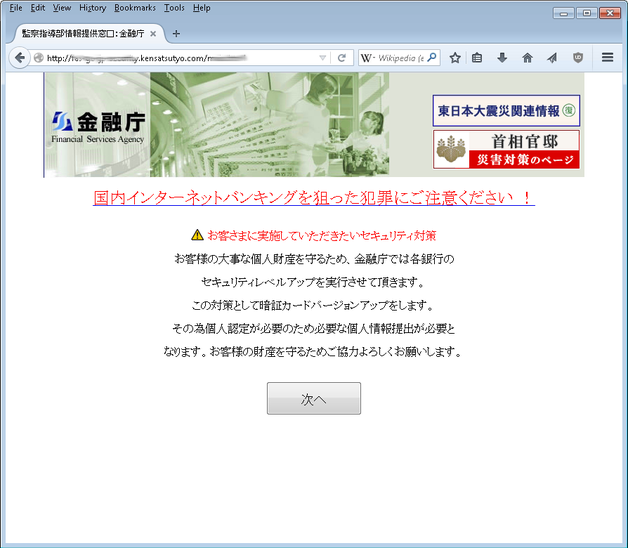

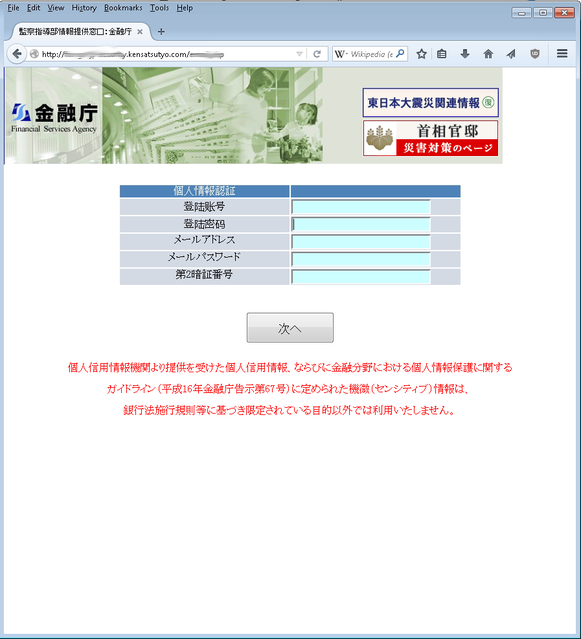

Когда пользователь посещает веб-сайт с использованием Internet Explorer, вредоносная программа получает текущий URL-адрес и сравнивает его со списком из конфигурационного файла. В случае с Chrome и Firefox, код вредоносной программы будет сравнивать заголовок окна веб-браузера со списком из второго файла конфигурации. В случае совпадения, вредоносная программа создаст новый процесс веб-браузера, который отобразит фишинговую веб-страницу. Эта веб-страница содержит специальную форму, которая запрашивает у пользователя информацию для входа в аккаунт онлайн-банкинга, а также ответы на секретные вопросы для входа в аккаунт. Злоумышленники пытаются замаскировать веб-страницу под доверенное в Японии учреждение. В качестве этого учреждения выступает либо прокуратора (Public Prosecutors Office), либо агентство финансовых услуг (Financial Services Agency). URL-адрес использует отсылку на оба этих учреждения, а содержимое веб-страницы только на FSA.

Указанная выше веб-страница содержит следующие предложения:

- Пожалуйста, обратите внимание на возможное мошенничество, связанное с онлайн-банкингом!

- Следующие меры безопасности следует использовать клиенту:

- Для защиты важной личной информации клиента, агентство финансовых услуг специализируется на оказании услуг банку по повышению его защиты.

- Каждый банк будет обязан предоставить своим клиентам обновленные банковские карты, а также информацию, необходимую для идентификации клиента.

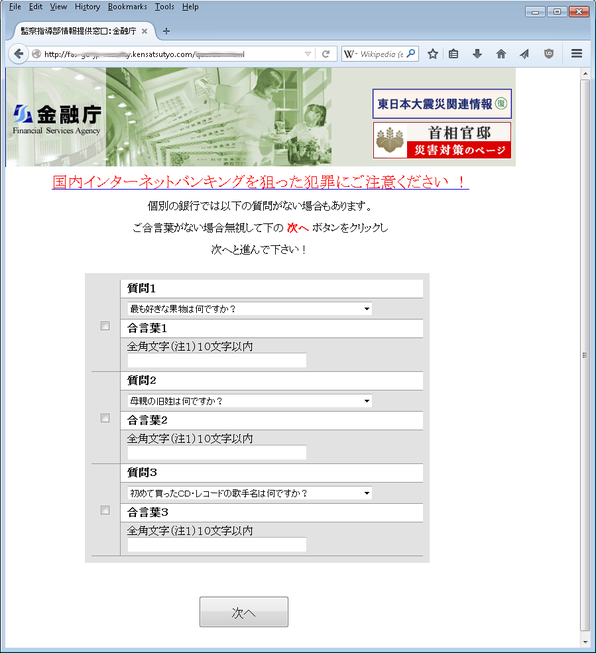

Эта веб-страница содержит следующие предложения:

- Пожалуйста, обратите внимание на возможное мошенничество, связанное с онлайн-банкингом!

- Для всякого банка существуют те случаи аутентификации, когда секретные ответы на вопросы не требуются.

- В случае уведомления об отсутствии необходимости ввода секретной фразы, просто нажмите «Далее» для перехода к следующему полю.

От пользователя требуют ввести в поля формы следующую информацию:

- Персональная информация:

- Регистрационный номер

- Секретная фраза

- Адрес электронной почты

- Пароль от аккаунта электронной почты

- Второй PIN-код

- Мы не используем персональную информацию кредитной карты пользователя или другую его личную информацию, которая определяется документом по защите персональных данных, 2004 Financial Services Agency Notification No. 67, для тех целей, которые отличаются от заявленных, на что указывает закон о банковской деятельности (Ordinance for Enforcement of the Banking Act).

Интересно отметить, что обе организации Public Prosecutors Office и FSA опубликовали уведомления безопасности об упомянутом типе мошенничества.

Проанализированный нами образец Win32/Brolux.A создает мьютекс с китайским именем, он также подписан указанным ниже цифровым сертификатом. Кроме этого, сама фишинговая веб-страница содержит синтаксические ошибки и не полностью написана на японском языке: два поля на третьей веб-странице (см. скриншот выше) написаны на китайском.

Интересно отметить, что этот сертификат, который был выдан китайской компании, использовался в прошлом для подписания различных потенциально нежелательных приложений (PUA). Анализируя различные образцы вредоносных программ, которые попались нам под руку, мы обнаружили, что принцип работы другого банковского трояна под названием Venik, очень похож на Win32/Brolux. Venik специализируется на модификации hosts файла в ОС жертвы для перенаправления пользователя с легитимных сайтов онлайн-банкинга на фишинговые веб-страницы.

Несмотря на то, что вредоносная программа Win32/Brolux использует простые приемы в своей работе, она является очередным напоминанием для пользователей о том, что следует соблюдать необходимые меры предосторожности при работе с онлайн-банкингом. Во-первых, Win32/Brolux использует устаревшие эксплойты для своего распространения, поэтому пользователям всегда следует помнить о своевременном обновлении своей операционной системы. Пользователям также следует отслеживать появление дополнительных или странных веб-форм на странице онлайн-банкинга.