Как мы обобщили информационную безопасность

Большой компании нужен целый ворох разного рода скриптов для инвентаризации компьютерного хозяйства. Это и понятно: если в организации больше 1000 сотрудников, доменная структура имеет достаточно затейливую структуру. А если рабочих мест в несколько раз больше?

На балансе нашего заказчика из банковской сферы — десяток–другой серверов, несметное количество разного рода принтеров и рабочих станций. Помимо этого необходимо управлять разграничением доступа сотрудников и предоставлять сетевые ресурсы по мере служебной необходимости. Отдельный и немаловажный пункт в этой информационно-человеческой архитектуре — обеспечение информационной безопасности.

Когда человеческие ресурсы отдела ИБ были уже на пределе, стало понятно, что банку нужна единая, централизованная система для управления ИБ и средствами защиты. Нашей задачей и стало создать такую систему, которая бы учла все особенности банка и позволила бы расширять функционал вместе с ростом потребностей. О том, как мы решили этот кейс, начав с отдельных модулей, я и расскажу в этой статье.

Источник

Первое, что мы сделали с коллегами из отдела автоматизации и защиты информационных систем ЛАНИТ, — создали небольшую службу — Агента системы, чтобы разобраться со всем компьютерным хозяйством банка. Распространяли его на все рабочие станции и сервера через доменную политику. Для начала Агент собирал только информацию о железе ПК и об установленном ПО. Данные по каждому ПК стекались на центральный сервер. Трудозатрат на создание помощника — на пару недель, а процесс инвентаризации техники заметно сократился! Для комфортного общения с нашей «системой инвентаризации» был написан web-интерфейс. Потом в интерфейс добавили работы с word-шаблонами — и с помощью «пары кликов» на стол начальнику уходил красивый отчет на бланке организации.

Дальше — больше!

Подружили Агента со средствами защиты. Научили собирать логи «Касперского», «Доктора Веба», SecretNet-а и даже Accord-а. Кстати, логи Accord-а хранятся в структурированном двоичном виде, поэтому пришлось потратить немало времени на поиск необходимой информации и «разделителей» этой информации. Вот какую информацию нам удалось там найти.

С 6 по 13 байты содержат дату и время. Это начальная точка времени.Далее с 44 байта идут события. Событие имеет заголовок, в котором 4 байта — смещение времени относительно начальной точки, 2 байта кода результата и 2 байта кода операции. Их положение фиксировано. Далее следует текст сообщения, заканчивающийся нулевым байтом. Часть кодов операции имеет две значащие строки с текстом сообщения. Таким образом, сообщения логов Accord-а разбираются на составляющие и переводятся во внутренний стандарт хранения данных логов.

Особенностью анализа любых логов является позиционирование на новой информации, еще не собранной Агентом. Для этого мы использовали либо уникальные номера событий (для журналов Windows), либо дату и время события.

Дописали серверную часть и интерфейс, и теперь состояние различного рода средств защиты видно в одном месте. Где какой инцидент безопасности — и администратор с планшетом уже на месте! Добавили еще парочку шаблонов — и акт по инциденту со всеми деталями либо в почте, либо на бумаге.

Источник

Через пару лет в систему интегрировали полноценный документооборот. На данный момент учет любого ПК от его постановки на баланс до списания проходит цепочку согласований и утверждений. На любом шаге возможно распечатать заполненный акт или заявку, подписать у начальника или ведомства, затем отсканированную копию прикрепить к их электронным копиям. В общем, это удобно и здорово экономит время.

Был также интересный опыт по «обузданию» USB-накопителей информации. Есть отделы, где использование внешних накопителей информации ограничено и можно работать только с учтенными накопителями. Теперь наш Агент при каждом подключении накопителя проверяет, допустимо ли конкретному пользователю на конкретном ПК использовать этот накопитель. Если нет соответствующей заявки, которую заранее утвердили (иначе говоря, накопитель не закреплен за работником и не зарегистрирован для работы на определенном ПК), Агент блокирует накопитель, а безопаснику приходит оповещение. Это же происходит и в том случае, если срок действия заявки истек. Одновременно администратору автоматически предлагается создание акта о несанкционированном использовании накопителя. Данные о ПК, работнике и накопителе в документ вносит система.

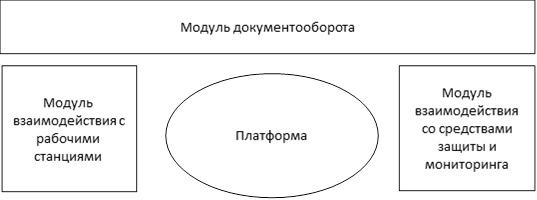

Архитектура системы

Структурная схема нашей информационной системы (которую мы назвали «Кобальт») в итоге выглядит следующим образом:

Базовыми являются модули взаимодействия с рабочими станциями и средствами защиты. Они передают информацию автоматизированной системе и формируют целостную картину состояния информационной безопасности в защищаемой системе.

В состав модуля взаимодействия с рабочими станциями включена специальная служба, устанавливаемая на рабочее место каждого пользователя и серверы организации и собирающая данные об их защищенности.

Модуль взаимодействия со средствами защиты представляет собой специальный коннектор к типовым средствам защиты информации. Он предназначен для оперативного получения данных об инцидентах ИБ.

Модуль документооборота — дополнительно настраиваемая часть системы. Документы формируются по шаблонам, которые мы завели в систему. Работали бы мы с другим заказчиком — использовали бы его шаблоны.

Изменили процессы, не меняя систем

Самое классное, что для того, чтобы облегчить жизнь администратора, нам не пришлось менять существующие средства SIEM и DLP. Мы просто обобщили технические и организационные компоненты обеспечения информационной безопасности. А в результате у ИТ-службы банка исчезло несколько проблем.

Во-первых, проблемы с инвентаризацией.

Теперь они всегда знают, где у них что стоит, в каком состоянии техника и могут в любой момент нажать ctrl+P, чтобы положить на стол начальника отчет с детализацией до каждого сетевого элемента.

Когда в штат вычислительной техники поступает новый компьютер, администратор вместе с необходимым пользовательским ПО также устанавливает агента «Кобальт». После загрузки ПК и его подключения к локальной вычислительной сети система автоматически опознает новый компонент. Администратору будет предложено создать документ о введении в эксплуатацию нового средства вычислительной техники. При этом поля с технической информацией, например, перечнем установленного ПО и конфигурацией аппаратных средств, заполняются автоматически. Администратор также указывает в системе работника организации, за которым закреплен данный ПК. Теперь администратор в режиме реального времени будет получать уведомления об изменении состава ПО, конфигурации аппаратных средств и событиях ИБ от средств защиты информации, установленных на компьютере. При возникновении инцидента безопасности Администратору будет предложено создать типовой документ, в котором автоматически будет описана основная суть произошедшего события.

Во-вторых, больше нет проблем с управлением доступов к локальным сетевым ресурсам.

Для каждого работника необходимо составить и утвердить заявку на пользование сетевыми папками. Если сотрудник попробует открыть тот или иной ресурс, доступ к которому не разрешен, администратор получит оповещение о произошедшем инциденте безопасности. АС «Кобальт» предложит создать соответствующий документ — акт о несанкционированном доступе.

Источник

В-третьих, нет проблем с поддержкой крупных аттестованных систем.

Оборудование и программное обеспечение крупных информационных систем довольно часто меняется, его приходится модернизировать в связи с новыми потребностями или менять вышедшее из строя. Учет таких изменений особенно критичен для аттестованных систем, поскольку для переаттестации нужно готовить новый комплект документов. А модули системы автоматически отслеживают изменения и формируют необходимый комплект документов для подготовки к переаттестации.

* * *

Есть и пока не решенные проблемы. Например, при контроле USB-накопителей пока не получилось определять телефон, подключенный к рабочей станции как накопитель. При мониторинге сетевых ресурсов в журнал попадает слишком много событий; в первом приближении «схлопнуть» из пяти однотипных событий в одно — получилось, но все еще требуется более глубокая и умная аналитика, для выявления действительно значимых событий. Мы сейчас как раз работаем над ее алгоритмом.

Кроме того, некоторое время назад заказчик решил расширить функционал платформы. Речь не только о новых отчетах, но и о контроле доступа работников к установленным на их ПК автоматизированным системам.

ПО, в соответствии с внутренними протоколами банка, устанавливается сотрудникам только на основании служебных записок. Агент собирает информацию об установленном ПО и, следовательно, знает, какие автоматизированные системы установлены. Серверная часть сверяет, есть ли заявка на этот софт. Если ПО установлено, а заявки нет, администратору должно приходить оповещение. Если действующая заявка есть, а ПО — нет, — аналогично.

Надеюсь, это далеко не последний виток развития системы.

Источник

Не забывайте о наших вакансиях!