Исследование: уязвимости промышленных систем управления в 2014 году

В ходе эстонских киберучений НАТО в апреле 2015 года стало известно, что основному киберподразделению Североатлантического Альянса уже не столь интересны устройства на Android или веб-камеры: фокус внимания военных хакеров сместился в сторону систем Windows и SCADA.

В ходе эстонских киберучений НАТО в апреле 2015 года стало известно, что основному киберподразделению Североатлантического Альянса уже не столь интересны устройства на Android или веб-камеры: фокус внимания военных хакеров сместился в сторону систем Windows и SCADA.

Месяц назад исследовали из Dell отметили, что в 2014 году произошел двукратный рост числа зловредов, разработанных для атак на магазинные POS-системы и SCADA-системы, а сегодня и мы расскажем о некоторых цифрах и наблюдениях в сфере АСУ ТП (ISC/SCADA), собранных нашими экспертами за последние три года.Промышленные системы управления за последние годы вышли на принципиально новый уровень благодаря развитию информационных технологий и сети Интернет. Однако новый виток автоматизации несет свои проблемы: некорректное применение технологий защиты и обработки данных приводит к серьезным уязвимостям.

В связи с этим промышленные системы управления все чаще становятся мишенью для злоумышленников и киберармий. На смену отдельным червям Stuxnet (2010) и Flame (2012) пришли более изощренные схемы многоступенчатых атак. Так, для распространения трояна Havex в 2014 году хакеры взламывали сайты производителей ПО для управления промышленными предприятиями (SCADA) и заражали официальные дистрибутивы SCADA-систем, которые затем устанавливались на предприятиях, что позволило злоумышленникам получить контроль над системами управления в нескольких европейских странах.

В 2012 году эксперты Positive Technologies выпустили аналитический отчет «Безопасность промышленных систем в цифрах». Ниже представлены результаты нашего нового исследования, которое дает возможность оценить изменения, произошедшие с 2012 по 2015 год.

Среди общих тенденций, которые мы наблюдаем в процессе работ по анализу защищенности АСУ ТП, можно отметить следующие.

Открытые двери. Многие системы, управляющие производством, транспортом, водоснабжением и энергоресурсами, можно найти в Интернете с помощью общедоступных поисковых систем. На январь 2015 года исследователи Positive Technologies обнаружили таким образом более 140 000 различных компонентов АСУ ТП. Причем владельцы таких систем не осознают, насколько хорошо их ресурсы «видны снаружи». Мы обнаруживаем возможности для атак на АСУ ТП через kiosk mode и облачные сервисы, через сенсоры и физические порты, через индустриальный Wi-Fi и другие виды доступа, которые зачастую вообще не рассматриваются как угрозы.

Один ключ ко многим замкам. Быстрый рост количества организаций, внедряющих АСУ ТП, при ограниченном числе производителей приводит к состоянию, когда одна и та же SCADA-платформа используется для управления критически важными объектами в самых разных отраслях. К примеру, наши эксперты выявили уязвимости в системе, которая управляет Большим адронным коллайдером, несколькими аэропортами Европы и атомными электростанциями Ирана, крупнейшими трубопроводами и установками водоснабжения в разных странах, поездами и химическими заводами в России. Будучи однажды найдена, подобная уязвимость позволяет злоумышленникам атаковать множество разных объектов по всему миру.

Угрозы развиваются быстрее, чем защита. Сложная организация АСУ ТП и требование непрерывности технологических процессов приводят к тому, что базовые компоненты систем управления (индустриальные протоколы, ОС, СУБД) устаревают, но не обновляются, и их уязвимости не устраняются годами. С другой стороны, развитие автоматизированных инструментов значительно увеличивает скорость работы хакеров. В рамках конкурса Сritical Infrastructure Attack на форуме PHDays IV в течение двух дней было взломано несколько современных платформ SCADA, которые используются на промышленных предприятиях.

«Безумный дом». Термин АСУ ТП (автоматизированная система управления технологическим процессом) появился в 80-е годы, когда основными объектами автоматизации являлись крупные промышленные предприятия. Однако удешевление и миниатюризация техники привели к тому, что компьютеризированные устройства, управляющие жизнеобеспечением зданий, системами мониторинга и распределения электроэнергии, активно входят в повседневную жизнь. При этом ни производители, ни потребители не уделяют должного внимания безопасности этих систем: в данном исследовании показано, как много подобных устройств доступно через Интернет.

Методика исследованияДля сбора информации об уязвимостях использовались базы уязвимостей (ICS-CERT, NVD/CVE, SCADA Strangelove, Siemens Product CERT и др.), сборники эксплойтов (SAINTexploit, Metasploit Framework, Immunity Canvas и др.), уведомления производителей, а также доклады научных конференций и публикации на специализированных сайтах.Опасность уязвимостей определялась на основе CVSS v. 2. Необходимо учитывать, что на статистику влияют такие факторы, как отсутствие типовых описаний уязвимостей или политика разглашения: зачастую производители приуменьшают риск или совсем не разглашают информацию об уязвимостях (более подробно об этих факторах можно прочитать в полной версии отчета). Таким образом, реальная ситуация с безопасностью АСУ ТП может быть даже хуже, чем показывает наша статистика.

Сбор данных о доступности АСУ ТП в сети Интернет осуществлялся пассивными методами, с использованием общедоступных поисковиков (Shodan, Project Sonar, Google, Bing) и результатов сканирования портов. Анализ данных проводился с использованием базы данных фингерпринтов, состоящей из 740 записей, которые позволяют на основе баннера сделать заключение о производителе и версии продукта. Большинство фингерпринтов относятся к протоколам SNMP (240) и HTTP (113), примерно треть — к различным промышленным протоколам (Modbus, DNP3, S7 и проч.).

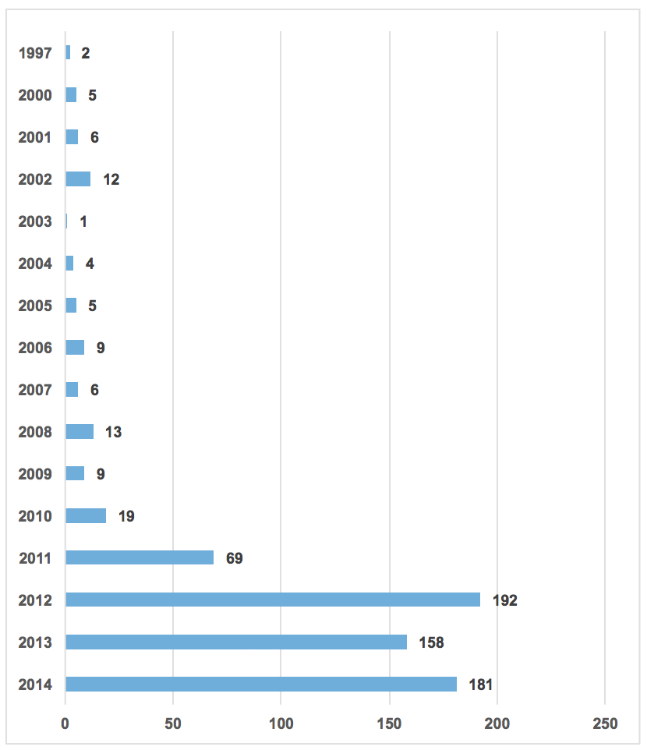

Количество уязвимостей

Всего в рамках исследования выявлена 691 уязвимость в компонентах АСУ ТП. Заметен резкий рост после 2009 года: за три следующих года (2010—2012) число обнаруженных уязвимостей АСУ ТП выросло в 20 раз (c 9 до 192). После этого среднегодовое количество выявляемых уязвимостей стабилизировалось (181 в 2014 году).

Количество уязвимостей АСУ ТП

Анализ уязвимостей Уровень опасности выявленных уязвимостей также сохраняет тенденции 2012 года. Основное количество уязвимостей имеет высокую (58%) и среднюю (39%) степень опасности.Если рассмотреть векторы CVSS, то больше половины уязвимостей имеют высокую метрику по такому важному показателю, как доступность. Также высок показатель удаленной эксплуатации, что в совокупности со слабыми механизмами аутентификации повышает риск атак.

Поскольку в открытом доступе информация о процессе устранения уязвимостей не публикуется, в исследовании использованы данные, полученные экспертами Positive Technologies от производителей. Ситуация выглядит более удручающей, чем в 2012 году, когда большинство недостатков безопасности (около 81%) были оперативно ликвидированы производителями еще до того, как о них становилось широко известно, или в течение 30 дней после нескоординированного разглашения информации. По данным на I квартал 2015 года, лишь 14% уязвимостей были устранены в течение трех месяцев, 34% устранялись более трех месяцев, а оставшиеся 52% ошибок — либо просто не исправлены, либо производитель не сообщает время устранения.

Устранение уязвимостей АСУ ТП

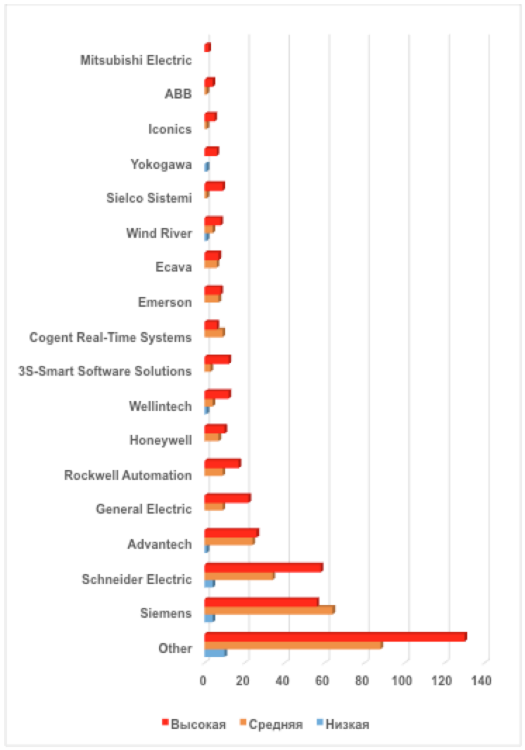

Уязвимости по производителям

Список производителей, лидирующих по количеству уязвимостей в продуктах, практически не изменился: Siemens (124 уязвимости), Schneider Electric вместе с приобретенной ею компанией Invensys (96), Advantech (51), General Electric (31). В то же время общий список производителей с выявленными уязвимостями вырос. На диаграмме ниже представлены компании c наибольшим числом уязвимостей; остальные 88 производителей объединены в строке «Other».

Уязвимости в АСУ ТП различных производителей (по степени риска)

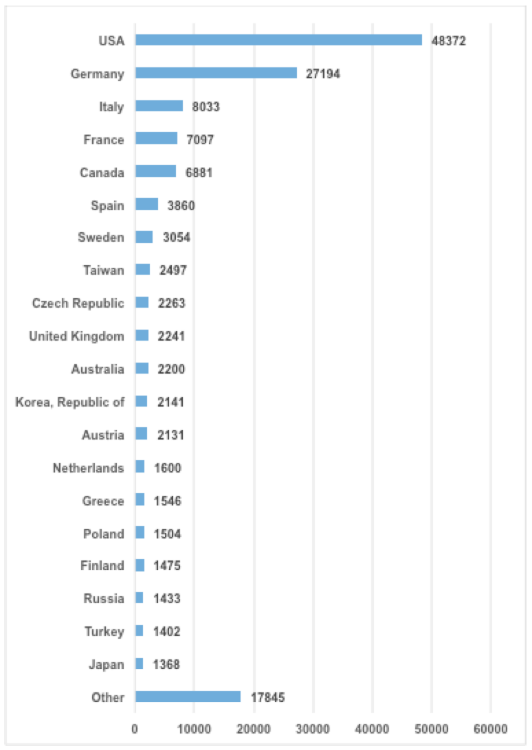

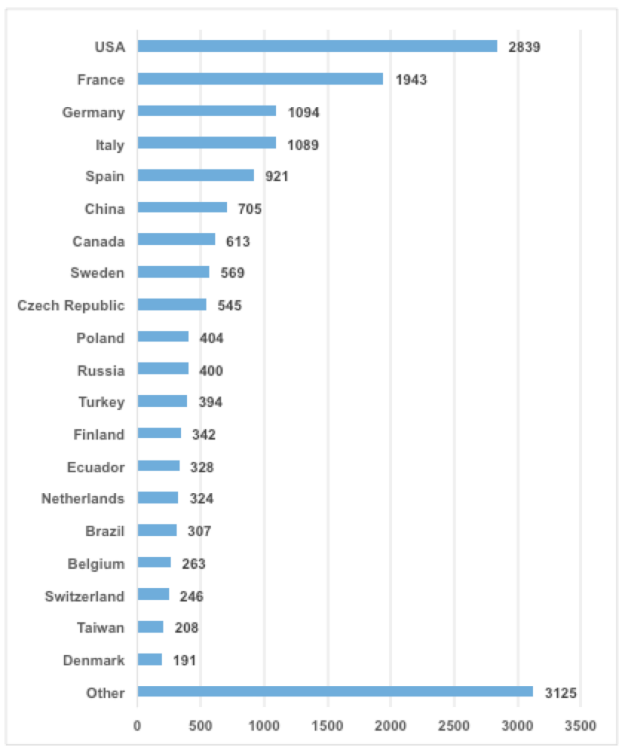

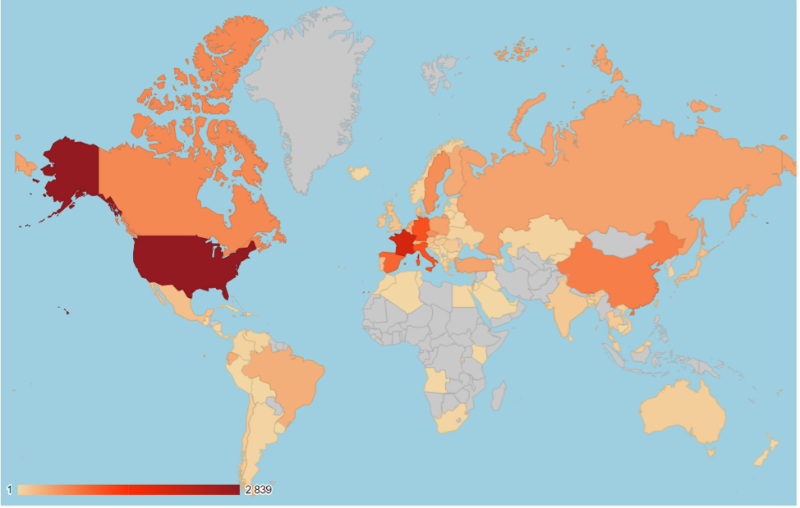

География доступности и уязвимости АСУ ТП Всего в рамках исследования выявлено 146 137 компонентов АСУ ТП, к которым можно получить доступ через Интернет. Самыми распространенными являются системы для автоматизации зданий Tridium (Honeywell), а также системы мониторинга и управления электроэнергией, в том числе на основе технологий солнечных батарей (SMA Solar Technology). Наибольшее количество доступных компонентов — это PLC/RTU, на втором месте системы мониторинга и управления инверторами. Далее следуют сетевые устройства и HMI/SCADA-компоненты.Вполне естественно, что страны — технологические лидеры имеют высокий уровень автоматизации, и потому концентрация промышленных систем этих стран в Интернете довольно высока. Лидером, как и прежде, остается США (33%), но на втором месте уже не Италия, а Германия, причем с большим отрывом (19%). В целом Европейский регион показал заметный рост интернет-доступности промышленных систем. С другой стороны, в Азиатском регионе распространены локальные, мало известные на мировом рынке компоненты АСУ ТП, которые не всегда удается идентифицировать.

Распространение доступных АСУ ТП

Путем анализа версий доступных компонентов АСУ ТП было выявлено более 15000 уязвимых компонентов. Наибольшее количество находится в США, далее следуют Франция, Италия и Германия, что согласуется с общей картиной распространенности этих систем. С другой стороны, необходимо заметить, что в компонентах, наиболее распространенных в сети Интернет, выявлено мало уязвимостей. В целом уязвимыми оказались более 10% доступных АСУ ТП.

Распределение уязвимых компонентов АСУ ТП по странам

Распределение уязвимых компонентов АСУ ТП по странам

В ходе форума по информационной безопасности Positive Hack Days (пройдет 26–27 мая в Москве) эксперты Positive Technologies представят подробный отчет о результатах исследования уязвимостей промышленных систем управления в 2014 году. Там же можно будет поучаствовать в конкурсах по взлому АСУ ТП.