[Перевод] Объясняем бабушке: Как зашифроваться за час

«Выживают только параноики».

— Энди Гроув

Энди Гроув был венгерским беженцем, который избежал коммунизма, изучая инженерное дело, и в конечном итоге возглавил революцию компьютеров в качестве генерального директора Intel. Он умер в начале этого года в Силиконовой долине после долгой борьбы с болезнью Паркинсона.

Когда один из самых могущественных людей в мире призывает нас быть параноиком, возможно, нам следует прислушаться.

Вынужден предупредить, что Гроув не единственный влиятельный человек, который призывает к этому. Даже директор ФБР — тот же человек, который недавно заплатил хакерам миллион долларов, чтобы разблокировать iPhone террориста — настоятельно рекомендует всем скрывать свои веб-камеры.

Но вы подчиняетесь закону. Чего вам опасаться? Как гласит девиз программы наблюдения Соединенного Королевства: «если вам нечего скрывать, вам нечего бояться». Ну, законопослушные граждане имеют основания опасаться. У них есть причины защищать свои устройства, файлы и общение с близкими.

«Если кто-то даст мне шесть строк написанных самым честным человеком, я найду то, за что его можно повесить.»

— кардинал Ришелье в 1641.

В этой статье я покажу вам, как обезопасить себя, используя искусство шифрования. В один присест, вы можете сделать большой шаг вперед к обеспечению вашей конфиденциальности.

Здравый смысл безопасности для всех

Чтобы было ясно, все, что я рекомендую на 100% бесплатно и на 100% легально. Если вы тратите время на то, чтобы запереть двери на ночь, то должны позаботиться и о шифровании.

«Будьте готовы».

— Скотт Мотто

Давайте подготовимся

Во-первых, пара определений. Когда я использую слово «злоумышленник», я имею в виду любого, кто пытается получить доступ к вашим данным без вашего разрешения, — будь то хакер, корпорация или даже правительство.

И когда я использую термины «приватный» или «безопасный» я делаю это не просто так. Реальность такова, что пока задействованы люди — ни одна система никогда не будет на 100% приватной или на 100% безопасной.

До тех пор пока ваши телефоны, компьютеры и аккаунты достаточно защищены их содержание остается «зашифрованным комом» и мало кто — вне зависимости от того насколько они могущественны — может что-либо с этим сделать.

Совет #1: Используйте двухфакторную аутентификацию на вашем почтовом ящике

Ваш почтовый ящик это отмычка к вашей жизни. Если злоумышленник скомпрометирует его, он сможет не только читать ваши письма, но и использовать его, чтобы сбросить пароли на все что угодно, включая ваши аккаунты в социальных сетях и даже банковские счета.

Самое простое, что вы можете сделать, чтобы значительно улучшить вашу безопасность, включить двухфакторную аутентификацию на вашем почтовом ящике.

По сути, двухфакторная аутентификация это второй уровень безопасности при входе в систему. Обычно она связана с получением SMS-сообщения со специальным кодом, когда вы входите в свой аккаунт.

Двухфакторная аутентификация существенно снижает вероятность взлома вашей почты.

Если вы используете Gmail, вы должны активировать здесь двухфакторную аутентификацию.

Сейчас.

Серьезно.

Я все еще буду здесь, когда ты вернешься.

Совет #2: Зашифруйте ваш жесткий диск

И у Windows и у MacOS есть встроенное полное шифрование диска. Вы просто должны включить его.

Совет #3: Включите защиту вашего телефона паролем

Идентификация отпечатком пальца это лучше, чем ничего, но часто её бывает недостаточно.

Пятая поправка (не свидетельствовать против себя) позволяет держать свой пароль в секрете. Но суд может заставить вас разблокировать телефон с помощью отпечатка.

Кроме того, вы не можете изменять свой отпечаток пальца после того, как злоумышленник заполучит его.

У злоумышленника, как правило, есть 10 попыток, прежде чем телефон будет полностью заблокирован. Так что если ваш 4-значный пароль один из самых распространенных, поменяйте его.

1234

9999

1111

3333

0000

5555

1212

6666

7777

1122

1004

1313

2000

8888

4444

4321

2222

2001

6969

1010

Дополнительный совет: если вы используйте идентификацию отпечатком пальца для удобства, то знайте, если вас когда-нибудь арестуют, вы должны сразу же отключить питание вашего телефона. Когда власти снова его включат, они не смогут разблокировать его без пароля.

Совет #4: Используйте разные пароли для каждого сервиса.

Использовать везде одни и те же пароли небезопасно.

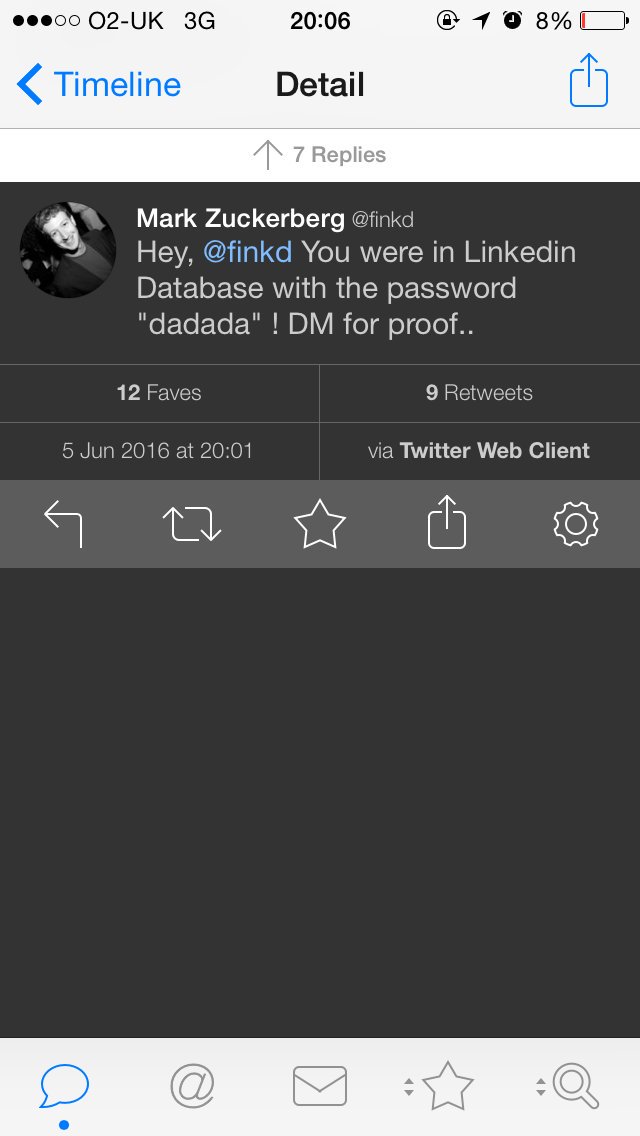

Марк Цукерберг использовал пароль «dadada» на своем аккаунте в LinkedIn. Раннее в этом году, когда хакеры выпустили 117 миллионов комбинаций паролей для электронной почты, этот был среди них. Хакеры смогли использовать его электронную почту и пароль, чтобы получить доступ к его Twitter и Pinterest.

Поэтому не используйте один пароль более чем для одного сайта.

Конечно, помнить кучу паролей довольно проблематично. Поэтому пользуйтесь менеджером паролей.

Совет #5: Отправляйте сообщения с помощью Signal

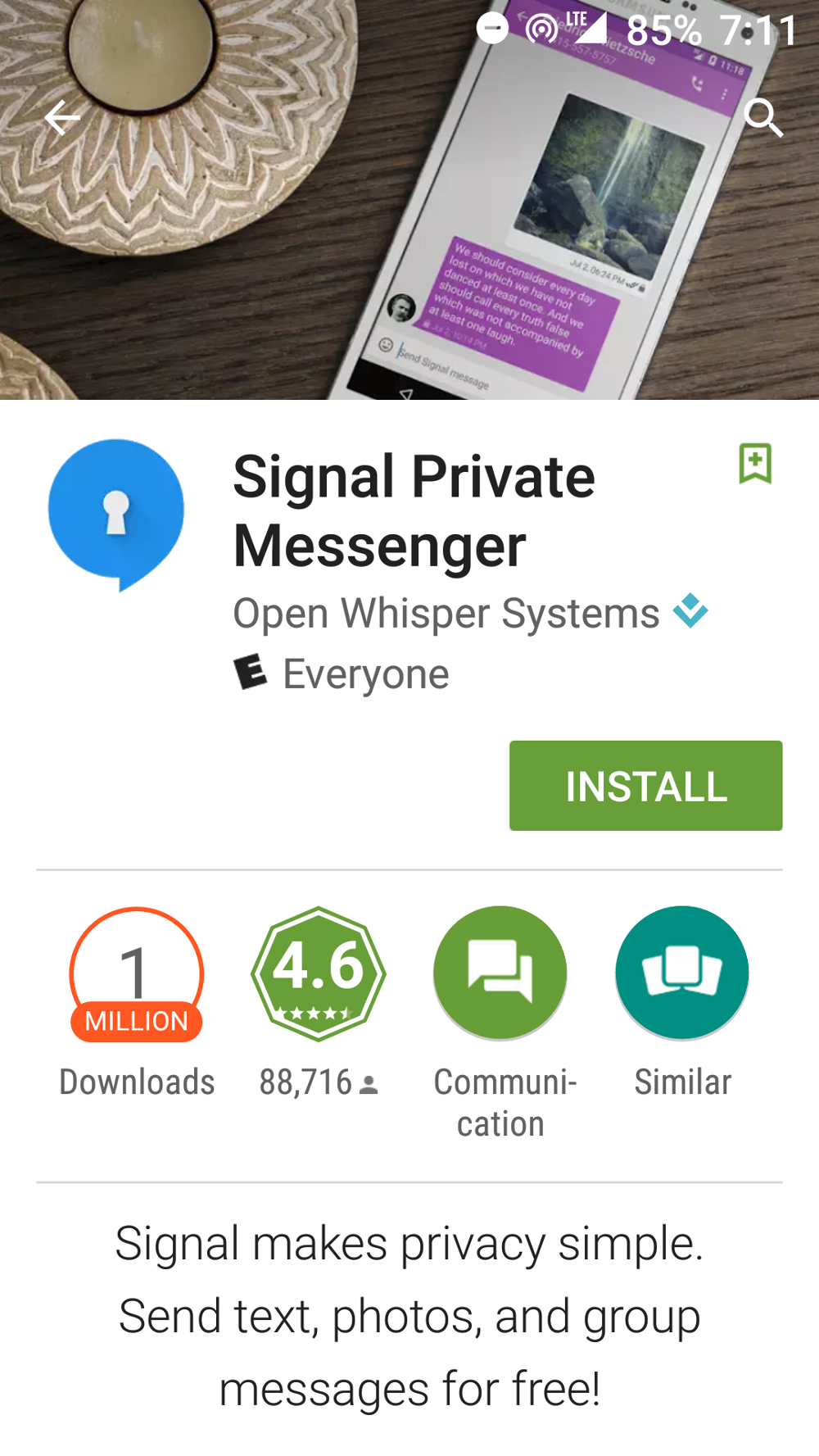

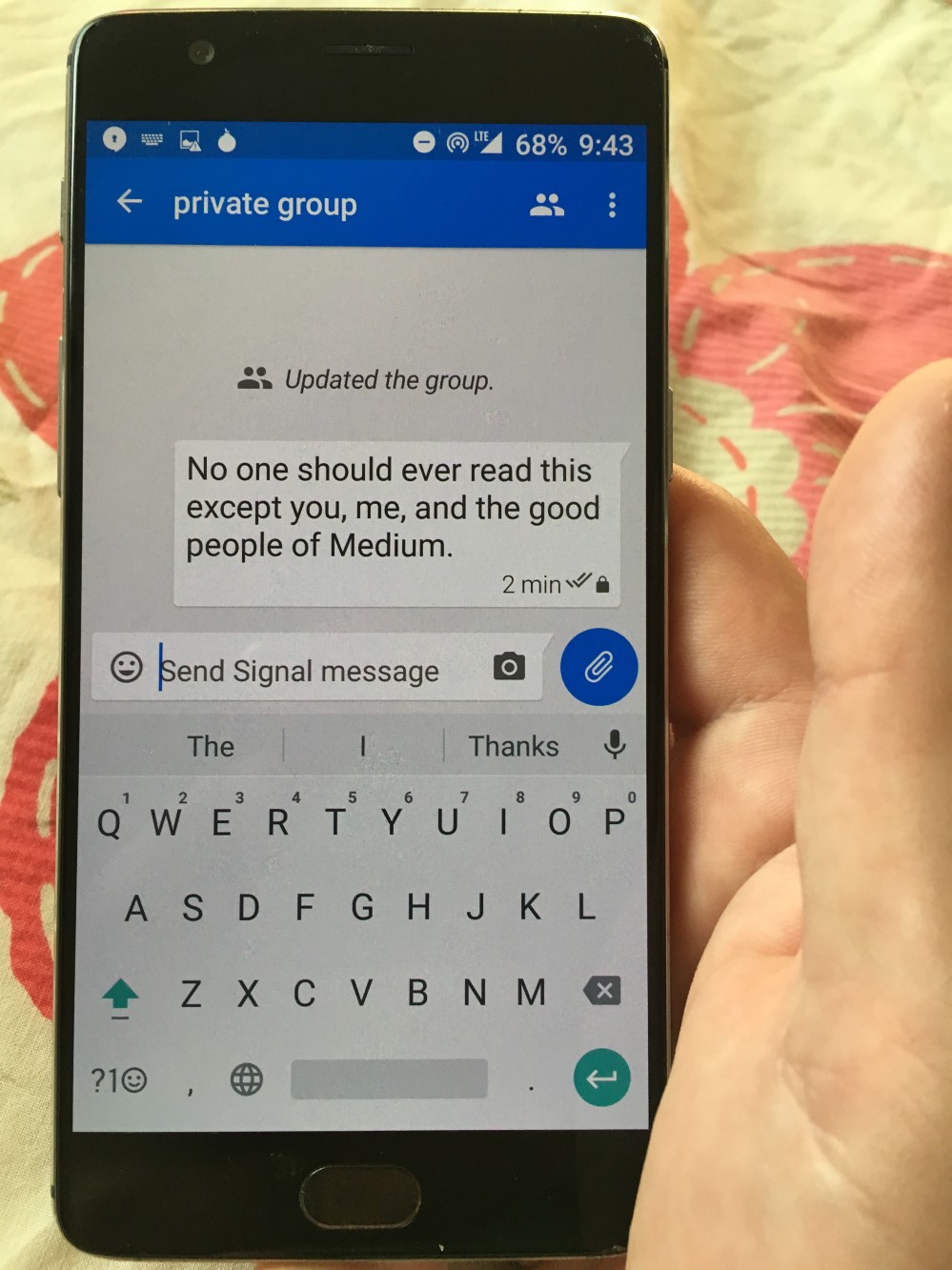

Signal это популярный сервис обмена сообщениями, который получил наивысший балл от Фонда Электронных Рубежей. Вы можете делать все, что обычно делаете типа создавать беседы и отправлять фото и видео. Только все это будет зашифровано.

Signal бесплатен, находится в открытом доступе, его можно приобрести в магазинах приложений на iOS и Android. Я смог установить его и начать безопасно обмениваться сообщениями с друзьями и семьей менее чем за 5 минут.

Шаг#1: Установите Signal

Шаг#2: Пригласите друзей, чтобы они тоже установили Signal

Шаг#3: Отправляйте сообщения

Поздравляем — теперь вы можете общаться с вашими друзьями и семьей о чем угодно, и шпионить за вашей беседой будет практически невозможно.

Вы также можете использовать Signal, чтобы совершать безопасные телефонные звонки.

Совет #6: Режим инкогнито в браузере недостаточно приватный

Даже если вы используете «режим инкогнито» в Chrome или «приватный просмотр» в Firefox следующие лица все еще смогут подсмотреть вашу активность в сети:

• Интернет-провайдеры

• Системные администраторы во главе вашей сети в школе, на рабочем месте или везде, где вы онлайн

• Google или любая другая компания, которая сделала ваш браузер

Internet Explorer, Safari, Opera и другие браузеры больше не являются конфиденциальными.

Если вы хотите приватный браузер (в рамках разумного, так как ни одна система не может быть на 100% конфиденциальной), используйте Tor.

Совет #7: Осуществляйте поиск в сети конфиденциально с помощью Tor

Tor выступает за «луковый маршрутизатор». Это сравнение используется из-за того, что он использует множество слоев (как у лука) масок сетевой активности. Он бесплатен, находится в открытом доступе и достаточно прост в использовании.

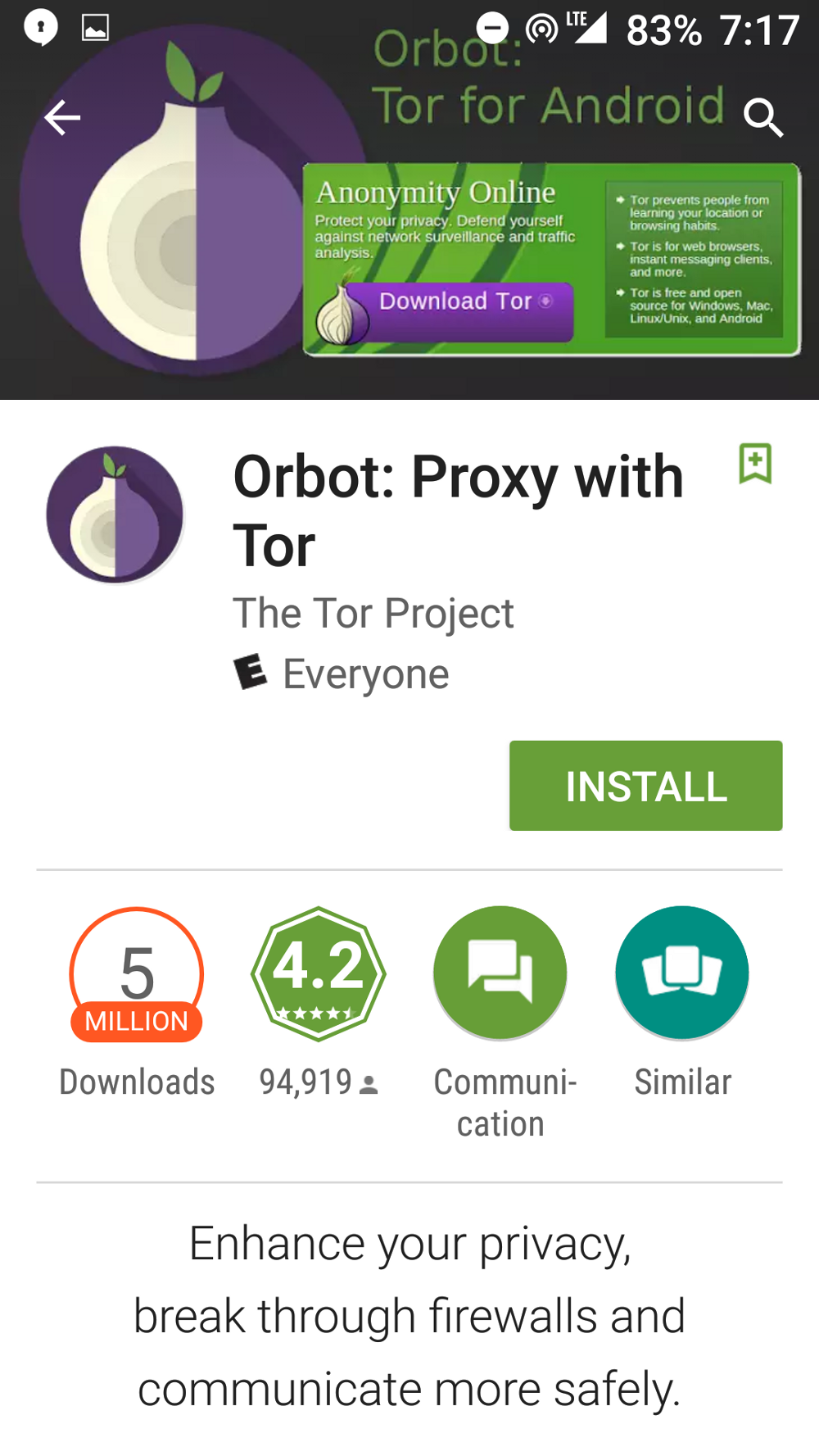

Шаг#1: Скачайте Orbot

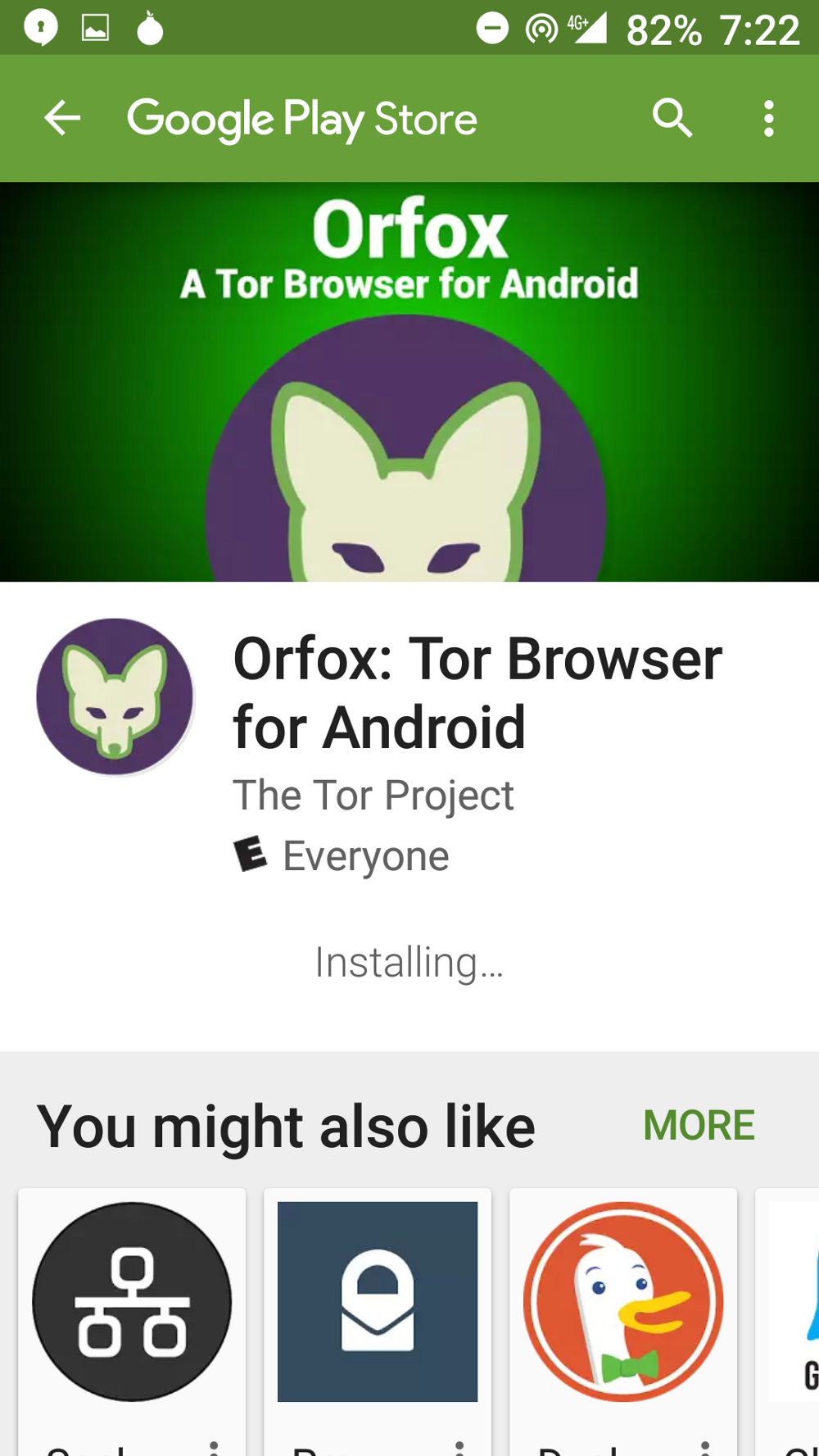

Шаг#2: Скачайте браузер Orfox

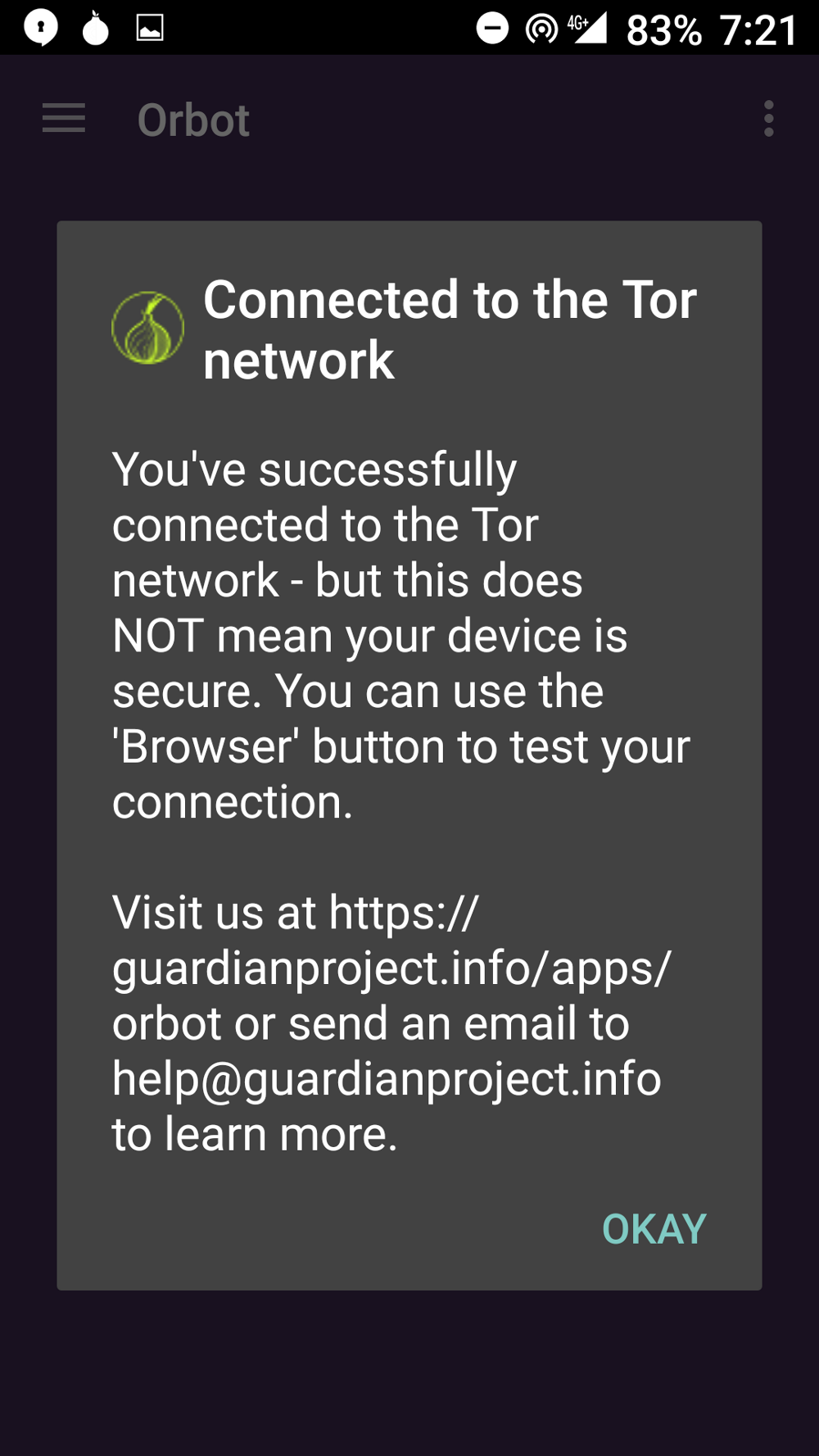

Шаг#3: Откройте Orbot

Шаг#4: Откройте Orfox

Шаг#5: Убедитесь, что все работает

Посетите check.torproject.org, чтобы проверить все ли работает. Поздравляем — теперь вы можете пользоваться интернетом со спокойной душой, так как вас крайне трудно отследить.

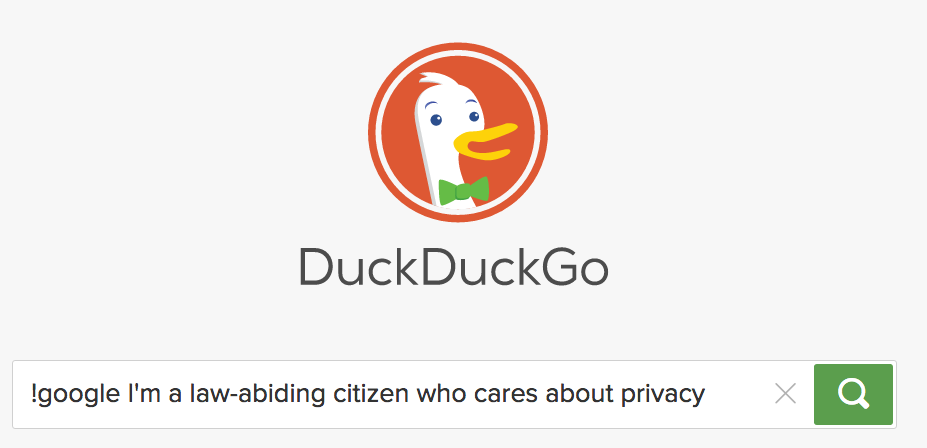

Совет #8: Ищите информацию конфиденциально

Если Tor недостаточно удобен для вас, вы можете, по крайней мере, использовать безопасный поиск с помощью DuckDuckGo. Его поисковая система не отслеживает вас.

У DuckDuckGo нет тысячи инженерных лет залитых в поисковик, которые есть у Google. Но у них есть быстрый доступ, позволяющий получить зашифрованные поиски в Google, если они вам нужны. Вам нужно просто написать »! google» в строке поиска, перед тем как искать что-либо.

Спасибо за чтение данного руководства конфиденциальности. Если он вам понравился, нажмите на сердечко ниже, чтобы другие люди могли увидеть это.

А еще можно прочитать книгу:

Cybersecurity and Cyberwar: What Everyone Needs to Know

Комментарии (15)

14 ноября 2016 в 01:04 (комментарий был изменён)

+4↑

↓

По сути, двухфакторная аутентификация это второй уровень безопасности при входе в систему. Обычно она связана с получением SMS-сообщения со специальным кодом, когда вы входите в свой аккаунт.

Чаще всего это снижает безопасность за счёт того, что симку контролирует оператор сотовой связи, и её могут перевыпустить без вашего ведома и сбросить пароль на аккаунт с её использованием. И прощай ваш ящик.

Только использование OTP повышает безопасность, но многие сервисы не позваляют его активировать без привязки симки, что является фейлом по озвученной выше причине.И у Windows и у MacOS есть встроенное полное шифрование диска.

И насколько ему можно доверять? Бесплатные программы с открытым исходным кодом, несколькими независимыми аудитами вызывают больше доверия.14 ноября 2016 в 01:39

–1↑

↓

SMS — известная дырища в защите. В простых случаях мошенники легко уговаривают сотрудников сотовых операторов выпустить новую симку (на хабре полно подобных историй). В более сложных случаях правительства легко заставляют сотовых операторов отключать SMS-сервис и получать «секретные» SMS в тайне от владельца SIM-карты.

BitLocker и windows EFS Microsoft может расшифровать без ключей владельца. Про FileVault не слышал, но тоже весьма вероятно.

Что там собирает DuckDuckGo неизвестно.

Тором сильно увлекаться тоже не стоит. Конечно, это безопаснее открытого соединения, но где и как он поломан и поломан ли неизвестно. Если поломан, то рассказывать об этом не будут. Всяким орботам нужно доверять осторожно. Мало ли чего туда могли натолкать. И даже не создатели, а какие-нибудь злоумышленники (вспоминаем недавнюю историю с гадостью в transmission).

Ну и вся конфиденциальность рассыпается в пух и прах стоит только авторизоваться где-нибудь в фейсбуке, гугле или подобных сервисах.

Про разные пароли совет разумный.14 ноября 2016 в 08:51

+2↑

↓

BitLocker и windows EFS Microsoft может расшифровать без ключей владельца

Пруфы, пожалуйста, предоставьте14 ноября 2016 в 08:57 (комментарий был изменён)

0↑

↓

Не работаю в службе безопасности какого банка, но постоянно интересуюсь, как абстрактно (интересные проблемы), так и конкретно (не хочу, чтобы меня обокрали). Поэтому внимательно прочитал статью и комменты, из последних особенно заинтересовало:SMS — известная дырища в защите. В простых случаях мошенники легко уговаривают сотрудников сотовых операторов выпустить новую симку (на хабре полно подобных историй).

Секунда в гугле и — получил кучу душераздирающих историй. Не думал, что такой размах! Поэтому вопросы тем, кто в теме. Некоторые банки вместо одноразовых SMS-паролей предлагают заранее генерированные одноразовые: либо на пластике, где нужно фольгу царапать, либо получить в банкомате. Насколько этот метод безопаснее в современных условиях?

Второй вопрос: одноразовые пароли — 5–6 цифр. Многие другие приложения, когда вводишь подобный пароль, говорят, что он плохой. 5–6 цифр для одноразового пароля личного кабинета в банке — надежная защита?

14 ноября 2016 в 01:45

+1↑

↓

Про симку плюсую — достаточно вспомнить шумную историю, когда у женщины несколько раз залазили в банковский счет через перевыпуск симки. Там была фантасмагория как в кино. Увод симки мало того, что ломал доступы к её аккаунтам, так ещё и давал злоумышленникам навалом времени, потому что вернуть контроль над симкой можно только в отделении с документами и личной мордой лица, а на дворе ночь и ни черта не работает.14 ноября 2016 в 02:16

0↑

↓

Привязка к IMSI поможет от такого, но далеко не все банки этим пользуются.14 ноября 2016 в 02:29

0↑

↓

Кажется, опсосы деньгу дерут с банка за каждую проверку привязки. Поэтому даже те, кто использует её, используют её выборочно. Лучше делать подтверждение через приложение на мобиле. Затроянить приложение стало труднее, чем увести симку.

14 ноября 2016 в 03:45

0↑

↓

Даже Минкомсвязи не рекомендует SMS. Только OTP-токены или приложения.

14 ноября 2016 в 03:25

+1↑

↓

Как-то неаккуратно переведено. «Избежал коммунизма, изучая инженерное дело».»_Вы_ _должны_ активировать здесь двухфакторную аутентификацию. (…) Я все еще буду здесь, когда _ты_ _вернешься_.»А по существу статьи, просится то ли xckd про гаечный ключ, то ли анекдот про Неуловимого Джо…

14 ноября 2016 в 03:38 (комментарий был изменён)

+1↑

↓

Разблокировка отпечатком пальца это вообще очень неоднозначная штука, надёжность которой сильно зависит от операционной системы и аппаратной реализации.Лучше всего реализовано у Apple:

Казалось бы, необходимость хранить данные отпечатков в виде односторонней хеш-функции очевидна, но тебе это только кажется: разработчики HTC One Max решили, что хранить отпечатки можно в виде картинок в самой обычной папке в памяти устройства. Чем бы ни думали разработчики HTC, инженеры Apple такой ошибки не совершили: сканированный отпечаток пропускается через хеш-функцию и сохраняется в Secure Enclave — защищенном от доступа извне микрокомпьютере. Отдельно отмечу, что эти данные не попадают в iCloud и не передаются на сервер компании.

Что интересно, даже односторонние хеш-функции отпечатков зашифрованы, причем ключи шифрования вычисляются во время загрузки устройства на основе уникального аппаратного ключа (который также хранится внутри Secure Enclave и не может быть оттуда извлечен) и кода блокировки, который вводит пользователь. Расшифрованные дактилоскопические данные хранятся только в оперативной памяти устройства и никогда не сохраняются на диск. При этом система время от времени удаляет данные отпечатков даже из оперативной памяти устройства, вынуждая пользователя авторизоваться с помощью кода блокировки (который, напомним, даст системе возможность расшифровать данные отпечатков и возобновить работу датчика Touch ID).

В Android, в основном, всё печально:Вплоть до версии Android 6.0 в системе не существовало универсального API для дактилоскопической аутентификации. Нет API — нет и формальных требований Compatibility Definition, и, соответственно, нет никакой сертификации со стороны Google. С выходом Android 6.0 в Google не только разработали собственный API для аутентификации по отпечаткам пальцев, но и обновили Compatibility Definition Document, которому обязаны следовать все производители, желающие сертифицировать свои устройства для установки сервисов Google

В Китае Google под запретом, и многие полуподвальные производители совершенно не собираются заморачиваться с ненужными сертификациями. Да ты и сам знаешь, с какими прошивками зачастую приходят устройства из Китая. В угоду производительности шифрование, как правило, не включается даже в прошивках на основе Android 6.0, а загрузчик не блокируется принципиально (в случае с процессорами MediaTek) или может быть легко разблокирован. Соответственно, есть там датчик отпечатков или нет — не играет ни малейшей роли.

Даже если шифрование будет включено пользователем (маловероятно в случае дешевых устройств, но все же), у пользователя нет никакой гарантии, что датчик отпечатков интегрирован правильным образом. Особенно это касается устройств, которые продавались с Android 5 и более ранними версиями на борту, а обновление до 6-й версии Android получили позднее.

В случае с китайскими устройствами с разблокированным загрузчиком наличие дактилоскопического датчика никак не ухудшит и без того отсутствующую безопасность (впрочем, может и ухудшить: если попавший в твои руки телефон включен, а раздел данных зашифрован, то обман такого датчика — отличный способ обойти шифрование).

Полная статья размещена в октябрьском «Хакере»14 ноября 2016 в 03:49 (комментарий был изменён)

–1↑

↓

если вас когда-нибудь арестуют, вы должны сразу же отключить питание вашего телефона. Когда власти снова его включат, они не смогут разблокировать его без пароля.

Кстати, после недавней истории «Apple против ФБР» iPhone принудительно запросит ввод пароля, если с момента последней разблокировки отпечатком прошло больше 8 часов. Так что у полиции будет ровно столько времени, чтобы получить ордер. Без ордера (если мы говорим про США) у них нет права принудить владельца приложить палец.14 ноября 2016 в 08:57

0↑

↓

Мне всегда интересно, где проходит эта грань? Т.е. положить преступника мордой в пол можно, завести руки за спину можно, засунуть их в наручники можно, обыскать и вынуть из кармана телефон — можно, а «случайно» провести его пальцем по его же смартфону — нельзя. Почему? Физических увечий нет, телефон не пострадал, ну подумаешь — случайно разблокировался.

А если телефон разблокирован, можно ли офицеру периодически «свайпать» по экрану, чтобы тот не заблокировался? (например в ожидании ордера). Или тоже нельзя?

Где-то всё это прописано?

14 ноября 2016 в 09:16

0↑

↓

А можно чуть поподробнее про Apple, если вы в курсе? У меня было вполне сложившееся впечатление, что хешей для отпечатков пока не существует в природе. То что отпечатки хранятся в отдельном чипе в шифрованном виде — это несомненно хорошо, но это все-таки немного другое, чем хранить только хеш.

Что это за хеш функция такая, которая сохраняет топологию рисунка при хешировании, и позволяет отпечатки сравнивать?

14 ноября 2016 в 05:09

+2↑

↓

> Но у них есть быстрый доступ, позволяющий получить зашифрованные поиски в Google, если они вам нужны.

Когда инженер Смолл смазан, вода в звонках подогревается.14 ноября 2016 в 09:30

0↑

↓

Картинка ужаснула О_о

За статью благодарность!