Интегрированная ИБ: смешать и взбалтывать

Трудно не согласиться с Джо Сарно, вице-президентом Fortinet по международным развивающимся рынкам, который сравнил традиционные средства ИБ с серьезным препятствием на пути цифровой трансформации бизнеса: «Необходим революционный переход от защиты сетевого периметра к защите собственно данных, которые передаются между ИТ-системами, устройствами и облаками». Действительно, сегодня четкий корпоративный периметр теряется среди мультиоблачных структур и персональных девайсов сотрудников. «Информационная безопасность проникает во все ИТ, — констатирует Джо Сарно. — По аналогии с цифровой трансформацией, которая подразумевает проникновение ИТ во все бизнес-процессы, логично называть происходящее в сфере ИБ трансформацией безопасности».

Такой подход к корпоративной безопасности видится плодотворным. Так, он позволяет включить в сферу интересов ИБ специфическое понятие Compliance (соответствие требованиям регуляторов), которое становится составной частью более общего фундаментального понятия «риск-менеджмент». Он дает возможность использовать единый подход к оценке текущего состояния защищенности пространства данных — Zero Trust, концепция нулевого уровня доверия к сегментам внутри сети компании. Средства ИБ, соответствующие многомерному и динамично меняющемуся пространству данных, должны быть аналогичными: комплексными и гибкими. Упростить их можно за счет применения комплексной интегрированной платформы с интеллектуальным функционалом анализа угроз. У Fortinet это интегрированная платформа Security Fabric, выведенная на рынок два года назад.

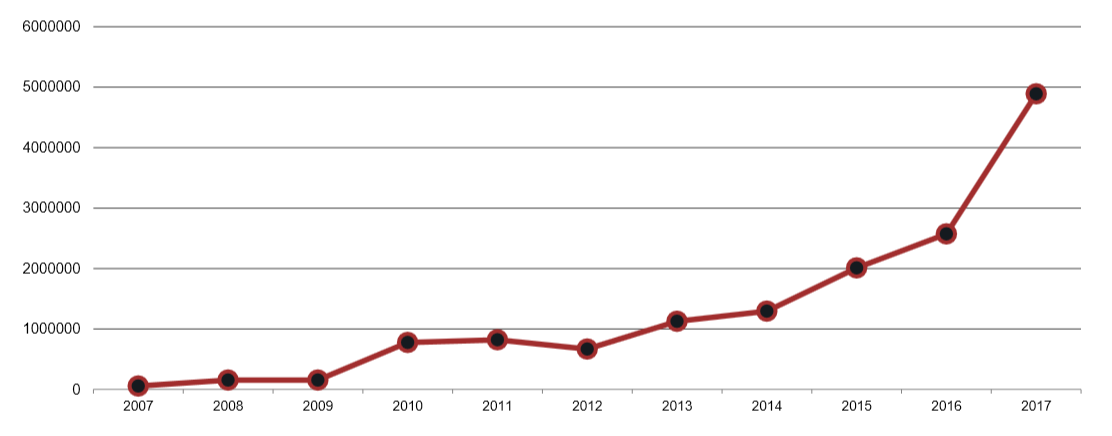

Динамика количества новых вредоносов, появляющихся из разных источников, в течение недели

Источник: Fortinet, сентябрь, 2018 г.

Как пояснил Филиппо Кассини, старший вице-президент, глава подразделения корпоративных глобальных продаж Fortinet, стратегия развития платформы Security Fabric держится на «трех китах»: широта охвата угроз, интегрированная работа с угрозами и данными, высокая степень автоматизации обработки данных, включая передовые методы искусственного интеллекта. Собственно, постоянное развитие каждой из трех указанных составляющих определяет темпы совершенствования Fortinet Security Fabric. Рассмотрим подробнее их нынешнее состояние.

В мире угроз

Согласно исследованию мирового ландшафта угроз, которое ежеквартально проводит аналитическая лаборатория FortiGuard Labs, во II квартале нынешнего года лаборатория фиксировала приблизительно 2 миллиона событий ИБ ежесекундно. Примечательно, что в рейтинге Топ-20 наиболее распространенных угроз, приведенном в данном исследовании, в первую десятку вошли весьма популярные продукты: роутеры компании Linksys, одного из основных производителей устройств интернета вещей, и DSL-устройства компании D-Link.

Джо Сарно, вице-президент Fortinet по международным развивающимся рынкам: Согласно отчету IDC Quarterly Security Appliance Tracker — Final Historical, 2018Q2, бизнес Fortinet в России вырос на 136%! Мы будем продолжать инвестиции на рынке РФ, усиливать активность в регионах России

Саймон Брайден, эксперт Центра противодействия угрозам FortiGuard компании Fortinet, подчеркивает, что, помимо экспоненциального количественного роста кибер-угроз, серьезнейшим вызовом для индустрии ИБ стала растущая сложность кибер-атак. «Инструментарий злоумышленников развивается осень быстро: в начале 2000-х стали применяться методы социальной инженерии, сегодня — саморазвивающееся вредоносное ПО. Мы видим, с какой скоростью развиваются ботнеты: появляются приложения для беспилотных устройств и девайсов интернета вещей, боты с групповым интеллектом (swarm-боты)», — подчеркивает эксперт.

Топ-20 угроз ИБ

Microsoft.IE

Apache.Struts

Oracle.WebLogic

Microsoft.IIS

Linksys.Routers

Microsoft.Windows

HTTP.URI

PHP.CGI

OpenSSL.Heartbleed

D-Link/DSL-2750B

Apache.Commons

Network.Weathermap

Red.Hat

Drupal.Core

PHP.Malicious

Joomla.Core

Apache.Tomcat

Microsoft.Office

Java.Debug

Obfuscated.Rich

Источник: Исследование Global Threat Landscape Q2 2018, Fortinet

Так, новый вариант ботнета Mirai, известный под названием WICKED, включает не менее трех эксплойтов, ориентированных на поражение уязвимых устройств интернета вещей. Угроза Anubis, являющаяся разновидностью Bankbot, поддерживает функции программы-вымогателя, клавиатурного шпиона, RAT, перехвата SMS, блокировки экрана и переадресации вызовов. Для обхода механизмов выявления атак разработчики вредоносного ПО активно используют полиморфизм кода. Это свойство современных вредоносов Саймон Брайден назвал «Agile malware», что означает гибкий, быстро меняющийся код, и привел в качестве яркого примера GandCrab.

Этот шифровальщик, впервые обнаруженный в январе, принимал выкуп в криптовалюте DASH, для распространения использовал вредоносную рекламную кампанию и набор эксплоитов, а управляющие серверы располагались на нескольких отраслевых доменах в зоне .bit (то есть Namecoin). После четвертого обновления GandCrab стал распространяется еще и через скомпрометированные сайты — такие ресурсы переадресуют посетителей на отдельную веб-страницу, где размещается прямая ссылка для загрузки исполняемых файлов вредоноса, причем, ссылки регулярно меняются. Затем стал изменять расширения пострадавших файлов, использовать систему поточного шифрования Salsa20 и перестал взаимодействовать с управляющим сервером для начала шифрования данных. В последней версии GandCrab обзавелся SMB-эксплоитом, похожим на известный EternalBlue (он был похищен у АНБ хакерской группой Shadow Brokers, а затем опубликован в открытом доступе, с его помощью была осуществлена атака нашумевшего шифровальщика WannaCry). Сегодня, по мнению специалистов, GandCrab — это первый SMB-червь, умеющий по TCP сканировать 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты и зашифровывая файлы, которые на них находятся. Плюс ко всему, отметил Саймон Брайден, динамика активности данной кампании криптоджекинга (шифровальщик с выкупом в криптовалюте) демонстрировала четкую зависимость от курса цифровой валюты: когда она повышалась, активность криптоджекинга также увеличивалась.

«Для противодействия действиям киберзлоумышленников постоянно появляются новые инструменты ИБ, например, «песочница». Думаю, в ближайшем будущем мы выйдем за пределы сегодняшних «песочниц», — полагает Саймон Брайден из FortiGuard Labs. Скорее всего, это будет связано с дальнейшим развитием интеллектуальных технологий обработки больших объемов цифровых данных, которые позволят противопоставить Agile злоумышленников высокую адаптивность системы информационной ИБ.

По данным центра анализа угроз FortiGuard Labs, во II кв. нынешнего года ежеминутно блокировалось более 62 тыс. загрузок вредоносного кода и свыше 150 тыс. случаев контакта с зараженными веб-сайтами, предотвращалось более 8 млн попыток несанкционированного доступа к данным. За 18 лет существования компании в специальном корпоративном хранилище вредоносов накопилось около 530 Тб образцов программного кода. При этом, замечает Саймон Брайден, только 5,7% обнаруженных уязвимостей были использованы для практических действий злоумышленников, то есть потенциал появления новых вредоносов весьма велик: «Очевидно, что сложнейшие комбинации различных методов интеллектуальной обработки данных будут все глубже встраиваться в инфраструктуру ИБ». Информационная база таких механизмов — все множество имеющихся знаний о данных и угрозах, включая те, которые могут быть выявлены в любых точках корпоративного информационного пространства.

Интегрируем все

Концепция открытой Fortinet Security Fabric ориентирована на реализацию идеи непрерывной защиты: от конечных устройств, в том числе интернета вещей, до центров обработки данных и облаков, а ее эффективность обеспечивается за счет взаимодействия различных средств ИБ. «Еще 10 лет назад мы обсуждали и спорили о совсем других вещах, скажем, нужен ли корпоративной сети firewall, — рассуждает Филиппо Кассини. — Сегодня мы точно понимаем, что firewall — это важный инструмент, но его недостаточно. Необходимо вести постоянный мониторинг всего пространства данных». В компании Fortinet используют термин «Stitch» (букв. — шов) — оно обозначает программный инструмент, который связывает между собой отдельные компоненты комплексного решения ИБ, обеспечивая фундамент для дальнейшей автоматической обработки консолидированных данных. Иными словами, различные «швы» дают возможность увидеть, какие манипуляции происходят с данными в масштабе всей информационной системы, находящейся под защитой Security Fabric.

Концепция Fortinet Security Fabric включает средства защиты по всем ключевым элементам, включая защиту сети, облака, конечных точек, электронной почты и веб-приложений, а также «песочницу» FortiSandbox, firewall для защиты веб-серверов, firewall для внутренних сегментов сети. В рамках единой системы ИБ эти устройства формируют систему защиты из нескольких эшелонов, включающих, ряд важных элементов типа межсетевого экрана внутренней сегментации. Он позволяет локализовать и контролировать возникающие очаги угроз, например, вирусных атак или действия других вредоносных программ.

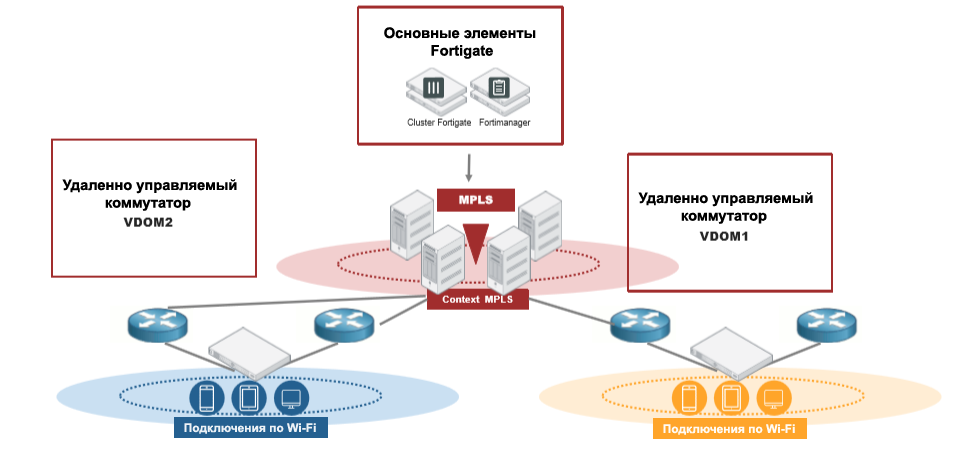

Создание с помощью продуктов Fortinet удаленного коммутатора с поддержкой WiFi-коммуникаций

Источник: Fortinet, сентябрь, 2018 г.

Все устройства функционируют как единая интегрированная система, управляемая операционной системой FortiOS. В настоящее время, как отметил Михаил Родионов, лава представительства Fortinet в России и Казахстане, идет процесс сертификации в ФСТЭК FortiOS 6.0 и нового аппаратного обеспечения.

В июне компания Fortinet завершила сделку по приобретению компании Bradford Networks. Наиболее ценный актив компании — NAC (Network Access Control), устройство контроля доступа к сети. В составе решений Fortinetоно получило название FortiNAC. «FortiNAC обеспечивает функционал контроля доступа следующего поколения, — подчеркивает Михаил Родионов. — Оно поддерживает передовой уровень безопасности в сложной корпоративной ИТ-инфраструктуре, включающей, например, множество устройств интернета вещей, а также мобильных устройств в рамках концепции Bring You Own Device».

В последней версии Fortinet Security Fabric улучшена поддержка программно-управляемых сетей SD-WAN. Теперь контроллер маршрутов глобальной сети способен маршрутизировать трафик, используя сведения из базы данных управления приложениями, содержащей свыше 3000 сигнатур, в дополнение к ISDB. Это позволяет firewall выбирать наилучший линк и, соответственно, минимизировать задержки в сети.

Улучшения в части VPN связаны с возможностью установки VPN в один клик с помощью облачного сервиса FortiCloud. Этот сервис предоставляет готовую к развертыванию облачную инфраструктуру с консолью управления в облаке, не зависящей от того, насколько далеко филиалы или офисы компании удалены от FortiGate. ПО Fortinet Cloud Access Security Broker (CASB) обеспечивает «видимость» облачных приложений (аналитический анализ прав пользователей и использования облака, оценка конфигурации и т.п.), соответствие предустановленным политикам, а также предотвращение утечек данных (DLP), мониторинг активности, защита от угроз, обнаружение географического местоположения пользователя и поведенческий анализ.

Новый помощник помогает администратору легко автоматизировать настройки FortiGate с помощью шаблонов, в том числе, задавать правила автоматической блокировки скомпрометированных хостов. В целом, единая интегрированная платформа существенно упрощает внедрение правил и политик безопасности, поскольку они становятся унифицированными для всей территориально распределенной компании. Образно говоря, налицо Agile в области ИБ. Однако за всеми этими чудесами интеграции скрыт большой слой ПО, реализующий механизмы автоматизации при обработке данных интегрируемых ИБ-решений.

Умные программы автоматизируют обработку данных

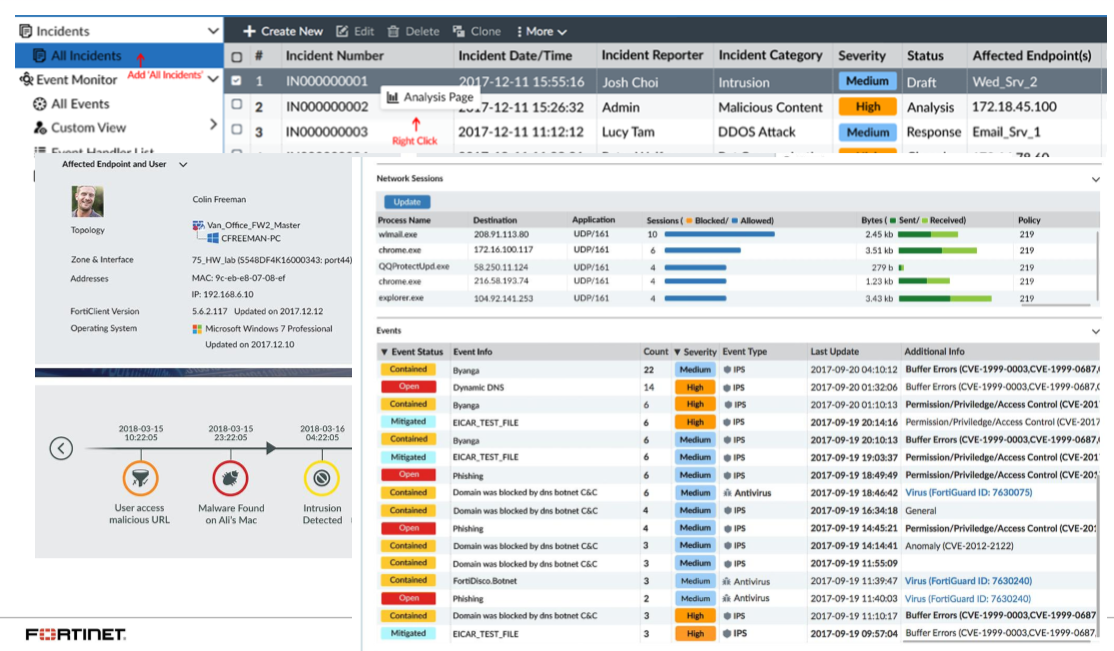

Важнейшая составная часть Fortinet Security Fabric — умное ПО, автоматизирующее исполнение сложных задач обработки данных «на лету». Сюда относятся такие механизмы, как анализ зашифрованного трафика и технологии машинного обучения в FortiWeb 6.0, применяемые к веб-трафику. С их помощью выявляются ситуации аномального поведения, а также классифицируется трафик приложений. Также стоит отметить индикатор компрометации IOC (Indicator Of Compromise). Конкретное значение IOC формируется как результат корреляции разнообразной информации об угрозах, собранной в разных точках сети, и соотносится с конкретными действиями, например, отправить узел в карантин.

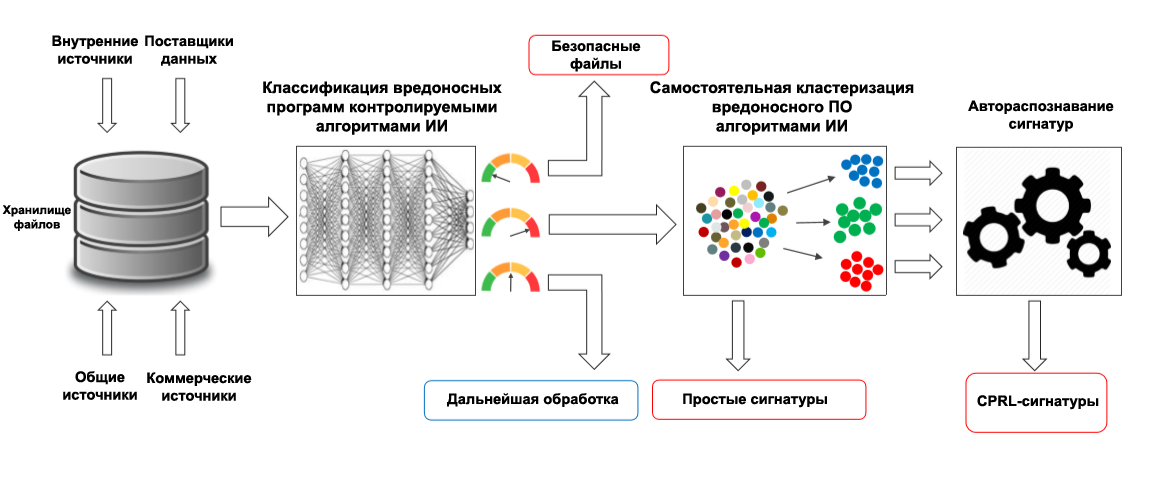

В платформе реализован механизм выявления неизвестных угроз с помощью перенаправления их в «песочницу» FortiSandbox для раскрытия поведения, тактики, техник и процедур, которые используются в кибератаках, а также система для глубокой инспекции кода и распознавания паттернов CPRL (Code Pattern Recognition Language), которая позволяет выявлять похожие CPRL-сигнатуры и объединять соответствующие фалы в кластеры.

Указанные механизмы являются ресурсоемкими. Высокая производительность ИБ-решений Fortinet Securiry Fabric достигается за счет использования собственных аппаратных чипсетов (ASIC-процессоров).

Индикатор компрометации (IOC) отображает в наглядном виде корреляции между информациями об угрозах из различных точек защищаемой поверхности

Источник: Fortinet, сентябрь, 2018 г.

Пожалуй, одним из ярких примеров использования преимуществ интегрированной системы ИБ стоит считать выявление продвинутых целенаправленных APT-атак. «APT — отличный пример эффективного применения Fortinet Security Fabric, — поясняет Саймон Брайден. — Потому что в случае APT важна комплексная детекция нарушений на разных уровнях, например, уровне эксплоита и уровне собственно вредоносного кода. Кроме того, если речь идет об атаке неизвестного вредоноса, нужно использовать поведенческий анализ в «песочнице». Критически важно наличие комплексного решения, которое охватывает все необходимые уровни обработки данных и обеспечивает их корреляцию».

Обработка вредоносного ПО в продуктах Fortinet включает анализ с использованием машинного обучения (ML)

Источник: Fortinet, сентябрь, 2018 г.

Эко-система ИБ — открытая система

Очевидно, что современная комплексная система корпоративной ИБ должна быть открытой, способной включать в свою структуру специализированные решения других производителей. Представители Fortinet подчеркивают: Security Fabric реализована таким образом, чтобы ее можно было интегрировать с любым продуктом, для этого разработчикам предоставляются открытые интерфейсы, а в качестве элементов Fortinet Secutity Fabric могут рассматриваться не только средства защиты.

Сегодня портфель решений Fortinet Security Fabric включает более 30 стандартных коннекторов, в частности, к популярным продуктам компаний Microsoft, Cisco, IBM, Google, Oracle. Михаил Родионов отмечает, в частности, интерес российских заказчиков к решению для интеграции Fortinet Security Fabric с продуктом IBM Carbon Black, который занимается защитой рабочих станций: в то время как Carbon Black защищает конкретную рабочую станцию, а FortiSandbox осуществляет анализ неизвестного кода. Еще один пример — связка Fortinet Security Fabric и Cisco NAC: межсетевой экран Fortinet будет понимать, что в сети обнаружен вредонос, и передаст эту информацию всем устройствам, подключенным к Security Fabric.

На конференции Fortinet Security Day 2018 демонстрировалось решение, созданное в партнерстве с израильской компанией Skybox Security, — она предлагает на рынке продукт, обеспечивающий полную видимость сети. Интеграция Fortinet и Skybox дает возможность, в частности, оперативно выявлять уязвимости, не дожидаясь очередного сканирования, и моделировать наиболее вероятные векторы атак, а также незамедлительно задействовать необходимые механизмы защиты Fortinet Security Fabric для устранения наиболее вероятных угроз.

«По оценкам IDC, глобальный рынок систем ИБ в первом полугодии увеличился примерно на 4%. Компания Fortinet растет на 20% ежегодно. А бизнес Fortinet в России вырос на 136%! Мы будем продолжать инвестиции на рынке РФ, усиливать активность в регионах России», — так очертил ближайшие бизнес-планы компании Джо Сарно, вице-президент Fortinet.

Полный текст статьи читайте на CNews