Чем опасны удаленные подключения к корпоративной среде

Предоставление пользователю стерильной рабочей среды, созданной ИТ-подразделением исключительно для выполнения бизнес-задач сотрудников, является, пожалуй, самым идеальным вариантом со многих точек зрения. Такая среда содержит те и только те бизнес-инструменты, которые необходимы пользователю для его задач — от полноценной Windows-среды в форме виртуальной машины (рабочего стола) до отдельного опубликованного приложения, например, в среде Citrix Virtual Apps (ранее XenApp), доступ к которым пользователь получает через терминальную сессию. Кроме того, централизация систем обработки данных с использованием сред виртуализации Citrix позволяет убрать избыточную инфраструктуру рабочих мест — что существенно повышает экономичность содержания ИТ-инфраструктуры, в то же время позволяя сотрудникам использовать корпоративные данные и приложения в любом месте с любого устройства в режиме реального времени. Уже сегодня многие организации используют схему с дистанционной занятостью, когда работодатель не создает стационарные рабочие места, но вступает в трудовые отношения с работником для реализации целей и задач бизнеса, а также для организации труда мобильных сотрудников.

Ключевым преимуществом виртуализации и терминального доступа является то, что пользователь может получить защищенный доступ к корпоративной среде с помощью любого типа компьютеров и персональных устройств — тонкий клиент, лэптоп, планшет, смартфон. Все, что нужно для организации работы сотрудника — это любое устройство, на которое устанавливается клиент для удаленного доступа по протоколу RDP или ICA (например, Citrix Receiver). Также в качестве терминального клиента может использоваться любой веб-браузер, поддерживающий HTML5.

Как известно, у любой палки два конца, а значит, найдутся и недостатки. Главный риск виртуализации — потеря контроля за корпоративными данными, попавшими в личную зону пользователя. Сама по себе терминальная среда ограничивает доступ пользователей к данным на серверах, сужая их ровно до той части, которая нужна для выполнения своих задач. Но такой подход не гарантирует их безопасности на конечном устройстве. Пользователь может скопировать их из терминальной сессии на личное устройство через буфер обмена данными или перенести на подключенные к нему другие устройства — накопители, принтеры и др.

Это означает, что служба информационной безопасности вынуждена решать задачу обеспечения безопасности и сохранности данных, доступ к которым пользователь имеет с удаленного устройства, а также защиты серверной части виртуализованной среды от попадания в нее вредоносного ПО.

Среды терминального доступа позволяют в какой-то степени ограничить использование перенаправленных устройств и буфера обмена, однако решают эту задачу довольно грубо, без гибкости по отношению к пользователям и без учета содержимого потоков данных внутри терминальной сессии. Внедрение средств безопасности и предотвращения утечек данных непосредственно на удаленных рабочих местах, конечно же, в теории возможно… Однако практически эта возможность сводится к нулю, если речь идет о тонких клиентах, мобильных устройствах или домашних либо личных компьютерах и ноутбуках. Причиной тому сложность доступа, невозможность автоматизированного централизованного развертывания, отсутствие гарантий предоставления личного устройства службе ИТ, избыточная уязвимость самих решений и т.д.

Единственным существующим на сегодня решением описанной проблемы является установка специализированного DLP-решения на стороне терминального сервера, а не удаленного клиентского устройства, с поддержкой контроля перенаправленных в терминальную сессию устройств и буфера обмена данными между терминальным сервером (виртуальной средой или приложением) и клиентским устройством. Такие функциональные возможности в той или иной степени представлены в ряде DLP-решений, а самые широкие возможности предлагает DLP-комплекс DeviceLock DLP Suite и реализованная в нем технология DeviceLock Virtual DLP.

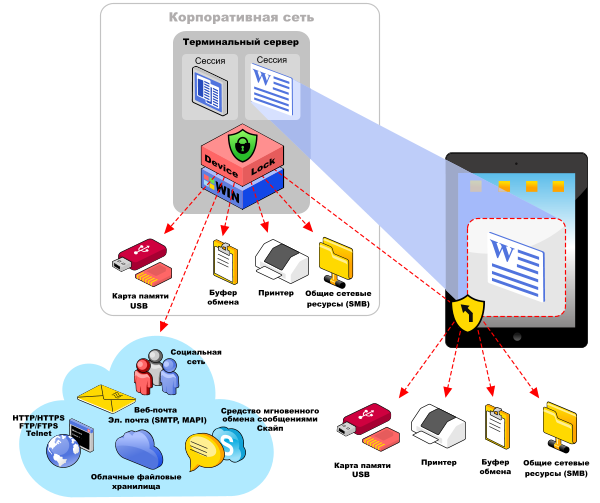

Технология DeviceLock Virtual DLP включает средства контекстного контроля и методы фильтрации содержимого данных, передаваемых в терминальных сессиях. Суть этой технологии заключается в контроле потока данных между виртуальным рабочим столом или опубликованным приложением и перенаправленными на удаленные рабочие компьютеры периферийными устройствами, включая съемные накопители, принтеры, USB-порты и буфер обмена данными. Это позволяет создать изолированную защищенную рабочую среду. Более того, сетевые коммуникации пользователей внутри терминальной сессии также контролируются DLP-механизмами программного комплекса DeviceLock. Также обеспечиваются централизованное журналирование действий пользователя и теневое копирование переданных им файлов и данных.

В типичном сценарии использования среды виртуализации сотруднику предоставляется терминальный доступ к набору опубликованных в среде Citrix XenApp приложений, которые в совокупности составляют набор бизнес-инструментов сотрудника. Для сохранения эффективности работы сотрудников на их рабочих местах локальный принтер и буфер обмена перенаправляются в терминальную сессию. При этом для предотвращения переноса данных на съемные накопители, которые сотрудник может использовать на своем рабочем месте, перенаправление их в терминальную сессию ставится под запрет для определенной группы пользователей. Факты использования принтера и буфера обмена, содержимое распечатанных документов и переданных в буфере обмена данных, а также попытки скопировать данные на схемные накопители пользователями, которым их использование запрещено, регистрируются.

Схема работы Devicelock Virtual DLP

В рамках такого сценария DeviceLock, будучи установленным на сервере виртуализации, доступ к которому пользователь получает через терминальную сессию, перехватывает обращения к перенаправленным в терминальную сессию устройствам и блокирует их использование только для предопределенной администратором группы пользователей, не вмешиваясь, но протоколируя при этом печать документов и доступ к буферу обмена данными. Все события, связанные с этими устройствами, записываются вместе с теневыми копиями в централизованный архив DeviceLock DLP.

Конечно же, рамками вышеописанногосценария , одного их самых простых, возможности DeviceLock Virtual DLP не исчерпываются — можно описать десятки других вариантов и возможности их решения. Например, на официальном сайте Citrix в качестве одного из наиболее эффективных примеров использования Citrix Virtual Apps приводится перенос в виртуальную среду приложения Skype for Business — Citrix позволяет опубликовать Skype в качестве виртуализированного приложения или в составе виртуального десктопа с такой же производительностью, как при установке локального приложения. Однако, эффективность использования Skype в среде виртуализации, как и других каналов сетевых коммуникаций, никак не обеспечивается средствами защиты с точки зрения противодействия утечкам конфиденциальных данных. Если же взять на вооружение DeviceLock DLP, то открываются возможности ограничить передачу файлов в виртуализированном приложении Skype, сохранив возможность звонков и переписки, а также фиксировать содержимое переписки и переданных файлов. Более того, нет необходимости грубо запрещать передачу файлов в виртуализированных каналах сетевых коммуникаций — DeviceLock DLP позволяет анализировать содержимое файлов, писем, переписки и других передаваемых данных и принимает решение о возможности их передачи на основании применения заданных контентных фильтров. В случае выявления данных ограниченного доступа, утечка которых недопустима, операция передачи данных прерывается, при этом в централизованном архиве событий и теневых копий создается соответствующая запись и теневая копия данных, которые пользователь пытался передать через контролируемые устройства в терминальной сессии, а также существует возможность отправки тревожного оповещения и передачи событий в SIEM-систему.

Точно та же логика и функциональный арсенал предлагаются для контроля перенаправленных в терминальную сессию устройств, канала печати и буфера обмена данными. Технология DeviceLock Virtual DLP гарантирует, что передача данных пользователем находится строго внутри границ виртуальной терминальной среды (терминальной сессии), а данные ограниченного доступа, утечка которых недопустима, будут защищены от переноса в неконтролируемую организацией зону, оставаясь при этом доступными для эффективного выполнения бизнес-задач.

Контроль сред виртуализации с помощью DeviceLock DLP позволяет организациям обеспечить полный контроль любых вариантов использования удаленных рабочих мест и персональных мобильных устройств в различных моделях использования решений виртуализации, построенных на платформах виртуализации и терминального доступа от Microsoft, Citrix, VMware и других производителей. При этом немаловажно, что организации не приходится тратить время и силы на управление персональными устройствами во всем их разнообразии, благодаря чему сценарий предоставления терминального доступа к корпоративным ресурсам, защищенного с помощью DLP-технологий, становится популярным в корпоративной среде.

Сергей Вахонин, директор по решениям DeviceLock, Inc. (Смарт Лайн Инк)

Полный текст статьи читайте на CNews