Первый выпуск Pwnagotchi, игрушки для взлома WiFi-сетей

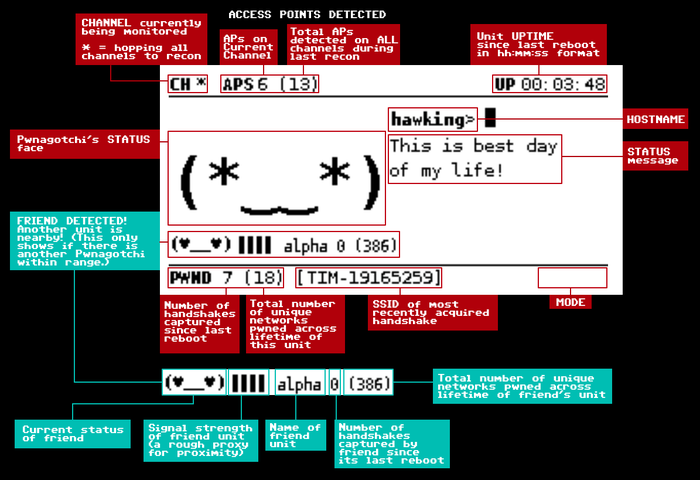

Представлен первый стабильный выпуск проекта Pwnagotchi, развивающего инструмент для взлома беспроводных сетей, оформленный в виде электронного питомца, напоминающего игрушку Тамагочи. Основной прототип устройства построен построен на основе платы Raspberry Pi Zero W (предоставляется прошивка для загрузки с SD-карты), но возможно использование и на других платах Raspberry Pi, а также в любом Linux-окружении, в котором имеется беспроводной адаптер, поддерживающий работу в режиме мониторинга. Управление производится через подключение LCD-экрана или через web-интерфейс. Код проекта написан на языке Python и распространяется под лицензией GPLv3.

Для поддержания хорошего настроения питомца его необходимо кормить сетевыми пакетами, отправляемыми участниками беспроводных сетей на этапе согласования нового соединения (handshake). Устройство находит доступные беспроводные сети и пытается перехватывать handshake-последовательности. Так как handshake отправляется только при подключении клиента к сети, устройство использует различные приёмы для обрыва текущих подключений и принуждения пользователей выполнить операции переподключения к сети. В ходе перехвата накапливается база пакетов, включающих хэши, которые можно использовать для подбора ключей WPA.

Проект примечателен использованием методов обучения с подкреплением AAC (Actor Advantage Critic) и нейронной сети на базе долгой краткосрочной памяти (LSTM), которые получили распространение при создании ботов для прохождения компьютерных игр. Тренировка модели обучения осуществляется по мере работы устройства, учитывая прошлый опыт для выбора оптимальной стратегии совершения атаки на беспроводные сети. При помощи машинного обучения Pwnagotchi динамически подбирает параметры перехвата трафика и выбирает интенсивность принудительного обрыва сеансов пользователей. Также поддерживается и ручной режим работы, при котором атака производится «в лоб».

Для перехвата необходимых для подбора ключей WPA-ключей видов трафика используется пакет bettercap. Перехват осуществляется как в пассивном режиме, так и с проведением известных видов атак, вынуждающих клиентов повторно отправлять в сеть идентификаторы PMKID. Перехваченные пакеты, охватывающие все формы handshake, поддерживаемые в hashcat, сохраняются в PCAP-файлах с расчётом, один файла на каждую беспроводную сеть.

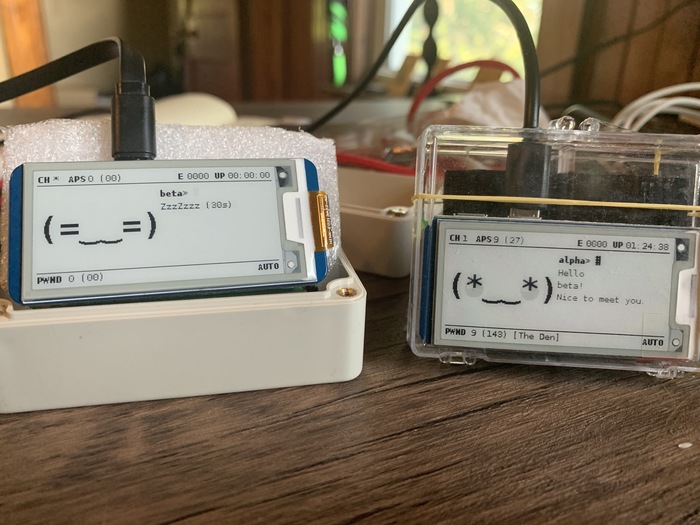

По аналогии с тамагочи поддерживается определение находящихся поблизости других устройств, а также опционально возможно участие в построении общей карты охвата. Для соединения устройств Pwnagotchi по WiFi используется протокол Dot11. Находящиеся поблизости устройства обмениваются полученными данными о беспроводных сетях и организуют совместную работу, разделяя между собой каналы для проведения атаки.

Функциональность Pwnagotchi может расширяться через плагины, в форме которых реализованы такие функции как система автоматического обновления ПО, создание резервных копий, привязка захваченных handshake к GPS-координатам, публикация данных о взломанных сетях в сервисах onlinehashcrack.com, wpa-sec.stanev.org, wigle.net и PwnGRID, дополнительные индикаторы (потребление памяти, температура и т.п.), осуществление словарного подбора паролей для перехваченных handshake.

Источник: http://www.opennet.ru/opennews/art.shtml? num=51711

© OpenNet