2011 г.: на фоне снижения объемов спама зафиксирован рост числа мобильных эксплойтов и появление альтернативы «SQL-инъекциям»

Корпорация IBM опубликовала отчет «2011 Trend and Risk Report» («Отчет о тенденциях и рисках информационной безопасности по итогам 2011 года»), подготовленный группой исследований и разработок в области информационной защиты IBM X-Force. Результаты очередного исследования X-Force отражают непредвиденные улучшения в ряде областей интернет-безопасности, в частности, уменьшение числа уязвимостей приложений и вредоносных программ (эксплойтов), использующих конкретную уязвимость ПО, а также сокращение объемов спама. В отчете отмечается, что атакующие сегодня вынуждены выбирать в качестве своих целей более нишевые «лазейки» и такие набирающие популярность технологии, как социальные сети и мобильные устройства.

«2011 год принес на удивление хорошие результаты в борьбе с компьютерными преступлениями, достигнутые благодаря старанию представителей ИТ-индустрии улучшить качество программного обеспечения, — подчеркнул Том Кросс (Tom Cross), руководитель отдела анализа и стратегии борьбы с угрозами (Threat Intelligence and Strategy) в IBM X-Force. — В ответ на это злоумышленники продолжают развивать методы атак, чтобы находить новые лазейки для проникновения в сети организаций. До тех пор, пока атакующие извлекают выгоду из киберпреступлений, организации должны с особым вниманием относиться к определению приоритетов и устранению уязвимостей ИТ-безопасности».По-видимому, благодаря внедрению в компаниях более совершенных методов защиты, в 2011 г. в сфере ИТ-безопасности наметился ряд положительных тенденций, полагают специалисты IBM X-Force. В частности, было отмечено 30% сокращение числа доступных вредоносных программ (эксплойтов), использующих конкретную уязвимость ПО. Данное улучшение может быть связано с архитектурными и процедурными изменениями, осуществленными разработчиками ПО и затруднившими использование уязвимостей злоумышленниками.

Также было зафиксировано уменьшение числа неисправленных уязвимостей. Когда уязвимости ПО выявлены и публично обнародованы, очень важно, чтобы поставщики ПО выпустили в кратчайшие сроки соответствующие патчи, устраняющие эти уязвимости. Некоторые такие уязвимости в итоге не устраняются, однако процентное соотношение таких «незакрытых лазеек» устойчиво сокращается на протяжении последних нескольких лет. Так, в 2011 г. этот показатель снизился до 36% по сравнению с 43% в 2010 г., говорится в отчете IBM.

Среди положительных тенденций специалисты IBM X-Force также отметили двукратное сокращение количества уязвимостей ПО типа «межсайтовый скриптинг» (XSS) и сокращение объема спама. Тем не менее, данный вид уязвимости (XSS) по-прежнему присутствует в 40% приложений, обработанных сканером IBM — достаточно высокий показатель для уязвимости, хорошо изученной и поддающейся устранению, считают в корпорации.

Что же касается спама, то созданная IBM глобальная система мониторинга спама зарегистрировала в 2011 г. почти двукратное сокращение его объема. По мнению специалистов IBM X-Force, это может быть связано с ликвидацией нескольких крупных спам-сетей (ботнетов спама), вероятно, затруднившей массовую рассылку нежелательной почты.

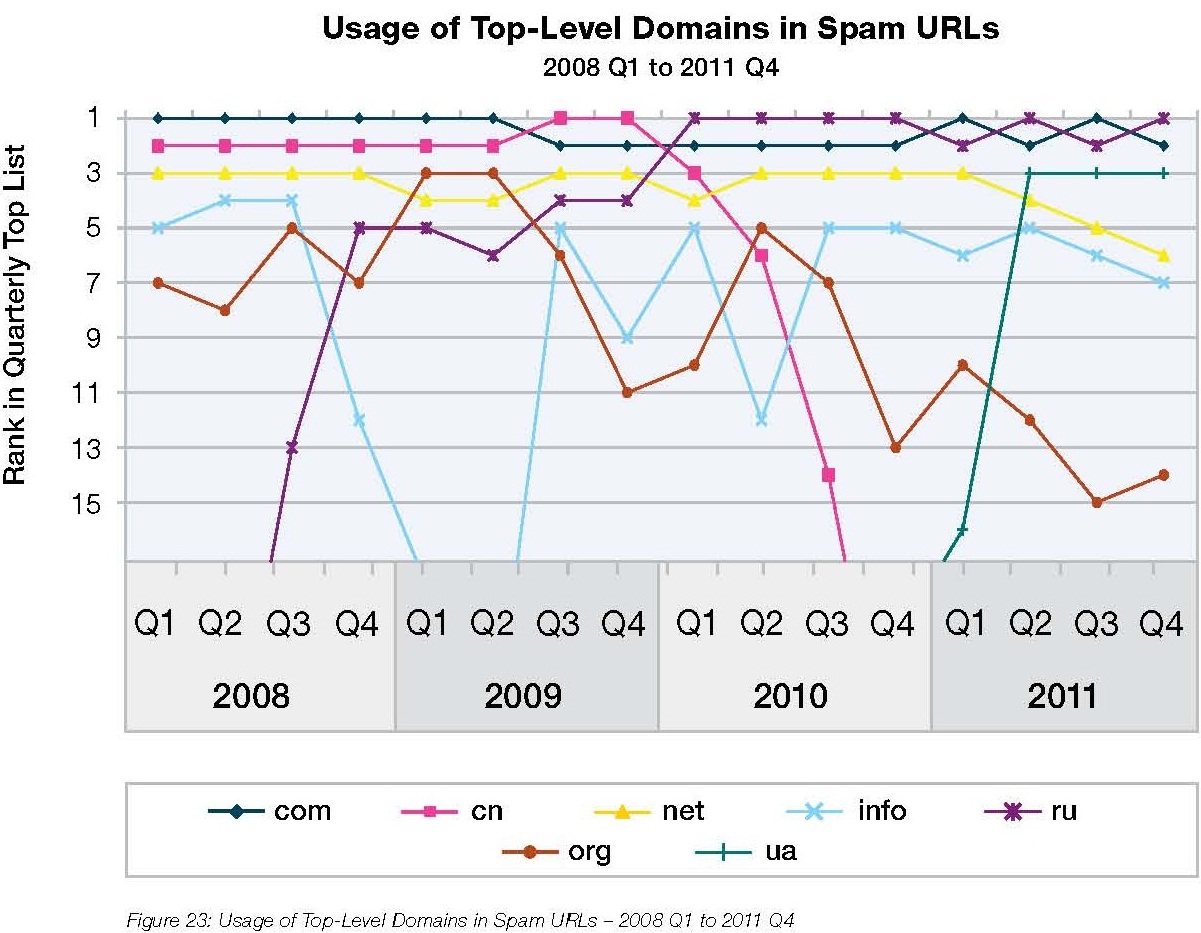

Согласно отчету X-Force, домен .ru продолжает оставаться наиболее используемым в спам-ссылках, несмотря на принимаемые меры по ужесточению правил регистрации доменов. В тройку лидеров по этому показателю также вышла Украина.

IBM: Статистика по регионам

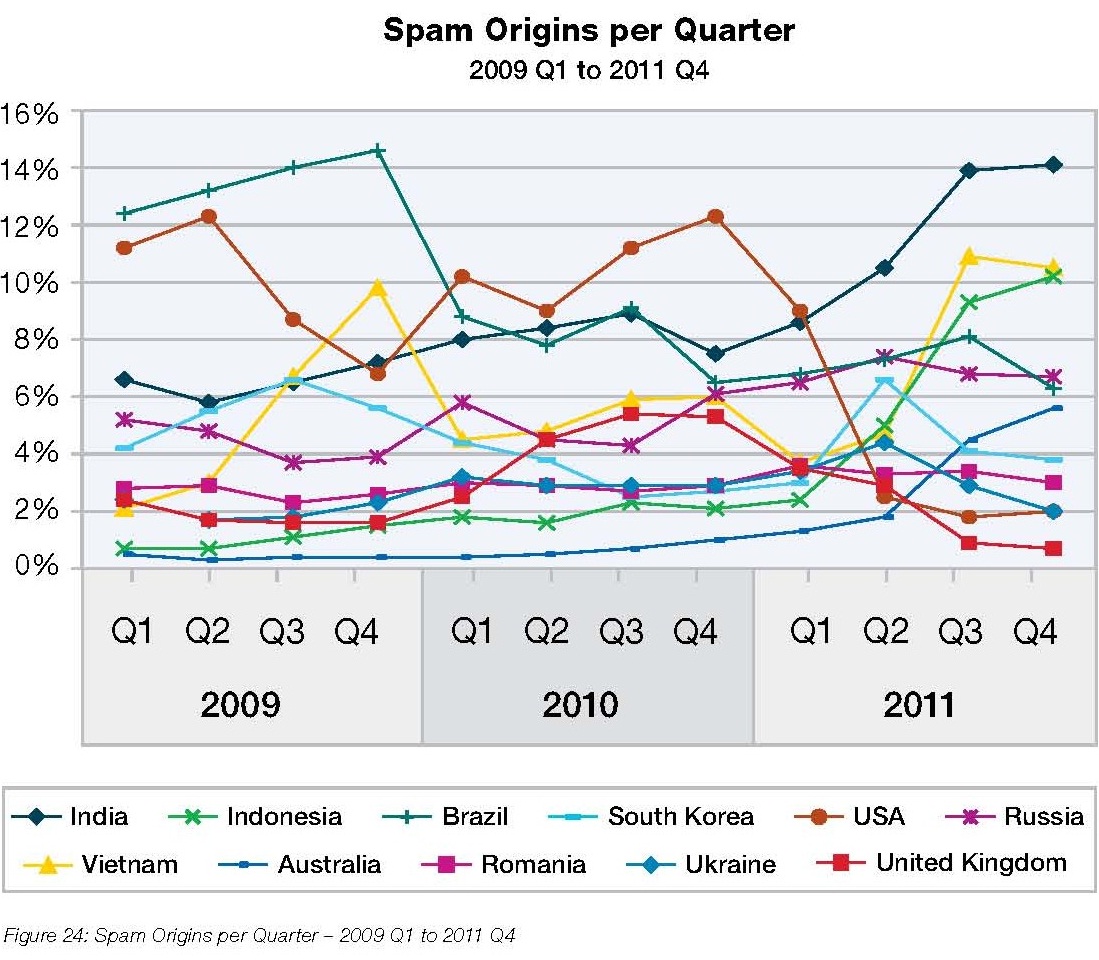

Снижение активности рассылки спама с российских почтовых адресов, зафиксированное в 2009-10 гг., сменяется, по данным IBM, новым «укреплением позиций» в этом направлении:

IBM: Страны-источники спама

Наряду с описанными выше положительными тенденциями, специалистами IBM X-Force также отмечен рост новых тенденций в организации атак, а также обнаружен целый ряд серьезных уязвимостей сетевой защиты и безопасности приложений.

В частности, команда X-Force сообщила о росте активности трех основных видов атак: Shell Command Injection; метод автоматического угадывания паролей; фишинг. Так, число атак, использующих уязвимости типа Shell Command Injection, по данным отчета, более чем удвоилось. «Многие годы одним из распространенных способов взлома веб-сайтов и веб-приложений, работающих с базами данных, были атаки, получившие название “SQL-инъекций” (SQL Injection). Этот метод, основанный на внедрении в запрос произвольного SQL-кода, позволяет атакующему манипулировать базой данных того или иного сайта. В устранении этого вида угрозы достигнут определенный прогресс, что привело в 2011 году к сокращению на 46% числа публично используемых веб-приложений и сервисов с уязвимостями типа SQL Injection, — пояснили в IBM. — В связи с этим некоторые злоумышленники стали выбирать своей мишенью новую уязвимость — Shell Command Injection, которая позволяет выполнять команды непосредственно на веб-сервере. Число этого вида атак выросло в два-три раза в течение 2011 года».

Нестойкие пароли и слабая организация парольной защиты сыграли свою негативную роль в целом ряде крупномасштабных нарушений ИТ-безопасности в 2011 г. Злоумышленники регулярно сканируют интернет в автоматическом режиме для поиска систем со слабыми паролями. Во второй половине 2011 г. IBM зафиксировала большой всплеск подобного рода активности по «угадыванию» паролей, нацеленной на системы, которые применяют программные SSH-серверы для безопасного обмена файлами в сети.

Количество фишинговой электронной почты было относительно небольшим в 2010 г. и первой половине 2011 г., однако во второй половине 2011 г. фишинг вернулся с удвоенной силой, достигнув наибольших с 2008 г. объемов, сообщается в отчете IBM. Адреса отправителей многих фишинговых писем маскировались под сайты популярных социальных сетей и почтовых рассылок. Часть этого фишингового трафика можно также отнести к так называеому рекламному «скликиванию» (click fraud) — разновидности сетевого мошенничества, при котором инициируются обманные клики на рекламных ссылках; спамеры в данном случае используют вводящие в заблуждение сообщения электронной почты с ложными ссылками для намеренного «накручивания» рейтинга количества кликов по объявлениям контекстной рекламы или для переадресации, например, на сайты интернет-магазинов, пояснили в IBM.

В свою очередь, новые технологии, такие, как мобильные устройства и облачные вычисления, продолжают создавать проблемы для безопасности предприятий. Согласно отчету IBM, в 2011 г. число выявленных и опубликованных эксплойтов для мобильных платформ выросло на 19%. Кроме того, IBM X-Force отметила резкое увеличение числа фишинговых писем со ссылками на подложные ресурсы, выдающие себя за сайты социальных медиа; к этой сфере проявляют повышенный интерес опытные злоумышленники. Конфиденциальная информация о работе и частной жизни, которую люди в той или иной форме сообщают в социальных сетях, начинает использоваться при сборе предварительных данных перед атаками с целью несанкционированного проникновения во внутренние сети организаций государственного и коммерческого сектора.

В то же время, в 2011 г. было зафиксировано достаточно много получивших широкую огласку уязвимостей облачных сред, и эти нарушения нанесли серьезный ущерб ряду известных организаций и массе их клиентов. В отчете IBM X-Force подчеркивается, что наибольшего эффекта в управлении безопасностью использования облачных сред можно достичь именно через соглашения об уровне обслуживания (Service Level Agreements, SLAs), поскольку организации могут реально влиять на услуги поставщиков сервисов облачных вычислений лишь в очень ограниченных пределах. Таким образом, при подготовке соглашения об уровне обслуживания следует уделять особое внимание вопросам прав собственности, управления и контроля, предотвращения несанкционированного доступа и прекращения обслуживания по договору, подчеркнули в IBM.

«Многие клиенты, которые пользуются сервисами облачных вычислений, задумываются об обеспечении их безопасности. В зависимости от вида развертывания облачного решения, большинство (если не все) технологий оказываются вне контроля клиента, — отметил Райан Берг (Ryan Berg), ведущий специалист IBM в области стратегии безопасности облачных вычислений (IBM Security Cloud Strategist). — Клиенты должны уделять повышенное внимание требованиям к защите данных, которые будут размещаться и обрабатываться в cloud-средах, и проверять способность поставщика облачных сервисов обеспечить необходимый уровень безопасности рабочих нагрузок».

© CNews