Zerodium повысила сумму вознаграждения за удаленный jailbreak для iOS

Мы уже не раз упоминали в своих постах корпоративного блога основателя фирмы Zerodium Chaouki Bekrar, который известен своими скандальными высказываниями в адрес Apple и Google в связи с недостаточными выплатами вознаграждений исследователям безопасности. В одном из своих твитов Bekrar подтвердил, что Zerodium не имела отношения к Trident эксплойтам, о которых мы писали ранее. Связка из этих эксплойтов позволяла осуществлять удаленный jailbreak iOS 9 и оценивалась Zerodium в $1M.

Рис. Новые расценки Zerodium.

Понятие удаленного jailbreak iOS, о котором упоминает Zerodium, является самым технически сложным методом компрометации этой мобильной ОС. Он подразумевает под собой удаленное исполнение кода в iOS с максимальными привилегиями root, что, в некоторых случаях, может привести к полной перепрошивке (reflashing) устройства для возвращения его в оригинальное состояние. В данном процессе должны быть задействованы сразу несколько уязвимостей в различных компонентах iOS: веб-браузерном движке WebKit и в самом ядре. Классическим случаем удаленного jailbreak является недавно раскрытая связка эксплойтов Trident. В ней использовались три типа уязвимостей: RCE уязвимость в движке WebKit, SFB уязвимость в ядре для обхода KASLR и LPE-уязвимость в ядре для повышения своих прав до уровня root.

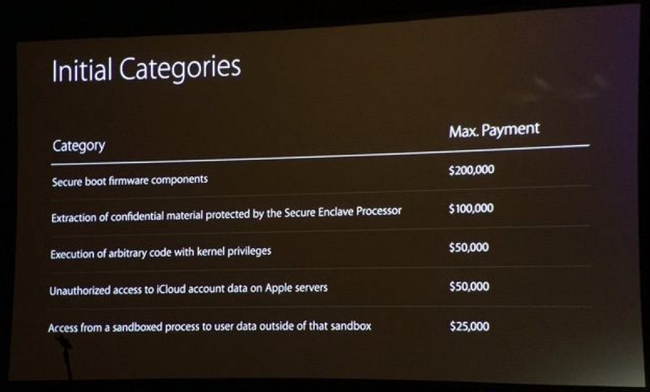

Рис. Расценки программы bug bounty от Apple.

Как видно, основное техническое различие между программами bug bounty Apple и Zerodium в том, что последнюю интересуют эксплойты для уязвимостей, которые имеют более практическое назначение. Т. е. речь идет об удаленном исполнении кода, что может быть интересно клиентам Zerodium, с которыми она работает. Не нужно быть большим специалистом в том, чтобы заметить о чем в действительности идет речь в случае с Zerodium, RCE+LPE эксплойты (т. е. с обходом sandbox) используются в кибератаках в т. ч. и спецслужбами.

В отличие от Apple, Google, Microsoft, и других вендоров с программами bug bounty, Zerodium не обременяет себя решением этических вопросов. Клиентами фирмы могут быть и спецслужбы, использующие продвинутые эксплойты для кибератак в интересах своего государства. Подобные эксплойты уже использовались не раз такими элитными state-sponsored группировками как Equation Group (FiveEyes, Tilded Team) и Animal Farm (Snowglobe).

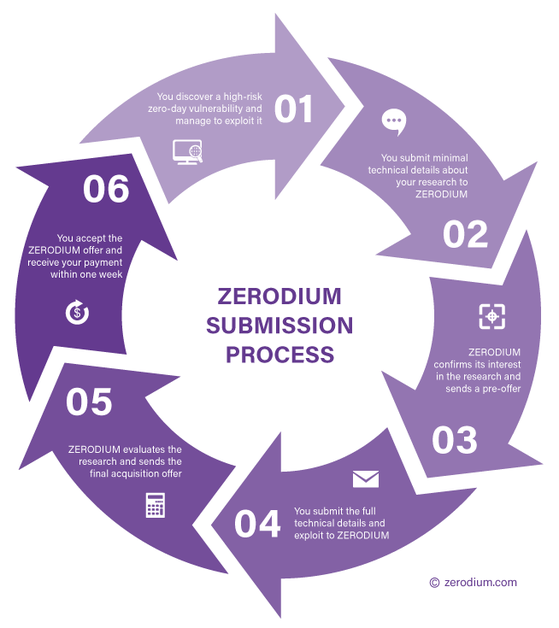

Рис. Этапы сабмита эксплойта и принятия решения о сумме выплаты в случае с Zerodium.

Bekrar также указывал в своем твиттере, что для bug bounty вендоров характерен «затяжной» процесс принятия решения об отправленной демонстрации эксплуатации уязвимости. В отличие от них, Zerodium предлагает всего лишь семидневный период от сабмита эксплойта до выплаты вознаграждения.

Сам руководитель Zerodium ранее имел отношение к известной security-фирме VUPEN, которая занималась разработкой собственных эксплойтов и поиском уязвимостей для продажи этой информации своим клиентам. После принятия Вассенаарских соглашений и наложения ограничений на торговлю эксплойтами, а также технологиями «двойного назначения» в другие страны было объявлено о прекращении деятельности VUPEN. После чего Bekrar основал Zerodium (США), которая также набирает security-ресерчеров в R&D.

Отметим, что подозрения в адрес Zerodium или VUPEN о продаже эксплойтов спецслужбам, которые могут быть причастны к state-sponsored кибератакам не являются выдумкой. В частности, среди клиентов VUPEN было и АНБ (NSA), имеющая отношение к группировке Equation Group. VUPEN сотрудничала и с Hacking Team, масштабная компрометация которой произошла в прошлом году. Hacking Team работала с гос. органами и частными компаниями разных стран мира, продавая им информацию об эксплойтах.