Загрузчик Waski используется для распространения банковского трояна Dyreza

Мы уже несколько раз писали про банковские троянские программы, а также выкладывали их подробные исследования [1][2][3][4]. Банковское вредоносное ПО используется злоумышленниками для получения конфиденциальной банковской информации пользователей. С технической точки зрения это выполняется путем компрометации процесса веб-браузера либо приложения (standalone app) для работы с онлайн-банкингом.

Кроме фишинговых сообщений и наборов эксплойтов, банковские трояны могут распространяться с использованием других вредоносных программ, т. н. загрузчиков или даунлоадеров (downloader). В такой схеме одни киберпреступники платят другим за распространение ими вредоносного ПО на уже зараженные загрузчиком компьютеры. Одним из таких загрузчиков является Win32/TrojanDownloader.Waski.

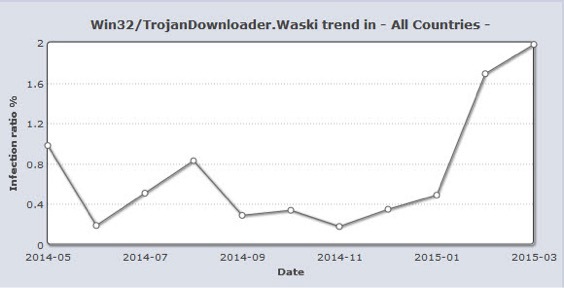

Обычно загрузчики являются компактными по размеру и специализируются только на выполнении одной задачи: загрузка на компьютер жертвы нового вредоносного ПО, которое будет представлять из себя реальную полезную нагрузку. Согласно нашей статистике ESET Live Grid, Waski является одной из наиболее распространенных вредоносных программ и регулярно попадал в наши месячные рейтинги угроз. Первые образцы Waski были обнаружены в Германии и Швейцарии, а затем в других регионах, включая, Австралию, Новую Зеландию, Ирландию, Великобританию, Канаду, и США.

Рис. География распространения Win32/TrojanDownloader.Waski (2 апреля, 2015 г.).

Рис. География распространения Win32/TrojanDownloader.Waski (2 апреля, 2015 г.).

С начала 2015 г. мы наблюдали значительное увеличение количества обнаружений этого загрузчика. Это не случайно, поскольку все больше киберпреступников используют Waski для распространения своего вредоносного ПО.

Рис. Рост количества обнаружений Waski с начала 2015 г.

Рис. Рост количества обнаружений Waski с начала 2015 г.

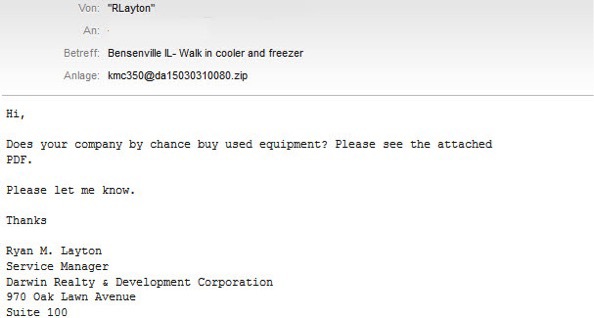

Злоумышленники используют фишинговые сообщения электронной почты для распространения Waski. К сообщению прилагается вложение в виде архива с вредоносной программой внутри. Тема сообщения, а также его содержимое, написаны на английском языке.

Рис. Пример фишингового сообщения.

Рис. Пример фишингового сообщения.

На рисунке выше приведен пример типичного сообщения, с помощью которого злоумышленники распространяют Waski. В этом случае электронное сообщение было отправлено, якобы, от имени компании. Архив содержит исполняемый файл Waski. После своего запуска в системе, он начинает загружать на компьютер другое вредоносное ПО с заданных URL-адресов.

Waski пользуется популярностью у злоумышленников, которые используют его для распространения своих вредоносных программ. Мы обнаружили, что загрузчик используется для распространения банковской троянской программы под названием Dyre или Dyreza, которая обнаруживается AV-продуктами ESET как Win32/Battdil и Win64/Battdil. Ранее жертвами этого банковского трояна становились пользователи банка Bank of America.

Сам исполняемый файл Waski распространяется в виде исполняемого файла со значком PDF-файла для усыпления бдительности пользователей. После своего запуска в системе загрузчик проверяет IP-адрес компьютера жертвы с использованием сервиса checkip.dyndns. С использованием этого адреса, а также другой информации о компьютере жертвы (имя компьютера, версия Windows, номер сервисного пакета), вредоносный код генерирует уникальный идентификатор и отправляет его на удаленный C&C-сервер.

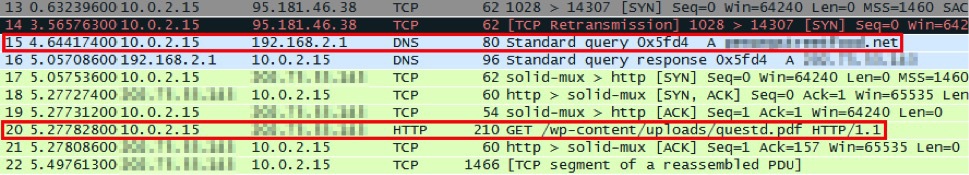

После этого вредоносной код загружает с удаленного сервера зашифрованный файл, который имеет расширение PDF. На самом деле этот файл не является настоящим файлом PDF, а представляет из себя объединение двух файлов: банковского трояна Win32/Battdil и обычного PDF-файла. Затем Waski опять контактирует со своим C&C-сервером и сообщает ему об успешной компрометации системы.

Рис. Пример взаимодействия Waski с C&C-сервером. Красным указан процесс загрузки указанного выше зашифрованного файла.

Рис. Пример взаимодействия Waski с C&C-сервером. Красным указан процесс загрузки указанного выше зашифрованного файла.

Вредоносная программа Dyreza (Win32/Battdil) состоит из двух частей: инжектора (injector) и полезной нагрузки (payload). Инжектор представляет из себя исполняемый EXE-файл и специализируется на внедрении в работающие процессы веб-браузеров полезной нагрузки (динамическая библиотека DLL). После этого полезная нагрузка начинает свою работу и выполнять свою основную задачу — перехватывать конфиденциальные данные онлайн-банкинга. Вредоносный код Dyreza также умеет модифицировать веб-страницы онлайн-банкинга таким образом, чтобы пользователю предлагалось ввести конфиденциальные данные кредитной карты, например, PIN-код. Эта информация затем отправляется по защищенному SSL-подключению на C&C-сервер злоумышленников, кроме этого, для взаимодействия с C&C-сервером может быть использован механизм Invisible Internet Project (I2P).