Зачем принтеры ставят невидимые точки на документах

3 июня 2017 года агенты ФБР нагрянули в дом 25-летней Реалити Леи Уиннер, которая работала в компании Pluribus International Corporation, подрядчике АНБ в штате Джорджия. Девушку (на фото) арестовали по обвинению в разглашении секретной информации, предположительно просочившейся в прессу. И действительно, к тому времени документ уже был в распоряжении онлайн-издания The intercept, а 5 июня 2017 года его опубликовали в открытом доступе.

3 июня 2017 года агенты ФБР нагрянули в дом 25-летней Реалити Леи Уиннер, которая работала в компании Pluribus International Corporation, подрядчике АНБ в штате Джорджия. Девушку (на фото) арестовали по обвинению в разглашении секретной информации, предположительно просочившейся в прессу. И действительно, к тому времени документ уже был в распоряжении онлайн-издания The intercept, а 5 июня 2017 года его опубликовали в открытом доступе.

В этой истории есть интересный момент. Агенты ФБР утверждали, что для вычисления источника утечки они тщательно изучили копии документа, предоставленные The Intercept, и якобы «заметили складки, свидетельствующие о том, что страницы были напечатаны и вручную вынесены из защищённого пространства».

Но анализ независимых специалистов из компании Errata Security показал истинную картину. Дело в том, что документ PDF из утечки содержал отсканированные копии бумажных документов очень хорошего качества. Включая точки-маркеры, которые скрыто проставляют принтеры на каждую отпечатанную страницу. Судя по всему, по этим точкам и вычислили Уиннер.

Из судебных показаний ФБР следует, что после задержания Уиннер призналась, что действительно распечатала секретные документы и отправила их по электронной почте в The Intercept. Девушка была не таким опытным пользователем криптографических инструментов, как Эдвард Сноуден, и отправила документы прямо со своего рабочего места.

Вскоре после публикации утечки обвинения против Уиннер были обнародованы.

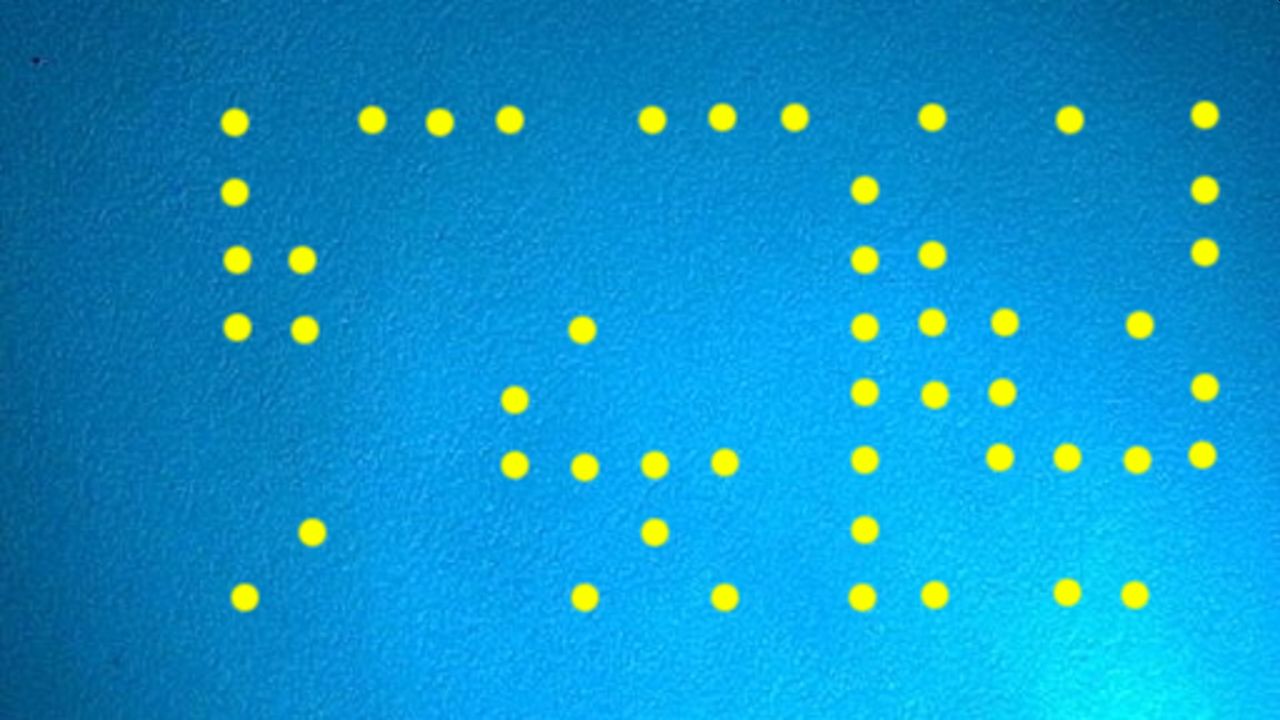

И вот тогда эксперты обратили пристальное внимание на файлы PDF, которые сейчас находятся в открытом доступе в интернете. Они обнаружили кое-что интересное: жёлтые точки в примерно прямоугольном узоре, который повторяется по всей странице. Едва заметны невооружённым глазом, они создавали закодированный рисунок.

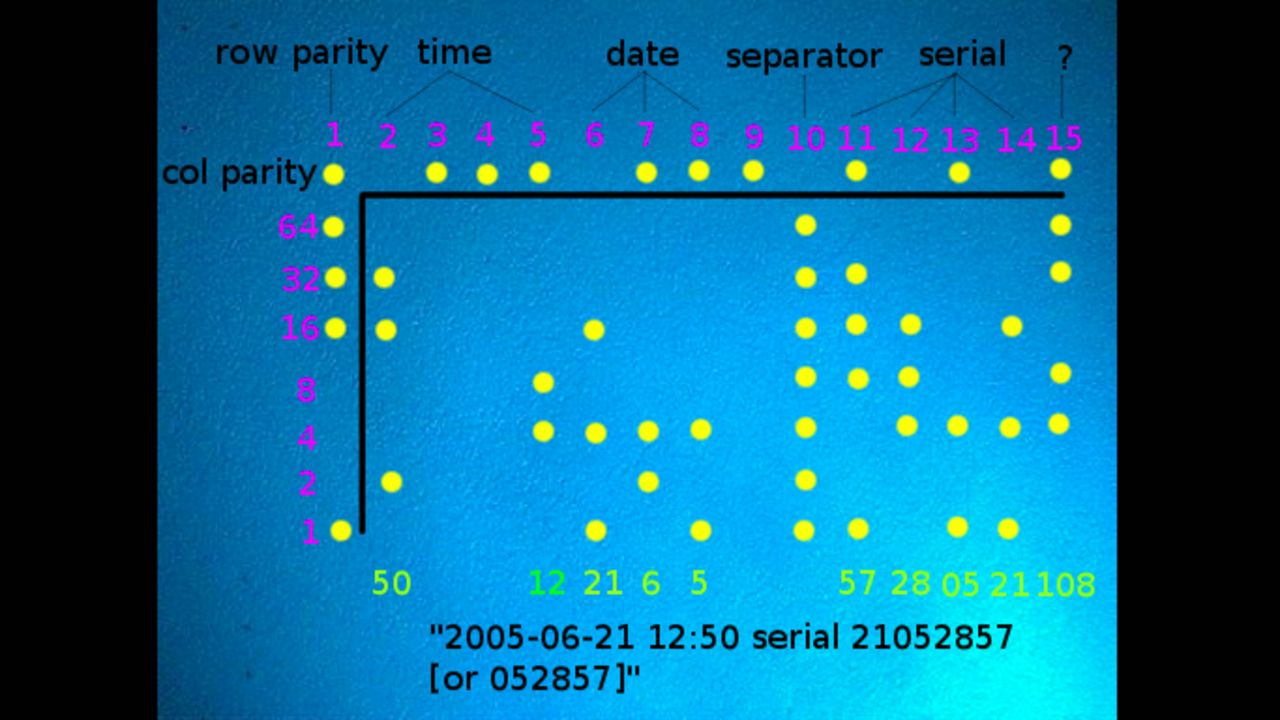

Первый быстрый анализ показал, что по этим точкам можно определить дату и время распечатки документов: 06:20 9 мая 2017 года, по крайней мере, это, вероятно, время на внутренних часах принтера в тот момент. Точки также кодируют серийный номер принтера.

Эти «микроточки» хорошо известны исследователям безопасности и правозащитникам, которые борются против слежки за гражданами. Многие цветные принтеры добавляют их в документы. В то же время некоторые пользователи даже не знают, что они там есть.

Точки от принтера HP Laserjet, подсвеченные синим цветом (фото: Florian Heise/Wikipedia)

В данном случае ФБР не признала публично, что использовала микроточки для идентификации подозреваемого, и отказалось отвечать на вопросы. Министерство юстиции США, которое опубликовало сведения о предъявленных обвинениях Уиннер, тоже отказалось предоставить дальнейшие разъяснения.

В заявлении The Intercept говорится: «Уиннер предъявлены обвинения, которые не доказаны. То же самое относится и к заявлениям ФБР о том, как они пришли к аресту Уиннер».

По иронии, именно наличие микроточек привлекло особый интерес к секретному документу, которого разведслужбы (вероятно) хотели бы избежать.

Одним из первых их заметил Тед Хан из компании Document Cloud. Он говорит, что при увеличении документа эти точки хорошо заметны. После этого исследователь безопасности Роб Грэм из компании Errata Security опубликовал сообщение в блоге, которое подробно объясняет, как идентифицировать и расшифровать микроточки. На основе их положения на сетке они обозначают определённый час, минуту, дату и число. Получилось 09.07.2017, 6:20 и число 29535218.

На сайте Фонда электронных рубежей (EFF) когда-то был даже инструмент, который помогает расшифровать картинку из микроточек на сетке. EFF ведёт список цветных принтеров, которые участвуют в этой программе и маркируют каждый распечатанный лист бумаги. И список принтеров, которые не ставят жёлтые микроточки (но возможно, они помечают документы каким-то другим, неизвестным образом).

Изображения ниже от EFF демонстрируют, как декодировать микроточки:

Жёлтые точки при увеличении в 60 раз, распечатка принтера Xerox (изображение: Electronic Frontier Foundation/CC BY 3.0)

Точки хорошо заметны освещении синим LED (изображение: Electronic Frontier Foundation/CC BY 3.0)

Для большей ясности здесь точки выделены (изображение: Electronic Frontier Foundation/CC BY 3.0)

Положение точек показывает время и дату распечатки, а также серийный номер устройства (изображение: Electronic Frontier Foundation/CC BY 3.0)

По мнению специалистов EFF, с высокой степенью вероятности все современные коммерческие цветные лазерные принтеры используют тот или иной способ стеганографии для идентификации распечаток. Это не обязательно жёлтые точки. Скорее всего, о некоторых видах секретной маркировки общественности не известно.

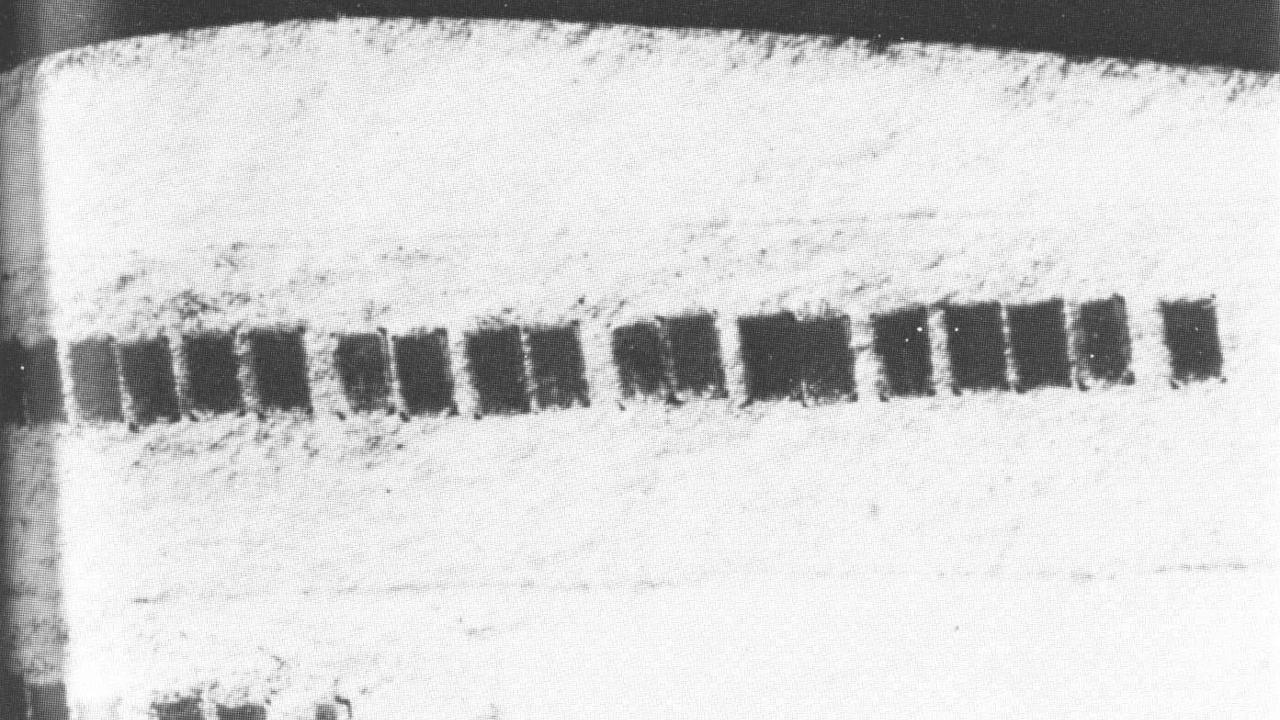

Формально эту технологию внедрили для защиты от подделки документов, но на практике она используется в разведке, исследовании происхождения и датировки документов. На самом деле стеганография через микроточки использовалась ещё немецкими разведчиками во Второй мировой войне (см. справку из архива АНБ).

Микроточки внутри этикетки конверта, отправленного немецкими шпионами из Мехико в Лиссабон во время Второй мировой войны (источник: Википедия)

Технологию можно использовать и в мирных, гражданских целях. Компании вроде британской Alpha Dot продают маленькие флаконы с перманентным клеем, который заполнен миниатюрными шариками диаметром 1 мм с номером PIN. Если полиция найдёт какой-то украденный предмет, то этот PIN теоретически доказывает ваше право собственности.

По поводу секретной маркировки документов принтерами давно идут споры. Проблема в том, что производители держат в секрете эту информацию и не уведомляют своих пользователей, которым продают эти принтеры. Отдельные используемые ими технологии стеганографии не известны до сих пор и внедряются с ведома спецслужб.

Некоторые формы текстовой стеганографии вообще не используют специальные символы. Например, известна система «снега», то есть стеганографических пробелов (Steganographic Nature Of Whitespace), когда информация кодируется через незаметные глазу изменения ширины пробелов и отступов между символами и строками текста.

Правозащитные организации считают это нарушением прав человека.

Тем не менее, спецслужбы и разведка сегодня полагаются на эти технологии. Пример с арестом Реалити Уиннер демонстрирует, как ФБР пытается скрыть информацию о методах, которые позволили вычислить информатора и арестовать её.