XSS атакует! Не краткий обзор где и как искать уязвимости

Казалось бы, XSS уязвимостям уже 100 лет в обед: написано огромное количество материала на эту тему, браузеры и инструменты которые мы используем тоже развиваются и добавляются новые уровни защиты. Но тема не перестает быть актуальной, ведь в новой версии Top 10 Web Application Security Risks (правда двухлетней давности) XSS уязвимости по‑прежнему входят в ТОП 10 самых опасных и распространенных уязвимостей (хоть и включены теперь в группу injection), и 21% всех уязвимостей, найденных в web‑приложениях были именно XSS.

Поэтому в этой статье я хочу поговорить о том, где могут скрываться XSS уязвимости в ваших проектах и каким образом их искать. Этот материал — продолжение предыдущей статьи, где мы говорили о том, что вообще такое эта ваша XSS уязвимость, обсудили основные их типы и слегка коснулись менее распространенных уязвимостей. Если еще не читали, то советую сначала ознакомиться с ней, ну или почитать о них из любых других источников.

Первая часть: «XSS атакует! Краткий обзор XSS уязвимостей»

Top 10 Web Application Security Risks публикует открытое сообщество OWASP (The Open Worldwide Application Security Project), в которое входят специалисты по безопасности со всего мира и занимаются разработкой различных методологий, инструментов и тд чтобы сделать интернет безопаснее. В новой версии топа (вышла 2 года назад, но на тот момент она не обновлялась уже 5 лет, так что это относительно недавно) XSS уязвимости по‑прежнему входят в топ 10 самых опасных и распространенных уязвимостей (хоть и включены теперь в группу injection). Согласно статистике 21% всех уязвимостей, найденных в web‑приложениях были именно XSS.

В общем, что хочу сказать, если вы работаете, например, фронтенд разработчиком и думаете, что уязвимости — это сложно и вообще не ваша забота, пусть лучше об этом думают инженеры по безопасности или ещё кто, то хочу вас обрадовать, искать XSS уязвимости и защищаться от них не так уж и трудно. Тестировщикам думаю тоже будет полезна эта статья. Возможно, вы даже сможете найти уязвимость на своем проекте и попинать разработчика, который её допустил, а также получить классов от руководства.

Так же это может быть и прибыльной историей, потому что крупные компании часто платят хорошие деньги за найденные в их приложениях уязвимости. Но не стоит сразу начинать бегать по всем сайтам и пытаться закинуть пэйлоад во все возможные инпуты, в надежде, что сработает и вы сможете стрясти с владельцев кучу денег. Для начала выясните, участвует ли эта компания в какой либо программе по поиску уязвимостей. Ведь если нет, то поиск уязвимостей у этой компании будет считаться преступлением, даже если вы действовали в благих целях. Ну, а об использовании уязвимостей в личных целях я вообще молчу.

Где искать XSS уязвимости

Один из важнейших навыков для защиты от XSS атак — умение определить потенциальные источники уязвимостей. Это поможет вам не только найти уже существующие дыры в безопасности, но и предотвратить появление новых в процессе разработки.

В большинстве случаев источник XSS — это пользовательский ввод в том или ином виде. Давайте разберем основные из них.

Поля ввода

Наверно, самый очевидный пример пользовательского ввода. Это может быть любой инпут в приложении: поисковое поле, поле для комментария, форма авторизации или аутентификации, форма обратной связи и тд.

Все эти инпуты позволяют пользователю вводить данные и в наше приложение, сохранять их и потом отображать другим пользователям. Например: мы пишем комментарий к какому‑нибудь посту, в поле ввода вместе с комментарием мы добавляем вредоносный скрипт:

какой чудесный пост! Отправляем его, и всё, что мы ввели, улетает на сервер и сохраняется в БД. Если в приложении нет должной обработки пользовательского ввода, то уже у другого пользователя, открывшего наш комментарий, запустится этот скрипт.

Или при авторизации в каком‑нибудь сервисе, в поле ввода имени, помимо имени мы может также добавить скрипт и, в дальнейшем, у каждого пользователя, увидевшего наш ник, он запустится. На самом деле, примеров может быть бесконечное множество, везде, где вы видите поле ввода, данные из которого будут отображаться другим пользователям — потенциальная XSS уязвимость.

Кстати, оба этих примера — это stored XSS, то есть вредоносный скрипт сохранен где‑то в недрах приложения и будет запускаться у каждого пользователя, подтянувшего этот кусочек данных. Подробнее об этом я писал в предыдущей статье.

Query-параметры в URL

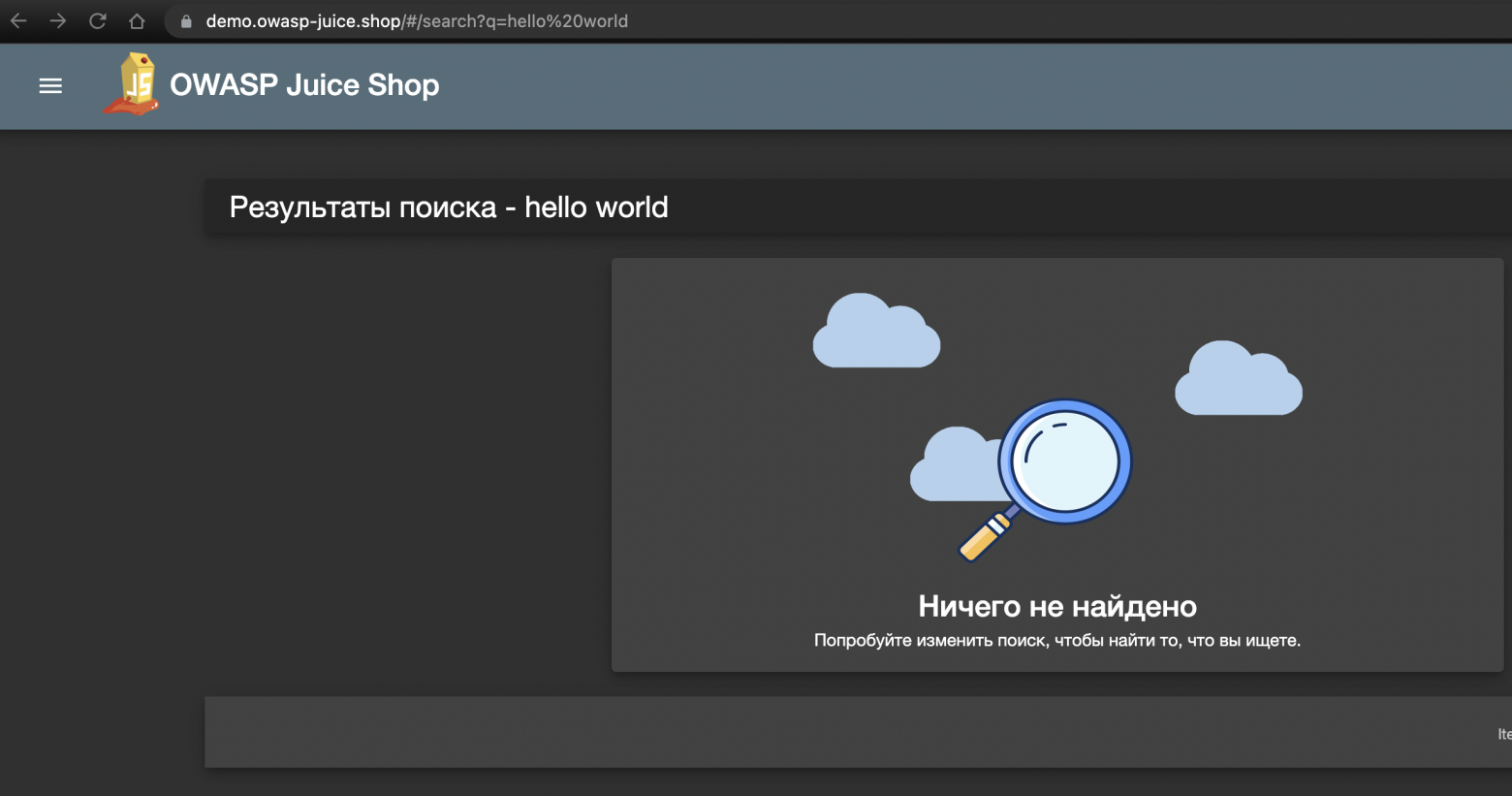

Часто бывает так, что для генерации страницы мы используем данные из Query‑параметров. Например в каком‑нибудь поисковике у нас есть возможность поделиться ссылкой на что‑то, что мы искали. Обычно поисковый запрос добавляется в Query‑параметр и выглядит примерно так:

Кстати это демо сайтик от OWASP для демонстрации разного рода уязвимостей, можете полазить, потыкать.

То, что находится в Query‑параметроe «q» добавляется на страницу выдачи. Мы можем поэкспериментировать и попробовать вбить в поиск:

hello world

Видим, что текст стал жирным.

Давайте попробуем вбить в поиск уже знакомый нам пэйлоад:

» />

» />

Ура, сработало! А если вы перейдете по сформированой ссылке, то сами увидите работу этой уязвимости в действии.

Как это сработало? Дело в том, что у тега img, как и у некоторых других, есть метод атрибут onerror, который выполнит весь JS код, что мы в него передали, если произойдет ошибка загрузки изображения, что собственно и произошло, когда мы передали левую ссылку в src.

Это был пример уже другого типа уязвимости — Reflected XSS. Скрипт злоумышленника, эксплуатирующего такую уязвимость, уже не сохраняется на сервере. Бывают ситуации, когда скрипт даже не покидает пределов браузера.

Этот пример максимально прост для понимания и использовался для большей наглядности, в реальной жизни сложно представить, что в крупном приложении будет настолько очевидная уязвимость, её на самом деле очень легко предотвратить.

Но как мы уже говорили, на сегодняшний день, XSS уязвимости одни из самых распространенных. Это значит, что даже современные браузеры не всегда справляются с санитизацией (так называется обработка данных для предотвращения XSS атак) пользовательского ввода, а разработчики не всегда могут правильно обработать все кейсы атак, и дальше я покажу уже более жизненные примеры.

Загружаемые файлы

Возможность загружать файлы в вашем веб приложении тоже может стать потенциальным источником XSS уязвимостей. Самые опасные форматы — HTML, XML, JavaScript. Думаю тут нет смысла объяснять, почему злоумышленнику даже не придется сильно напрягаться, чтобы запустить скрипты из таких файлов у жертвы.

Чуть менее очевидные — SVG-файлы. SVG-изображения основаны на базе XML синтекса и добавление, например, тега script:

Так же SVG вполне поддерживают многие HTML-атрибуты (точнее XML) и можно написать что-то вроде:

Помимо onload-атрибута, есть ещё куча других атрибутов, которые могут запустить JS-код, например: onerror (с которым мы уже встречались ранее), onclick, onmousedown, onmouseup и тд.

PDF файлы тоже могут представлять опасность, так как ридеры PDF файлов могут запускать JS. Импакт от такой атаки, конечно, будет не очень велик, потому что файл будет запущен не в окружении веб приложения, из которого можно было бы стащить какие-то чувствительные данные, но злоумышленник может редиректнуть пользователя на вредоносный ресурс. Правда в Adobe Acrobat Reader вероятность успеха такого трюка ниже, так как он не даст автоматически редиректнуть пользователя, а сначала спросит его мнения на этот счет. Но как в данной ситуации поступят другие ридеры, я не знаю.

Так же для нас могут представлять опасность не только скрипты, вшитые непосредственно в тело файла, но и их метаданные. Если нам в приложении нужно отобразить, например, название загруженного файла, то это тоже может стать проблемой, так как в название файла тоже можно добавить скрипт.

Сторонние библиотеки и фреймворки

Ещё одним источником XSS уязвимостей может стать код, написанный даже не вами.

Сейчас сложно себе представить web приложение (да и вообще какое либо приложение), полностью написанное командой разработки этого приложения. Мы постоянно используем сторонние библиотеки с уже готовыми решениями, было бы глупо писать свою реализацию шифрования данных (что кстати еще и очень опасно, так как вряд ли вы сможете написать достаточно секъюрную систему шифрования, если только вам не дадут на это несколько лет, что вряд ли), писать личный фреймворк, когда есть React, Vue, Angular и другие. В общем, вы меня поняли :)

Так вот, сторонние библиотеки спокойно могут иметь все вышеперечисленные болячки с пользовательским вводом, что я перечислял выше.

И что же теперь удалять все либы и писать свои костыли? Не обязательно. Просто пользуйтесь проверенными библиотеками, с большим количеством пользователей и регулярно обновляемыми. Ну и, конечно, старайтесь использовать максимально актуальные версии библиотек, так как если она нормально поддерживается и в ней найдут дыру, то скорее всего в скором времени выйдет и баг фикс.

К примеру, Google тоже советует использовать как можно более свежую версию их фреймворка Angular.js. На странице Developer Guide: Security они объясняют, почему и какие уязвимости были в некоторых предыдущих версиях фреймворка (в том числе и XSS).

Как искать XSS уязвимости

По большому счету, у нас есть 2 варианта поиска уязвимостей: ручной и автоматический. Я хочу разобрать только ручной способ, так как инструменты автоматического поиска уязвимостей работают по тем же принципам, и если вы поймете, как искать вручную, то разберетесь с автоматическим способом и без моей помощи.

Глобально, при поиске XSS уязвимостей, наша основная цель — внедрить и запустить скрипт в чужое ПО, он же эксплойт.

Эксплойт — это программа, применяемая для атаки на ПО жертвы, может содержать команды, которые будут выполнены после его внедрения.

На самом деле, с парочкой эксплойтов мы уже успели познакомиться:

Самый простой, эксплуатирующий пользовательский ввод и наверное самый неэффективный:

Чуть хитрее, но от которого все еще очень легко защититься:

Ну и всевозможные программы, вшитые в загружаемые файлы — SVG, PDF, HTML и тд.

К сожалению (или к счастью), на таких эксплойтах далеко не уедешь и они хорошо подходят разве что для знакомства с темой XSS.

Но к счастью (или к сожалению), в общем доступе есть куча примеров самых различных эксплойтов. Вот, например, огромная памятка для тестировщиков XSS Filter Evasion Cheat Sheet.

Так же есть XSS полиглоты, выглядят они примерно так:

jaVasCript:/*-/*`/*\`/*'/*"/**/(/* */oNcliCk=alert() )//%0D%0A%0D%0A//\x3csVg/или так:

">>" ><script>prompt(1)</script>@gmail.com<isindex formaction=javascript:alert(/XSS/) type=submit>'-->" ></script><script>alert(1)</script>"><img/id="confirm( 1)"/alt="/"src="/"onerror=eval(id&%23x29;>'"><img src="http: //i.imgur.com/P8mL8.jpg"></code></pre>

<p>Примеры взяты с GitHub PayloadsAllTheThings/XSS Injection. В целом, очень советую полазить по этому репозиторию, тут очень много интересного, связанного с XSS и не только (за полезную ссылку спасибо @Darth_Anjan, оставившего ее в комментариях к предыдущей статье).</p>

<p>На этом можно было бы и закончить, сказав, мол, берите эти или любые другие полиглоты, вставляйте их во все возможные поля и всё — вы хакеры.</p>

<p><img src="https://habrastorage.org/r/w780q1/getpro/habr/upload_files/3fc/c42/375/3fcc42375ee724fe95b9770c72924b02.jpg" alt="3fcc42375ee724fe95b9770c72924b02.jpg" /></p>

<p>Но, возможно, вам было бы интересно, как эти наборы символов, больше похожие на регулярки, могут запуститься в чужом ПО и ещё сделать что-то нехорошее.</p>

<p>Чтобы это выяснить, нам нужно познакомиться с новым понятием — <strong>контекст</strong>. Не путайте с контекстом у JS объектов. В нашем случае, это <strong>контекст того, где окажется пэйлоад после передачи его в пользовательский ввод</strong>. Давайте разберем самые распространенные и посмотрим, зачем нам нужны все эти странные символы в пэйлоадах.</p>

<h4>HTML контекст</h4>

<p>В него мы попадаем всякий раз, когда пользовательский ввод подставляется между открывающим и закрывающим тегами HTML. Тут нам не нужно проворачивать особых махинаций, чтобы запустить пэйлоад, например: </p>

<pre><code class="xml"><script>alert("XSS")</script> или <img src="wrongSrc" onerror="alert('XSS')"/></code></pre>

<p>Правда есть исключения, например, если наш пэйлоад попадает между тегами title, textarea и другими подобными элементами, которые допускают только текст внутри себя. Мы можем это обойти, просто предварительно закрыв эти теги: </p>

<pre><code class="xml"></title></textarea><script>alert("XSS")</script></code></pre>

<p>Теперь наш пэйлоад может запускаться как в обычном HTML контексте, так и не боится попадания внутрь элементов title и textarea.</p>

<p>Примерно по такому же принципу мы можем выйти и из JS контекста (не во всех случаях конечно), и из CSS, и из контекста комментариев, добавив в наш пэйлоад закрывающие теги для них: </p>

<pre><code class="xml">--></sсript></style></title></textarea><script>alert("XSS")</script></code></pre>

<h4>Контекст атрибутов</h4>

<p>Часто бывает так, что пользовательский ввод попадает в атрибуты элементов: </p>

<pre><code class="xml"><input name="input" value="{{someValue}}"></code></pre>

<p>Первое, что нам нужно сделать, это выйти из атрибута, потому что внутри атрибута наш пэйлоад будет просто строкой и не запустится: </p>

<pre><code class="xml"><input name="input" value="<script>alert('XSS')</script>"></code></pre>

<p>Так что мы просто добавляем в наш пэйлоад ковычку: </p>

<pre><code class="xml">"<script>alert('XSS')</script></code></pre>

<pre><code class="xml"><input name="input" value=""<script>alert('XSS')</script>"></code></pre>

<p>Но так мы выйдем только из атрибута и останемся внутри тэга, нам нужно еще закрыть тег: </p>

<pre><code class="xml">"><script>alert('XSS')</script></code></pre>

<pre><code class="xml"><input name="input" value=""><script>alert('XSS')</script>"></code></pre>

<p>Есть ещё другой вариант, когда мы выходим из атрибута, но не выходим их тега, а добавляем свой атрибут события, в котором выполняем код: </p>

<pre><code class="xml">"autofocus onfocus="alert('XSS')</code></pre>

<pre><code class="xml"><input name="input" value=""autofocus onfocus="alert('XSS')"></code></pre>

<p>Вместо onfocus можно использовать любой другой тэг события, из тех что мы разбирали выше, но такой вариант автономный, добавив атрибут autofocus и onfocus, нам не нужно ждать действия пользователя.</p>

<p>Так же в HTML валидным считаются и значения атрибутов в одинарных кавычках, так что этот кейс нужно тоже покрыть: </p>

<pre><code class="xml">'"autofocus onfocus="alert('XSS')</code></pre>

<p>Ещё у нас есть атрибут href, который используется в тегах <a>, <link>, <base>, <area>, а также src в <iframe> и action в <form>. Помимо своей основной функции они еще могут выполнять JS с помощью псевдо-протокола <strong>JavaScript. </strong>Таким образом, если мы поняли, что пользовательский ввод попадает в тег href, мы можем сделать такой пэйлоад: </p>

<pre><code class="xml">javascript:alert('XSS');</code></pre>

<pre><code class="xml"><a href="javascript:alert('XSS');">Click me</a></code></pre>

<p>Есть ещё много способов выйти из JavaScript контекста под разные ситуации, где не сработает просто закрывающий тег script, да и не только из JavaScript контекста. Но их так много, что можно написать ещё одну отдельную статью просто с перечислением возможных вариантов.</p>

<p>Кстати, возможно вы заметили, что в одном из полиглот пэйлоаде теги, атрибуты и псевдо-протокол JavaScript были написаны в разном регистре типа: jaVasCript, oNcliCk, teXtarEa. Это сделано для обхода некоторых сценариев сонации, когда идёт сравнение напрямую с JavaScript, SVG, onclick ну и так далее. Такая сонация не будет эффективной, а вот браузеру всё равно, для него такое написание валидно.</p>

<p>Собрав все примеры воедино, мы уже можем составить вполне себе неплохой пэйлоад, покрывающий не маленькое количество сценариев: </p>

<pre><code class="xml">'"--></scRipt></sTylE></tiTle></tExTarEa><iMg sRc="wrongSrc" onerror="alert('XSS')"/></code></pre>

<p>Для разных ситуаций можно немного менять пэйлоад. Ну или просто использовать те большие пэйлоады, которые покрывают большенство кейсов, правда это может быть не всегда возможно, так как часто в инпутах могут стоять довольно жесткие ограничения на длину пользовательского ввода.</p>

<p>На данный момент, пожалуй это всё, чем я хотел поделиться, в следующей статье на тему XSS хочу рассказать о том, как защищаться от атак.</p>

<p>Если найдете какие-то неточности или если есть что добавить по тем или иным пунктам, буду рад ващему фидбеку. </p>

<p class="copyrights"><span class="source">© <a target="_blank" rel="nofollow" href="https://habr.com/ru/companies/alfa/articles/731394/?utm_campaign=731394&amp;utm_source=habrahabr&amp;utm_medium=rss">Habrahabr.ru</a></span></p>

</div>

<br>

<!--<div align="left">

<script type="text/topadvert">

load_event: page_load

feed_id: 12105

pattern_id: 8187

tech_model:

</script><script type="text/javascript" charset="utf-8" defer="defer" async="async" src="//loader.topadvert.ru/load.js"></script>

</div>

<br>-->

<div style="padding-left: 20px;">

<!-- PCNews 336x280 -->

</div>

<!-- comments -->

</div>

<br class="clearer"/>

</div>

<br class="clearer"/>

<div id="footer-2nd"></div>

<div id="footer">

<br/><br/>

<ul class="horz-menu">

<li class="about"><a href="/info/about.html" title="О проекте">О

проекте</a></li>

<li class="additional-menu"><a href="/archive.html" title="Архив материалов">Архив</a>

</li>

<li class="additional-menu"><a href="/info/reklama.html"

title="Реклама" class="menu-item"><strong>Реклама</strong></a>

<a href="/info/partners.html" title="Партнёры"

class="menu-item">Партнёры</a>

<a href="/info/legal.html" title="Правовая информация"

class="menu-item">Правовая информация</a>

<a href="/info/contacts.html" title="Контакты"

class="menu-item">Контакты</a>

<a href="/feedback.html" title="Обратная связь" class="menu-item">Обратная

связь</a></li>

<li class="email"><a href="mailto:pcnews@pcnews.ru" title="Пишите нам на pcnews@pcnews.ru"><img

src="/media/i/email.gif" alt="e-mail"/></a></li>

<li style="visibility: hidden">

<noindex>

<!-- Rating@Mail.ru counter -->

<script type="text/javascript">

var _tmr = window._tmr || (window._tmr = []);

_tmr.push({id: "93125", type: "pageView", start: (new Date()).getTime()});

(function (d, w, id) {

if (d.getElementById(id)) return;

var ts = d.createElement("script");

ts.type = "text/javascript";

ts.async = true;

ts.id = id;

ts.src = (d.location.protocol == "https:" ? "https:" : "http:") + "//top-fwz1.mail.ru/js/code.js";

var f = function () {

var s = d.getElementsByTagName("script")[0];

s.parentNode.insertBefore(ts, s);

};

if (w.opera == "[object Opera]") {

d.addEventListener("DOMContentLoaded", f, false);

} else {

f();

}

})(document, window, "topmailru-code");

</script>

<noscript>

<div style="position:absolute;left:-10000px;">

<img src="//top-fwz1.mail.ru/counter?id=93125;js=na" style="border:0;" height="1"

width="1" alt="Рейтинг@Mail.ru"/>

</div>

</noscript>

<!-- //Rating@Mail.ru counter -->

</noindex>

</li>

</ul>

</div>

<!--[if lte IE 7]>

<iframe id="popup-iframe" frameborder="0" scrolling="no"></iframe>

<![endif]-->

<!--<div id="robot-image"><img class="rbimg" src="i/robot-img.png" alt="" width="182" height="305" /></div>-->

<!--[if IE 6]>

<script>DD_belatedPNG.fix('#robot-image, .rbimg');</script><![endif]-->

</div>

<!--[if lte IE 7]>

<iframe id="ie-popup-iframe" frameborder="0" scrolling="no"></iframe>

<![endif]-->

<div id="footer-adlinks"></div>

<noindex>

<!--LiveInternet counter--><script type="text/javascript">

document.write("<a rel='nofollow' href='//www.liveinternet.ru/click' "+

"target=_blank><img src='//counter.yadro.ru/hit?t45.6;r"+

escape(document.referrer)+((typeof(screen)=="undefined")?"":

";s"+screen.width+"*"+screen.height+"*"+(screen.colorDepth?

screen.colorDepth:screen.pixelDepth))+";u"+escape(document.URL)+

";"+Math.random()+

"' alt='' title='LiveInternet' "+

"border='0' width='1' height='1'><\/a>")

</script><!--/LiveInternet-->

<!-- Rating@Mail.ru counter -->

<script type="text/javascript">

var _tmr = window._tmr || (window._tmr = []);

_tmr.push({id: "93125", type: "pageView", start: (new Date()).getTime()});

(function (d, w, id) {

if (d.getElementById(id)) return;

var ts = d.createElement("script"); ts.type = "text/javascript"; ts.async = true; ts.id = id;

ts.src = "https://top-fwz1.mail.ru/js/code.js";

var f = function () {var s = d.getElementsByTagName("script")[0]; s.parentNode.insertBefore(ts, s);};

if (w.opera == "[object Opera]") { d.addEventListener("DOMContentLoaded", f, false); } else { f(); }

})(document, window, "topmailru-code");

</script><noscript><div>

<img src="https://top-fwz1.mail.ru/counter?id=93125;js=na" style="border:0;position:absolute;left:-9999px;" alt="Top.Mail.Ru" />

</div></noscript>

<!-- //Rating@Mail.ru counter -->

<!-- Yandex.Metrika counter -->

<script type="text/javascript">

(function (d, w, c) {

(w[c] = w[c] || []).push(function () {

try {

w.yaCounter23235610 = new Ya.Metrika({

id: 23235610,

clickmap: true,

trackLinks: true,

accurateTrackBounce: true,

webvisor: true,

trackHash: true

});

} catch (e) {

}

});

var n = d.getElementsByTagName("script")[0],

s = d.createElement("script"),

f = function () {

n.parentNode.insertBefore(s, n);

};

s.type = "text/javascript";

s.async = true;

s.src = "https://mc.yandex.ru/metrika/watch.js";

if (w.opera == "[object Opera]") {

d.addEventListener("DOMContentLoaded", f, false);

} else {

f();

}

})(document, window, "yandex_metrika_callbacks");

</script>

<noscript>

<div><img src="https://mc.yandex.ru/watch/23235610" style="position:absolute; left:-9999px;" alt=""/>

</div>

</noscript>

<!-- /Yandex.Metrika counter -->

<!-- Default Statcounter code for PCNews.ru https://pcnews.ru-->

<script type="text/javascript">

var sc_project=9446204;

var sc_invisible=1;

var sc_security="14d6509a";

</script>

<script type="text/javascript"

src="https://www.statcounter.com/counter/counter.js"

async></script>

<!-- End of Statcounter Code -->

<script>

(function (i, s, o, g, r, a, m) {

i['GoogleAnalyticsObject'] = r;

i[r] = i[r] || function () {

(i[r].q = i[r].q || []).push(arguments)

}, i[r].l = 1 * new Date();

a = s.createElement(o),

m = s.getElementsByTagName(o)[0];

a.async = 1;

a.src = g;

m.parentNode.insertBefore(a, m)

})(window, document, 'script', '//www.google-analytics.com/analytics.js', 'ga');

ga('create', 'UA-46280051-1', 'pcnews.ru');

ga('send', 'pageview');

</script>

<script async="async" src="/assets/uptolike.js?pid=49295"></script>

</noindex>

<!--<div id="AdwolfBanner40x200_842695" ></div>-->

<!--AdWolf Asynchronous Code Start -->

<script type="text/javascript" src="https://pcnews.ru/js/blockAdblock.js"></script>

<script type="text/javascript" src="/assets/jquery.min.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/jquery/jquery.json.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/jquery/jquery.form.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/jquery/jquery.easing.1.2.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/jquery/effects.core.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/js/browser-sniff.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/js/scripts.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/js/pcnews-utils.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/js/pcnews-auth.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/js/pcnews-fiximg.js"></script>

<script type="text/javascript" src="/assets/a70a9c7f/js/pcnews-infobox.js"></script>

</body>

</html>