Вредоносное ПО используется для кибершпионажа за пользователями Центральной и Восточной Европы

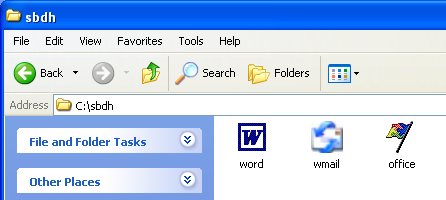

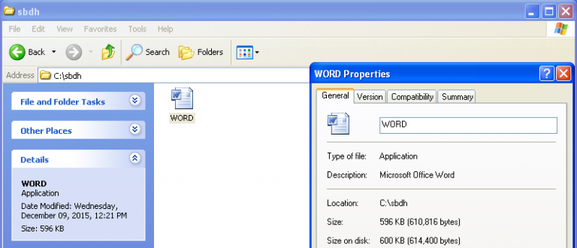

SBDH состоит из загрузчика и других модулей, которые используются операторами. Компактный по размеру загрузчик распространялся злоумышленниками с использованием фишинговых сообщений электронной почты. Такие сообщения содержали вложение, в качестве которого содержался файл, имеющий в названии двойное расширение. Так как Windows скрывает расширение известных файлов, пользователю отображалось фальшивое расширение, на что и рассчитывали злоумышленники. Для того, чтобы еще больше убедить потенциальную жертву в своей легитимности, для исполняемых файлов были подобраны значки стандартных приложений Microsoft или документа Word.

Рис. Злоумышленники маскируют исполняемый файл загрузчика под легитимные приложения Microsoft.

Рис. Злоумышленники маскируют исполняемый файл загрузчика под документ Word.

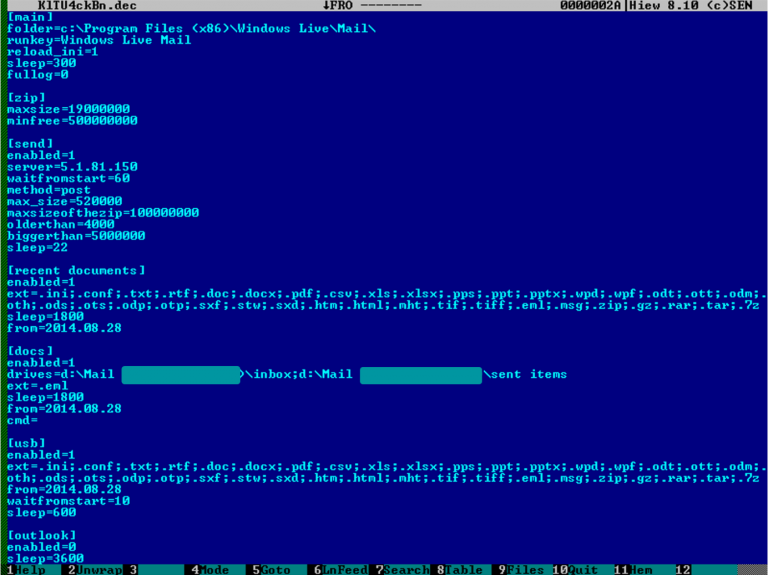

После успешного исполнения в системе, вредоносная программа обращается к удаленному серверу для загрузки в систему двух ее главных компонентов: бэкдора и похитителя данных. Комбинация этих модулей позволяет атакующему не только получать полный контроль за скомпрометированным компьютером, но также предоставляет ему расширенные методы похищения с него данных. Благодаря системе мощных фильтров, оператор в мельчайших подробностях может указать, какие конкретно данные должны быть похищены. Фильтр включает в себя информацию о расширении файла, дате его создания, его размере и др. характеристиках. Служебные данные фильтров могут быть модифицированы с использованием конфигурационных файлов вредоносной программы.

Рис. Конфигурационный файл вредоносной программы.

Поскольку все компоненты этого киберпреступного инструмента требуют подключения к управляющему C&C-серверу, работоспособность SBDH в значительной степени зависит от возможности работы с сетевым подключением. Для этого авторы реализовали в SBDH несколько методов взаимодействия в C&C-сервером. Первый заключается в использовании простого HTTP протокола. В случае его недоступности, вредоносная программа пытается использовать протокол SMTP и бесплатный внешний шлюз для отправки писем. Последний способ заключается в возможности использования приложения Microsoft Outlook Express и отправки через него специальным образом сформированных электронных сообщений. Такие электронные письма отправляются под учетной записью текущего пользователя, позволяя вредоносной программе обойти ограничения безопасности (предполагается, что текущий пользователь имеет права на отправку и получения писем электронной почты). Отправленные вредоносной программой сообщения затем помещаются в директорию исходящих сообщений для того, чтобы исключить к ним проявление повышенного внимания.

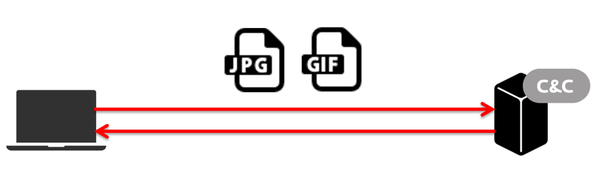

Для обнаружения входящих подключений, т. е. попыток операторов связаться с ботом, вредоносная программа выполняет поиск электронных писем в почтовом ящике пользователя. Такие вредоносные письма имеют специфическое название темы. В случае обнаружения SBDH таких писем, осуществляется их разбор с целью извлечения оттуда отправленных команд операторов. После этой операции, бот модифицирует поле темы в электронном сообщении таким образом, чтобы оно не привлекало его внимание в дальнейшем. Однако, эта последняя функция использовалась авторами SBDH до 2006 г, когда программа Outlook Express была заменена другим новым приложением под названием Windows Mail. После этого авторы в большей степени сосредоточились на совершенствовании метода взаимодействия с C&C-сервером посредством HTTP и начали маскировать этот процесс с привлечением фальшивых файлов изображений .JPG и .GIF для пересылки нужных данных.

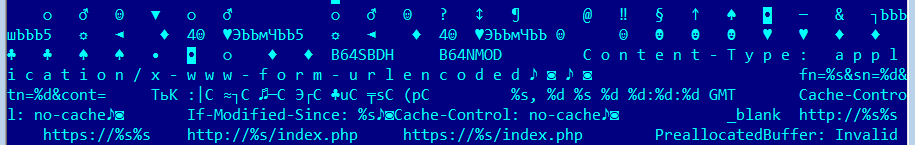

Рис. Маскировка процесса взаимодействия с управляющим сервером.

В случае недоступности управляющего C&C-сервера, компонент бэкдора прибегнет к использованию содержащегося в себе жестко зашитого URL-адреса, указывающего на фальшивый файл изображения (размещенный на бесплатном ресурсе), который, в свою очередь, содержит адрес альтернативного C&C-сервера.

Рис. Картинка с URL-адресом альтернативного C&C-сервера.

Некоторые из проанализированных нами образцов SBDH содержали в себе интересную реализацию метода обеспечения своей выживаемости в системе. Вредоносная программа модифицировала используемый системой обработчик Word документов таким образом, что при попытке открытия или редактирования файла Word в проводнике, исполнялся код вредоносной программы.

Рис. Идентификатор B64SBDH в теле вредоносной программы.

Нужно отметить, что само название SBDH является последовательностью символов, которой являлось частью пути компиляции в файле загрузчика. Еще одной интересной особенностью является тот факт, что для загрузки двух других компонентов вредоносной программы с C&C-сервера используется строка «B64SBDH», срабатывающая как триггер.

Заключение

Стоящие за SBDH киберпреступники используют те же методы, что и те, которые стояли за операций Buhtrap. Этот шпионский инструмент доказывает тот факт, что даже современные угрозы распространяются с использованием простых методов, таких как вложения электронной почты. Тем не менее, риски компрометации подобным вредоносным ПО в организациях могут быть существенно уменьшены за счет инструктирования работников и использования надежного решения многоуровневой системы безопасности.

Идентификаторы вредоносных образцов SBDH (хэши):

1345b6189441cd1ed9036ef098adf12746ecf7cb

15b956feee0fa42f89c67ca568a182c348e20ead

f2a1e4b58c9449776bd69f62a8f2ba7a72580da2

7f32cae8d6821fd50de571c40a8342acaf858541

5DDBDD3CF632F7325D6C261BCC516627D772381A

4B94E8A10C5BCA43797283ECD24DF24421E411D2

D2E9EB26F3212D96E341E4CBA7483EF46DF8A1BE

09C56B14DB3785033C8FDEC41F7EA9497350EDAE