Во фреймворке Apple/Google для отслеживания контактов больных коронавирусом нашли уязвимость

Исследователи безопасности опубликовали видео, демонстрирующее, как небольшая задержка в передаче данных в системе отслеживания контактов COVID от Apple/Google может раскрыть данные пользователей таких приложений.

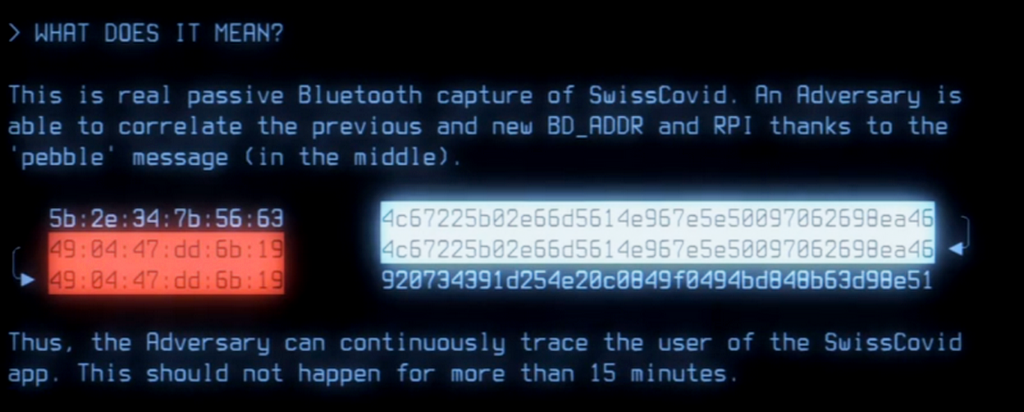

Система передает хэшированные, меняющиеся идентификаторы, которые не позволяют отслеживать отдельный телефон в течение более чем 15 минут.

На смартфонах пользователей приложения запускается BLE-сервис с service UUID и characteristic UUID, особым кодом, определяющим протокол отслеживания контактов. Телефоны периодически ищут по Bluetooth другие устройства с фиксированными service UUID и characteristic UUID, а при контакте протокол передает анонимные идентификаторы устройств друг другу.

Идентификатор меняется каждые 10 минут, а mac-адрес Bluetooth LE меняется в интервале 15–20 минут. В этот момент становится возможным привязать идентификаторы ко времени. Это уже позволяет отслеживать перемещения конкретных людей.

Проблема синхронизации затрагивает, однако, не все телефоны, а примерно половину из тестового набора.

Независимые исследователи не могут выпустить патч, поскольку протокол Apple/Google имеет закрытый исходный код, хотя большинство приложений на нем работают с открытым кодом. Разработчики призвали открыть код, чтобы в нем было быстрее и проще искать уязвимости.

Ранее выяснилось, что при внедрении приложений для борьбы с распространением коронавируса на API от Apple и Google система требует от пользователей устройств на Android включить определение местоположения. Ряд европейских правительств требовал от Google объяснений по этому поводу.

См. также: