Внутри свежей утечки

Поднимается в СМИ волна по поводу утечки данных москвичей, переболевших короной. Некоторые СМИ сообщают, что утекла информация о 300 тысяч человек. В публичном доступе оказалось чуть меньше гигабайта различных документов (941 МБ в распакованном виде). Попал этот архив и мне в руки. Предлагаю посмотреть его и дать ответы на главный вопрос: «и чо?».

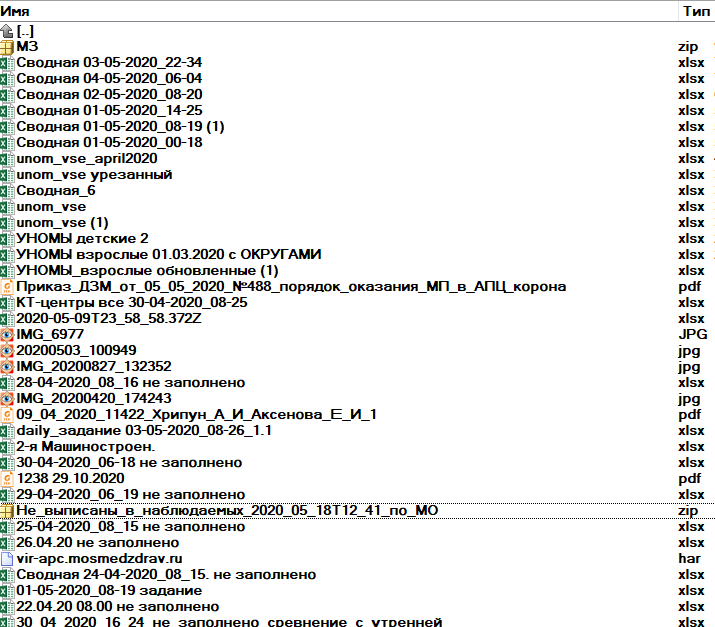

Что утекло. Различная солянка: приказы, скриншоты, снимки экранов, софт, инструкции по настройке софта и, конечно же, персональные данные (суммарно 2493 файла). В основном информация относится к периоду март-май 2020. Но точечно встречались данные и от 30.10.2020.

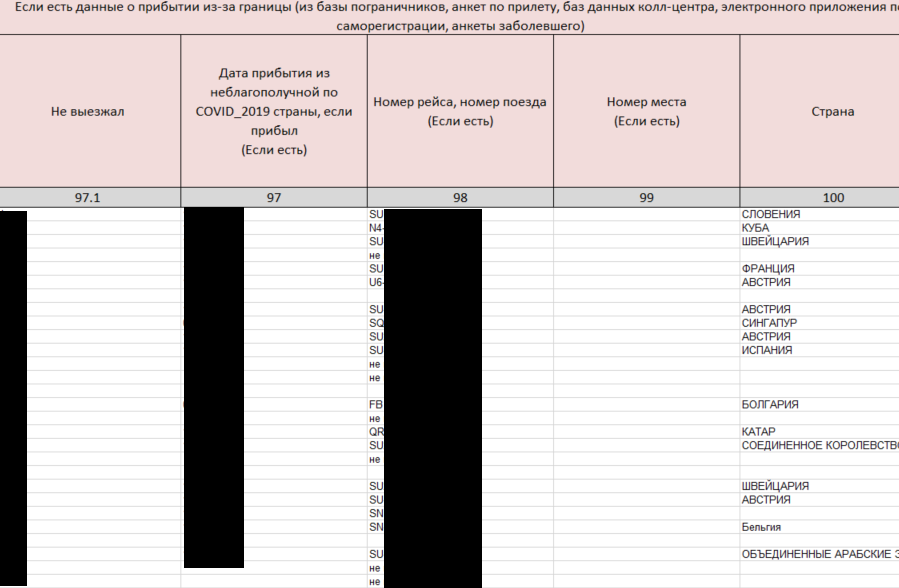

Чем опасна данная утечка? Для обычных людей опасна тем, что данных по больным вносилось очень много. Если взять один из самых «толстых» файлов, то увидим, что в нём содержатся данные о 105+ тысяч человек. Как правило, заполнены столбцы:

Фамилия;

Имя;

Отчество;

Дата рождения;

Адрес места проживания (и прописка, и уточнённый фактический);

Телефон (ы);

Когда и по какому адресу приезжала скорая;

Степень тяжести состояния на момент приезда;

Решение (госпитализация, обсервация, домашний карантин и т.д.);

Если госпитализация, то в какой стационар.

И ещё куча столбцов, по которым можно восстановить хронологию событий по конкретному человеку. Много номеров полисов ОМС. Иногда в комментариях есть чуть ли не диагнозы. Все столбцы перечислять долго можно. В сводном отчёте, к примеру, их аж 104.

Главная угроза здесь — мошенники. Данные, которые теперь стали доступны всем без регистрации и смс:

Будут использоваться для обогащения профайлов пользователей. Это когда из разных утечек собирается информация о человеке. Чем больше аспектов жизни о человеке собрано, тем дороже потом можно такой профиль продать.

Будут использоваться мошенниками в атаках, чтобы втереться в доверие. Сами подумайте. Звонит вам человек и знает о вашей болячке чуть ли не больше вас. Вываливает всю информацию, а потом говорит, что вы миллионный посетитель должны… Тут сценарии ограничены лишь фантазией атакующего. Например, вы должны поставить новое приложение от властей Москвы, которое специально было создано для переболевших.

Не думаю, что пострадавших власти будут оповещать персонально. Поэтому по-капитански призываю вас быть бдительными. Особенно если вы или те, кого вы знаете, болели весной.

Но есть и более страшная угроза. Информация из утечки может быть использована для целевой атаки на систему учёта в целом. То есть могут слить\поломать вообще всё, а не 105+ тысяч человек. Поясню, почему напрашивается такой вывод.

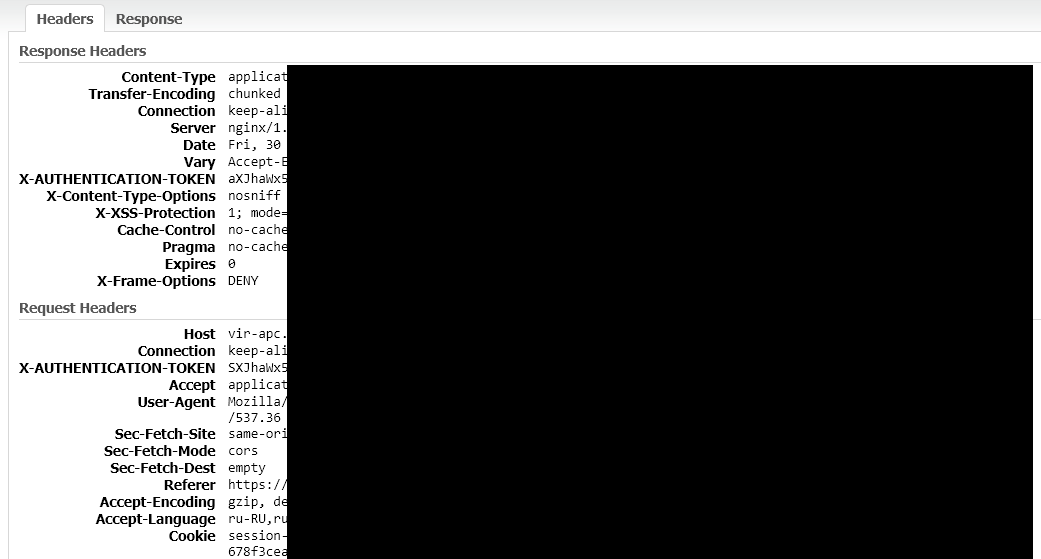

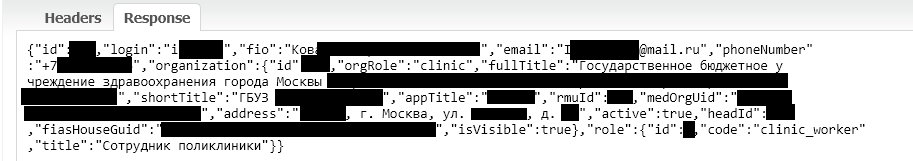

В утёкших данных есть лог сессии одного из пользователей системы. Оттуда можно надёргать информации о софте.

Там же есть все данные пользователя (кроме пароля). Можно в дальнейшем устроить целевую атаку на неё.

Во время сессии пользователь что-то искал. Поэтому в выдачу попали 30 пациентов (с кучей данных по ним). Пациенты актуальны на октябрь 2020.

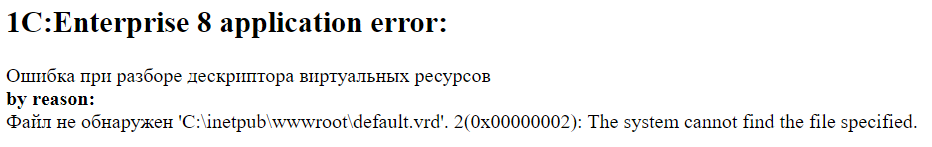

2. Также можно найти тонкий клиент и инструкцию по его установке. Возможно внутри клиента удастся что-то интересное найти при реверсе. Не знаю, не умею. А вот читать инструкции могу. И там виден адрес для работы через веб, пройдя по которому можно увидеть вот такую ошибку:

Как говорится, отрицательный результат — тоже результат. И в данном случае это название папки «inetpub». Что свидетельствует об использовании Internet Information Server.

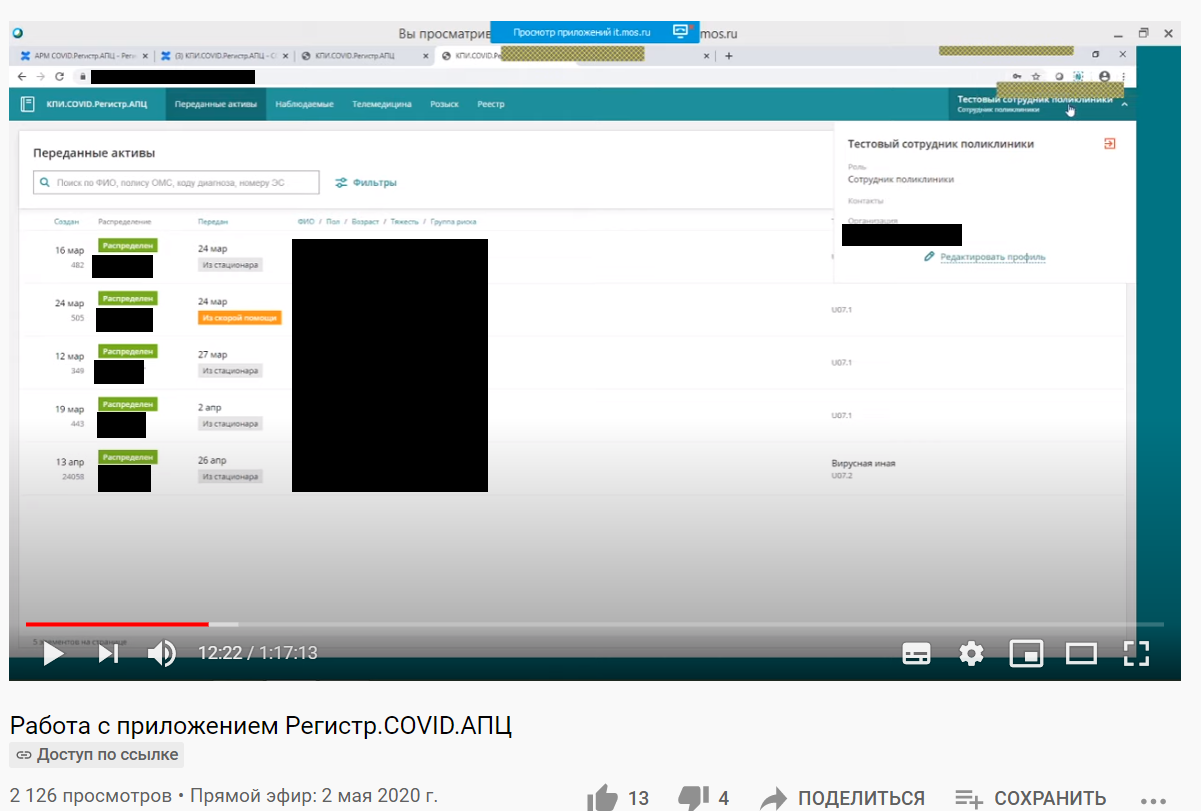

Покопавшись ещё, можно отыскать в документах ссылку на обучающий вебинар, где показывали работу с системой.

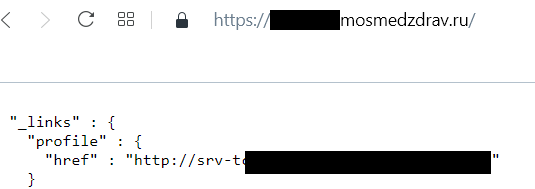

Что-то подсказывает мне, что проводили учения, всё-таки, не совсем на тестовой среде и синтетических данных. По крайней мере адрес в браузере реальный и сходив на один из них, удалось добыть адрес какого-то внутреннего ресурса.

Стоит понимать, что всё это прямо сейчас ни к чему серьёзному не приведёт. Но эта информация весьма полезна для тех, кто будет проводить целевую атаку. Как минимум, она серьёзно снижает стоимость, т.к. понятно, в каком софте (и в каких его версиях) нужно эксплуатировать уязвимости.

Выводов и морали не будет.