Видимость сетей и решения Ixia

При проектировании архитектуры безопасности IT подразделения многих предприятий в основном опираются на то, что конкретно могут сделать их аппаратные и программные средства обеспечения безопасности и мониторинга. Гораздо меньше думают (или совсем не думают) о том, как обеспечить этим инструментам полное представление о данных, перемещающихся внутри предприятия. В сегменте корпоративных сетей это впервые сделала компания Ixia.

Трудно опровергнуть тот факт, что невозможно контролировать то, что невозможно видеть. Оценка входящего/исходящего трафика корпоративной сети является лучшей защитой от нападений и ошибок, которые могут привести к нарушению работы сети, потере важных данных, и далее — к недовольству клиентов, а это уже прямые потери денег.

Поэтому CIO и «безопасникам» предприятий следует твердо уяснить, что покупка и развертывание все растущего множества современных инструментов безопасности являются не более, чем началом работы.

Для надежной сетевой безопасности соответствующие решения должны реализовывать все свои возможности. Для этого необходимы средства обеспечения видимости, которые имеют доступ ко всему сетевому трафику и предоставляют точные данные в режиме реального времени. Требуется эластичная архитектура «визибилити», которая оптимизирована для непрерывного сетевого мониторинга.

Улучшение состояния безопасности

Сетевой периметр, когда-то ясно разграниченный брандмауэром между корпоративной сетью и интернетом, сегодня стирается, — поскольку пользователи становятся все более мобильными, а организации все шире используют облачные решения. Без явно определенного периметра становится трудно (или вообще невозможно) идентифицировать все потоки трафика.

Gartner предсказывает, что к 2018 г. до 25% корпоративного потока данных будет идти в обход традиционных средств обеспечения безопасности и течь непосредственно между мобильными устройствами и облаком.

Исследование Sandvine в начале 2016 г. показало, что почти три четверти всего интернет-трафика зашифрованы по технологии SSL. Google в том же году назвала цифру почти в 80% международного трафика. Однако злоумышленники также используют шифрование SSL, чтобы скрыть свой трафик и угрозы.

В результате IT отделы теперь обычно расшифровывают входящий и исходящий трафик за границей брандмауэра, прежде, чем оправить его по назначению. Это в какой-то степени позволяет идентифицировать риски и угрозы, — такие как нарушения соответствия регуляторному законодательству, утечки данных, malware, попытки вторжения и т.п.

Сетевой трафик теперь в основном состоит из структурированных и неструктурированных данных, которые включают голос и видео. Его объем часто превышает возможности обработки.

Виртуализация стала одной из самых «подрывных» IT инноваций в современную вычислительную эру. Технология виртуализации позволяет IT использовать стандартные недорогие серверы. Однако при этом традиционные методы мониторинга недостаточны для того, чтобы контролировать виртуальный трафик. Виртуализация также принесла приватные, публичные и гибридные облака, инфраструктуру как сервис (Infrastructure-as-a-Service, IaaS) и платформу как сервис (Platform-as-a-Service, PaaS).

Масштабируемость и контроль над распределением ресурсов — главные преимущества и виртуализации, и облачных технологий. С другой стороны, организации мигрируют рабочие нагрузки из своих локальных датацентров в публичное облако, и становится все более трудно наблюдать и контролировать потоки данных, т.е., создаются новые зоны невидимости, «слепые зоны».

Исследование Verizon »2016 State of the Market: Enterprise Cloud 2016» показало, что более 40% компаний уже используют пять или больше облачных провайдеров. Исследование Okta »2016 Business@Work» показало, что компании в большинстве случаев используют от 10 до 16 приложений, работающих в публичном облаке.

Действительно, облако предлагает беспрецедентную гибкость IT инфраструктуры, но оно также вынуждает компании расширять свой традиционный сетевой периметр, — часто в места, где у них нет видимости или контроля. Эти слепые зоны могут быстро стать приютами для угроз безопасности, скрывающихся в тени.

Первые пользователи SaaS были в основном компаниями малого и среднего бизнеса (SMB). Теперь, когда решения SaaS становятся все более сложными и функциональными, их применяют и более крупные предприятия, в том числе распределенные. Соответственно, рост использования облачных приложений делает их целью для кибератак. Изданный Cisco »2015–2020 Visual Networking Index» предсказывает, что к 2019 г. облачные приложения будут давать до 90% глобального мобильного трафика.

Наконец, тенденция «интернета вещей» (Internet of Thing, IoT) создала новый рынок для миллиардов «умных соединений» устройств и продуктов, — от камер видеонаблюдения и «умных термостатов» до автомобилей, — которые связаны с интернетом, собирают, хранят, передают и совместно используют огромное количество информации.

Для них появляются новые вычислительные модели, такие как мобильные вычисления доступа (Mobile Edge Computing, MEC) и «туманные вычисления» (fog computing), что отодвигает сетевой периметр организаций еще дальше. И, к сожалению, в рыночной гонке обеспечение безопасности многих новых устройств, продуктов и решений часто пропускается или, в лучшем случае, запаздывает.

IoT также уже стал мощным генератором данных. Gartner предсказывает, что к 2020 г. IoT будет включать 26 млрд. единиц, а доход производителей компонент IoT и сервис-провайдеров достигнет $300 млрд., главным образом за счет предоставляемых сервисов.

Но чтобы IoT стал действительно успешным, пользователи должны будут использовать открытые стандарты, которые регламентируют доступ к данным, контроль состояния безопасности и аналитику времени исполнения.

Цифровые войны

Атакующая сторона использует все более сложные методы, чтобы преодолеть защиту предприятий. Основное «оружие» в арсенале современных злоумышленников включает следующее.

Развитая устойчивая угроза (Advanced persistent threat, APT). Преднамеренное, хорошо сфокусированное нападение, которое может оставаться не обнаруженным в течение нескольких лет. Для этого нужна крупная преступная организация, с обширными ресурсами, включая деньги, людей, время и современные инструменты (электронная аппаратура слежения и спутниковые системы). В дополнение к краже данных APT может использоваться, чтобы постепенно разрушать физические активы (такие, как интегральные схемы и даже ядерные центрифуги).

Botnet. Представляет собой сеть зараженных конечных точек (например, клиентских устройств), работающих совместно и управляемых нападающим через серверы командных центров (command-and-control, C2 servers).

Распределенный отказ в обслуживании (Distributed denial-of-service, DDoS). Скоординированное нападение, часто от сотен тысяч или миллионов конечных точек, используемых, чтобы затопить целевую систему или сеть чрезмерным трафиком так, чтобы затруднить обработку легального трафика.

Exploit. Эксплойт (англ. exploit, эксплуатировать) — компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в ПО или приложении. Применяется для проведения атаки на вычислительную систему. Вызывает их непредсказуемое поведение или перехватывает управление в удаленном режиме.

Украденные диапазоны IP-адресов (Hijacked IP address ranges). Захваченные диапазоны, как правило, повреждают таблицы маршрутизации роутеров интернет. После этого они используются для фишинга и распространения malware.

Malware. Зловредное ПО или код (malicious software), который, как правило, что-то повреждает, отключает, берет под свой контроль или крадет информацию из компьютерной системы. Общий термин «malware» включает adware, anti-AV software, backdoors, bootkits, logic bombs, RATs, rootkits, spyware, trojan horses, viruses и worms. Наиболее продвинутое malware использует метаморфизм и полиморфизм, чтобы избежать обнаружения сигнатурными анализаторами.

Phishing. Используется, как правило, в социальных сетях и электронной почте. Заменяет в сообщении исходные данные. Клик по ссылке загружает malware или exploit. Браузер переадресовывается к веб-сайту злоумышленника, чтобы получить личную информацию пользователя, например, информацию о его счетах. В других случаях используется для загрузки malware.

Средства нового поколения

Внедрение брандмауэров следующего поколения (next-generation firewalls, NGFW) или систем предотвращения вторжения (intrusion prevention system, IPS) предполагает архитектуру видимости (visibility architecture), которая может улучшить работу систем обеспечения безопасности.

Географическое расширение сети или датацентра приводит к проблемам обеспечения видимости в новых сетевых сегментах. Хорошие результаты дает применение «тапа» (test access port, tap) — внешнего аппаратного устройства, подключаемого в определенную точку в сети, чтобы контролировать трафик в сетевом сегменте. У тапов есть несколько преимуществ для достижения сетевой видимости, мониторинга работы и безопасности сети. Тапы работают на скорости линии, не вносят задержку, не изменяют содержание или структуру данных.

Требования к соответствию стандартам и аудиту сети все более распространены для организаций практически в каждой промышленности. Многие из этих требований связаны с обеспечением видимости данных в корпоративной сети.

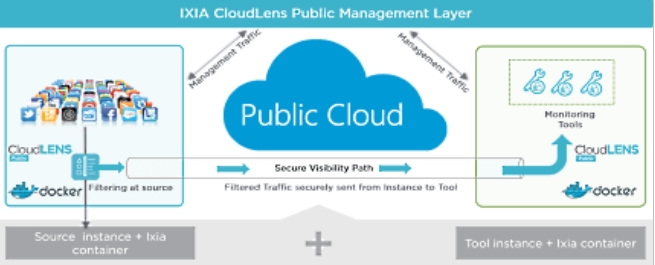

Ixia, ведущий поставщик решений для видимости и безопасности сетей, объявила в сентябре 2017 г. о дальнейшем расширении своей платформы визибилити в «облаках» — CloudLens Visibility Platform. В нее добавлена поддержка Microsoft Azure, Google Cloud Platform, IBM Bluemix и Alibaba Cloud, в дополнение к существующей поддержке Amazon Web Services (AWS), — как для Windows, так и для Linux.

В результате Ixia CloudLens является теперь первым решением для обеспечения видимости, которое поддерживает все ведущие облачные платформы с разными операционными системами. IT инфраструктура при этом преобразовывается в сочетание отдельно хостируемых приложений и облачных сервисов на нескольких облачных платформах.

В современных корпоративных решениях часто идет обмен данными между локальными (on-premises) приложениями в частных датацентрах и приложениями, работающими в многочисленных публичных облаках. Полная видимость происходящих процессов в такой гибридной среде является давней проблемой.

«Слепые зоны» в сети, независимо от облачного сервис-провайдера, создает нехватка гранулированного доступа к облачному трафику. Это может поставить под угрозу производительность или безопасность сети, что, в свою очередь, приводит к ухудшению качества обслуживания клиентов и увеличивает риск нарушений сетевой безопасности.

Ixia CloudLens обеспечивает полную видимость в облачной среде, поддерживает облака любого типа (публичные, приватные и гибридные) и является первым в индустрии чисто программным (Software-as-a-Service, SaaS) решением.

CloudLens было разработано «с нуля», так, чтобы сохранить все преимущества облака — простое масштабирование, гибкость и производительность, позволяя при этом средствам безопасности и аналитики получать необходимые данные независимо от того, где развернут инструмент, — в локальном датацентре, на площадке клиента или в публичном облаке.

И гибридная, и мультиоблачная окружающая среда создают проблемы для служб безопасности, которые должны управлять множеством сегментов сети. Они не имеют видимости трафика, чтобы обезопасить сеть. Ixia CloudLens решает эту проблему с агностической облачной платформой, которая поддерживает AWS, Azure, IBM и др. на Windows и Linux. Такая гибкость позволяет CloudLens обеспечить доступ к данным до уровня пакета, вместе с простым центральным управлением платформой. CloudLens Public позволяет клиентам следующее.

— Легко разворачивать и управлять облачной средой любого типа — публичной, приватной или гибридной.

— Использовать Windows или Linux на любой платформе.

— Гарантировать работу инструментов и приложений, работающих в публичной облачной среде, поддерживая быстрое эластичное масштабирование.

— Оптимизировать безопасность и обеспечить расширенную аналитику.

Программное обеспечение CloudLens построено по безсерверному принципу, на основе микросервисов. Это позволяет ему легко функционировать в любом публичном облаке. Это ПО может быть установлено клиентом самостоятельно, без привлечения представителей облачного провайдера.

CloudLens работает без сетевых ограничений и не полагается на гипервизор или специфическое прикладное ПО облачного провайдера в публичных и приватных облаках, для виртуальных и физических сетей.

CloudLens хорошо интегрируется с другими средствами, включая open source. Технологические партнеры Ixia — AppNeta, The Bro Project, CA Technologies, Dynatrace, Eastwind Networks, FireEye, Jask, LogRhythm, NetFort Technologies, NTOP, ProtectWise, Perch Security, RSA Security, Savvius, Sinefa, Suricata, Wireshark и VoIPmonitor.

В заключение приведем слова Бетани Майер (Bethany Mayer), президента Ixia, и вице-президента компании Keysight, под крылом которой сегодня работает Ixia Solutions Group

«Ixia понимает, что IT руководители, принимающие решения, должны разворачивать гибридные сети и управлять ими. Они действуют в бизнес-среде, где производительность приложений исключительно важна для получения дохода и поддержания взаимоотношений с клиентами.

Именно поэтому мы разработали CloudLens — единственную на сегодня облачную платформу визибилити, которая устраняет слепые зоны всюду — от облака до физической среды. Это позволяет нашим клиентам повысить эффективность инструментов мониторинга, обеспечить лучшую аналитику, и, в конечном итоге, уменьшить время простоя при решении ответственных задач».