В WhatsApp Web нашли уязвимость, позволяющую передать и запустить у контакта исполняемый файл

сегодня в 17:43

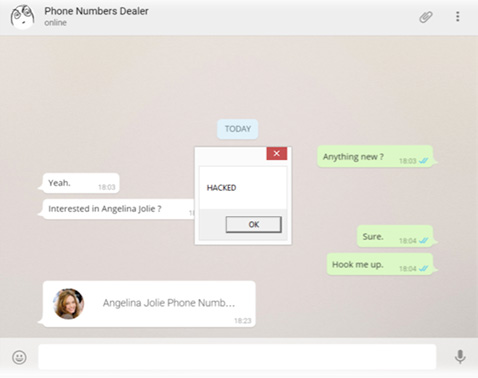

Сегодня стало известно об уязвимости в web-версии популярного мессенджера WhatsApp. Для выполнения вредоносного кода атакующему достаточно отправить жертве составленную особым образом карточку контактов vCard.

В карту контактов можно внедрить исполняемый файл, при этом выглядеть она будет совершенно невинно. Web-версия WhatsApp автоматически открывает присланные файлы, в результате чего исполняемый файл запускается сразу же при открытии карты.

Естественно, что привязанный исполняемый файл может выполнить любые зловредные действия. Для атаки необходимо только знать телефонный номер жертвы, привязанный к его аккаунту.

Уязвимость обнаружил специалист по безопасности Казиф Декель (Kasif Dekel) из компании Check Point. «К счастью, WhatsApp быстро и ответственно подошли к вопросу,- говорит менеджера компании Check Point, Одед Вануну (Oded Vanunu). — Мы аплодируем их команде за прекрасную отзывчивость. Хотелось бы, чтобы побольше компаний так профессионально подходили к вопросам безопасности».

Компания уже успела выпустить обновление, исправляющее уязвимость — все версии веб-клиента после 0.1.4481 уже её содержат.

Web-клиент для WhatsApp был запущен в начале 2015 года. К концу февраля появились версии для трёх основных браузеров: Chrome, Firefox, Opera. Сам мессенджер недавно преодолел планку в 900 миллионов пользователей ежемесячно.

-

↑

—

↓ -

204

-

Добавить в избранное 1

автор статей