В Adobe Flash Player обнаружена опасная 0day уязвимость

сегодня в 14:18

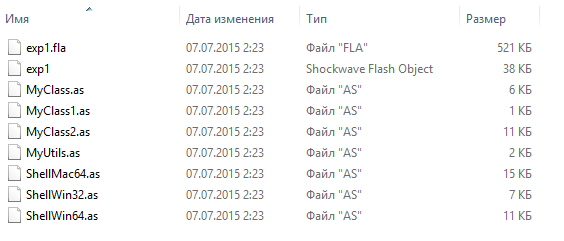

Рис. Исходные тексты эксплойта.

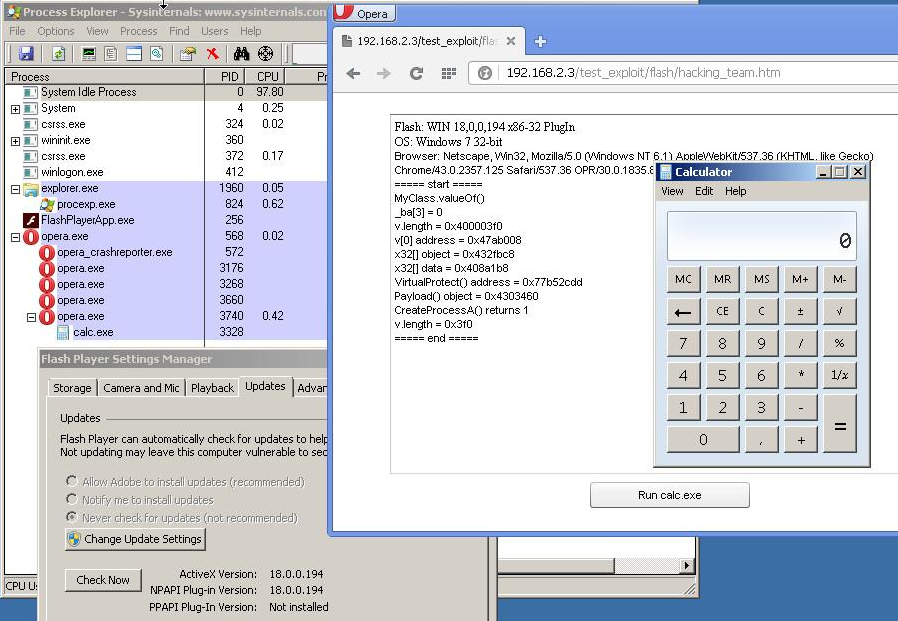

Рис. Демонстрация успешности работы эксплойта для веб-браузера Opera на 32-битной версии Windows 7.

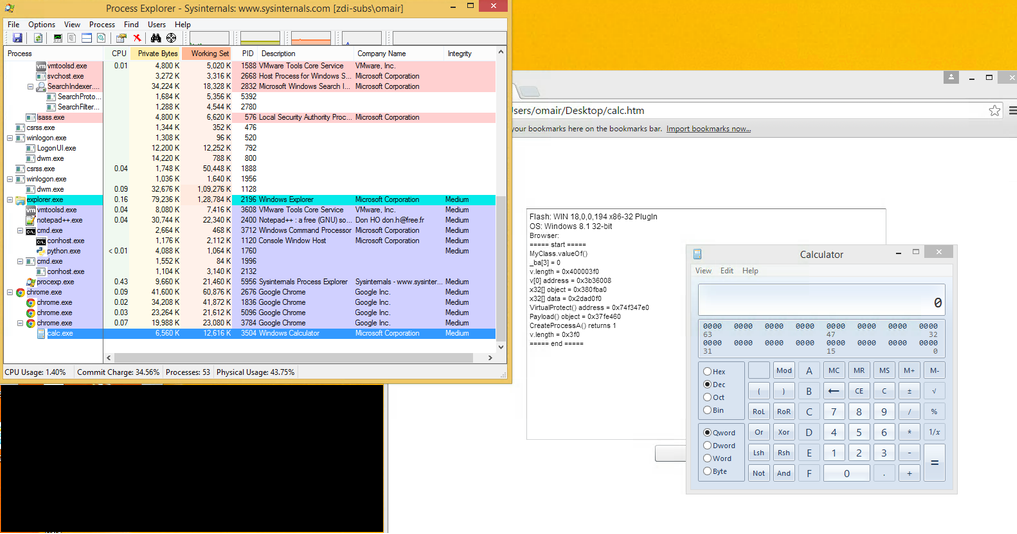

Рис. То же самое для Google Chrome. Источник здесь.

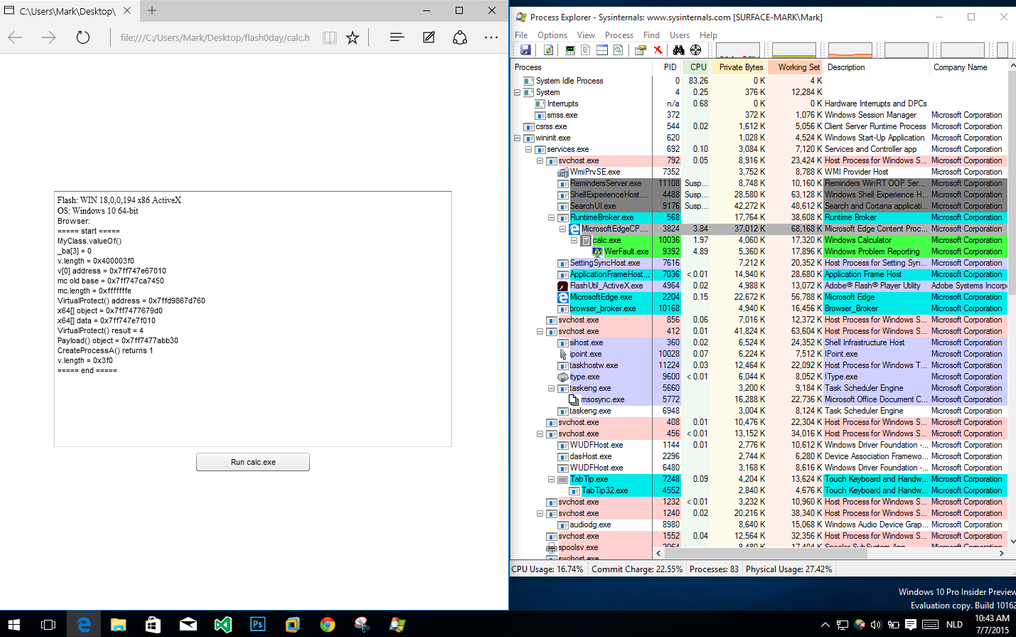

Рис. Эксплойт также прекрасно работает на новейшем веб-браузере MS Edge на Windows 10 (build 10162).

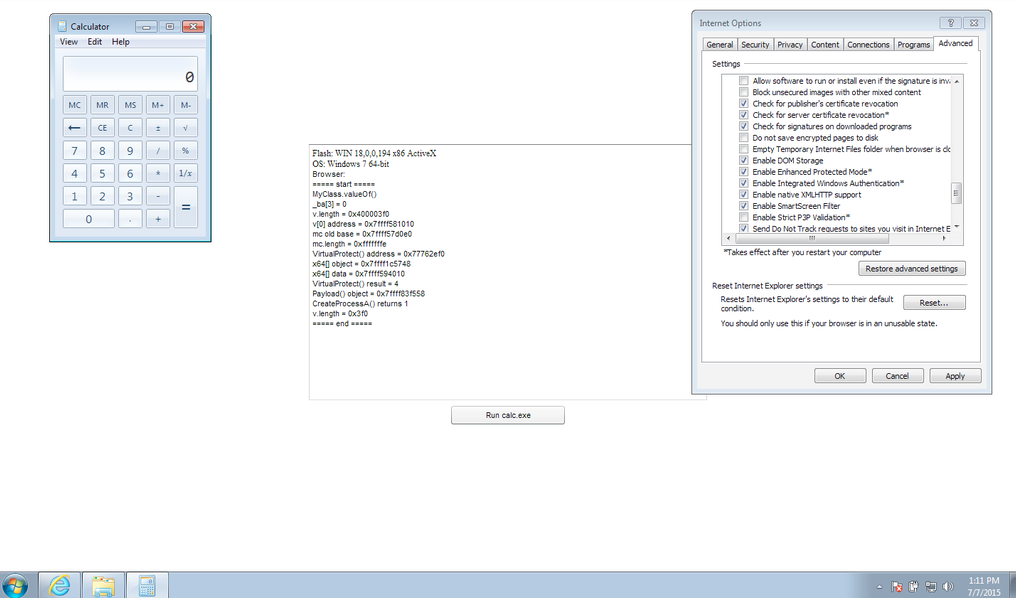

Рис. Эксплойт прекрасно работает для IE11 на 64-битной up-to-date версии Windows 7 с включенным EPM.

В данном случае наиболее опасное развитие ситуации будет заключаться в том, что этот эксплойт может попасть в состав одного или нескольких наборов эксплойтов и будет использован злоумышленниками для организации drive-by атак с автоматической установкой вредоносных программ.

Мы рекомендуем пользователям отключить Flash Player для используемого вами браузера до выхода соответствующего исправления со стороны Adobe. Инструкции по этому процессу можно найти здесь.

be secure.

Только зарегистрированные пользователи могут оставлять комментарии. Войдите, пожалуйста.