В Adobe Flash Player обнаружена очередная 0day-уязвимость

Исследователи информационной безопасности из «Лаборатории Касперского» Костин Раю (Costin Raiu) и Антон Иванов обнаружили критическую уязвимость в Adobe Flash Player. Уязвимы версии программного Adobe Flash Player 21.0.0.242 и более ранние версии для платформ Windows, Mac, Linux и Chrome OS.

По словам исследователей, найденная ими уязвимость с весный текущего года эксплуатируется APT-группой киберпреступников StarCruft. Хакеры продолжают вести две операции по взлому — они получили названия Operation Daybreak и Operation Erebus. Первая из них была начата в марте 2016 года, в ее ходе использовался ранее неизвестный 0day-экпслоит для Adobe Flash Player, а целью атаки были высокопоставленные жертвы. В ходе второй злоумышленники применили эксплоит для уязвимости CVE-2016–4117, существует вероятность и использования ими еще одного эксплоита для уязвимости нулевого дня CVE-2016–0147, патч для которой был выпущен в апреле.

Жертвы ScarCruft были обнаружены в ряде стран, в том числе в России, Непале, Южной Корее, Китае, Индии, Кувейте и Румынии.

Выпуск патча для обнаруженной экспертами уязвимости запланирован на четверг, 16 июня. Тогда же исследователи обещали представить больше информации об обнаруженных проблемах безопасности в Adobe Flash Player.

В качестве временной меры до выхода исправления эксперты Positive Technologies рекомендуют пользователям отключить Adobe Flash в браузерах, а при необходимости его использования делать это только для доверенных сайтов.

Для предотвращения последствий атаки на платформе Windows можно использовать Enhanced Mitigation Experience Toolkit (EMET).

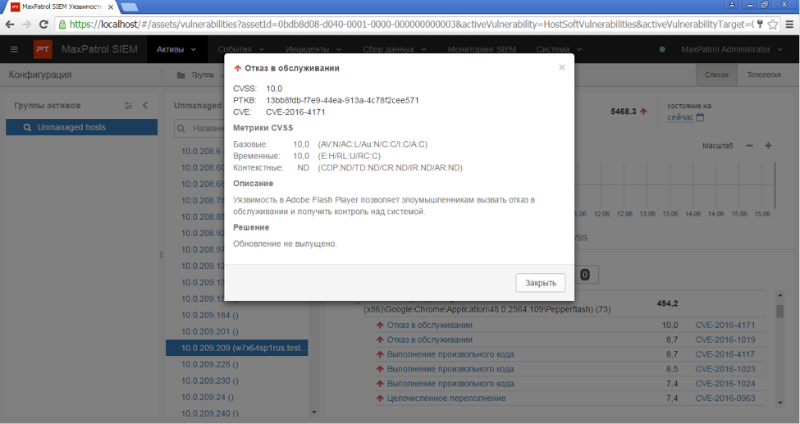

Эксперты Positive Technologies рекомендуют пользователям корпоративных ИТ-систем применять специализированные средства противодействия сложным атакам с использованием новых уязвимостей. К примеру, система MaxPatrol SIEM уже сейчас в состоянии обнаруживать указанную уязвимость Adobe Flash Player:

В MaxPatrol SIEM используется технология Scanless Vulnerability Detection, которая позволяет определить актуальную картину уязвимостей без необходимости повторного сканирования. Достаточно просто обновить базу уязвимостей.

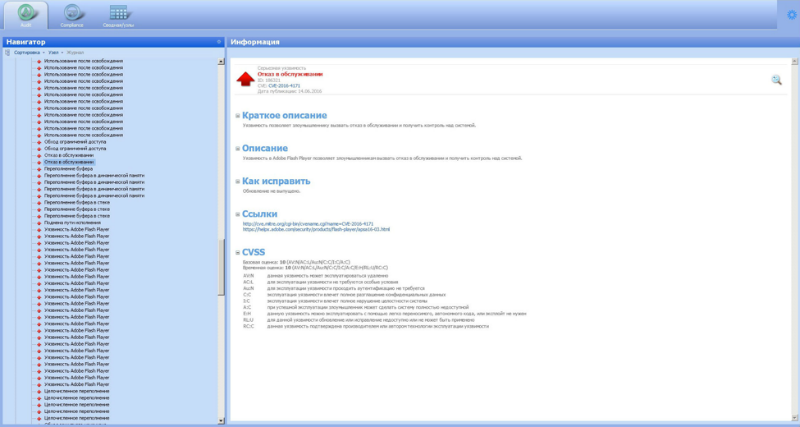

Кроме того для предотвращения проблем, связанных с эксплуатацией указанной уязвимости, можно использовать систему контроля защищености и соответствия стандартам MaxPatrol 8.