High-Density WiFi. Часть 3: О технологиях. Часть 4: о деньгах

»Переходи в мою команду и никогда не будешь вторым»

Жозе Моуриньо

Теперь поговорим о каждом блоке, из которого строятся правильные HD WiFi сети Аруба. Начнем с самого важного блока HD WiFi инфраструктуры — блока оптимизации радиосреды, без которого работа HD сети невозможна в принципе. Еще раз, кратко напомню основные сложности построения HD WiFi сетей:

- WiFi работает в нелицензируемом спектре — огромное количество источников интерференции

- Часто WiFi сети пересекаются между собой, конкурируя за радиоресурс

- Множество не-WiFi устройств могут влиять на WiFi сеть, снижая ее производительность (Bluetooth, AV Systems, и т.д.)

- Радиосреда в HD сетях очень динамична, меняется крайне быстро и наплывами

Для того, чтобы сеть нормально функционировала в сложной HD среде и каждому пользователю предоставлялся максимальный уровень сервиса, Аруба имеет несколько встроенных механизмов оптимизации, кратко суммированных в таблице ниже:

Таблица 1. Механизмы оптимизации WiFi

| Оптимальное распределение радиоканалов | Оптимальное распределение клиентов | Оптимальное управление мощностями | Оптимальное управление доступом |

|

|

|

|

Основная нагрузка по оптимизиции радиочасти сети ложится на ARM механизм, который обеспечивает следующий функционал WiFi сети:

- Оптимальным образом распределяет клиентов по доступным в сети радиоканалам, а не по точкам доступа (Spectrum Load Balancing), когда ключевым параметром для выбора канала является количество клиентов на канал, а не количество клиентов на точку доступа

- Переключает dual-band клиентов, у которых поддерживаются оба диапазона 2.4Ghz и 5Ghz, в диапазон 5Ghz (Band Steering)

- Устанавливает каждому клиенту временные ограничения на доступ к среде, равномерно распределяя нагрузку между ними (Air-Time Fairness)

Еще один очень важный механизм оптимизации радиосреды при развертывании HD WiFi — Cell Size Reduction (CSR), который позволяет за счет искусственного завышения порога чувствительности точки (RST, Receive Sensitivity Tuning-Based Channel Reuse) обеспечить определенный иммунитет к интерференции типа ACI и, отчасти, CCI. Чувствительность на прием (Receiving Sensitivity) точки определяет минимальный уровень сигнала, на котором устройство может принять и декодировать WiFi кадр. Если кадр WiFi приходит с уровнем сигнала ниже порога, то точка его не декодирует и рассматривает как шум на канале. В случае HD WiFi, уровень сигнала как на точке, так и на клиенте всегда будет достаточно высоким из-за близкого расстояния между ними и основные сбои в сети происходят по причине интерференции, а не уровня сигнала. Поэтому RST алгоритм меряет уровни сигнала между точкой и ассоциированными с ней клиентами и устанавливает уровень чувствительности точек, основываясь на слабейшем уровне сигнала от ассоциированных с точкой клиентов. Процесс это динамический, уровень чувствительности подстраивается под текущую радиообстановку. Таким образом, сигнал с удаленных точек и клиентов, не ассоциированных с данной точкой, игнорируется и канал может быть переиспользован на данной точке.

Еще один механизм, позволяющий сберечь ресурс радиосреды — наложение ограничений на не обязательные бродкасты, мультикасты и «chatty» протоколы. Например, передавать всем устройствам в домене ARP запрос — это накладно и не всегда необходимо. Сеть Аруба может конвертировать бродкаст трафик в юникаст запрос на конкретного клиента («broadcast-filter-arp») или, если в сети начинаются бродкаст штормы, отфильтровать весь бродкаст/мультикаст трафик («broadcast-filter-all»). Использовать этот механизм нужно с осторожностью, чтобы не отфильтровать весь полезный трафик, например, комадну «broadcast-filter-all» нужно использовать только вместе с «broadcast-filter-arp».

«Chatty»-протоколы тоже «съедают» много ресурсов и Аруба в своих HD сетях настоятельно рекомендует ограничивать их трафик при помощи ACL, например:

- Ограничить, с какими устройствами пользователи могут работать в HD домене (например, в CLI при помощи команды firewall local-valid users)

- Отключить IPv6, если он не нужен

- Отключить netbios-ns, netbios-dgm, mDNS, UPnP и SSDP, если они не нужны (большинство устройств, которые реально используют этит протоколы — «проводные» компьютеры и вполне могут обойтись без них в беспроводной сети)

- Постараться отфильтровать разные случайные ошибки (например, отфильтровать заранее 68 UDP порт, чтобы клиент не мог случайно стать DHCP сервером)

- Запретить STP

В заключении разговора про радиооптимизацию, хотелось бы упомянуть еще о таком важном моменте, как роуминг. И не просто роуминг, а inter-band роуминг, когда клиент по мере движения по WiFi инфраструкруте переходит из диапазона 5Ghz в 2.4Ghz и обратно. Такая задача часто возникает при переходе из закрытых помещений (где сейчас чаще используется 5Ghz) в открытые (где чаще используется 2.4Ghz). Как правило, большинство вендоров справляются с быстрым роумингом внутри диапазона, но, как только

- клиент переходит между каналами в разных диапазонах и

- у клиента в момент перехода по каналу идет чувствительный к задержкам трафик (например, голосовой или видео звонок),

в большинстве случаев, возникает задержка на несколько секунд и соединение разрывается. Проблема быстрого междиапазонного роуминга достаточно комплексная и причин, по которым прерывается связь, может быть несколько. Чаще это связано с ограничениями и особенностями работы клиента. Но, если клиент современный и поддерживает такие расширения 802.11 стандарта, как 802.11r, 802.11к и/или 802.11v (позволяющие кэшировать данные сессий аутентификации/авторизации и «видеть» топологию сети вокруг себя), то вендор из премьер-лиги, как правило, имеет технологии, позволяющие организовать междиапазонный роуминг без перерывов связи. В Арубе такая технология называет ClientMatch. Она позволяет, при определенных условиях, быстро «перекинуть» клиента на новый канал без стандартной процедуры сканирования эфира, что в разы сокращает время перехода клиента на новую точку.

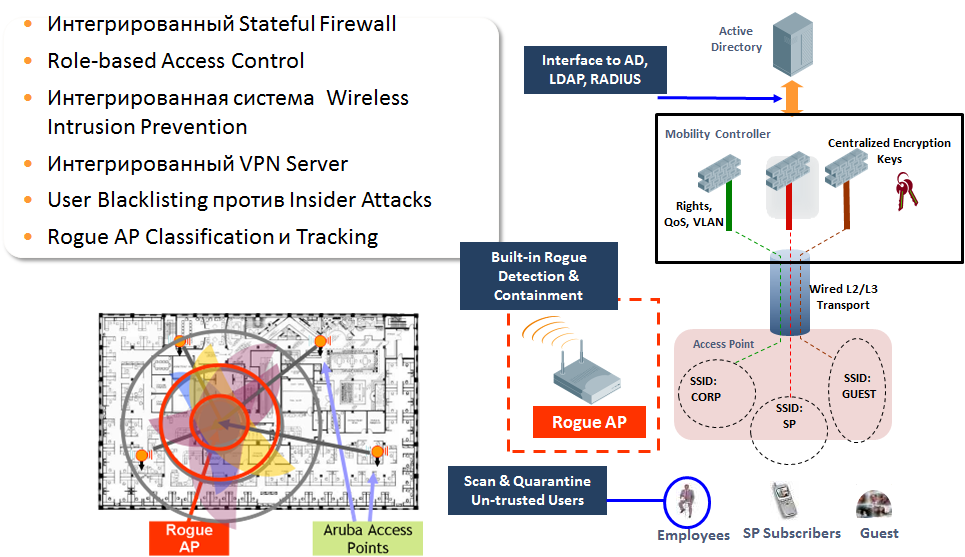

Теперь поговорим о не менее важном блоке решения — встроенной системе сетевой защиты. В беспроводном мире Аруба известна, в том числе, высоким уровнем безопасности своих решений. Аруба — первый вендор, поддержавший стандарт 802.11i (WPA2), первый вендор, у которого появился интегрированный Wirelss IPS (WIPS), один из первых вендоров, получивший сертификаты FIPS (позволящие продавать свои решения американскому правительству), один из первых вендоров, получивший сертификацию ICSA, первый вендор, интегрировавший в свое беспроводное решение полноценный межсетевой экран. Главный принцип, на котором построена система безопасности Аруба гласит, что пользователем беспроводной сети может быть кто угодно — работник с ноутбуком, нанятый контрактор, гость, barcode reader, принтер, VoIP телефон или злоумышленник, которые попытается взломать сеть, но если пользователь вошел в сеть, авторизовался и аутентифицировался в соответствии с политикой, прикрепленной к его роли, то НИКАКИЕ действия пользователя не должны привести к нарушению информационной безопасности.

Рисунок 7. Система сетевой безопасности

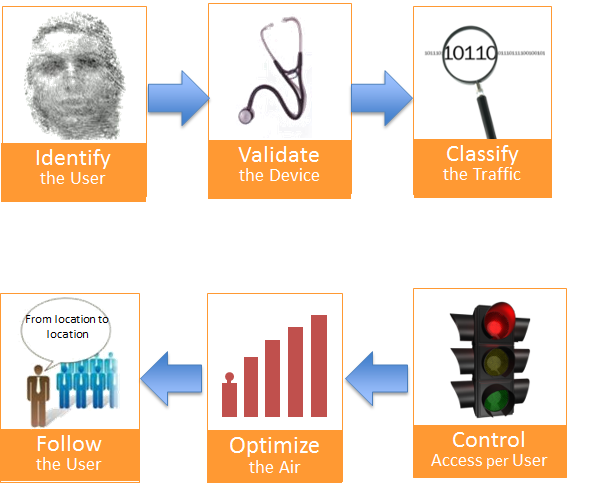

Множество устройств, с массой разнообразных приложений, собранные в одном месте требуют со стороны оператора сети глубокого понимания трафика, чтобы обеспечить соответсвующее качество сервиса и уровень безопасности. Чтобы это обеспечить, в решения Аруба встроен полноценный NG FW, который способен определять сетевые приложения, включать их в правила управления трафиком беспроводной инфраструктуры и умеет:

- Контролировать потоки трафика на базе информации 2–7 уровней модели OSI

- Идентифицировать конкретных пользователей и приложения, которые они используют и на базе этой информации строить политики безопасности

- Применять групповые политики, определенные в инфраструктуре ААА

- Привязывать правила обработки трафика к времени суток, типу устройства, пользователю и приложению

- Отключать пользователей от сети при попытках обойти правили безопасности

- Управлять полосой пропускания конкретного подключения и ограничивать ее для определенных приложений

- Реализовывать двухфакторную аутентификацию

Рисунок 8. NGFW

Применение функционального межсетевого экрана, встроенного в беспроводную инфраструктуру, позволяет отсекать атаки на сеть прямо на уровне доступа, вместо того, чтобы тянуть паразитный трафик до отдельностоящей системы безопасности и обратно, загружая внутренние ресурсы сети.

Так как инфраструктура HD WiFi работает в основном под максимальной нагрузкой, и, кроме того, в толпе есть большие шансы остаться незамеченным, то возникает соблазн воспользоваться ситуацией и попытаться взломать сеть. Поэтому следующая, крайне важная часть системы сетевой безопасности в HD WiFi — это Wireless IPS. Основной функционал Аруба WIPS кратко перечислен в следующей таблице:

Таблица 2. Функционал Аруба WIPS

| Функция |

Базовая ОС |

С лицензией RF Protect |

| Wireless Detection |

XXXXXXX |

— |

| Air Monitors |

XXXXXXX |

— |

| Rogue Classification |

XXXXXXX |

— |

| Wired Rogue Containment |

XXXXXXX |

— |

| Wireless Rogue Containment |

XXXXXXX |

— |

| IDS Attack Signatures |

— | XXXXXXX |

| Spectrum Analysis |

— | XXXXXXX |

| Total Watch |

— | XXXXXXX |

| Tarpiting |

— | XXXXXXX |

| Advanced Rogue Classification |

— | XXXXXXX |

| L3 Rogue Classification |

XXXXXXX |

— |

| 802.11 Infrastructure Attack Detection |

— | XXXXXXX |

| Impersonation Detection |

— | XXXXXXX |

| Authorized Client Monitoring |

— | XXXXXXX |

| Malformed Packet Checks |

— | XXXXXXX |

| Event Correlation |

— | XXXXXXX |

| Monitored AP Encryption |

XXXXXXX |

— |

| Ad-Hoc Network (IBSS) APs |

— | XXXXXXX |

| L3 AP Wired Containment |

XXXXXXX |

— |

| Protect Windows Bridge |

— | XXXXXXX |

| Protect Valid Station |

— | XXXXXXX |

| Protect My SSID |

— | XXXXXXX |

| WIP Configuration Wizard |

— | XXXXXXX |

Как видно из таблицы, часть функций это системы присутствуют в базовом ПО решения Аруба, другая часть открывается дополнительной лицензией.

Мониторинг радиосреды можно организовать двумя разными способами — при помощи регулярных точек доступа и при помощи специализированных точек-мониторов. В первом случае регулярные точки будут выделять определенные промежутки времени между передачей клиентского трафика для сканирования каналов на предмет выявления угроз информационной безопасности. Во втором случае специализированная точка-монитор (далее монитор) не занимается передачей клиентского трафика вообще и все время посвящает сканированию радиоэфира. У каждого подхода есть свои преимущества и какой подход использоваться — нужно определять в каждом конкретном случае, в зависимости от условий и задачи. Сравнение некоторых аспектов работы WIPS при разных подходах приведены в таблице 3, где кратко суммированы основные функции WIPS, важные при реализации HD WiFi сетей.

Таблица 3. Описание основных функций WIPS

| Функция/описание | Как работает точка доступа | Как работает монитор |

| Сканирование каналов | Все разрешенные каналы, включая не входящие в текущий домен, должны быть сконфигурированы в «scan mode» в ARM профиле. | Сканируются все разрешенные каналы + редкие (например, 4.9Ghz), где сканирование идет с инкрементом по 5Mhz на предмет поиска «вражеских» точек в интервалах между стандартными каналами (в MHz это частоты 2412–2484 и 4900–5895, с инкрементом по 5 MHz). Все сканируемые каналы должны быть сконфигурированы в «scan mode» в АМ профиле. |

| Методы сканирования | Примерно каждые 10 секунд точка доступа переключается с обработки данных на «домашнем» канале на сканирование других диапазонов, примерно на 100 мс, что позволяет не потерять бакены на «домашнем» канале. При этом, точка тратит в среднем по 70 мс на сканируемом канале, что не дает гарантии обнаружения вражеской точки по бакену (бакен от нее может пройти незамеченным). Поэтому точка способна обнаруживать вражеские точки и по другим служебным кадрам или ответам на специальные пробы. | Монитор делит каналы на четыре группы — active, regulatory, all regulatory и rare и тратит по 500, 250, 200 и 100 мс на каждом типе каналов соответственно, причем время сканирования каждого типа каналов настраивается. По умолчанию, предпочтение отдается активным и регуляторным каналам. |

| Wireless Containment | Если на каком-то канале обнаружена вражеская точка доступа, то точка с клиентами не будет менять домашний канал, чтобы подавлять ее. Но если на точке в текущий момент нет клиентов и в ARM профиле установлен параметр «rouge aware», то она сменит канал и будет подавлять вражескую точку. Если же вражеская точка обнаружена на домашнем канале, то точка также будет эффективно подавлять ее работу (слать de-authorization ее клиентам) даже в случае, если с точкой ассоциированы клиенты. | Если точка доступа определена как вражеская, АМ будет постоянно возвращаться на ее канал для подавления. Например, если вражеская точка обнаружена на канале 1, то схема сканирования каналов будет выглядеть примерно следующим образом 1, 6, 1, 2, 1, 11, 1, 3, 1, 6, 1… Важно, что при обнаружении вражеской точки АМ не перестает искать нарушителей и сканировать остальные каналы. |

| Tarpitting | Этот метод противодействия вражеским точкам более действенный, чем Wireless Containment c отправкой de-authorization клиентам. В случае, если обнаруженная точка классифицирована как вражеская, то при ее подавлении клиентов заставляют переключать на ложный канал или SSID:

|

Аналогично. |

| IDS signature attack detection | 100% покрытие всей сетевой инфраструктуры. Точка проверяет трафик на наличие признаков атак в процессе обслуживания клиентов. Кроме того, IDS сигнаруты проверяются в процессе сканирования других каналов, что также безопасно, т.к. в этот момент на домашнем канале нет обслуживающей точки доступа, через которую можно атаковать сеть. | Менее, чем 100% покрытие инфраструктуры, т.к. монитор не находится постоянно на всех каналах, а сканирует их все по очереди. Больше шансов обнаружить атаку на активном канале, т.к. монитор тратит на нем больше времени, но это можно изменить настройками (установить время сканирования каналов вручную) |

| Supported IDS signatures | Все сигнаруты (100%). Некоторые сигнаруты (например, AP Spoofing) требуют работы WIPS в гибридном режиме, чтобы успешно обнаружить атаку. | 90%+ сигнатур, поскольку часть атак, например, AP Spoofing или Premature EAP Success/Failure обнаруживаются только WIPS на базе точек в гибридном режиме (т.к. требуют дополнительную информацию, которая есть только на регулярных точках доступа, не на мониторах). |

| Wired Containment | Точка доступа может подавлять вражеские точки в проводной инфраструктуре (ARP Poisoning), если они находятся в той же проводной сети, что и вражеской устройство, которое точка слышит в радиоэфире. | Аналогично. |

Еще несколько последних замечаний относительно реализации WIPS в HD сетях:

- Если WIPS построен на базе регулярных точке доступа, то у вас вся инфраструктура сети покрыта без пробелов по умолчанию; если же используются специализированные мониторы, то Аруба рекомендует соотношение точка-монитор не менее 4:1 (на 4 точки доступа минимум 1 монитор). При этом, также, как и точки доступа, мониторы тоже должны быть физически правильно размещены, чтобы в WIPS не возникало пробелов в покрытии.

- Сканирование радиоэфира на предмет поиска атак/вражеских точек должно быть настроено так, чтобы не мешать передаче аудио/видео потоков, чувствительных к задержкам, т.е. должно приостанавливаться на время активной передачи такого трафика на канале. У Арубы это настраивается в профилях ARM.

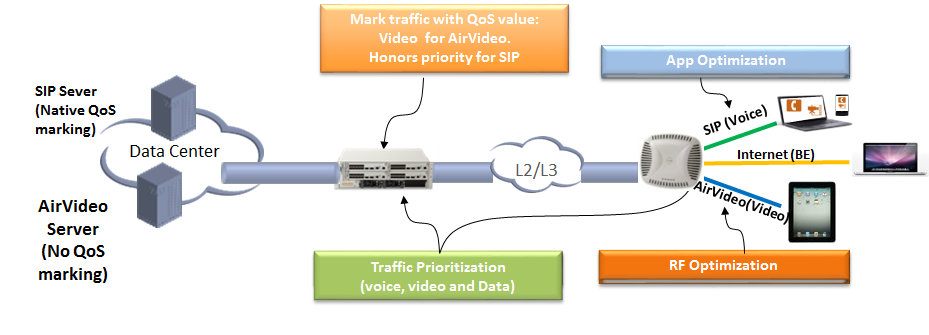

Прежде, чем говорить о следующем блоке решения, хотелось бы, чтобы читатели задали себе вопрос –, а зачем людям сеть на стадионе? Что они с ней делают? Если посмотреть профиль трафика, то ответ становится очевиден — в основном они потребляют и раздают фото и видео. Они снимают себя, поле, соседей, делают ролики и кладут это все условно в Instagram/Facebook и в перерывах смотрят, что положили в Instagram/Facebook их друзья. Поэтому трафика в HD WiFi не только много, но он еще и специфически профилирован, с подавляющим большинством мультимедиа-контента в потоке. А такой тип трафика, как известно, чувствителен не только к полосе, но и к задержкам и другим параметрам качества сети. И генерироваться этот трафик может самыми разными способами и приложениями.

Рисунок 9. QoS для тегированного и не тегированного трафика

Поэтому решение HD WiFi должно обеспечивать соответствующий QoS не просто по типам трафика, а по приложениям, которые этот трафик создают. Технология Аруба Application Fingerprinting и встроенный в решение DPI позволяют классифицировать трафик по протоколам всех (6) уровней модели OSI и затем, при помощи соответствующих политик, применять к трафику нужные правила. В том числе, устанавливать на мультимедийные потоки нужные параметры QoS c соответсвующей последующей обработкой, например, увеличить полосу пропускания для мультимедийного трафика. Ключевые компоненты технологии оптимизации качества передачи мультимедиа Application Fingerprinting включают в себя:

- Dynamic Multicast Optimization (DMO), которая поволяет налету конвертировать мультикаст трафик в unicast и передавать его беспроводным клиентам, не занимая полосу тех, кому это трафик не нужен

- Secure Signaling Awareness, обеспечивающая DPI для сигнализации VoIP протоколов (SIP, MS Lync)

- Call Protection, адаптирующий радиосреду при помощи ARM и задерживающий сканирование радиосреды при наличии на точке активного звонка

- Full Visibility, обеспечивающий полный мониторинг голосовых потоков и соответствующую отчетность на контроллере

- Highly Scalable, балансирующй нагрузки по доступным каналам и точкам на основе приоритезации голосового и видео трафика

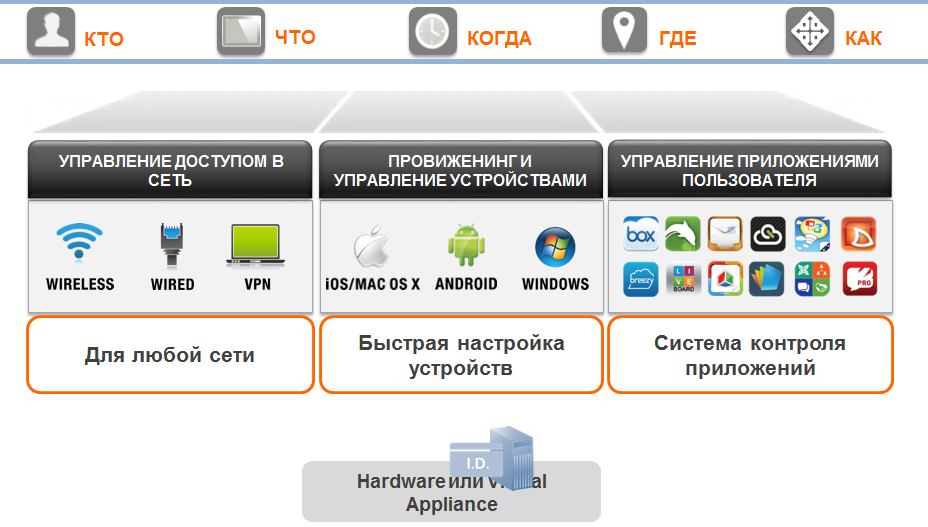

Последний блок решения HD WiFi, о котором нельзя не упомянуть — это система интеллектуального управления инфраструктурой, включая системы управления сетевой безопасностью, с которых мы и начнем.

Ядром системы управления безопасностью является платформа ClearPass, которая умеет

- управлять доступом пользователей в сеть (идентифицировать пользователя и авторизовать его разными способами на разные виды доступа, отменять определенные виды доступа пользователя, и т.д.)

- устанавливать параметры доступа и подключения в сеть для устройств (например, ограничения полосы)

- контролировать приложения, установленные на клиентах и удаленно управлять клиетскими устройствами (например, удалять данные с устройств, устанавливать на них определенные патчи и т.д.)

- многое другое, связанное с:

Рисунок 10. Аруба ClearPass

Использование ClearPass в HD WiFi намного упрощает задачу управления доступом в сеть. Если правильно спроектировать систему доступа, клиентский портал и грамотно настроить политики управления и devices provisioning, то задача обеспечения безопасности на границе сети фактически сводится к применению разработанных политик на сеть и отслеживанию инцидентов, с последующим разбором.

Чтобы можно было управлять сложной инфраструктурой HD WiFi, искать и решать потенциальные проблемы, необходима система управления сетью, в которой это делалось бы просто и наглядно. Такая система в Арубе есть, она называется Airwave и обеспечивает:

- Комплексное управление мобильной сетью:

- Централизованное, мультивендорное, мультиинфраструктурное управление и мониторинг беспроводной/проводной инфраструктуры

- Наглядная визуализация беспроводной/проводной инфраструктуры с картами сети

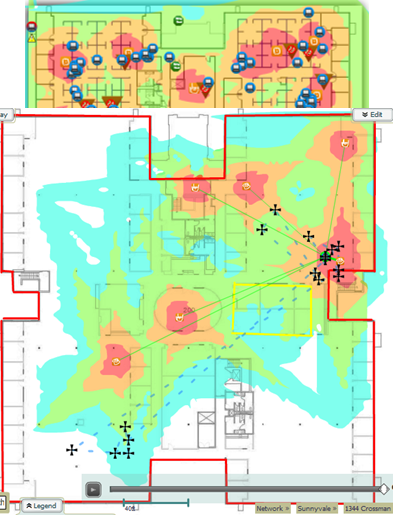

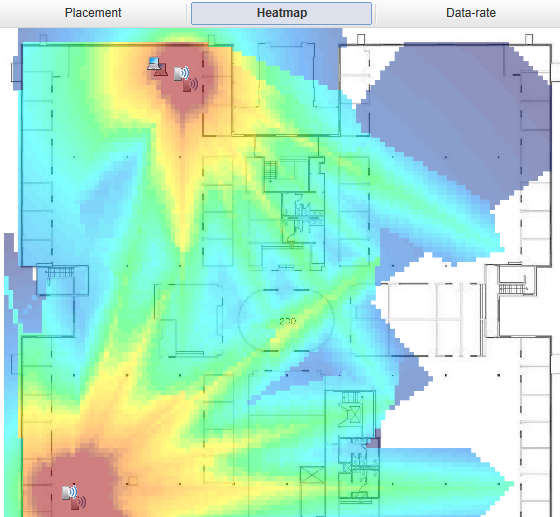

Рисунок 11. Пример «карт нагрева» в Airwave

И последнее, о чем хотелось бы упомянуть в этой технологичекой части — это о людях. Никакие супертехнологии не спасут проект, если он сделан «кривыми» руками. Никакие решения не будут нормально работать, если они расставлены, настроены и запущены без надлежащего понимания цели и сути задачи. Поэтому вывод простой — не экономьте на сервисе! Как говорил классик, «чтобы не было потом мучительно больно», лучше позволить делать HD WiFi сеть тому, кто имеет такой опыт и ресурсы.

«Неважно, о чем говорят — речь всегда идет о деньгах»

Второй закон Тодда

Теперь самый важный вопрос –, а зачем вообще нужен HD WiFi? Ну действительно — зачем, по большому счету, WiFi сеть на стадионе? Чтобы пользователи могли online скидывать свои selfy в сеть? Какая польза от этого владельцу стадиона, который понес затраты на

- дизайн и разработку HD WiFi сети,

- покупку оборудования HD WiFi сети,

- настройку HD WiFi сети и ввод ее в эксплуатацию

И еще понесет затраты на ее

- поддежку и

- модернизацию?

Зачем владельцу стадиона все это? Ответ очень простой — HD WiFi можно и нужно монетизировать, т.е. зарабатывать на нем деньги. При этом, старомодный способ продавать гостевые учетки вместе с билетами сейчас плохо работает. Кризис, люди экономят на всем и впихнуть вместе с билетом еще и «просто доступ в сеть» становится трудно. Тем более, что мобильные 3G/LTE сети никто не отменял и мобильные операторы строят свою инфрастрктуру также с учетом потенциальной загруженности места. Поэтому монетизировать сеть нужно при помощи дополнительных сервисов, которые будут

- полезны многим,

- просты и понятны в использовании и

- будут не дорого стоить.

И здесь вендоры из премьер-лиги опять выгодно отличаются от всех остальных производителей WiFi «железа». Во-первых, у большинства из них есть готовые сервисные платформы, на которых можно разворачивать дополнительные услуги для пользователей вашей сети и, во-вторых, как правило, у них есть развитая партнерская сеть, которая дополняет возможности по монетизации HD WiFi разными собственными приложениями.

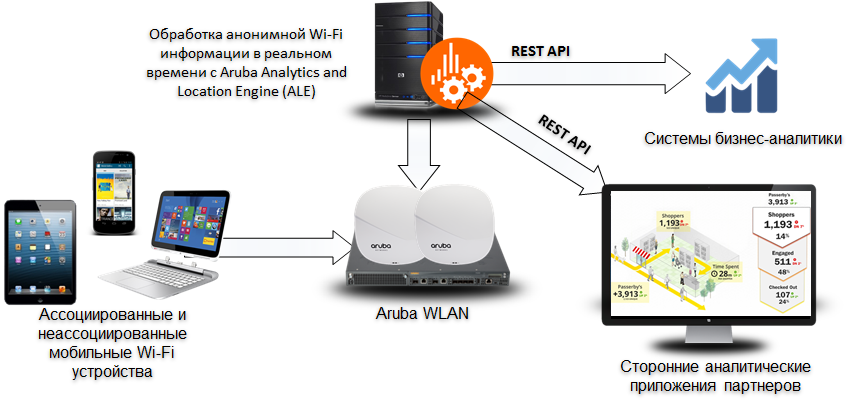

Возвращаясь к Арубе, нужно сказать что у нее есть не просто платформа, а целая сервисная инфраструктура, которая позволяет гибко реализовывать разные дополнительная услуги поверх HD WiFi сети. Эта инфраструктура включает в себя

- аналитический «движок» (Analytics and Location Engine, ALE), который позволяет по множеству параметров анализировать данные, получаемые из WiFi сети (например, данные о геопозиционировании клиентов),

- систему Bluetooth-маяков, которые делают геопозиционирование очень точным,

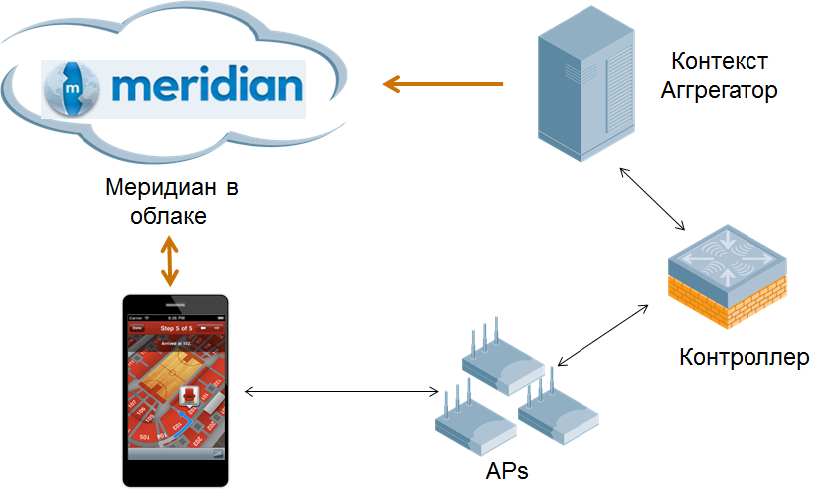

- а также платформу мобильных приложений Meridian, на базе которой можно построить разнообразные пользовательские сервисы.

Рисунок 12. Analytics and Location Engine

Наличие этих инструментов заставляет переосмыслить саму цель внедрения WiFi сети. Например, данные о геопозиционировании позволяют реализовать сервис по интерактивной маршрутизации пользователя внутри сети, такой «in-door GPS». Это крайне полезный и, как доказывает практика, востребованный сервис, например, в больших магазинах, где, по статистике, основная причина отказов от запланированной покупки — это неспособность покупателя найти нужный товар на полках. По личному опыту, основной вопрос к продавцам-консультантам в магазинах типа Ашан/Окей/Леруа-Мерлен — «А где найти это?». Наличие дополнительной инфраструктуры из Bluetooth маячков позволяет сделать геопозиционирование очень точным, вплоть до 1 метра и, соответственно, маршрутизацию и навигацию внутри магазина также очень точной и предметной. Например, наличие маячков под сиденьями кресел на одном из стадионов позволило реализовать сервисы по геолокации, плоть до конкретного посадочного места.

Рисунок 13. Платформа Meridian

Еще один популярный способ монетизации данных о геопозиционирование — использование рекламной модели, когда пользователь, проходя мимо определенных мест на карте, получает всплывающую контекстную рекламу, привязанную конкретно к тому месту, где он сейчас находится. Например, если вы идете по большому торговому центру, то в качестве рекламы могут появляться всплывающие окна о распродажах в магазинах, мимо которых вы проходите. Сервисная платформа Meridian предоставляет подписчикам доступ к API, при помощи которого разработчики могут сделать практически любое приложение, основанное на данных о геопозиционировании и загруженных в платформу картах. Дальше, помимо интеллектуальной маршрутизации/навигации в помещении и контекстной рекламы, применение этих данных ограничено только вашей фантазией.

Другой подход к монетизации WiFi сетей — использование партнерской модели. У вендоров премьер-дивизиона, как уже упомянуто выше, обычно построены партнерские отношения со многими разработчиками специализированных приложений, которые могут быть интегированы в развернутую HD WiFi инфраструктуру. Например, компания YinzCam — давний партнер Аруба в области специализированных приложений для спортивных мероприятий. При помощи своих решений YinzCam могут предоставлять фанатам дополнительные сервисы, такие, как повтор ключевых моментов и/или всего матча, просмотр моментов игры с разных углов разных камер, заказ еды и напитков, программы лояльности для фанатов, и т.д.

Рисунок 14. Приложения YinzCam

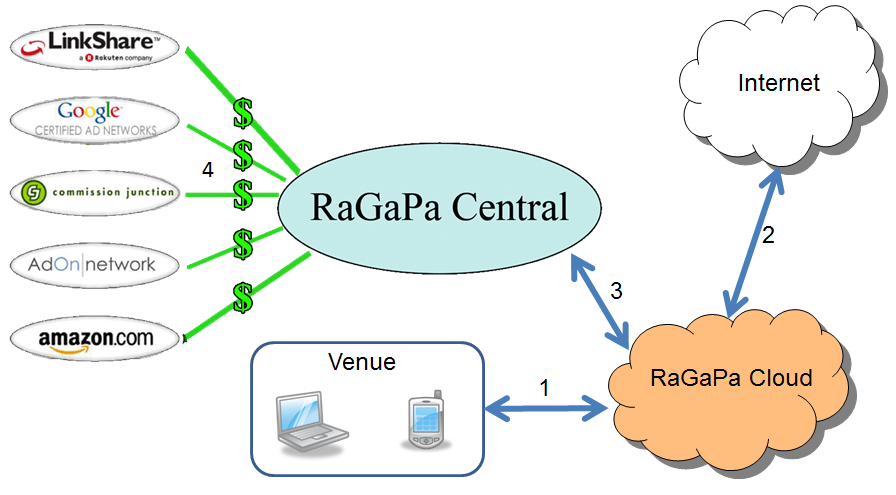

Другой пример монетизации при помощи рекламной модели — использование решений типа рекламной платформы компании RaGaPa. При помощи этой платформы они умеют разбирать HTTP трафик и вставлять в него контекстную рекламу, определенную для данной рекламной компании и хранящуюся в специализированом облаке RaGaPa.

Рисунок 15. Решение RaGaPa

Подводя итог сказанному, хотелось бы подчеркнуть еще раз следующую ключевую мысль — не следует рассматривать HD WiFi инфраструктуру как следующий «центр затрат», который будет съедать ресурсы вашей компании. При правильном подходе, HD WiFi инфраструктура может стать серьезным «центром генерации прибыли».