Троян-снаряд против крипто-брони. Трагедия в трёх актах

Автор: Станислав Щебетов

Здравствуйте.

Увидел я тут пост на Хабре, и решился рассказать вам одну старую историю. Которая потянула за собой другую, а та — третью. Само описанное событие, пробудившее во мне воспоминания о событиях тех времен, когда доллар был по 30, а флагманская видеокарта стоила дешевле человеческой почки, звучит как история крайнего невезения, или же как иллюстрация очень специфического чувства юмора у Cудьбы.

А случилось презанимательнейшее: итальянские полицейские смотрели улицы в небольшом испанском городке через Google Street View по своим полицейским (или не очень) делам и увидели там человека, в котором узнали… сбежавшего 20 лет назад итальянского мафиозо, осужденного на пожизненный срок за убийство и наркоторговлю! Если добавить к этому факт, что лица в Google Street View заблюриваются, то становится абсолютно ясно, что не обошлось без вмешательства самой Пресвятой Девы Марии! Получив такую божественную наводку, полицейские проверили фотографии из Фейсбука с геотегами поблизости от этого места, и выяснили, что наш мафиозо-рецидивист-убийца-наркоторговец уже давно самоисправился в шеф-повара небольшого ресторанчика La Cocina de Manu и владельца бакалейного магазинчика El Huertode Manu.

В общем, переходим к той навеянной старой истории, в изысканном узоре которой мы увидим причудливые переплетения из итальянских полицейских, эстонских программистов, сицилийских мафиози, австралийских активистов, баварских айтишников и британских журналистов.

GoogleStreetView с шеф-поваром-мафиозо-рецидивистом-убийцей-нарко-овощеторговцем, ниспосланный итальянской полиции самой Пресвятой Девой Марией

GoogleStreetView с шеф-поваром-мафиозо-рецидивистом-убийцей-нарко-овощеторговцем, ниспосланный итальянской полиции самой Пресвятой Девой Марией

Завязалось все в 2003 году, когда несколько эстонских программистов под предводительством датчанина и шведа запилили сервис peer-to-peer звонков, который потом развился в популярное приложение для видеозвонков, которое в свою очередь развилось в файлообменник, который вскоре развился в тормозящего и вылетающего монстра на вашем компьютере, установленного там только для того, чтобы раз в неделю позвонить своим престарелым родителям. То есть появился Skype. И какие бы перипетии ни переживал этот сервис, он стоял на двух столпах: peer-to-peer связь, то есть данные между компьютерами пользователей передаются напрямую, без использования серверов самого Skype; и шифрование по алгоритмам AES-256 и RC-4 (на момент описываемых событий), благодаря которому, даже перехватив все данные на пути между пользователями, прочитать / прослушать / просмотреть их должно было быть невозможно.

И надо сказать, что появление Skype с распределенной системой передачи хорошо зашифрованных данных создало кучу проблем правоохранителям всех стран: начиная от того, что существующее законодательство писалось под прослушку телефонных сетей и просто не включало в себя такое понятие как «Информационно-телекоммуникационная сеть Интернет»; заканчивая тем, что головной офис самой компании скорее всего не только находился за пределами вашей национальной юрисдикции, так еще и в стране, которую на глобусе без лупы не найдешь.

Но проблемы для одних — это радость для других, поэтому Skype стал приобретать по-настоящему всеобщую популярность среди преступных элементов: от уличных пушеров и сутенеров до крестных отцов мафии.

Двенадцать лет работы инженером научили меня простой истине— у любой проблемы есть два решения:

Быстрое и эффективное — дай бог уволишься к моменту отложенной «расплаты» за эту быстроту и эффективность;

Долгое и основательное — дай бог не уволят к моменту внедрения за неизбежное превышение бюджета и сроков.

Такая же дилемма встала и перед странами по всему Миру: например, Саудовская Аравия и Китай выбрали первый стиль решения, с размаху ударив банхаммером по Skype, запретив или крайне усложнив его использование на своей территории. Большинство же стран все-таки выбрали второй стиль — стали ныть.

Причем сила нытья росла постепенно, вместе с ростом популярности Skype, и, пожалуй, достигла своего апогея в 2009 году:

Первыми, из доступных мне источников, стыли ныть наркополицейские из Цюриха еще в 2007 году. Жалуясь, что Skypeотказывается сотрудничать с ними для отслеживания и расшифровки переговоров наркоторговцев.

В январе 2009BBCрассказывает про использование Skype наркоторговцами в Милане, где в интервью итальянский полицейский жалуется на невозможность его прослушки, что особенно обидно итальянцам, так как именно они из всех стран Евросоюза наиболее активно используют прослушку телефонных разговоров.

В феврале того же года начинается работа Юридической комиссии Евросоюза с целью создание общего законодательства по прослушке Интернет-телефонии, потому что «Skypeна данный момент отказывается делиться своей системой шифрования с властями стран Еврозоны». Опять же, больше всех возмущаются итальянцы.

А в июне 2010 берут Джузеппе Фальцоне— лидера Коза-Ностра, укрывавшегося от властей в течение 11 лет. Даже пластика не помогла, потому что вычислили его через Skype, заодно и доказательную базу пополнили за счет записей его разговоров и сообщений. А если среди нас есть любители теорий заговора, то достаем блокнотики и затачиваем карандашики — ровно через месяц в сеть утекает алгоритм шифрования актуальной версии Skype. Совпадение? Не думаю!

Но за самое интересное мы должны сказать спасибо одному австралийскому активисту, любителю приходить в гости и потом не уходить целых семь лет. Потому что именно Wikileaks опубликовало данные, из которых стало известно, что немецкая полиция имела работающее решение для получения данных Skype еще в начале 2008 года, разработанное частной баварской IT-фирмой. Да, оно было очень дорогое и большая часть «утекшей» переписки именно споры о том, кто должен платить эти 3500 евро в месяц за одну прослушивающую станцию. Но вы же все еще помните про судьбу долгих и основательных решений проблем?

Да, вы все верно поняли: пока большие шишки из Евросоюза и итальянской полиции прилюдно ныли и канючили, рассказывая про «неуязвимую защиту Skype» и опасность, которую это несет Мировому сообществу, их коллеги уже как минимум год могли спокойно слушать всех кого надо, особенно уверенных в «неуязвимой защите Skype». Похоже, в руководстве Интерпола и итальянской полиции в нашлись люди, которые предпочитают, и главное умеют воплощать вот те вот пусть дорогие и долгие, но основательные решения проблем. А всеобщее нытье и интервью итальянской полиции BBC— столь же основательно проведенная кампания по дезинформации.

Возвращаясь же к новости про беглого итальянского шефповара-мафиозо-рецидивиста-убийцу-нарко-овощеторговца, я бы хотел сказать следующее:

Если в новостях вы видите статью о том, как полиции любой страны удалось задержать опасного преступника за счет необычайного везения или стечения обстоятельств, то скорее всего, за этой «удачей» стоит напряженная работа большого количества преданных своему долгу людей, хорошо выстроенная сеть осведомителей и новейшие технологии в области IT, искусственного интеллекта и распознавания лиц. А официальная версия «чуда» — лишь попытка скрыть настоящие источники информации и реальные возможности технологий полиции.

Вот так прошёл первый раунд противостояния с сервисом Skype за «открытость» переписки и разговоров пользователей, в которой не без проблем, но победили представители закона. Однако эти сложности были обусловлены бунтарской юностью Интернета, за которой неизбежно идет конформистская зрелость. Именно Skype стал одним из тех первых популярных Интернет-сервисов, кто сменил свои берцы и косуху на начищенные туфли и костюм. Причем строго цветов и фасонов, предписанных корпоративным дресс-кодом. В 2012 году компания была куплена техногигантом Microsoft, который сразу же заявил о желании сотрудничать с властями. Более того, вся структура передачи и хранения данных Skype была изменена: между пользователями появились промежуточные серверы, за счет которых, по официальной версии, повышалась надёжность сервиса, а по неофициальной, облегчалась «прослушка» пользователей. Правда с чисто технической точки зрения, версии не противоречат друг-другу и обе могут быть верны.

Появление социальных сетей и вовсе нанесло неожиданный удар в спину преступным организациям: доступность данных (пользователи свои фотографии и АУЕ-цитатки сами выкладывают!), помноженная на естественное желание похвастаться своей роскошной жизнью и несоответствие этой жизни налоговым декларациям, создали отличный источник первичных наводок на возможных членов мафии и наркокартелей.

По заявлениям итальянской полиции, именно раскрутка одного подозрительного профиля в Facebookв 2014 году помогла получить данные, из которых потом родилась операция «Апокалипсис» — арест 95 членов Коза-Ностра в Палермо.

Тут же оговорюсь: мы уже выяснили: к подобным объяснениям надо относиться с долей скепсиса, и это был лишь один из реальных источников.

Из сравнения нескольких статей про эту операцию и объяснений моих итальянских коллег, получается чуть более сложная картина. Сначала было заявление о рэкете от руководителя топливной компании в Палермо, который указал на одного из членов мафии, собиравшего с него «дань». Проверка этого «бойца» показала, что он несколько раз «светился» на фотографиях в профиле Facebook подозрительно богатого человека с вымышленными именем и фамилией. Оперативное наблюдение и прослушка за любителем поужинать лобстерами на своей яхте в компании правильных сицилийских пацанов показали, что он, несмотря на свои 28 лет, уже исполняет обязанности лидера Коза-Ностра в Палермо. Правда под чутким руководством своего 37-летнего двоюродного брата Грегорио Палацотто, который еще в 2013 году освоил столь актуальный сейчас навык работы удалённой работы — из тюрьмы.

Тут интересно отметить один психологический аспект, проявивший себя в этой истории. Руководство топливной компании на протяжении многих лет безропотно платило «дань» мафии, пока сложности с обналичкой и отмыванием денег не заставили Коза-Ностру изменить подход. Мафиози стали просто присылать свои личные счетана оплату. И одно дело лишь отдавать свои деньги, и совсем другое — еще и воочию видеть, на что эти деньги тратятся. А несмотря на репутацию помощников и заступников бедных по счетам выходило, что Коза-Ностра тратит львиную долю денег на дорогущие костюмы, обувь и прочие предметы, что называется, демонстративного потребления. Вот руководителя топливной компании и «бомбануло».

Как мы видим, к 2014 году общедоступные Интернет-сервисы начали «воевать в другую сторону», превратившись для оргпреступности из способа безопасной коммуникации в полноводный источник утечки информации. Но, слава богу, мы живем в мире победивших рыночной экономики и свободного предпринимательства, поэтому если есть спрос на средства защищенной связи для преступных сообществ, то появится и предложение. Причем предложений появилось столько, что я решил рассказать только про самых больших и интересных провайдеров зашифрованной связи.

Первопроходцем стала голландская компания ENNETCOM, которая распознала потребности рынка еще в 2011 году и стала продавать модифицированные BlackBerryпо всему миру: у них был отключен динамик и микрофон, подключение к Интернету было возможно только для передачи данных на серверы самой ENNETCOM, причем они проходили дополнительное шифрование методом PGP. Самое интересное, работала компания вполне себе легально, имела офисы в Амстердаме и Дубае, серверы держала в Канаде, арендуя через сервисBlackBerryEnterprise. Бизнес шел хорошо, ведь кроме абонентской платы в 100–150 евро в месяц, и сами модифицированные телефоны продавались в три раза дороже «стокового» телефона BlackBerry.Но 19 апреля 2016 года канадская полиция, по требованию полиции Нидерландов, арестовала серверы, а 19 тысяч клиентов ENNETCOM получили «И-мейлы счастья».

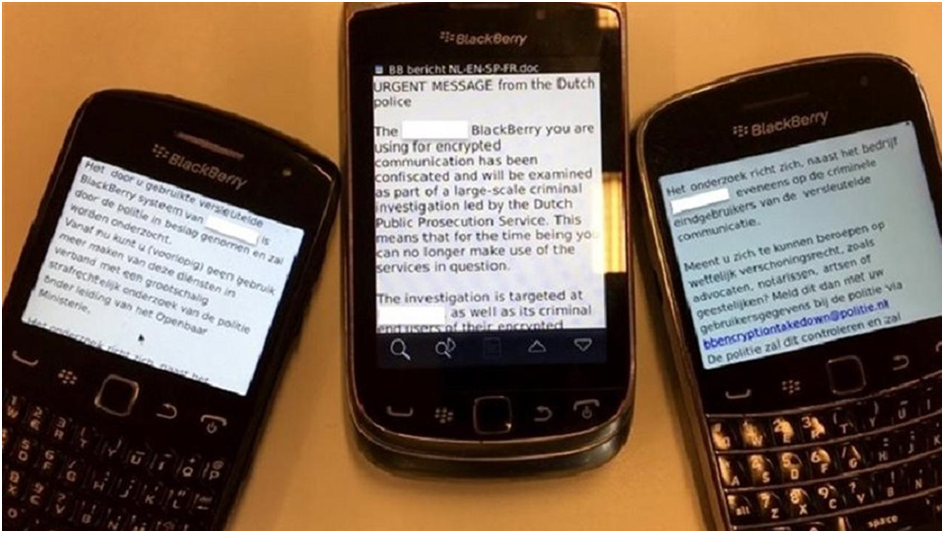

«И-мейл счастья», пришедший 19 тысячам клиентов ENNETCOM утром 20 апреля 2016 года. «СРОЧНОЕ СООБЩЕНИЕ от полиции Нидерландов. Серверы ENNETCOM BlackBerry, которые вы используете для зашифрованного общения, были конфискованы и будут изучены в ходе крупномасштабного криминального расследования, проводимого Прокуратурой Нидерландов. Это означает, что некоторое время Вы не сможете пользоваться услугами данного провайдера связи…».

«И-мейл счастья», пришедший 19 тысячам клиентов ENNETCOM утром 20 апреля 2016 года. «СРОЧНОЕ СООБЩЕНИЕ от полиции Нидерландов. Серверы ENNETCOM BlackBerry, которые вы используете для зашифрованного общения, были конфискованы и будут изучены в ходе крупномасштабного криминального расследования, проводимого Прокуратурой Нидерландов. Это означает, что некоторое время Вы не сможете пользоваться услугами данного провайдера связи…».

Самое интересное, что ENNETCOMна своих серверах хранила не только сами сообщения, но и оба вида ключей шифрования! Правда без привязки друг к другу, поэтому на расшифровку всех 3,6 млн. сообщений у полиции Нидерландов ушло около года.

Наиболее заметными результатами этой кропотливой работы стали:

Арест организатора двух заказных убийств в ходе войны между преступными группировками в Амстердаме в 2014 году. В порядке развития общей эрудиции: в ценах 2014 года, убийство босса европейской преступной группировки стоит 130 тысяч евро. Если что, не продешевите.

Арест самой крупной партии нелегального оружия в Британии в 2014 году: 22 чешских «Калаша», 9 чешских же «Скорпионов» и больше 1000 патронов.

Вообще, количество провайдеров, которые в 2014–2017 годах работали, арендуя серверы BlackBerry Enterprise (то есть трафик ваших телефонов идет только через эти выделенные серверы, к которым нет доступа у самой BlackBerry), плюс дополнительное шифрование по протоколу PGP, впечатляет: Phantom, GlobalData, Elite, SecureMobile, Public PGP, PGP Class, PGP Safe, FortisIceland PGP — тысячи их! Как вы понимаете, такая острая конкурентная борьба за такой богатый рынок не могла протекать по правилам. Поэтому компании не скупились на всевозможные уловки: от специально заложенной несовместимости с продуктами конкурентов до подкупа интернет-обзорщиков. Кстати, вы спросите, а почему именно PGP-шифрование? А потому, что GNU-лицензия — даже преступники и наркоторговцы за OpenSource!

Тем не менее, слухи про сотрудничество BlackBerry Inc. с властями и новости про то, что 3,6 млн. сообщений ENNETCOM удалось-таки расшифровать, не прошли незамеченными, и с 2017 года популярность PGP-сервисов начинает резко падать, а на сцену выходит, не побоюсь этого сказать, один из гигантов преступной мобильной связи — EncroChat.

EncroChat строила свою систему совсем иным образом: она разработала специальную защищенную версию Андроид, со встроенным чатом с OTR-шифрованием и функцией «кода паники», когда при вводе определенного PIN-кода на экране блокировки, все данные с устройства удалялись. В самих телефонах физически отключался микрофон, камера и GPS-модуль. Все данные шли через серверы, принадлежащие EncroChat и расположенные во Франции, SIM-карты были от голландской KPN. Всего за год телефоны от EncroChat стали общепринятым стандартом в «отрасли» торговли оружием и наркотиками, а к середине 2020 года у сервиса было 60 тысяч активных пользователей.

Но всему приходит конец, пришел он 12 июня 2020 года и для EncroChat. Компания самораспустилась, сообщив в последнем сообщении клиентам, что ее серверы были взломаны и они больше не могут гарантировать безопасность сервиса. И были абсолютно правы. С 2019 года полиция Франции, Нидерландов и Великобритании, при финансовой поддержке Европола, активно работали над взломом системы EncroChat. И к марту 2020 года это хотя бы частично, но удалось. Полицейские через серверы самого EncroChat смогли заразить трояном телефоны примерно половины клиентов сервиса. Троян дублировал все сообщения напрямую в полицию, а также мог изменять PIN-коды для разблокировки телефона и отключать «код паники». Таким образом полицией было получено более 20 млн. сообщений.

Самыми заметными результатами этой операции стали:

Накрытие девяти лабораторий по производству метамфетамина, конфискация трех тонн готовых наркотиков и 20 млн. евро наличкой в Нидерландах. Арестовано около 100 подозреваемых.

В Великобритании было арестовано 746 подозреваемых в торговле наркотиками и оружием, совершении и планировании заказных убийств. Было изъято 2,7 тонны тяжелых наркотиков и конфисковано 55 млн. фунтов наличности. Кстати, анализ всех полученных сообщений от пользователей EncroChatв Великобритании (около 10 тысяч человек), показал, что ни один из британских клиентов не использовал этот сервис для какой-либо легальной деятельности.

Но надо признать, что EncroChatне была монополистом на рынке «бандитской связи», поэтому самоликвидация этого сервиса привела к резкому росту популярности его главного конкурента — канадской SkyGlobal. Провайдер защищенной связи с очень интересной локализацией клиентской базы: четверть из 71 тысячи абонентов компании проживали в районе Роттердама и Антверпена, а еще четверть — в Колумбии.

Главным сервисом SkyGlobal был доступ по подписке к мессенджеру SkyECC, который был доступен для Android, iOS и Blackberry OS. Сами телефоны можно было купить и у провайдера, тогда в них отключали камеры, микрофоны, GPS-модуль; встраивали возможность удаленного форматирования памяти телефона. Главной особенностью мессенджера было шифрование по специально разработанному алгоритму ECC (эллиптической криптографии). SkyGlobalбыл настолько уверен в надежности алгоритмов и качестве кода мессенджера, что даже объявил конкурс на взлом своего сервиса, причем с немаленьким призовым фондом в 4 млн. долларов.

Судя по всему «победителем» хакатона опять стал Европол. Сначала, 9 февраля 2021 года, «берут» 1,5 тонны героина в порту Роттердама. Потом, 12 февраля, изымают 16,1 тонну кокаина в Гамбурге, а 24 февраля — 7,2 тонны в Антверпене. Причем по накладным, адрес конечной доставки «бельгийского» кокаина совпадал с адресом отправления «немецкого» — склад в деревушке Блескенграаф в провинции Южная Голландия. Итого, 23,3 тонны кокаина розничной стоимостью в 600 млн. евро (да, шестьсот миллионов евро, я не опечатался).

Но и это еще не все: наступает вторник 9 марта 2021 года, и в Бельгии 1600 полицейских проводят 200 рейдов по всей стране. В итоге арестовано 48 человек, включая адвокатов, участников байкерской банды Hell’s Angels, действующих сотрудников полиции, гражданского сотрудника бельгийской прокуратуры, чиновников, сотрудников налоговых органов и врачей. Конфискуется 1,2 млн. евро наличности и 17 тонн кокаина— еще 430 млн. евро в порошке. В ходе пресс-конференции представитель бельгийской полиции напрямую обратился к руководству SkyGlobal с предложением выслать им номер банковского счета федеральной полиции, куда надо перевести те самые призовые 4 млн. долларов. В Нидерландах в этот же день арестовывают 30 человек, изымают 28 «стволов» и отдельный сервер мессенджера SkyECC.

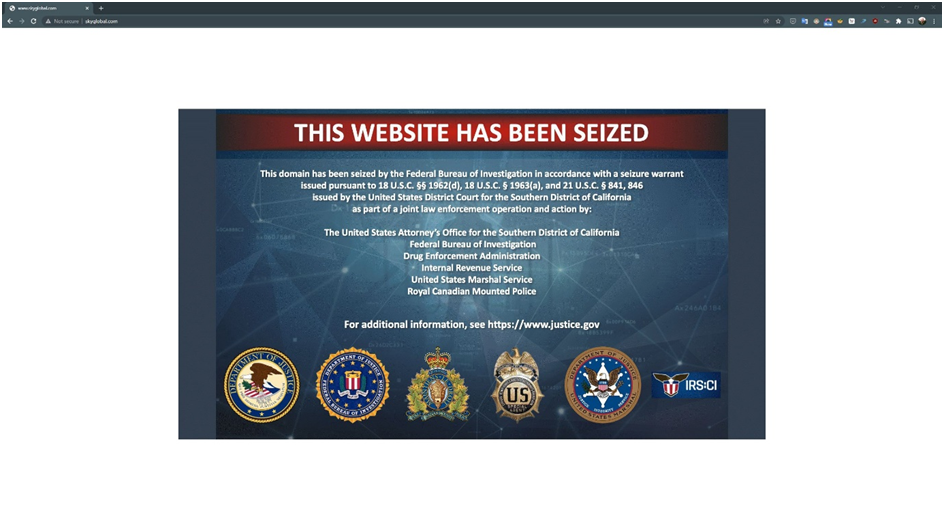

Самое интересное, это реакция SkyGlobal: они заявляют, что все изъятые в ходе рейдов телефоны — дешевые реплики, мессенджер на них — подделка, а абонентам их сервиса бояться нечего. Но как бы там ни было, 12 марта 2021 Большое жюри федерального суда США выдает ордер на арест генерального директора SkyGlobal. А сайт компании начинает выглядеть таким вот образом:

Так выглядит сайт SkyGlobal с 12 марта 2021 года.

Так выглядит сайт SkyGlobal с 12 марта 2021 года.

О способах «взлома» SkyECC информации мало, но учитывая, что Европол упоминает в своем коммюнике полицию Франции, и говорит, что им удалось получить доступ к сообщениям с телефонов в реальном времени, скорее всего способ был такой же, как и с EncroChat — установка трояна на телефоны через серверы компании, что дает возможность получить доступ к сообщениям еще до того, как они зашифрованы (до отправки).

Кстати, причина почему во всех этих историях постоянно замешена или страна тюльпанов, или шоколада, крайне банальна — порт Роттердама и порт Антверпена соответственно. Два самых больших морских транспортных хаба Европы, а следовательно, самые удобные места контрабандного оптового ввоза «веществ», откуда они уже развозятся по розничным адресатам.

Что произошло после всех этих событий? Правильно, наркоторговцы тяжело вздохнули, записали вложения в эти партии товаров в графу «Sunk Сost» своей финансовой отчетности и продолжили работать дальше. Но работать в межконтинентальной «торговле» без надежной связи невозможно, поэтому у другого провайдера услуг зашифрованной связи, американской компании AN0M всего в течение недели после закрытия SkyGlobal резко прибавляется 6000 пользователей. И число абонентов продолжало расти.

Устройства AN0M напоминали телефоны EncroChat: специальная версия Android (ArcaneOS), из телефонов убирались микрофоны и GPS-модуль, естественно, «код паники» и удаленное форматирование памяти, из нового — «PIN scrambling».В общем, не зря EncroChat был «отраслевым стандартом». Единственным работающим приложением на телефоне был мессенджер AN0M, который передавал зашифрованные сообщения через серверы компании.

Экран блокировки телефона AN0M, на первый взгляд ничего необычного… Но внимательный читатель заметит PIN-scrambling в действии.

Экран блокировки телефона AN0M, на первый взгляд ничего необычного… Но внимательный читатель заметит PIN-scrambling в действии.

А вот с компанией AN0M господ оргпреступников и наркоторговцев нахлобучили— компания AN0M была создана по инициативе ФБР и австралийской полиции, потом к проекту присоединился и Европол. Только программера для подготовки спецверсии Андроид и специального «защищенного» мессенджера они взяли по аутсорсу — талантливого хакера из ближайшей тюрьмы.

Да, это значит, что все сообщения, фотографии и видео из мессенджера шли напрямую на серверы полиции, вместе с ключом шифрования, идентификационным номером устройства и приблизительной локацией (GPSбыл на самом деле отключен, поэтому использовалась триангуляция по вышкам сотовой связи). Таким образом за 18 месяцев работы AN0Mбыло получено 27 млн. сообщений на нескольких языках. Для их обработки, анализа и перевода полиция Нидерландов написала специальный программный код, которым поделилась с другими участниками операции «TrojanShield». Кстати, все это объясняет, почему ФБР неожиданно «вписалось» в разборки между Европолом и Sky Global — надо было «подтолкнуть» организованную преступность к переходу на AN0M.

Завершение операции было впечатляющим: 8 июня 2021 года одновременно на территории 18 стран было арестовано около 1000 человек, изъято 8 тонн кокаина, 22 тонны марихуаны, 2 тонны синтетических наркотиков и 6 тонн прекурсоров для них, 250 единиц оружия, 55 автомобилей и 48 млн. долларов наличными и криптовалютой. В тот же день Европол заявил, что данная операция«нанесла тяжелейший удар по организованной преступности». Что ж, похоже на правду.

Интересно, на услуги какой компании зашифрованной связи «пересели» с AN0M наркоторговцы? Надеюсь, узнаем уже в этом году из полицейских коммюнике.

Что я могу добавить в заключение своего рассказа про борьбу полицейского троян-снаряда с преступной крипто-броней? Во-первых, хорошо, что снаряды побеждают. Добро должно побеждать зло. Во-вторых, не становитесь преступниками и наркоторговцами. Их часто нахлобучивают. В-третьих, единственный способ сохранить тайну — никому о ней не рассказывать. Тем более через электронные средства коммуникации.

Автор: Станислав Щебетов