Троян Regin: кто шпионит за GSM через Windows?

В нескольких последних публикациях нашего блога мы рассказывали об уязвимостях сетей мобильной связи, а также о возможностях прослушки на основе таких уязвимостей. При этом читатели в комментариях не раз выражали сомнение в том, что можно вот так легко попасть во внутреннюю технологическую сеть оператора. Однако свежий пример с троянцем Regin показывает, что это не только возможно, но и делалось систематически уже много лет.

В нескольких последних публикациях нашего блога мы рассказывали об уязвимостях сетей мобильной связи, а также о возможностях прослушки на основе таких уязвимостей. При этом читатели в комментариях не раз выражали сомнение в том, что можно вот так легко попасть во внутреннюю технологическую сеть оператора. Однако свежий пример с троянцем Regin показывает, что это не только возможно, но и делалось систематически уже много лет.

Отчёты об этом троянце на днях выпустили Symantec (в воскресенье) и «Лаборатория Касперского» (в понедельник). В некоторых деталях они расходятся, но общая картина такова: троян является очень серьезной разработкой и хорошо скрывается, скорее всего он создан на государственном уровне (Symantec прямо говорит о западной спецслужбе), основной его целью является шпионаж, а основными объектами атаки стали операторы связи, через которые этот шпионаж и осуществлялся.

По данным отчёта Symantec, троян Regin скрытно работает аж с 2008 года. При этом шпионский софт инсталлируется в четыре стадии, следы присутствия тщательно уничтожаются, поэтому на данный момент даже сложно сказать, как именно начинается атака — возможно, через зараженные сайты или через мессенджеры. Будучи установлен, Regin может перехватывать трафик и логи, делать скриншоты, записывать клики и движения мышкой, читать удалённые файлы — в общем, полный шпионский набор.

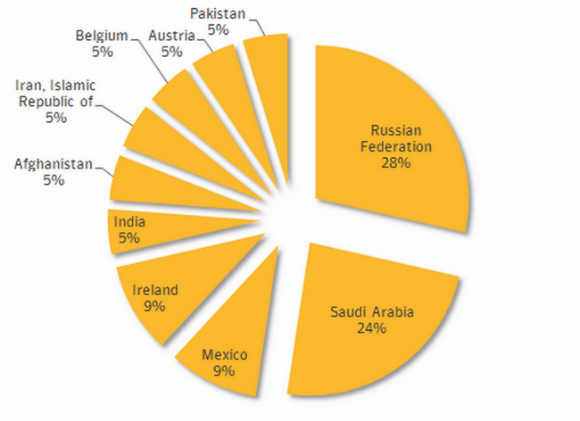

Большинство жертв данного трояна эксперты Symantec обнаружили в России (28%) и Саудовской Аравии (24%), дальше идут Мексика и Ирландия (9%), затем Индия, Иран, Пакистан, Афганистан, Бельгия и Австрия (5%). «Лаборатория Касперского» даёт более обширную географию — следы трояна нашлись в 14 странах, к предыдущему списку добавились Германия, Бразилия, Индонезия, Малайзия, Сирия, Алжир, а также безобидные тихоокеанские острова Фиджи и Кирибати.

При этом ни Symantec, ни ЛК не говорят прямо, кем мог быть разработан такой троян. Но подчёркивают, что столь серьезная разработка, на которую ушли месяцы или даже годы, скорее всего велась «на государственном уровне».

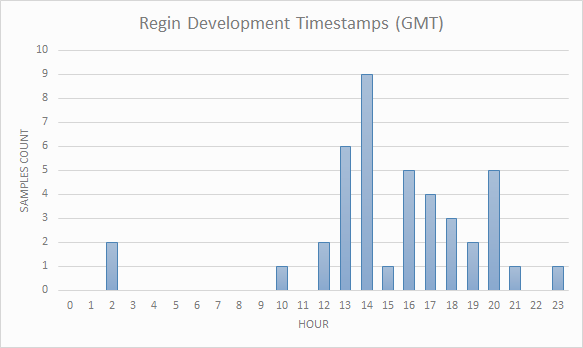

Впрочем, в отчётах есть некоторые дополнительные намеки. Например, «Лаборатория Касперского» приводит статистику timestamps (отметок о том, в какое время обновлялся код зловреда во время разработки). По полученной статистике можно сделать вывод, что авторы трояна работают на полный день в офисе. И даже с обеденным перерывом:

Согласно статистике Symantec, 28% жертв трояна — это телекомы, 48% — отдельные личности и малый бизнес. Остальные зараженные — государственные, энергетические, финансовые и исследовательские компании. «Лаборатория Касперского» уточняет, что среди «отдельных личностей» троянец-шпион особенно интересовался персонажами, которые занимаются математическими или криптографическими исследованиями.

Эксперты «ЛК» также отмечают как наиболее интересный случай атаку на крупного GSM-оператора. Они обнаружили лог, согласно которому злоумышленники с помощью Regin получили доступ к контроллеру базовой станции (Ваse Station Controller) и могли менять настройки, а также выполнять различные управляющие команды. Лог датирован 2008 годом, но это не означает, что вирус перестал работать. Просто с тех пор злоумышленники могли улучшить свою технику «заметания следов» и перестали оставлять подобные логи.

Таким образом, мы возвращаемся к тому, с чего начался данный пост: попасть во внутреннюю сеть оператора не так уж сложно. Например, потому, что компоненты сотовой сети, включая и упомянутые выше базовые станции, строятся по модульному принципу — новые управляющие элементы ПО накатываются поверх уже существующего ПО, которое не обновляется. В результате система не только сохраняет все свои уязвимости, но и приобретает новые.

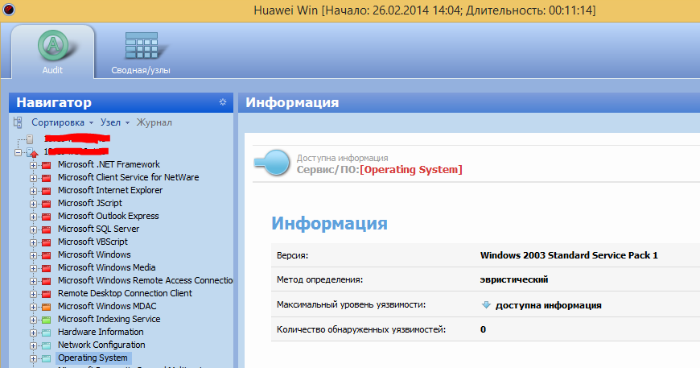

В частности, у некоторых операторов большое количество критичных систем, включая OSS, стоят на устаревшей и непропатченной MS Windows. Более подробно мы рассказывали про такие проблемы безопасности в докладе «Пять кошмаров для телекома» на PHDays III (слайды, видео). А здесь приведём лишь один наглядный пример подобной «находки» — это был один из аудитов безопасности, проводившихся экспертами Positive Technologies:

Кстати, для любителей конспирологии — ещё одна любопытная деталь из отчёта Symantec. В пользовательском модуле трояна Regin найден командный файл, который обладает следующей функциональностью:

Skip Russian or English Microsoft files when scanning

— то есть шпионская программа почему-то не интересуется файлами на русском и английском. В связи с этим некоторые эксперты выдвигают предположение, что главной целью данного трояна является не Россия, а другие страны — арабские. Впрочем, идея спорная. Ведь речь идёт лишь об одной из конфигураций трояна, которая попала в Symantec. Как отмечают сами исследователи, этот шпионский софт даёт широкие возможности для заточки под конкретного «клиента».