Supply Chain Security: «If I were a Nation State...»

Задумывались ли вы, сколько различных организаций, компаний, служб, людей приняли участие в создании и транспортировке вашего компьютера, роутера и любого другого устройства, которое вы используете в повседневной жизни или на работе? И чем это опасно? Если нет, то добро пожаловать под кат за пищей для размышления от Andrew 'bunnie' Huang-а.

В начале 2019 года на конференции BlueHat IL от Microsoft был представлен доклад Andrew Huang-а Supply Chain Security: «If I were a Nation State…». Но сначала давайте познакомимся с докладчиком, чтобы понять, почему стоит прислушаться к его мнению, как ко мнению специалиста в данном вопросе.

Andrew Huang — исследователь безопасности, он имеет степень в области электротехники. Известен своими исследованиями безопасности Xbox и аппаратных составляющих разных устройств, участвовал в создании полностью интегрированного кремниевого фотонного чипа, активист опенсурсного коммьюнити. Автор нескольких книг по взлому и безопасности: Hacking the Xbox, Hardware Hacker и ведет блог о своей деятельности в области hardware.

В своём докладе Supply Chain Security: «If I were a Nation State…» он описывает проблемы небезопасности цепей поставок с точки зрения внедрения бекдоров в аппаратную составляющую многих электронных устройств.

Мы сделали небольшой обзор доклада, а тем, кто хочет ознакомиться с этой темой подробнее, можно посмотреть оригинальное видео доклада.

В своём докладе автор приводит следующие примеры:

-

встречаются случаи поставки и продажи тестовых образцов (с соответствующими недостатками безопасности) компонентов устройств вместо финальных. Автор сталкивался с FPGA, на которых были стерты отметки о том, что это тестовый образец;

-

в устройство может быть добавлен дополнительный элемент, расширяющий его функционал, например, для эксфильтрации хранящихся на нём данных. Уже были волнения, связанные с китайскими чипами и внутренними наработками спецслужб;

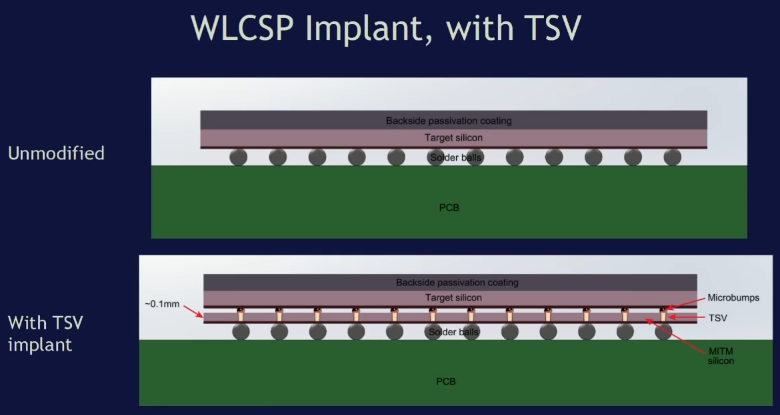

- на этапе проектирования или создания в чип могут быть добавлены «лишние» элементы или под одним чипом может оказаться второй, точно такого же размера, но совсем с другим функционалом — такое может быть сделано для атаки «человек посередине»;

- к чипу, использующемуся в устройстве, может быть присоединен ещё один, о назначении которого известно только тому, кто это сделал.

На рисунке ниже представлена диаграмма, иллюстрирующая как степень сложности внедрения бекдоров, так и их обнаружения. Не трудно проследить зависимость — чем сложнее процесс внедрения, тем сложнее и обнаружение.

Внедрение одного чипа под другой или изменения прямо внутри чипа трудно заметить даже используя рентгеновские лучи и электронный микроскоп. Но иногда достаточно визуального осмотра, чтобы понять, что что-то точно не так, например, если бекдор внедрялся в уже готовое устройство и выглядит как отдельно стоящий чип.

Всё перечисленное может появиться в вашем устройстве на любом из звеньев цепи поставок, проследить которую не всегда представляется возможным. В большинстве случаев в появлении такого рода бекдоров и закладок в импортируемом железе замешаны серьёзные структуры. Из-за этого с проблемой трудно бороться, и единственный выход — самостоятельная разработка и проектирование.

На рисунке показано сразу несколько вариантов цепи поставок от момента разработки чипа до того, как он окажется у пользователя уже в составе устройства. Опасности «поджидают» его на каждом из звеньев цепи, а иногда и вне её. Есть вариант, когда устройства покупаются злоумышленниками, в них встраиваются бекдоры, и затем злоумышленник возвращает их продавцу под каким-то предлогом. После продавец может продать это устройство снова, и тем самым подвергнуть нового владельца опасности.

Это большая проблема безопасности, о которой стоит знать и помнить. И даже покупая устройство или его детали у известных вендоров, которым казалось бы можно доверять, можно получить не только то, что хотелось, но и неприятный сюрприз в виде слежки и получения доступа к личным данным.

В русскоязычном сообществе исследователей безопасности не так давно тоже поднималась тема бекдоров в железе. Предлагаем послушать подкаст «Вымысел и реальность: бэкдоры в железе и прошивках» от Noise Security Bit и прочитать статью о защите микросхем от реверс-инжиниринга от amartology.

А на ваш взгляд, насколько остро стоит данная проблема сегодня?