Security Week 51-52: Нестандартный топ новостей 2016

Ну вот опять, никто не ожидал, а год внезапно закончился. Пора подводить итоги, и уже третий год подряд я предпочитаю делать это нестандартно. Единственным критерием для отбора новости в топ является ее популярность на новостном сайте Threatpost. Да, это не самый объективный способ оценки важности того или иного события. Но и не самый плохой: аудитория Threatpost обычно игнорирует откровенную политоту и уделяет немало внимания событиям, на которые нужно реагировать либо вот прямо сейчас, либо тем, что стоит запомнить на будущее.

Ну вот опять, никто не ожидал, а год внезапно закончился. Пора подводить итоги, и уже третий год подряд я предпочитаю делать это нестандартно. Единственным критерием для отбора новости в топ является ее популярность на новостном сайте Threatpost. Да, это не самый объективный способ оценки важности того или иного события. Но и не самый плохой: аудитория Threatpost обычно игнорирует откровенную политоту и уделяет немало внимания событиям, на которые нужно реагировать либо вот прямо сейчас, либо тем, что стоит запомнить на будущее. Напомню, в обзоре за 2015 год у нас были уязвимости в интернете вещей (ну ладно, в роутерах), шифрование данных, серьезная уязвимость Stagefright в Android и дыра в GLIBC, а также сложносочиненные атаки — Carbanak и The Equation. В 2014-м: уязвимость POODLE в SSLv3, Shellshock и Heartbleed и, внезапно, стеганография PNG-картинками.

В этом году «пятерка» популярных новостей выглядит отчасти похоже: дело Apple против ФБР, дыры в GLIBC (опять!) и в ядре Linux, проблемы с OAuth и вопросы генерации надежных случайных чисел из ненадежных источников.

Пятое место. ФБР не стала дожимать Apple в поиске способов обхода локскрина iPhone 5с.

Новость. Дайджест. Еще один дайджест с подробным описанием дела.

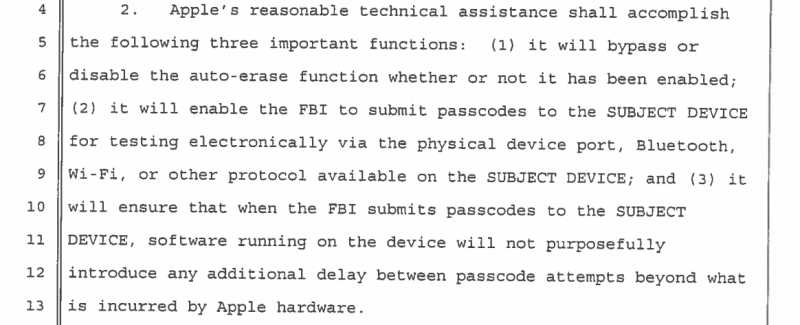

Одна политическая новость в Top 5 все же есть. В начале 2016 года между компанией Apple и американскими компетентными органами произошел показательный диспут по теме криптографии. Речь шла о телефоне террориста, устроившего в 2015 году стрельбу в Сан-Бернардино, штат Калифорния. Конкретно это было iPhone 5c, попавший в руки ФБР невредимым, но заблокированным стандартным пасскодом. Частично информация с телефона погибшего террориста была получена через облачное хранилище iCloud, но задолго до теракта синхронизация с этим сервисом прервалась. У Apple требовали предоставить средства, позволяющие подобрать пасскод перебором, без уже тогда встроенного ограничения на количество попыток, которое неминуемо превращало данные на телефоне в тыкву.

В тот момент, когда все уже были готовы к длительным, публичным судебным прениям, когда уже были размещены воззвания к общественности, проведены (без имен, без прямых цитат) закрытые конференц-звонки с прессой, ФБР смогло обойти блокировку без помощи производителя. Тем не менее, данный кейс стал первым в этом году путешествием IT-безопасности в большую политику — и, увы, не последним. То, что в феврале казалось изолированным спором между государством и производителем, в октябре превратилось чуть ли не в ключевой элемент политической риторики. Кибербезопасность все больше влияет на казалось бы совершенно «оффлайновые» механизмы взаимодействия внутри общества, и дело тут не только в айфонах.

Хотя и в них тоже. Естественной реакцией Apple, несмотря на условную победу, стали успешные попытки лишить себя любых способов обхода заявленной системы безопасности своих же устройств. Летом представитель Apple выступал на BlackHat, подробно рассказывая (слайды) о нововведениях в системе защиты данных iOS (на тот момент — в девятой версии). Это немыслимый ранее уровень открытости для Apple: компания все же предпочитает технические детали работы своих устройств оставлять при себе. Шифрование начали более активно внедрять разработчики мессенджеров (например WhatsApp и Viber). С другой стороны, ФБР продолжает высказываться против абсолютной приватности.

Дилберт по теме.

Только вот проблема в том, что надежной криптографии с бэкдором не бывает. С технической точки зрения этот тезис, в общем-то, не обсуждается. Но по факту защищенность наших с вами устройств зависит теперь не только от скорости прогресса, но и от того, как технари договорятся с политиками. Зависит она и от ситуации на фронте битвы между замком и отмычкой: хорошая криптография вовсе не равняется безопасности данных. Всегда есть способ обойти защиту. Всегда есть способ сделать взлом максимально дорогим для атакующего. Как бы то ни было, 2016 год дал понять, что безопасность информационных систем стала как никогда раньше зависеть от самого непредсказуемого ее элемента: от человеческого фактора.

Третье и четвертое места. Уязвимости в GLIBC и Linux Kernel

Новость. Новость. Дайджест про GLIBC.

В феврале этого года в библиотеке GNU C Library (glibc) обнаружилась критическая уязвимость, затрагивающая все версии, начиная с 2.9, которая была выпущена в 2008 году. Виновной оказалась функция getaddrinfo (), отвечающая за запрос к DNS-серверу. Проблема заключается в том, что к ответу от сервера можно дописать произвольный код, и, вызвав, переполнение буфера, выполнить его на системе жертвы. Уязвимость обнаружили исследователи в Google, причем случайно — их внимание привлекли постоянные падения SSH-клиента с segmentation fault при обращении к определенному серверу. То есть, чтобы провести атаку с использованием этой уязвимости, нужно определенным образом настроить DNS-сервер и каким-то образом заставить жертву сделать запрос. Это не так уж сложно, и может быть реализовано, например, в процессе атаки man-in-the-middle, когда вместо легитимного DNS-сервера на пути запроса оказывается подставной.

Уязвимость в ядре Linux (CVE-2016–0728), точнее в модуле keyring, была обнаружена в январе 2016 года: она обеспечивает возможность локальной эксплуатации привилегий. Обнаружившие проблему эксперты компании Perception Point утверждали, что уязвимости подвержены практически все десктопные и серверные версии Linux на базе ядра 3.8–4.2, и часть устройств на базе Android (в последних эксплуатацию проблемы затрудняет реализация SELinux). Несмотря на большое внимание к этой уязвимости, она оказалась и не самой опасной (эксплуатации in-the-wild так и не было зафиксировано), и не единственной за год по теме local privilege escalation. Буквально на прошлой неделе была обнаружена и закрыта еще одна.

Второе место. Обход OAuth 2.0.

Новость. Дайджест. Исследование.

В ноябре на европейской конференции BlackHat EU исследователи из университета Гонконга показали примеры некорректной реализации протокола OAuth 2.0, которые, в ряде случаев, позволяют украсть учетные записи пользователей. Проблема заключается не в самом OAuth, а в его конкретных реализациях. Необходимость внедрять системы Single-Sign-On не только для веба, но и для мобильных приложений (принадлежащих не только владельцам сервисов идентификации типа Facebook и Google, но и третьей стороне) привела к тому, что стандарт OAuth 2.0 начали надстраивать кто во что горазд, не всегда соблюдая методы безопасности.

В результате авторизация пользователя местами происходит как попало: в исследовании описывается ситуация, когда авторизоваться от имени другого пользователя можно, зная только его логин (обычно это e-mail). Впрочем, описываемые сценарии атаки предусматривают наличие позиции man-in-the-middle, и возможны не всегда. Из обнаруженных в ходе исследования проблемных приложений большинство работает с китайским identity provider Sina, а из 99 исследованных аппов, поддерживающих OAuth через Google и Facebook атаке подвержены всего 17. Добавлю, что в исследовании не указываются названия подверженных приложений, но одно из них использует авторизацию Google и является музыкальным приложением с более чем 800 миллионами загрузок. Отсюда и предположительно больше количество подверженных пользователей — больше миллиарда.

Первое место: Генерация случайных чисел с помощью некачественных источников.

Новость. Дайджест. Исследование.

Опубликованная в мае научная работа исследователей Дэвида Цукермана и Эшана Чаттопадхья из Техасского университета доказывает возможность генерации случайных чисел высокого качества на основе двух источников более низкого качества. Если еще точнее, то такая возможность была и раньше — например, около 10 лет назад это показал бельгийский математик Жан Бургейн. Проблема в работе Бургейна заключалась в том, что к этим самым «не очень качественным» источникам на самом деле предъявлялись довольно высокие требования по части энтропии, соответственно его исследования имели чисто научную ценность.

А вот в данном случае ценность может быть вполне практическая: если просто, то новая работа позволит получать случайные числа быстро и дешево, уменьшит шансы на, скажем, взлом зашифрованной переписки из-за уязвимости алгоритма генерации. Основное требование к двум источникам — это отсутствие корреляций между ними. В общем, хорошая (хотя и чрезвычайно сложная для понимания) новость с научного фронта, которая вполне может найти применение в криптографии, и не только в ней. Отзывы на научную работу в целом весьма положительные, но, как правильно отмечается в этой статье BBC, исследование не предлагает ничего принципиально нового. Но качество и скорость существующих методов генерации случайных чисел могут быть улучшены.

Эта новость стала не только самой популярной в этом году, но и, пожалуй, самой сложной для восприятия. Облегчить (хотя, кому как) понимание темы поможет представленная выше видеозапись лекции Цукермана.

Что еще произошло (но не попало в Top 5):

Эпическое исследование о том, как уронить systemd с помощью 48 символов. Подробнее в этом дайджесте.

Июньский ботнет из IoT-устройств, ответственный за 400-гигабитную DDoS-атаку. Продолжавшаяся всю осень сага о ботнете Mirai оказалась все-таки круче.

Интересное, но не показательное исследование про то, как вредоносная программа пытается скрыться от ресерчеров, которые, в свою очередь, пытаются ее запустить в виртуалке. Подробнее в этом дайджесте.

Очередной обход пасскода iPhone.

И, наконец, интересное исследование перехвата управления беспроводными клавиатурами и мышами. У авторов работы из компании Bastille Networks весь год шел крестовый поход против небезопасных беспроводных устройств ввода. Интересный труд, но достаточно бесполезный: пока существуют способы атаки куда проще, он вряд ли будет взят на вооружение. И хорошо.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.