Security Week 34: Полковника никто не патчит

Эта неделя в мире информационной безопасности выдалась печальная. После веселой вечеринки различных багов, зиро-деев и прочей исследовательской вкуснятины наступило тяжкое похмелье внедрения свежеобнаруженного в уязвимый софт. А это такая очень важная тема, но скучная донельзя. Когда редакция нашего сайта Threatpost присылает подборку важных новостей, в которых три ключевые — про латание дыр, у меня начинается грусть и тоска.

Эта неделя в мире информационной безопасности выдалась печальная. После веселой вечеринки различных багов, зиро-деев и прочей исследовательской вкуснятины наступило тяжкое похмелье внедрения свежеобнаруженного в уязвимый софт. А это такая очень важная тема, но скучная донельзя. Когда редакция нашего сайта Threatpost присылает подборку важных новостей, в которых три ключевые — про латание дыр, у меня начинается грусть и тоска.

Нет, тема-то правда важная! Найти уязвимость сложно, но еще сложнее ее закрыть, ничего при этом не сломав. Всегда найдется десяток причин, почему выпуск заплатки невозможен прямо сейчас, в текущем квартале или вообще, в принципе невозможен. А проблему надо решать. В сегодняшней подборке security-новостей — три разные темы про то, как уязвимости остаются незакрытыми. Напоминаю правила: каждую неделю редакция новостного сайта Threatpost выбирает три наиболее значимых новости, к которым я добавляю расширенный и беспощадный комментарий. Все эпизоды сериала можно найти тут.

Еще одна уязвимость в Android, на сей раз в Google Admin

Новость. Исследование компании MWR.

Что нашли?

Вы уже заметили, что новости про уязвимости валятся пачками? Взломали автомобиль? Давайте найдем еще десяток дыр в машинках. Примерно по той же схеме строится новостной фон вокруг Android. Сначала Stagefright, потом пара дыр поменьше, теперь еще вот, Google Admin (com.google.android.apps.enterprise.cpanel) и побег из шоушенка сэндбокса. Google Admin — одно из системных приложений Android — может принимать URL от других приложений и, как выяснилось, адреса принимаются почти любые, в том числе и начинающиеся с «file://». В результате чисто сетевая деятельность по загрузке веб-страничек в Android WebView начинает принимать черты файлового менеджера. Но ведь все приложения в Android изолированы друг от друга? А вот и нет, у Google Admin приоритет повыше, и заставив его прочитать «неправильный» URL, приложение может песочницу обойти и получить доступ к чужим данным.

Как закрывали

Прежде всего стоит рассказать, как независимые исследователи раскрывали информацию. Дыра была обнаружена еще в марте, и тогда же информация о ней была передана в Google. Пять месяцев спустя исследователи в третий раз поинтересовались у вендора, «как дела», и выяснили, что уязвимость так и не закрыта. 13 августа информация была опубликована, а 17 августа Google таки выпустила патч.

Кстати у Google есть своя команда исследователей, которая находит уязвимости не только в собственном софте. Проект Зеро выдерживает паузу в 90 дней перед раскрытием информации, и по идее за те же три месяца Google должен патчить сам себя. Но в случае с Google Admin, во-первых, что-то пошло не так, а во-вторых мы все знаем, что выпуск патча для Android вовсе не решает проблему на всех подверженных уязвимости устройствах. Говорите, ежемесячные апдейты безопасности? А полгода на разработку патча если добавить? Вот-вот.

Незакрытая уязвимость в SCADA Schneider Electric

Новость. ICS-CERT Advisory.

Добро пожаловать в мир критической инфраструктуры! Проходите, присаживайтесь, не трогайте большой красный рубильник и не оторвите торчащие провода. Да, они тут так торчат. Это нормально. Всегда так было. Но если оторвать, все будет плохо. Системы SCADA (или, по-нашему, АСУТП) — это особая инфраструктура, часто контролирующая критические важные системы — от котельной в доме до атомной электростанции. Такие штуки обычно нельзя выключать, менять там какие-то параметры, и вообще лучше их не трогать. Рекомендую почитать нашу программную статью по теме. А пока остановимся на том, что, несмотря на уникальность, для управления инфраструктурой подчас используются обычные компьютеры, с обычной Windows. В отличие от типового офиса, где все компьютеры и серверы меняются примерно раз в пять лет, какой-нибудь робот на автозаводе или центрифуга, отделяющая один чрезвычайно опасный химикат от другого, могут работать десятилетия.

Что нашли?

И вот в подобной системе производства компании Schneider Electric с романтическим названием Modicon M340 PLC Station P34 CPU нашли ряд уязвимостей, в том числе позволяющих получить удаленный контроль над (чем бы эта система не управляла). Среди них нашелся пример хронической болезни подобных устройств, а также разнообразных роутеров и вещей из интернета вещей: hard-coded credentials. Что конкретно было hard-coded в SCADA-системе, по понятным причинам не раскрывается, но обычно это дефолтная пара логин-пароль, которую вендор оставляет для удобства обслуживания. Или забывает убрать тестовый логин из кода. Или еще что-нибудь подобное происходит.

Как закрывали?

Пока никак. С момента презентации исследователя Адитьи Суда на DEF CON прошло уже больше двух недель, но патча от вендора пока нет. Производителя таких устройств тоже можно понять: и так непростая задача обновления уязвимого ПО усложняется тем, что как правило любой простой техники, управляемой системой АСУТП, приносит владельцу огромные убытки, а иногда это просто невозможно сделать. И вот на какой срок нужно останавливать техпроцесс, чтобы накатить патч? А оно потом точно заработает? А были ли учтены все возможные особенности применения подверженных устройств? В общем, крайне непростая тема, что не отменяет необходимость латать дыры. Уже не раз было показано, что отключение критически важной инфраструктуры от интернета или закрытие файерволом ни от чего не спасает.

Разработчики слушают киноут с информацией об уязвимости в их коде.

Незакрытая уязвимость в Mac OS X

Новость.

Снова поднимаем тему ответственного раскрытия информации. В случае с уязвимостью Google исследователи выждали почти пять месяцев, прежде чем публиковать информацию, хотя сама Google ждет максимум 90 дней. А сколько вообще нужно ждать? Сколько времени давать разработчику на закрытие уязвимости? Не получится ли так, что вендор будет бесконечно просить отодвинуть срок публикации, и только обнародование мотивирует его в достаточной степени, чтобы выпустить патч? В общем, тут нет какого-то стандартного срока ожидания, но все более-менее согласны, что раскрывать детали уязвимости, не уведомив предварительно разработчика ПО — ну как-то совсем неправильно.

Что нашли?

И вот вам как раз пример, когда вендора то ли уведомили, то ли нет. То ли уведомили за какой-то короткий срок, так что он и среагировать не успел. 18-летний итальянский исследователь Лука Тодеско выложил информацию о серьезной уязвимости в Mac OS X Yosemite и Mavericks (10.9.5 — 10.10.5), позволяющей получить root-привилегии на атакованной машине. Не удаленно — пользователя нужно уговорить скачать и запустить эксплойт, но как показывает практика, уговорить обычно получается. Прилагается и proof of concept — в общем бери и пользуйся.

Как закрывали?

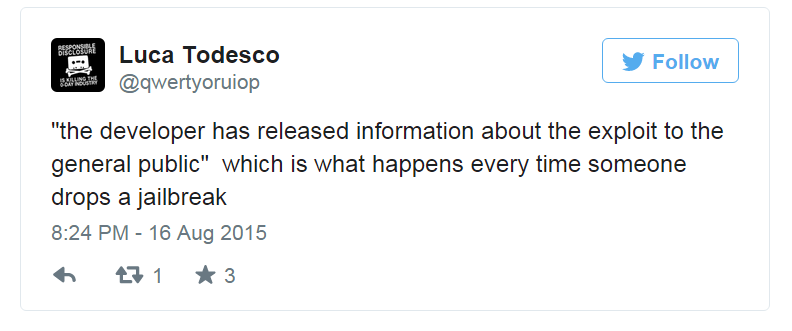

Пока никак. По словам исследователя, на неоднократные запросы в Apple никто не отреагировал. Сам же исследователь сравнил свою публикацию с раскрытием информации о новом методе джейлбрейка — мол, ничего страшного.

Довольно спорное сравнение, ведь джейлбрейк — это такая штука, на которую обычно идут люди, которые точно знают, что они делают. Невозможно заставить владельца iPhone сделать джейлбрейк, если он того не хочет. С уязвимостью Тодеско — возможны варианты. Неудивительно, что исследователя раскритиковали:

Пока известно, что уязвимость не затрагивает новую версию Mac OS X El Capitan. Ждем патчей.

Что еще произошло:

Microsoft закрыл дыру в Internet Explorer (ну хоть кто-то что-то закрыл). Срочным out-of-band патчем, уже вторым за последний месяц.

Данные пользователей с сайта знакомств Ashley Madison, которые ранее украли, теперь окончательно утекли в сеть.

«Лабораторией Касперского» раскрыта крупная кибершпионская кампания с многочисленными жертвами в Японии. Примечательно, что кибершпионы, работающие уже минимум пару лет, значительно активизировались этим летом, когда смогли добраться до эксплойта, украденного из Hacking Team.

Древности:

Древности:

«Justice»

Очень опасен, поражает COM-файлы при обращении к ним функциями DOS 43h, 4Bh, 3Dh, 56h. Записывается в конец файлов и изменяет 5 байт их начала (NOP; NOP; JMP Loc_Virus). COMMAND.COM заражается по алгоритму вируса «Lehigh». Периодически направляет записываемую на диск информацию в сектор с другим номером. Содержит текст: «AND JUSTICE FOR ALL». Перехватывает int 13h и int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 72.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.