Security Week 2306: критическая уязвимость в устройствах QNAP

30 января компания QNAP выпустила обновление для операционных систем QTS и QuTS Hero, закрывающее серьезную уязвимость, которая может привести к получению полного контроля над устройством. ОС QTS и QuTS Hero используются соответственно в устройствах NAS начального уровня и более мощных. Практически никаких деталей об уязвимости не приводится, кроме того, что ее эксплуатация предполагает проведение SQL-инъекции. Проблеме присвоен идентификатор CVE-2022–27596 и близкий к максимальному рейтинг 9,8 балла по шкале CvSS v3.

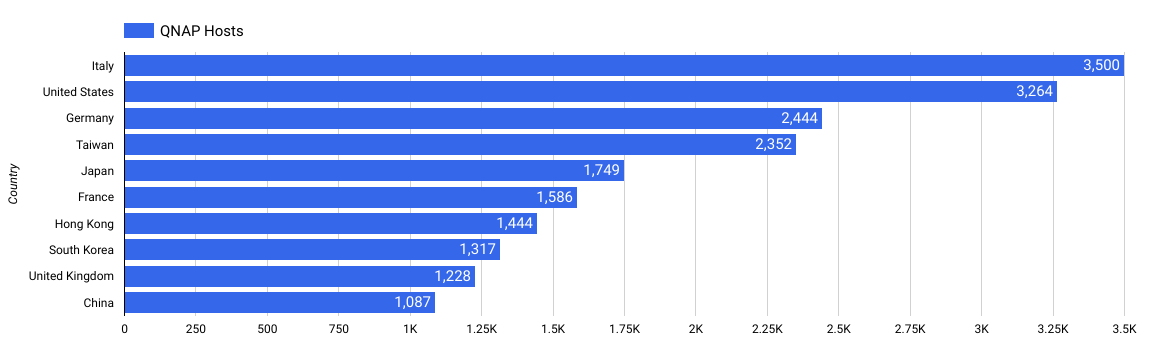

Свежая уязвимость позволила оценить, как много устройств подвержены проблеме и при этом доступны из Интернета: те пользователи, которые работают с сетевым хранилищем только в локальной сети, естественно, не могут быть атакованы. Такое исследование 3 февраля провела компания Censys. Всего было обнаружено более 60 тысяч устройств QNAP, но только половина из них отдавала информацию об используемой версии ПО. Из этих 30 520 устройств только на 557 был установлен патч, выпущенный пятью днями ранее. Большинство обнаруженных устройств расположены в Италии, США и Германии.

Впрочем, это не означает, что большинство видимых из сети устройств QNAP могут быть атакованы. Также третьего февраля QNAP уточнила, что уязвимость появилась в свежих релизах прошивок 5.0.1, выпущенных в сентябре 2022 года. Подавляющее большинство устройств (чуть меньше 23 тысяч), проанализированных Censys, работают на более старой версии ПО 4.х. Они не подвержены этой свежей уязвимости, но это не значит, что они безопасны. В сентябре прошлого года уязвимость в приложении Photo Station для устройств QNAP была атакована вымогателями из группировки Deadbolt. Приложение было обновлено для самой свежей версии ОС, а также для более ранних релизов вплоть до 4.2.6.

Новый инцидент показывает, что имеет значение не только регулярность обновления ПО, но и оперативность. NAS-устройства для удобства доступа к данным часто доступны из Интернета, и пользователи техники QNAP должны быть в курсе целевых атак со стороны киберпреступников. Интересно, что в рекомендациях по следам атаки вымогателя-шифровальщика Deadbolt главное, что предлагает сделать производитель, — это отключить внешний доступ к устройству, закрыв проброс портов в домашнем роутере, отключив «облачный» доступ к веб-интерфейсу и отменив порт-форвардинг по стандарту UPNP.

Что еще произошло:

Компания Sophos подробно рассказывает об эволюции мошенничества, известного как pig butchering. В рамках подобной деятельности киберпреступники входят в доверие к обеспеченным людям (обычно через сайты знакомств) и предлагают участие в «инвестициях» для заработка. Инвестиции (в статье приводятся примеры «схем торговли криптовалютами») по факту превращаются в потери огромных сумм, причем преступники зачастую не останавливаются на определенном заработке, а грабят жертву до последнего. Особенностью нового исследования стал фокус на связанных с мошенничеством приложениях, обеспечивающих видимость той самой торговли криптовалютами (хотя по факту деньги жертв просто переводятся на счета мошенников). Несмотря на сложную схему аудита, такие приложения удавалось протащить и в магазин Google Play, и в Apple App Store.

Уязвимость в менеджере паролей KeePass позволяет инициировать экспорт данных из зашифрованного хранилища путем модификации конфигурационного файла. Данный инцидент интересен тем, что разработчики KeePass упорно не считают этот сценарий уязвимостью. По их мнению, если у злоумышленника есть локальный доступ к файлам, он может похитить пользовательские данные массой способов. Тем не менее дополнительная защита паролей даже в случае компрометации не помешает. К счастью, в KeePass уже существует настройка, повышающая защищенность конфигурационных файлов.

Судя по этому обсуждению в Mastodon, в сервере OpenSSH была обнаружена и закрыта уязвимость, связанная с повреждением данных в оперативной памяти и приводящая к отказу в обслуживании. Интерес представляет необычный способ обнаружения уязвимости — падение сервера непреднамеренно вызывала древняя версия клиента Putty, работающая под управлением операционной системы Windows 98.

Издание Ars Technica со ссылкой на газету Wall Street Journal пишет о проблеме производителей умных устройств. Если судить по словам представителей компаний, производящих умные холодильники, телевизоры и прочие устройства со встроенным Wi-Fi, только половина таких устройств в итоге подключается к сети. Это может быть связано как с нежеланием покупателей разбираться в сложной технологии, так и с нежеланием подключать устройство к Интернету в принципе. Проблема в том, что ненастроенные устройства могут быть небезопасны: контроль над ними может перехватить кто-то другой, находящийся в зоне действия беспроводной точки доступа.